Het Amerikaanse ministerie van Justitie (DOJ) kondigde in februari 2022 aan verklaring dat het met succes het grootste deel van de bitcoin in beslag had genomen die was afgevoerd in een hack van 2016 van de cryptocurrency-uitwisseling Bitifinex nadat het de controle had gekregen over de portemonnee die zogenaamd het gestolen geld bevatte.

Ondanks de schijnbare onwaarschijnlijkheid van het heroveren van lang vervlogen fondsen, zorgde een complex maar deterministisch spoor van bewijs ervoor dat wetshandhavers Ilya Lichtenstein en Heather Morgan konden pakken, een paar dat naar verluidt probeerde de illegale oorsprong van de bitcoin te verdoezelen die ze hadden gebruikt om flex glanzende levensstijl via een ingewikkeld witwassysteem.

Maar wat een zorgvuldig doordachte zwendel leek, bleek in werkelijkheid een vrij fragiele zwendel vol misstappen te zijn, wat het werk van speciaal agent Christopher Janczewski, toegewezen aan de recherche-eenheid van de Internal Revenue Service (IRS-CI), vergemakkelijkte. Dit werk leidde er uiteindelijk toe dat Janczewski een aanvraag indiende klacht met rechter Robin Meriweather om Lichtenstein en Morgan aan te klagen voor samenzwering en samenzwering om de Verenigde Staten te bedriegen.

Dit artikel gaat dieper in op de nuances van het wetshandhavingswerk dat de identiteit van de beschuldigde Bitfinex-hackers heeft blootgelegd, en in de stappen van het beschuldigde stel, vertrouwend op de rekeningen van het DOJ en speciaal agent Janczewski. Omdat cruciale aspecten van het onderzoek echter niet zijn onthuld door officiële documenten, zal de auteur aannemelijke scenario's en mogelijke verklaringen geven voor vragen die onbeantwoord blijven.

Hoe heeft de wetshandhaving de gestolen Bitfinex Bitcoin in beslag genomen?

Voorstanders van Bitcoin scheppen vaak op over het geldsysteem reeks principes dat maakt een hoge mate van soevereiniteit en weerstand tegen censuur mogelijk, waardoor Bitcoin-transacties onmogelijk kunnen worden gestopt en bitcoin-bezit onmogelijk in beslag kan worden genomen. Maar als dat waar is, hoe kon de politie dan in dit geval de bitcoin van de witwassers in handen krijgen?

Volgens de klacht die is ingediend door speciaal agent Janczewski, was de wetshandhaver in staat om binnen te dringen in de cloudopslag van Litchestein, waar hij veel, zo niet alle gevoelige informatie met betrekking tot zijn operaties bewaarde terwijl hij probeerde de vuile fondsen op te schonen - inclusief de privésleutels van de Bitcoin-portemonnee met het grootste deel van de gestolen BTC.

De censuurweerstand van Bitcoin-transacties en de soevereiniteit van bitcoinfondsen zijn afhankelijk van de juiste afhandeling van de bijbehorende persoonlijke sleutels, omdat ze de enige manier zijn om bitcoin van de ene portemonnee naar de andere te verplaatsen.

Hoewel de privésleutels van Lichtenstein in cloudopslag werden bewaard, waren ze volgens het DOJ zo lang versleuteld met een wachtwoord dat zelfs geavanceerde aanvallers het waarschijnlijk niet in hun leven zouden hebben kunnen kraken. Het DOJ reageerde niet op een verzoek om commentaar over hoe het in staat was om het bestand te ontsleutelen en toegang te krijgen tot de privésleutels.

Er zijn een paar plausibele scenario's voor hoe wetshandhavers de codering van Lichtenstein konden kraken. Hoewel op zichzelf niet onveilig, is symmetrische codering, die gebruikmaakt van een coderingswachtwoord voor zowel coderings- als decoderingsfuncties, slechts zo veilig als het wachtwoord en de opslag van dat wachtwoord.

Daarom heeft de eerste mogelijkheid betrekking op de beveiliging van de opslag van het wachtwoord; wetshandhavers hadden op de een of andere manier toegang tot het wachtwoord kunnen krijgen en hoefden niet met brute kracht door de bestanden in de cloud te komen. Een alternatieve methode voor wetshandhaving om Lichtensteins bestanden te ontsleutelen, zou kunnen betekenen dat het zoveel meer persoonlijke informatie over het paar en rekenkracht heeft dan enige andere geavanceerde aanvaller ter wereld dat een op maat gemaakte aanval om gerichte bestanden te ontsleutelen daadwerkelijk levensvatbaar zou kunnen zijn zonder in tegenspraak te zijn met de verklaringen van het DOJ. We kennen ook niet het algoritme dat in het coderingsschema wordt gebruikt - sommige zijn robuuster dan andere en variaties in hetzelfde algoritme brengen ook verschillende veiligheidsrisico's met zich mee - dus het specifieke gebruikte algoritme zou vatbaarder kunnen zijn voor kraken, hoewel dit in tegenspraak zou zijn met de DOJ beweert met betrekking tot kraakbaarheid hierboven.

Het meest waarschijnlijke geval van de drie is aantoonbaar dat wetshandhavers het bestand in de eerste plaats niet hoefden te decoderen, wat logisch is, vooral gezien de DOJ-opmerkingen hierboven. Speciaal agent Janczewski en zijn team hadden op de een of andere manier toegang tot het wachtwoord kunnen krijgen en zouden niet met brute kracht door de bestanden van de cloudopslag hoeven te komen. Dit kan worden vergemakkelijkt door een derde partij die Lichtenstein heeft toevertrouwd met het maken of opslaan van het decoderingswachtwoord, of door een soort misstap van het paar die ertoe heeft geleid dat het wachtwoord is gecompromitteerd.

Waarom privésleutels op cloudopslag bewaren?

De reden waarom Lichtenstein zo'n gevoelig bestand in een online database zou houden, is onduidelijk. Sommige speculaties hebben echter betrekking op de onderliggende hack - een daad waarvoor het paar heeft niet wetshandhaving in rekening gebracht - en de noodzaak om de privésleutels van de portemonnee in de cloud te bewaren "omdat dit externe toegang tot een derde partij mogelijk maakt", aldus een Twitter thread door Ergo van OXT Research.

De aanname van samenwerking ondersteunt ook het argument voor symmetrische encryptie. Hoewel asymmetrische codering goed is ontworpen voor het verzenden en ontvangen van gevoelige gegevens - aangezien de gegevens worden gecodeerd met de openbare sleutel van de ontvanger en alleen kunnen worden gedecodeerd met de persoonlijke sleutel van de ontvanger - is symmetrische codering perfect voor het delen van toegang tot een stationair bestand, aangezien het decoderingswachtwoord dat kan tussen beide partijen worden gedeeld.

Een alternatieve reden om de privésleutels online te houden, is simpelweg gebrek aan zorg. De hacker had gewoon kunnen denken dat hun wachtwoord veilig genoeg was en viel voor het gemak van havi

ng het op een cloudservice die overal toegankelijk is met een internetverbinding. Maar dit scenario geeft nog steeds geen antwoord op de vraag hoe het paar toegang kreeg tot de privésleutels die verband houden met de hack.

Het is logisch om de privésleutel voor het gemak online te houden, op voorwaarde dat de hackers niet over voldoende technische kennis beschikten om een sterk genoeg symmetrische encryptie-instelling te garanderen of er simpelweg van uitgingen dat hun afspraak niet kon worden geschonden.

Bitfinex weigerde commentaar te geven op details die bekend zijn over de hacker of dat ze nog steeds worden opgespoord.

"We kunnen geen commentaar geven op de details van een zaak die wordt onderzocht", vertelde Bitfinex CTO Paolo Ardoino Bitcoin Magazine, eraan toevoegend dat er "onvermijdelijk verschillende partijen betrokken zijn" bij "zo'n grote inbreuk op de beveiliging".

Hoe werden Lichtenstein en Morgan gepakt?

De klacht en de verklaring van DOJ beweren dat het paar verschillende technieken heeft gebruikt om te proberen de bitcoin wit te wassen, waaronder chain hopping en het gebruik van pseudonieme en zakelijke accounts bij verschillende cryptocurrency-uitwisselingen. Dus, hoe werden hun bewegingen opgemerkt? Het komt meestal neer op patronen en overeenkomsten die gepaard gaan met onvoorzichtigheid. Bitfinex "werkte ook samen met wereldwijde wetshandhavingsinstanties en blockchain-analysebedrijven" om de gestolen bitcoin te helpen herstellen, zei Ardoino.

Lichtenstein zou vaak rekeningen openen op bitcoin-uitwisselingen met fictieve identiteiten. In één specifiek geval zou hij acht rekeningen hebben geopend op een enkele beurs (Poloniex, volgens Ergo), die aanvankelijk schijnbaar niets met elkaar te maken hadden en niet triviaal koppelbaar waren. Al die accounts deelden echter meerdere kenmerken die, volgens de klacht, de identiteit van het paar verraadden.

Ten eerste gebruikten alle Poloniex-accounts dezelfde e-mailprovider in India en hadden ze "op dezelfde manier gestileerde" e-mailadressen. Ten tweede waren ze toegankelijk via hetzelfde IP-adres - een belangrijke rode vlag die het triviaal maakt om aan te nemen dat de accounts door dezelfde entiteit werden beheerd. Ten derde zijn de accounts rond dezelfde tijd gemaakt, dicht bij de Bitfinex-hack. Bovendien werden alle accounts verlaten na verzoeken van de exchange om aanvullende persoonlijke informatie.

De klacht beweert ook dat Lichtenstein meerdere bitcoin-opnames samen van verschillende Poloniex-accounts heeft samengevoegd tot een enkele Bitcoin-portemonneecluster, waarna hij op een account bij een bitcoin-uitwisseling (Coinbase, volgens Ergo) heeft gestort, waarvoor hij eerder know-your had verstrekt -klant (KYC) informatie.

Volgens de klacht is het account geverifieerd met foto's van het rijbewijs van Lichtenstein in Californië en een selfie-achtige foto. "Het account was geregistreerd op een e-mailadres met de voornaam van Lichtenstein."

Door aan te nemen dat hij de bitcoin al had opgeschoond en deze naar een KYC-account had gestuurd, maakte Lichtenstein de pseudonimiteit ongedaan die de vorige accounts hadden bereikt met in India gebaseerde e-mailaccounts, aangezien hij de wetshandhavers liet doorschemeren dat hij de fondsen bezat van die initiële opnames die bij elkaar waren geclusterd. En de klacht beweert dat Lichtenstein ook een spreadsheet in zijn cloudopslag had met gedetailleerde informatie over alle acht Poloniex-accounts.

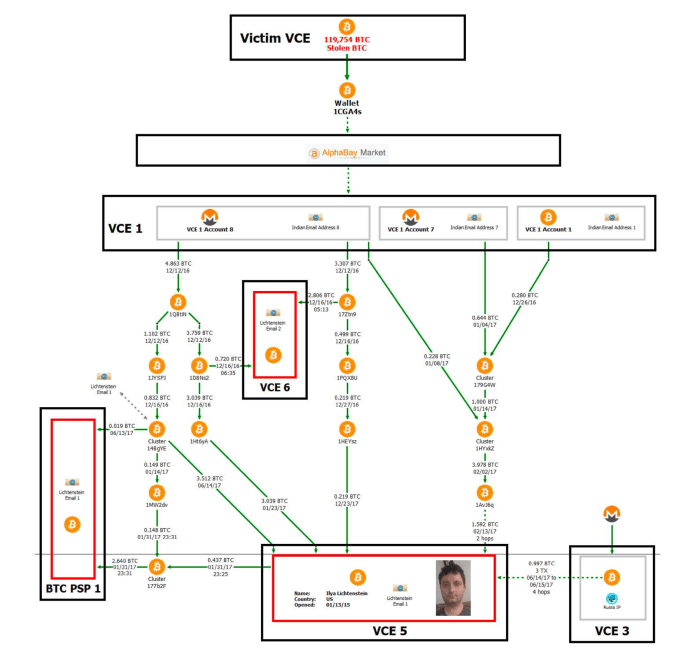

Als het gaat om on-chain data, vertelde Ergo: Bitcoin Magazine dat het voor een passieve waarnemer onmogelijk is om de geldigheid van veel van de beweringen van de klacht te beoordelen, aangezien de darknet-marktplaats AlphaBay al vroeg werd gebruikt als een passthrough.

De klacht beschrijft de geldstroom na de Bitfinex-hack, maar de AlphaBay-transactie-informatie kan niet worden gecontroleerd door externe waarnemers, die het geld daarom niet zelf kunnen traceren. Afbeeldingsbron: DOJ.

"Het onderzoek is zeer eenvoudig, maar het vereist voorkennis van de stromen van grensoverschrijdende entiteiten", zei Ergo. Bitcoin Magazine. “De [Amerikaanse overheid] en ketenbewakingsfirma's hebben bijvoorbeeld de transactiegeschiedenis van AlphaBay gedeeld, die geen

echte on-chain vingerafdruk en we hebben geen toegang tot die informatie. Dat is ongeveer waar ik als passieve waarnemer elke analyse moet stoppen.

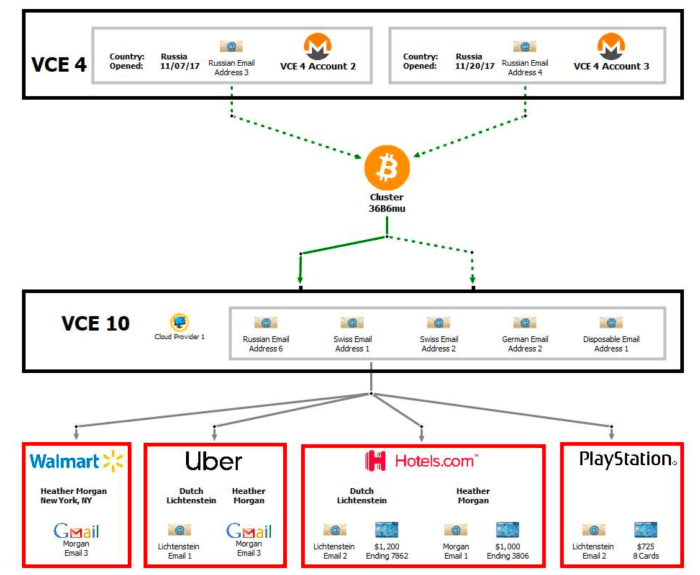

Een ander belangrijk stuk informatie is portemonneecluster "36B6mu", dat werd gevormd door bitcoin-opnames van twee accounts bij Bittrex, volgens Ergo, dat volledig was gefinancierd door Monero-deposito's. Portemonneecluster 36B6mu werd vervolgens gebruikt om verschillende accounts op andere bitcoin-uitwisselingen te financieren, die, hoewel het geen KYC-informatie over het paar bevatte, volgens de klacht, vijf verschillende accounts op dezelfde uitwisseling hetzelfde IP-adres gebruikten, gehost door een cloud leverancier in New York. Toen de provider zijn gegevens aan de politie overhandigde, werd vastgesteld dat dat IP-adres was geleased door een account op naam van Lichtenstein en gekoppeld was aan zijn persoonlijke e-mailadres.

Het paar ging ervan uit dat ze door het financieren van een uitwisselingsaccount bij Monero en het opnemen van BTC "schone" fondsen zouden hebben, maar een volgend spoor van KYC-informatie werd gebruikt om hun fictieve identiteiten over verschillende bewaardiensten te deanonimiseren. Afbeeldingsbron: DOJ.

Ergo zei dat het OXT-team geen beweringen over het 36B6mu-cluster kon valideren.

"We zochten naar het 36B6mu-adres dat zou overeenkomen met het cluster en vonden een enkel adres", zei Ergo, terwijl hij een link naar het gevonden adres. “Maar het adres maakt geen deel uit van een traditioneel portemonneecluster. Verder lijken de timing en volumes niet overeen te komen met die vermeld in de klacht.”

'Misschien een typfout? We waren dus niet in staat om echt iets te valideren dat te maken had met het 36B6mu-cluster,” voegde Ergo eraan toe.

Bitcoin-privacy vereist intentie - en aandacht

Afgezien van de secties die niet onafhankelijk kunnen worden bevestigd door externe waarnemers, wordt na analyse van de klacht duidelijk dat Lichtenstein en Morgan verschillende niveaus van vertrouwen in hun opzet en in verschillende services hebben gedeponeerd, omdat ze naar verluidt probeerden de bitcoin van de hack te gebruiken.

Eerst en vooral hielden Lichtenstein en Morgan gevoelige documenten online bij, in een cloudopslagdienst die vatbaar was voor inbeslagname en dagvaardingen. Deze praktijk vergroot de kans dat de installatie in gevaar komt, omdat het dergelijke bestanden op afstand toegankelijk maakt en vertrouwen wekt in een gecentraliseerd bedrijf - wat nooit een goed idee is. Voor een betere beveiliging moeten belangrijke bestanden en wachtwoorden offline worden bewaard op een veilige locatie, en bij voorkeur verspreid over verschillende rechtsgebieden.

Vertrouwen bracht de meeste inspanningen van het paar in gevaar bij het verplaatsen van de bitcoin-fondsen. De eerste service die ze vertrouwden was de enorme darknet-markt AlphaBay. Hoewel het onduidelijk is hoe wetshandhavers hun AlphaBay-activiteit hebben kunnen opsporen - ook al heeft de darknet-markt geleden meer neem contact één beveiligingsinbreuk sinds 2016 - het paar lijkt niettemin te hebben aangenomen dat dit nooit zou kunnen gebeuren. Maar misschien wel het belangrijkste is dat darknet-markten vaak argwaan wekken en altijd een primaire focus zijn van wetshandhavingswerk.

Aannames zijn gevaarlijk omdat ze ertoe kunnen leiden dat u minder op uw hoede bent, wat vaak leidt tot misstappen die een slimme waarnemer of aanvaller kan gebruiken. In dit geval gingen Lichtenstein en Morgan op een gegeven moment ervan uit dat ze zoveel technieken hadden gebruikt om de bron van fondsen te verdoezelen dat ze zich veilig voelden om die bitcoin te storten op rekeningen die hun persoonlijk identificeerbare informatie bezaten - een actie die kan leiden tot een trapsgewijze, achterwaartse effect

om de meeste, zo niet alle eerdere transacties te deanonimiseren.

Een andere rode vlag in de omgang met bitcoin door het paar heeft betrekking op het samenvoegen van fondsen uit verschillende bronnen, waardoor ketenanalysebedrijven en wetshandhavingsinstanties aannemelijk kunnen maken dat dezelfde persoon die fondsen beheert - nog een achterwaartse deanonimiseringsmogelijkheid. Er is ook geen verslag van het gebruik van mengservices door het paar, die activiteiten uit het verleden niet kunnen wissen, maar wel een goede toekomstgerichte privacy kunnen bieden als dit correct wordt gedaan. PayJoin is een ander hulpmiddel dat kan worden gebruikt om de privacy te vergroten bij het uitgeven van bitcoin, hoewel er geen gegevens zijn over het paar dat het gebruikt.

Lichtenstein en Morgan hebben wel geprobeerd chain hopping te doen als alternatief voor het verkrijgen van privacy bij uitgaven, een techniek die probeert om vingerafdrukken op de ketting en dus heuristische koppelingen te doorbreken. Ze voerden het echter uit via bewaardiensten - meestal bitcoin-uitwisselingen - die de praktijk ondermijnen en een onnodige vertrouwde derde partij introduceren die kan worden gedagvaard. Chain hopping wordt correct uitgevoerd door middel van peer-to-peer-opstellingen of atomic swaps.

Lichtenstein en Morgan probeerden ook pseudonieme of fictieve identiteiten te gebruiken om rekeningen te openen bij bitcoin-uitwisselingen om hun echte namen te verbergen. Patronen daarbij zorgden er echter voor dat waarnemers zich meer bewust werden van dergelijke accounts, terwijl een algemeen IP-adres twijfel wegnam en wetshandhavers in staat stelde aan te nemen dat dezelfde entiteit al die accounts beheerde.

Goede bedrijfszekerheid vereist over het algemeen dat elke identiteit volledig geïsoleerd is van anderen door zijn eigen e-mailprovider en adres te gebruiken, zijn eigen unieke naam te hebben en vooral, een apart apparaat te gebruiken. Gewoonlijk vereist een robuuste installatie ook dat elke verschillende identiteit een andere VPN-provider en account gebruikt die geen logboeken bijhoudt en geen banden heeft met de echte identiteit van die gebruiker.

Omdat Bitcoin een transparant monetair netwerk is, kunnen fondsen gemakkelijk worden getraceerd over betalingen heen. Privégebruik van Bitcoin vereist daarom kennis over het functioneren van het netwerk en de grootst mogelijke zorg en inspanning door de jaren heen om zo min mogelijk fouten te maken en tegelijkertijd duidelijke operationele richtlijnen na te leven. Bitcoin is niet anoniem, maar ook niet gebrekkig; gebruik van dit soevereine geld vereist intentie - en aandacht.

Wat gebeurt er met de herstelde Bitcoin?

Hoewel het paar door de Amerikaanse wetshandhavers is aangeklaagd voor twee strafbare feiten, zal er nog steeds een proces voor de rechtbank zijn om te bepalen of ze schuldig worden bevonden of niet. In het geval dat het paar schuldig wordt bevonden en het geld wordt teruggestuurd naar Bitfinex, heeft de uitwisseling een actieplan, vertelde Ardoino Bitcoin Magazine.

"Na de hack van 2016 heeft Bitfinex BFX-tokens gemaakt en deze aan getroffen klanten gegeven met een snelheid van één munt voor elke verloren $ 1", zei Ardoino. "Binnen acht maanden na de beveiligingsinbreuk heeft Bitfinex alle BFX-tokens ingewisseld met dollars of door de digitale tokens om te wisselen, converteerbaar in één gewoon aandeel van de kapitaalvoorraad van iFinex Inc. Ongeveer 54.4 miljoen BFX-tokens werden omgezet."

Maandelijkse aflossingen van BFX-tokens begonnen in september 2016, zei Ardoino, en de laatste BFX-token werd begin april van het volgende jaar ingewisseld. Het token begon te handelen tegen ongeveer $ 0.20, maar steeg geleidelijk in waarde tot bijna $ 1.

"Bitfinex heeft ook een verhandelbaar RRT-token gemaakt voor bepaalde BFX-houders die BFX-tokens hebben omgezet in aandelen van iFinex", legt Ardoino uit. “Als we het geld met succes terugkrijgen, zullen we een uitkering doen aan RRT-houders van maximaal één dollar per RRT. Er staan ongeveer 30 miljoen RRT's uit."

RRT-houders hebben volgens Ardoino voorrang op alle teruggevonden eigendommen van de hack van 2016, en de uitwisseling kan RRT's inwisselen in digitale tokens, contant geld of ander eigendom.