ഈ ബ്ലോഗ്പോസ്റ്റിൽ, ലോകമെമ്പാടുമുള്ള ഇരകൾക്ക് Scarab ransomware-ന്റെ വകഭേദങ്ങൾ വിന്യസിക്കാൻ ഉപയോഗിക്കുന്ന ഒരു ചെറിയ ടൂൾസെറ്റായ Spacecolon-ലേക്ക് ESET ഗവേഷകർ നോക്കുന്നു. ദുർബലമായ വെബ് സെർവറുകളിൽ നിന്ന് വിട്ടുവീഴ്ച ചെയ്യുന്നതിലൂടെയോ അല്ലെങ്കിൽ ആർഡിപി ക്രെഡൻഷ്യലുകൾ നിർബന്ധിതമാക്കുന്നതിലൂടെയോ അതിന്റെ ഓപ്പറേറ്റർമാർ ഇരയായ ഓർഗനൈസേഷനുകളിലേക്ക് ഇത് കടന്നുകയറുന്നു.

നിരവധി സ്പേസ് കോളൺ ബിൽഡുകളിൽ ധാരാളം ടർക്കിഷ് സ്ട്രിംഗുകൾ അടങ്ങിയിരിക്കുന്നു; അതിനാൽ ഞങ്ങൾ ഒരു ടർക്കിഷ് സംസാരിക്കുന്ന ഡെവലപ്പറെ സംശയിക്കുന്നു. 2020 മെയ് മാസത്തിൽ സമാഹരിച്ച ഏറ്റവും പുതിയ ബിൽഡ് ഉപയോഗിച്ച് സ്പെയ്സ് കോളണിന്റെ ഉത്ഭവം കുറഞ്ഞത് 2023 മെയ് വരെ ട്രാക്ക് ചെയ്യാനും പുതിയ കാമ്പെയ്നുകൾ കാണുന്നത് തുടരാനും ഞങ്ങൾക്ക് കഴിഞ്ഞു. നിലവിൽ അറിയപ്പെടുന്ന ഏതെങ്കിലും ഭീഷണി നടൻ ഗ്രൂപ്പിന് അതിന്റെ ഉപയോഗം ആട്രിബ്യൂട്ട് ചെയ്യുന്നു. അതിനാൽ, "സ്പേസ്", "സ്കാറാബ്" എന്നിവയിലേക്കുള്ള ലിങ്കിനെ പ്രതിനിധീകരിക്കാൻ ഞങ്ങൾ Spacecolon-ന്റെ ഓപ്പറേറ്റർമാരെ CosmicBeetle എന്ന് വിളിക്കും.

സ്പെയ്സ് കോളനിൽ മൂന്ന് ഡെൽഫി ഘടകങ്ങൾ അടങ്ങിയിരിക്കുന്നു - ആന്തരികമായി ഹാക്ക്ടൂൾ, ഇൻസ്റ്റാളർ, സേവനം എന്നിങ്ങനെ അറിയപ്പെടുന്നു, ഈ ബ്ലോഗ്പോസ്റ്റിൽ ഇത് ScHackTool, ScInstaller, ScService എന്നിങ്ങനെ പരാമർശിക്കപ്പെടും. ScHackTool ആണ് പ്രധാന ഓർക്കസ്ട്രേറ്റർ ഘടകം, മറ്റ് രണ്ടെണ്ണം വിന്യസിക്കാൻ CosmicBeetle-നെ ഇത് അനുവദിക്കുന്നു. ScInstaller ഒരൊറ്റ ഉദ്ദേശ്യത്തോടെയുള്ള ഒരു ചെറിയ ഘടകമാണ്: ScService ഇൻസ്റ്റാൾ ചെയ്യാൻ. ഇഷ്ടാനുസൃത കമാൻഡുകൾ എക്സിക്യൂട്ട് ചെയ്യാനും പേലോഡുകൾ ഡൗൺലോഡ് ചെയ്യാനും എക്സിക്യൂട്ട് ചെയ്യാനും കോംപ്രമൈസ് ചെയ്ത മെഷീനുകളിൽ നിന്ന് സിസ്റ്റം വിവരങ്ങൾ വീണ്ടെടുക്കാനും CosmicBeetle-നെ അനുവദിക്കുന്ന ScService ഒരു ബാക്ക്ഡോറായി പ്രവർത്തിക്കുന്നു.

ഈ മൂന്ന് ഘടകങ്ങൾ കൂടാതെ, Spacecolon-ന്റെ ഓപ്പറേറ്റർമാർ ആവശ്യാനുസരണം ലഭ്യമാക്കുന്ന നിയമാനുസൃതവും ക്ഷുദ്രകരവുമായ വിവിധതരം മൂന്നാം കക്ഷി ടൂളുകളെ വളരെയധികം ആശ്രയിക്കുന്നു.

പ്രസിദ്ധീകരണത്തിനായി ഈ റിപ്പോർട്ട് തയ്യാറാക്കുമ്പോൾ, തുർക്കിയിൽ നിന്ന് VirusTotal-ലേക്ക് സാമ്പിളുകൾ അപ്ലോഡ് ചെയ്യുന്ന ഒരു പുതിയ ransomware കുടുംബം വികസിപ്പിച്ചുകൊണ്ടിരിക്കുന്നത് ഞങ്ങൾ നിരീക്ഷിച്ചു. സ്പേസ് കോളണിന്റെ അതേ ഡെവലപ്പറാണ് ഇത് എഴുതിയതെന്ന് ഞങ്ങൾ ഉയർന്ന ആത്മവിശ്വാസത്തോടെ വിശ്വസിക്കുന്നു; അതിനാൽ ഞങ്ങൾ അതിനെ ScRansom എന്ന് വിളിക്കും. ഞങ്ങളുടെ ആട്രിബ്യൂഷൻ കോഡിലെ സമാന ടർക്കിഷ് സ്ട്രിംഗുകൾ, IPWorks ലൈബ്രറിയുടെ ഉപയോഗം, മൊത്തത്തിലുള്ള GUI സമാനത എന്നിവയെ അടിസ്ഥാനമാക്കിയുള്ളതാണ്. ഹാർഡ്കോഡ് ചെയ്ത സ്ട്രിംഗിൽ നിന്ന് സൃഷ്ടിച്ച ഒരു കീ ഉപയോഗിച്ച് എഇഎസ്-128 അൽഗോരിതം ഉപയോഗിച്ച് എല്ലാ ഹാർഡ്, നീക്കം ചെയ്യാവുന്നതും റിമോട്ട് ഡ്രൈവുകളും എൻക്രിപ്റ്റ് ചെയ്യാൻ ScRansom ശ്രമിക്കുന്നു. എഴുതുന്ന സമയത്ത് ScRansom കാട്ടിൽ വിന്യസിക്കുന്നത് ഞങ്ങൾ നിരീക്ഷിച്ചിട്ടില്ല, അത് ഇപ്പോഴും വികസന ഘട്ടത്തിലാണെന്ന് ഞങ്ങൾ വിശ്വസിക്കുന്നു. VirusTotal-ലേക്ക് അപ്ലോഡ് ചെയ്ത ഏറ്റവും പുതിയ വേരിയന്റ് ഒരു MSI ഇൻസ്റ്റാളറിനുള്ളിൽ ബണ്ടിൽ ചെയ്തിരിക്കുന്നു, ഒപ്പം ഷാഡോ പകർപ്പുകൾ ഇല്ലാതാക്കാനുള്ള ഒരു ചെറിയ യൂട്ടിലിറ്റിയും.

ഈ ബ്ലോഗ്പോസ്റ്റിന്റെ പ്രധാന പോയിന്റുകൾ:

- CosmicBeetle ഓപ്പറേറ്റർമാർ ഒരുപക്ഷേ ZeroLogon അപകടസാധ്യതയ്ക്ക് ഇരയാകാവുന്ന വെബ് സെർവറുകളെയോ അല്ലെങ്കിൽ ആർഡിപി ക്രെഡൻഷ്യലുകൾക്ക് ക്രൂരമായി ബലപ്രയോഗം നടത്താൻ കഴിവുള്ളവയെയോ വിട്ടുവീഴ്ച ചെയ്തേക്കാം.

- സ്പേസ്കോളൺ ആവശ്യാനുസരണം വിവിധ തരത്തിലുള്ള മൂന്നാം കക്ഷി, റെഡ് ടീം ടൂളുകൾ നൽകുന്നു.

- CosmicBeetle-ന് വ്യക്തമായ ലക്ഷ്യമില്ല; അതിന്റെ ഇരകൾ ലോകമെമ്പാടും ഉണ്ട്.

- Spacecolon-ന് ഒരു RAT ആയി പ്രവർത്തിക്കാനും കൂടാതെ/അല്ലെങ്കിൽ ransomware വിന്യസിക്കാനും കഴിയും; അത് സ്കരാബ് വിതരണം ചെയ്യുന്നത് ഞങ്ങൾ കണ്ടു.

- ഞങ്ങൾ ScRansom എന്ന് പേരിട്ടിരിക്കുന്ന പുതിയ ransomware-ന്റെ വിതരണം Spacecolon ഓപ്പറേറ്റർമാരോ ഡെവലപ്പർമാരോ തയ്യാറാക്കുന്നതായി തോന്നുന്നു.

ചുരുക്കവിവരണത്തിനുള്ള

സ്പേസ്കോളൺ എന്ന പേര് നൽകിയത് സോഫാന ട്രസീസിയ സ്ട്രോണ അനലിസ്റ്റുകളാണ്, അവരാണ് ആദ്യത്തേത് (ഞങ്ങളുടെ അറിവിൽ മറ്റൊന്ന്) പ്രസിദ്ധീകരണം (പോളീഷ് ഭാഷയിൽ) ടൂൾസെറ്റിനെക്കുറിച്ച്. ആ പ്രസിദ്ധീകരണത്തിന്റെ മുകളിൽ കെട്ടിപ്പടുക്കുന്നത്, ESET ഭീഷണിയെക്കുറിച്ച് ആഴത്തിലുള്ള ഉൾക്കാഴ്ച നൽകുന്നു. ആശയക്കുഴപ്പം ഒഴിവാക്കാൻ, ഞങ്ങൾ ടൂൾസെറ്റിനെ Spacecolon എന്നും അതിന്റെ ഓപ്പറേറ്റർമാരെ CosmicBeetle എന്നും വിളിക്കും.

ആക്രമണത്തിന്റെ സാഹചര്യം ഇപ്രകാരമാണ്:

1. CosmicBeetle ഒരു ദുർബലമായ വെബ് സെർവറിനെ വിട്ടുവീഴ്ച ചെയ്യുന്നു അല്ലെങ്കിൽ അതിന്റെ RDP ക്രെഡൻഷ്യലുകൾ ബ്രൂട്ട് ഫോഴ്സ് ചെയ്യുന്നു.

2. CosmicBeetle ScHackTool വിന്യസിക്കുന്നു.

3. ScHackTool ഉപയോഗിച്ച്, സുരക്ഷാ ഉൽപ്പന്നങ്ങൾ പ്രവർത്തനരഹിതമാക്കുന്നതിനും തന്ത്രപ്രധാനമായ വിവരങ്ങൾ എക്സ്ട്രാക്റ്റുചെയ്യുന്നതിനും കൂടുതൽ ആക്സസ് നേടുന്നതിനും ആവശ്യാനുസരണം ലഭ്യമായ ഏതെങ്കിലും അധിക മൂന്നാം കക്ഷി ടൂളുകൾ CosmicBeetle ഉപയോഗിക്കുന്നു.

4. ലക്ഷ്യം വിലപ്പെട്ടതായി കണക്കാക്കുകയാണെങ്കിൽ, CosmicBeetle ScInstaller വിന്യസിക്കാനും ScService ഇൻസ്റ്റാൾ ചെയ്യാൻ ഉപയോഗിക്കാനും കഴിയും.

5. ScService CosmicBeetle-ന് കൂടുതൽ റിമോട്ട് ആക്സസ് നൽകുന്നു.

6. അവസാനമായി, ScService വഴിയോ സ്വമേധയാ Scarab ransomware വിന്യസിക്കാൻ CosmicBeetle തിരഞ്ഞെടുത്തേക്കാം.

പല കേസുകളിലും, ScService വിന്യസിക്കുന്നത് ഞങ്ങൾ ശ്രദ്ധിച്ചു ഇംപാക്കറ്റ് ScInstaller എന്നതിലുപരി, ScHackTool ഉപയോഗിച്ചല്ല. പ്രാരംഭ ഘടകമായി ScHackTool ഉപയോഗിക്കുന്നത് Spacecolon-ന്റെ ഓപ്പറേറ്റർമാർ ഉപയോഗിക്കുന്ന ഒരേയൊരു സമീപനമല്ലെന്ന് ഞങ്ങൾ നിഗമനം ചെയ്യുന്നു.

ഇതിന്റെ ഒരു വകഭേദമാണ് കോസ്മിക് ബീറ്റിൽ വിന്യസിക്കുന്ന അവസാന പേലോഡ് Scarab ransomware. ഈ വകഭേദം ആന്തരികമായി ഒരു ക്ലിപ്പ്ബാങ്കർ വിന്യസിക്കുന്നു, ക്ലിപ്പ്ബോർഡിലെ ഉള്ളടക്കം നിരീക്ഷിക്കുകയും ആക്രമണകാരി നിയന്ത്രിത വാലറ്റ് വിലാസമായി ക്രിപ്റ്റോകറൻസി വാലറ്റ് വിലാസമായി കരുതുന്ന ഉള്ളടക്കം മാറ്റുകയും ചെയ്യുന്ന ഒരു തരം ക്ഷുദ്രവെയർ.

പ്രാരംഭ പ്രവേശനം

ആർഡിപി ബ്രൂട്ട് ഫോഴ്സിംഗ് വഴി ചില ടാർഗെറ്റുകൾ വിട്ടുവീഴ്ച ചെയ്യപ്പെടുമെന്ന് ESET ടെലിമെട്രി സൂചിപ്പിക്കുന്നു - അനുബന്ധം A-യിൽ ലിസ്റ്റുചെയ്തിരിക്കുന്ന അധിക ടൂളുകൾ ഇതിനെ പിന്തുണയ്ക്കുന്നു - ആക്രമണകാരി ഉപയോഗിക്കുന്ന മൂന്നാം കക്ഷി ടൂളുകൾ, Spacecolon ഓപ്പറേറ്റർമാർക്ക് ലഭ്യമാണ്. കൂടാതെ, അടുത്ത വിഭാഗത്തിൽ വിവരിച്ചിരിക്കുന്ന ഒരു ഇഷ്ടാനുസൃത .NET ടൂളിനെ അടിസ്ഥാനമാക്കി, CVE-2020-1472 (ZeroLogon) അപകടസാധ്യത CosmicBeetle ദുരുപയോഗം ചെയ്യുന്നുവെന്ന് ഞങ്ങൾ ഉയർന്ന ആത്മവിശ്വാസത്തോടെ വിലയിരുത്തുന്നു.

കുറഞ്ഞ ആത്മവിശ്വാസത്തോടെ, പ്രാരംഭ ആക്സസിനായി CosmicBeetle FortiOS-ലെ ഒരു അപകടസാധ്യത ദുരുപയോഗം ചെയ്യുന്നതായി ഞങ്ങൾ വിലയിരുത്തുന്നു. ഇരകളിൽ ബഹുഭൂരിപക്ഷവും അവരുടെ പരിതസ്ഥിതിയിൽ FortiOS പ്രവർത്തിക്കുന്ന ഉപകരണങ്ങളും ScInstaller, ScService ഘടകങ്ങളും അവരുടെ കോഡിലെ "ഫോർട്ടി" എന്ന സ്ട്രിംഗ് പരാമർശിക്കുന്നതിനെ അടിസ്ഥാനമാക്കിയാണ് ഞങ്ങൾ അങ്ങനെ വിശ്വസിക്കുന്നത്. CISA പറയുന്നതനുസരിച്ച്, 2022-ൽ പതിവായി ചൂഷണം ചെയ്യപ്പെടുന്ന പ്രധാന കേടുപാടുകളിൽ ഒന്നാണ് മൂന്ന് ഫോർട്ടിയോസ് കേടുപാടുകൾ. നിർഭാഗ്യവശാൽ, ഈ പുരാവസ്തുക്കൾ കൂടാതെ അത്തരം അപകടസാധ്യതയുള്ള ചൂഷണത്തെക്കുറിച്ച് ഞങ്ങൾക്ക് കൂടുതൽ വിശദാംശങ്ങളൊന്നുമില്ല.

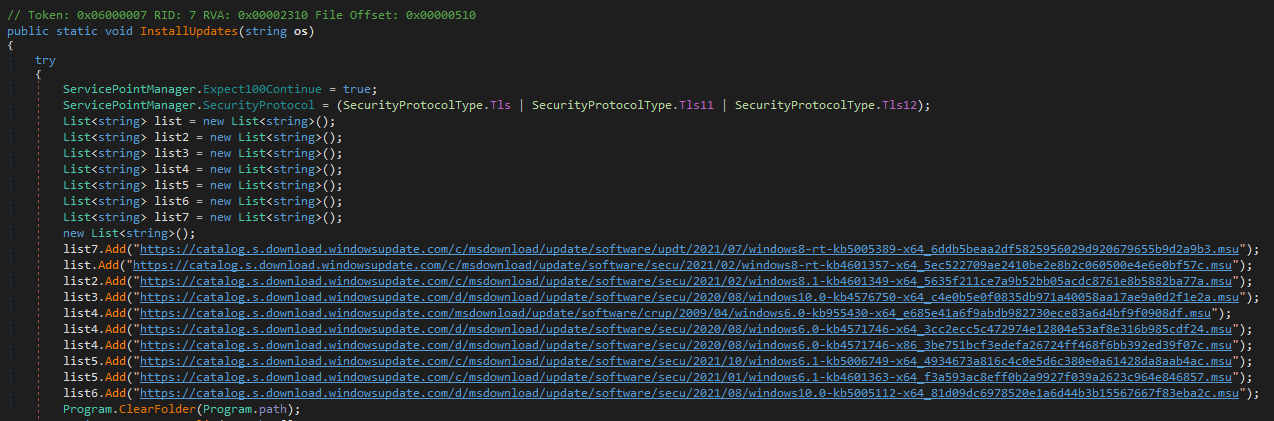

നിങ്ങളുടെ പിന്നിൽ വാതിൽ അടയ്ക്കുന്നു

പല അവസരങ്ങളിലും, ESET ടെലിമെട്രി സ്പേസ് കോളൺ ഓപ്പറേറ്റർമാർ ഒരു ഇഷ്ടാനുസൃത .NET പേലോഡ് നിർവ്വഹിക്കുന്നതായി കാണിച്ചിട്ടുണ്ട്, അതിനെ ഞങ്ങൾ ഇവിടെ ScPatcher എന്ന് വിളിക്കും. ക്ഷുദ്രകരമായ ഒന്നും ചെയ്യാതിരിക്കാൻ രൂപകൽപ്പന ചെയ്തിട്ടുള്ളതാണ് ScPatcher. നേരെമറിച്ച്: ഇത് തിരഞ്ഞെടുത്ത വിൻഡോസ് അപ്ഡേറ്റുകൾ ഇൻസ്റ്റാൾ ചെയ്യുന്നു. ഇൻസ്റ്റാൾ ചെയ്ത അപ്ഡേറ്റുകളുടെ പട്ടിക പട്ടിക 1-ലും ScPatcher-ന്റെ അനുബന്ധ കോഡ് ഭാഗം ചിത്രം 1-ലും ചിത്രീകരിച്ചിരിക്കുന്നു.

പട്ടിക 1. ScPatcher ഇൻസ്റ്റാൾ ചെയ്ത വിൻഡോസ് അപ്ഡേറ്റുകളുടെ ലിസ്റ്റ്

|

ഐഡി അപ്ഡേറ്റ് ചെയ്യുക |

പ്ലാറ്റ്ഫോം |

അഭിപ്രായം |

|

KB5005389 |

വിൻഡോസ് 8 |

വിലാസങ്ങൾ CVE-2021-33764. |

|

KB4601357 |

വിൻഡോസ് 8 |

വിലാസങ്ങൾ ZeroLogon. |

|

KB4601349 |

വിൻഡോസ് 8.1 |

വിലാസങ്ങൾ ZeroLogon. |

|

KB4576750 |

വിൻഡോസ് 10 |

വ്യക്തമായ CVE കണക്ഷനില്ല. |

|

KB955430 |

വിൻഡോസ് വിസ്റ്റ വിൻഡോസ് സെർവർ 2008 |

വ്യക്തമായ CVE കണക്ഷനില്ല. |

|

KB4571746 |

വിൻഡോസ് 7 വിൻഡോസ് സെർവർ 2008 |

വ്യക്തമായ CVE കണക്ഷനില്ല. |

|

KB5006749 |

വിൻഡോസ് 7 വിൻഡോസ് സെർവർ 2008 |

വ്യക്തമായ CVE കണക്ഷനില്ല. |

|

KB4601363 |

വിൻഡോസ് 7 വിൻഡോസ് സെർവർ 2008 |

വിലാസങ്ങൾ ZeroLogon. |

|

KB5005112 |

വിൻഡോസ് 10 വിൻഡോസ് സെർവർ 2019 |

വ്യക്തമായ CVE കണക്ഷനില്ല. |

ചിത്രം 1. തിരഞ്ഞെടുത്ത വിൻഡോസ് അപ്ഡേറ്റുകൾ ലിസ്റ്റുചെയ്യുന്ന ScPatcher കോഡിന്റെ ഭാഗം

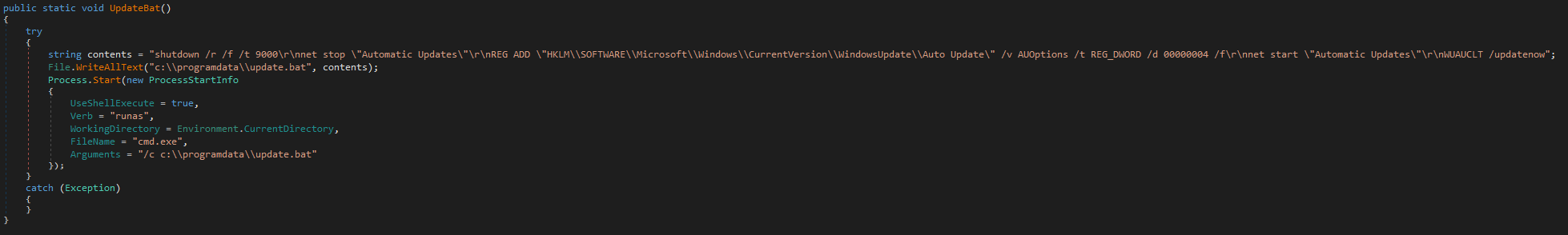

ഡ്രോപ്പ് ചെയ്യാനും എക്സിക്യൂട്ട് ചെയ്യാനും രൂപകൽപ്പന ചെയ്ത രണ്ട് ഫംഗ്ഷനുകളും ScPatcher-ൽ അടങ്ങിയിരിക്കുന്നു:

· update.bat, വിൻഡോസ് ഓട്ടോമാറ്റിക് അപ്ഡേറ്റ് ക്രമീകരണങ്ങൾ മാറ്റുന്നതിനുള്ള ഒരു ചെറിയ BAT സ്ക്രിപ്റ്റ്, കൂടാതെ

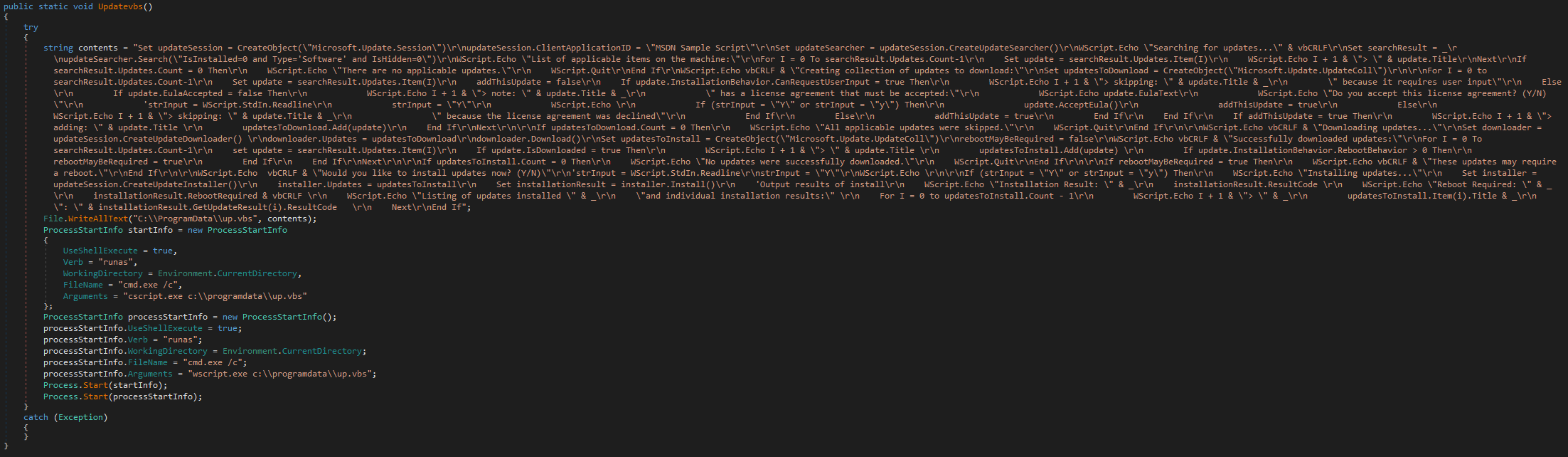

· up.vbs, ഏതാണ്ട് സമാനമായ ഒരു പകർപ്പ് ഔദ്യോഗിക MSDN ഉദാഹരണം വിൻഡോസ് അപ്ഡേറ്റുകൾ ഡൗൺലോഡ് ചെയ്ത് ഇൻസ്റ്റാൾ ചെയ്യുന്നതിനുള്ള സ്ക്രിപ്റ്റ്, ഉപയോക്തൃ ഇൻപുട്ട് സ്വീകരിക്കാത്തതിന്റെ ചെറിയ മാറ്റത്തോടെ, പകരം അപ്ഡേറ്റുകൾ സ്വയമേവ നിശ്ശബ്ദമായി തുടരാൻ അനുവദിക്കുന്നു.

ഈ രണ്ട് ഫംഗ്ഷനുകളും കോഡിൽ എവിടെയും പരാമർശിച്ചിട്ടില്ലെങ്കിലും, ESET ടെലിമെട്രി കാണിക്കുന്നത് സ്പേസ് കോളൺ ഓപ്പറേറ്റർമാർ രണ്ട് സ്ക്രിപ്റ്റുകളും ഇംപാക്കറ്റിലൂടെ നേരിട്ട് നടപ്പിലാക്കുന്നു എന്നാണ്. പ്രവർത്തനങ്ങൾ ചിത്രം 2, ചിത്രം 3 എന്നിവയിൽ ചിത്രീകരിച്ചിരിക്കുന്നു.

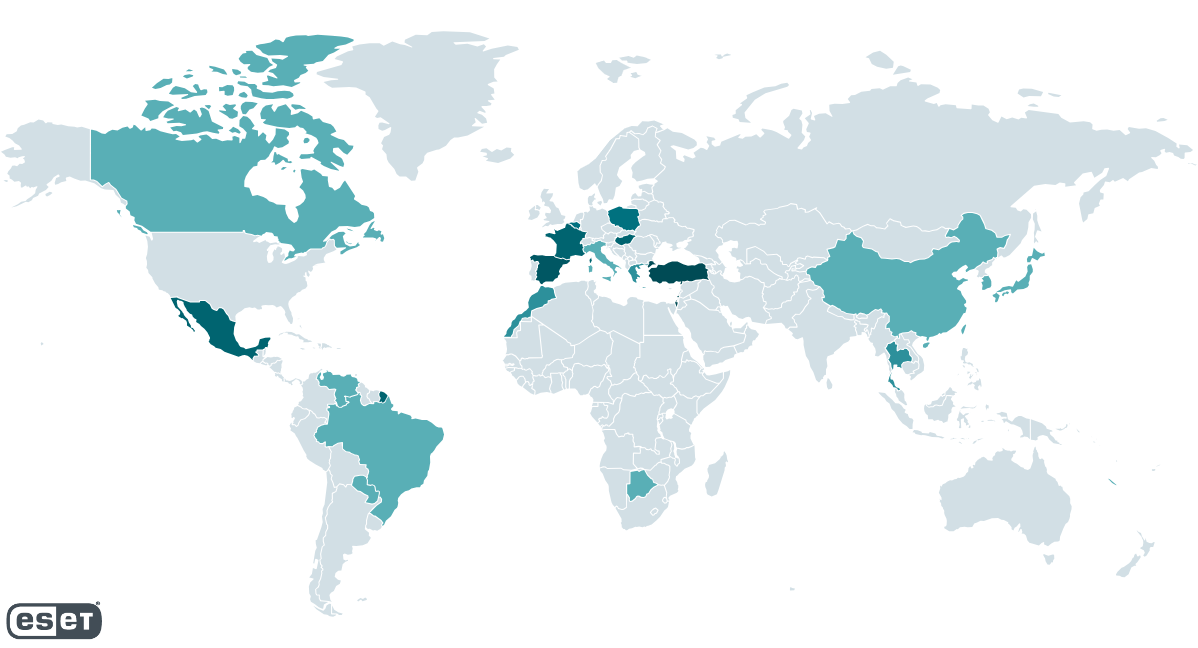

വിക്റ്റിമോളജി

CosmicBeetle പ്രയോഗിച്ച പ്രാരംഭ ആക്സസ് രീതികൾക്ക് അവർ ഇരയാകുന്നത് കൂടാതെ Spacecolon ഇരകളിൽ ഒരു പാറ്റേണും ഞങ്ങൾ നിരീക്ഷിച്ചിട്ടില്ല. ESET ടെലിമെട്രി തിരിച്ചറിഞ്ഞ Spacecolon സംഭവങ്ങൾ ചിത്രം 4 വ്യക്തമാക്കുന്നു.

ടാർഗെറ്റുകളുടെ ഫോക്കസ് ഏരിയയിലോ വലുപ്പത്തിലോ ഒരു പാറ്റേണും ഞങ്ങൾ കണ്ടെത്തിയില്ല. കുറച്ച് പേരിടാൻ, തായ്ലൻഡിലെ ഒരു ആശുപത്രിയിലും ഒരു ടൂറിസ്റ്റ് റിസോർട്ടിലും, ഇസ്രായേലിലെ ഒരു ഇൻഷുറൻസ് കമ്പനി, പോളണ്ടിലെ ഒരു പ്രാദേശിക സർക്കാർ സ്ഥാപനം, ബ്രസീലിലെ ഒരു വിനോദ ദാതാവ്, തുർക്കിയിലെ ഒരു പരിസ്ഥിതി കമ്പനി, മെക്സിക്കോയിലെ ഒരു സ്കൂൾ എന്നിവിടങ്ങളിൽ ഞങ്ങൾ Spacecolon നിരീക്ഷിച്ചിട്ടുണ്ട്.

സാങ്കേതിക വിശകലനം

ഞങ്ങൾ ആദ്യം ransomware വേരിയന്റായ Spacecolon വിന്യസിക്കുന്നതിനെ കുറിച്ച് ഒരു ഹ്രസ്വ വീക്ഷണം നടത്തുകയും തുടർന്ന് Spacecolon ഘടകങ്ങളുടെ തന്നെ വിശകലനം നടത്തുകയും ചെയ്യുന്നു.

Scarab ransomware

സ്കറാബ് ഡെൽഫി എഴുതിയ ransomware ആണ്. ഇതിനൊപ്പം ശ്രദ്ധേയമായ കോഡ് ഓവർലാപ്പുകൾ അടങ്ങിയിരിക്കുന്നു ബുറാൻ ഒപ്പം വെഗാലോക്കർ കുടുംബങ്ങൾ. ഇത് ഒരു ഉൾച്ചേർത്ത കോൺഫിഗറേഷനെ ആശ്രയിച്ചിരിക്കുന്നു, അതിന്റെ ഫോർമാറ്റ് ഏതാണ്ട് സമാനമാണ് സെപ്പെലിൻ ransomware. എൻക്രിപ്റ്റ് ചെയ്ത ഫയലുകൾക്കുള്ള ഫയൽ എക്സ്റ്റൻഷൻ, ഫയൽനാമങ്ങൾ, എൻക്രിപ്റ്റ് ചെയ്യേണ്ട ഫയലുകളുടെ ഫയൽ എക്സ്റ്റൻഷനുകളുടെ ലിസ്റ്റ്, മോചനദ്രവ്യ സന്ദേശം എന്നിവ ആ കോൺഫിഗറേഷൻ നിർണ്ണയിക്കുന്നു.

ഭൂരിഭാഗം സ്കാറാബ് ബിൽഡുകളും ഡ്രോപ്പ് ചെയ്യുകയും എക്സിക്യൂട്ട് ചെയ്യുകയും ചെയ്ത ഒരു എംബഡഡ് ഡെൽഫി എഴുതിയ ക്ലിപ്പ്ബാങ്കർ ക്ലിപ്പ്ബോർഡ് ഉള്ളടക്കം നിരീക്ഷിക്കുകയും ക്രിപ്റ്റോകറൻസി വാലറ്റിനോട് സാമ്യമുള്ള ഏതെങ്കിലും സ്ട്രിംഗിനെ ആക്രമണകാരി നിയന്ത്രിത ഒന്ന് ഉപയോഗിച്ച് മാറ്റിസ്ഥാപിക്കുകയും ചെയ്യുന്നു, പ്രത്യേകിച്ചും ഇനിപ്പറയുന്നവയിൽ ഒന്ന്:

· 1HtkNb73kvUTz4KcHzztasbZVonWTYRfVx

· qprva3agrhx87rmmp5wtn805jp7lmncycu3gttmuxe

· 0x7116dd46e5a6c661c47a6c68acd5391a4c6ba525

· XxDSKuWSBsWFxdJcge8xokrtzz8joCkUHF

·4BrL51JCc9NGQ71kWhnYoDRffsDZy7m1HUU7MRU4nUMXAHNFBEJhkTZV9HdaL4gfuNBxLPc3BeMkLGaPbF5vWtANQnt2yEaJRD7Km8Pnph

· t1RKhXcyj8Uiku95SpzZmMCfTiKo4iHHmnD

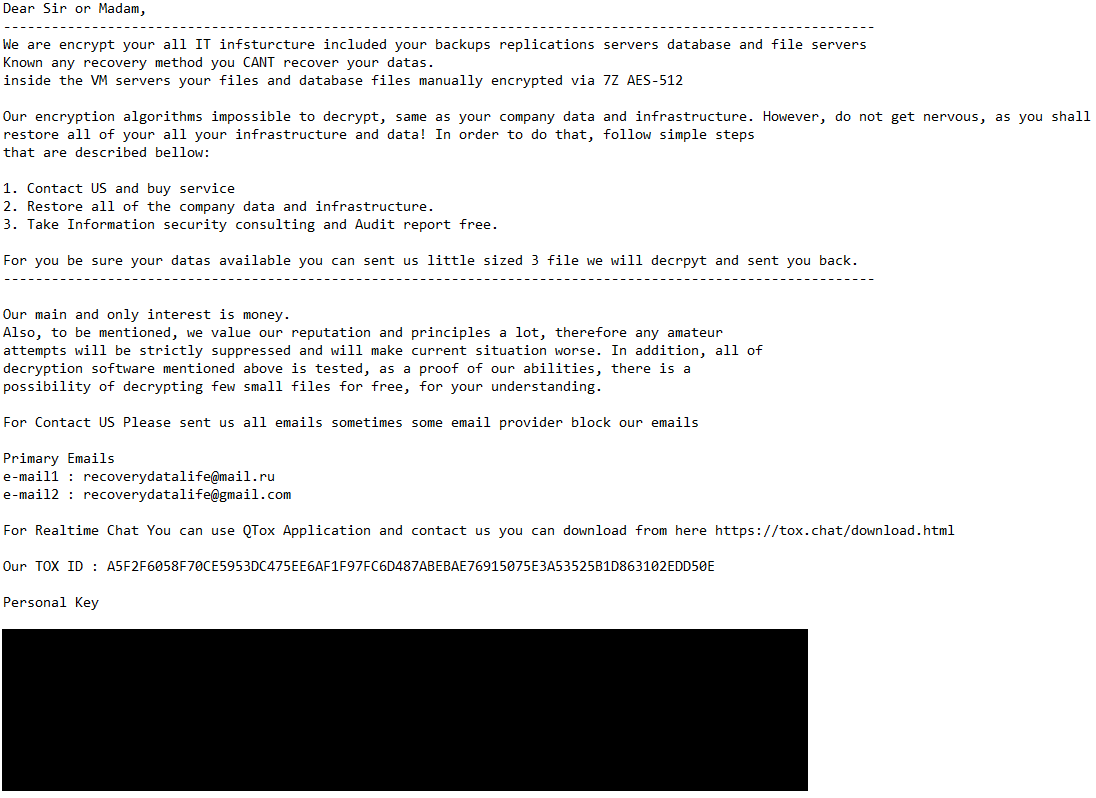

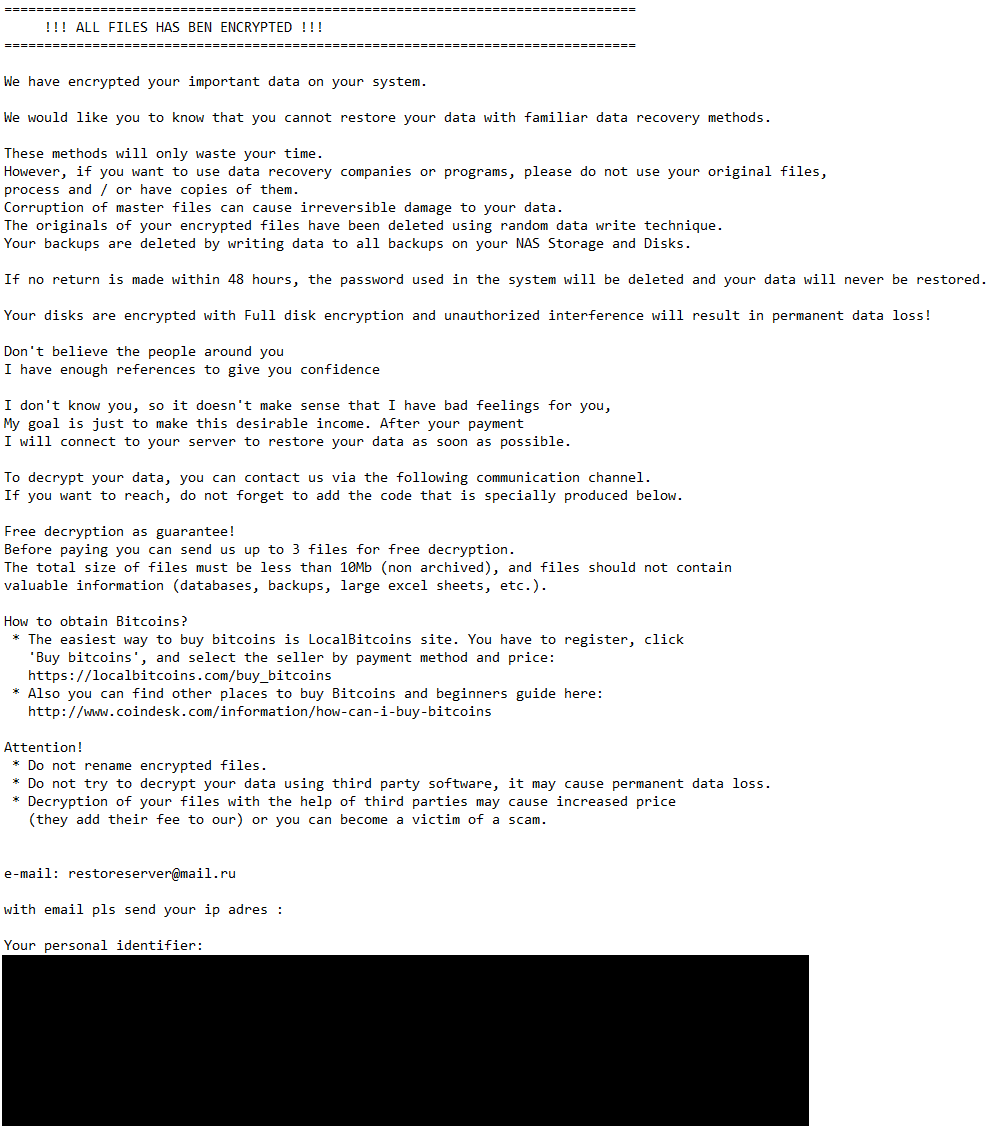

സ്പേസ്കോളണിനെ ചുരുങ്ങിയത് രണ്ട് സ്കാറാബ് ബിൽഡുകളെങ്കിലും ഉപയോഗിച്ച് ബന്ധിപ്പിക്കാൻ ഞങ്ങൾക്ക് കഴിഞ്ഞു .ഫ്ലൈക്രിപ്റ്റ് ഒപ്പം .റെസ്റ്റോറിസർവർ എൻക്രിപ്റ്റ് ചെയ്ത ഫയലുകൾക്കായുള്ള എക്സ്റ്റൻഷനുകൾ - Spacecolon കുറച്ച് മുമ്പ് അപഹരിച്ച മെഷീനുകളിൽ ഈ ബിൽഡുകൾ നടപ്പിലാക്കാൻ CosmicBeetle ശ്രമിച്ചു. രണ്ട് ബിൽഡുകളും ഒരേ ഫയൽ നാമകരണ പാറ്റേണുകൾ പിന്തുടരുന്നു - ransomware പ്രവർത്തിക്കുന്നു %APPDATA%osk.exe ഒപ്പം ഉൾച്ചേർത്ത ClipBanker-ഉം %APPDATA%winupas.exe. സ്പേസ് കോളണിന് ഈ പേരിടലിന് പ്രത്യേക പ്രാധാന്യമുണ്ട്, കാരണം രണ്ട് പേരുള്ള പ്രോസസ്സുകൾ പ്രവർത്തിക്കുമെന്ന് ScHackTool പ്രതീക്ഷിക്കുന്നു. ഈ പേരിടൽ പാറ്റേൺ സ്പേസ് കോളണുമായി അടുത്ത് ബന്ധപ്പെട്ടിരിക്കുന്നുവെന്ന് കരുതുക, ESET ടെലിമെട്രി കാണിക്കുന്ന 50% സ്കാറാബ് കോൺഫിഗറേഷനുകളും സ്പേസ് കോളണുമായി ബന്ധപ്പെട്ടിരിക്കാം. നിർണായകമായി ലിങ്ക് ചെയ്തിരിക്കുന്ന രണ്ട് സാമ്പിളുകൾക്കായുള്ള മോചനദ്രവ്യ സന്ദേശങ്ങൾ ചിത്രീകരിച്ചിരിക്കുന്നു ചിത്രം 5 ഒപ്പം ചിത്രം 6.

ScHackTool

ScHackTool അതിന്റെ ഓപ്പറേറ്റർമാർ ഉപയോഗിക്കുന്ന പ്രധാന Spacecolon ഘടകമാണ്. ഇത് അതിന്റെ ജിയുഐയെയും അതിന്റെ ഓപ്പറേറ്റർമാരുടെ സജീവ പങ്കാളിത്തത്തെയും വളരെയധികം ആശ്രയിക്കുന്നു; ആക്രമണം ക്രമീകരിക്കാനും, ആവശ്യാനുസരണം കോംപ്രമൈസ് ചെയ്ത മെഷീനിലേക്ക് അധിക ഉപകരണങ്ങൾ ഡൗൺലോഡ് ചെയ്യാനും നടപ്പിലാക്കാനും ഇത് അവരെ അനുവദിക്കുന്നു.

ഇവിടെ നിന്ന്, ഡെൽഫി പ്രോഗ്രാമിംഗ് ഭാഷ നിർവചിച്ചിരിക്കുന്ന അതേ രീതിയിൽ ഞങ്ങൾ ഒന്നിലധികം GUI ഘടകങ്ങളെ പരാമർശിക്കും - ലേബലുകൾ, ടെക്സ്റ്റ് ബോക്സുകൾ, ഗ്രൂപ്പ് ബോക്സുകൾ, തുടങ്ങിയവ.

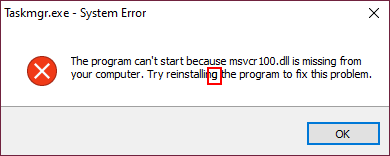

ScHackTool ഒരു നല്ല ആന്റി എമുലേഷൻ ട്രിക്ക് ഉപയോഗിക്കുന്നു. എക്സിക്യൂട്ട് ചെയ്യുമ്പോൾ, ഒരു വ്യാജ പിശക് സന്ദേശം പോപ്പ് അപ്പ് (കാണുക ചിത്രം 7). "OK" ബട്ടൺ ക്ലിക്ക് ചെയ്താൽ, ScHackTool അവസാനിക്കും. പ്രധാന വിൻഡോ യഥാർത്ഥത്തിൽ പ്രദർശിപ്പിക്കുന്നതിന്, "റീഇൻസ്റ്റാൾ ചെയ്യുന്നു" (ചുവപ്പ് നിറത്തിൽ ഹൈലൈറ്റ് ചെയ്തിരിക്കുന്നു) എന്ന വാക്കിലെ "g"-ൽ ഡബിൾ ക്ലിക്ക് ചെയ്യണം.

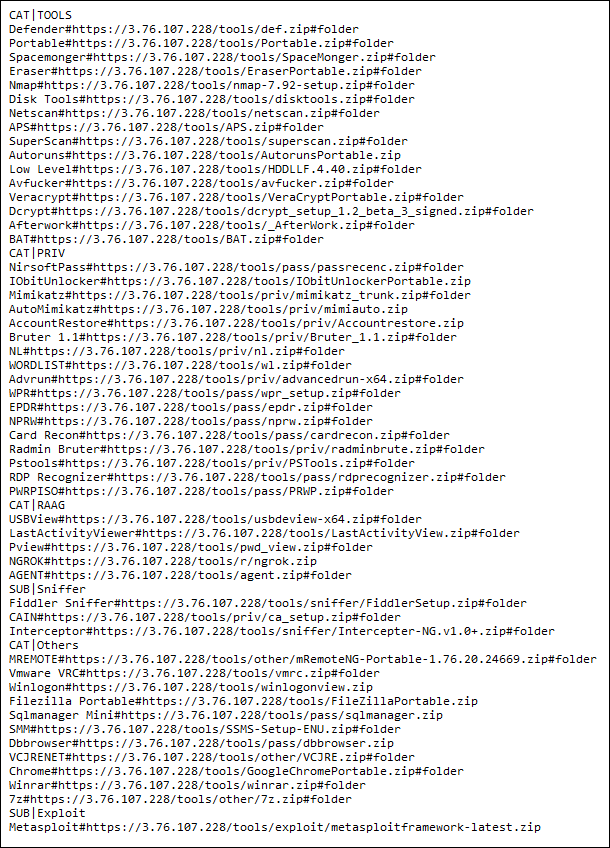

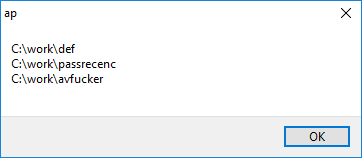

പ്രധാന വിൻഡോ പ്രദർശിപ്പിക്കുന്നതിന് മുമ്പ്, ScHackTool ഒരു ടെക്സ്റ്റ് ഫയൽ നേടുന്നു, list.txt, അതിന്റെ C&C സെർവറിൽ നിന്ന്. ലഭ്യമായ അധിക ടൂളുകൾ, അവയുമായി ബന്ധപ്പെട്ട പേരുകൾ, അവ ഡൗൺലോഡ് ചെയ്യേണ്ട URL-കൾ എന്നിവ ഈ ഫയൽ നിർവ്വചിക്കുന്നു. അത്തരമൊരു ഫയലിന്റെ ഒരു ഉദാഹരണം കാണിച്ചിരിക്കുന്നു ചിത്രം 8. ScHackTool ഉൾപ്പെടെ എല്ലാ Spacecolon ഘടകങ്ങളും ഉപയോഗിക്കുന്നു IPWorks നെറ്റ്വർക്ക് ആശയവിനിമയത്തിനുള്ള ലൈബ്രറി.

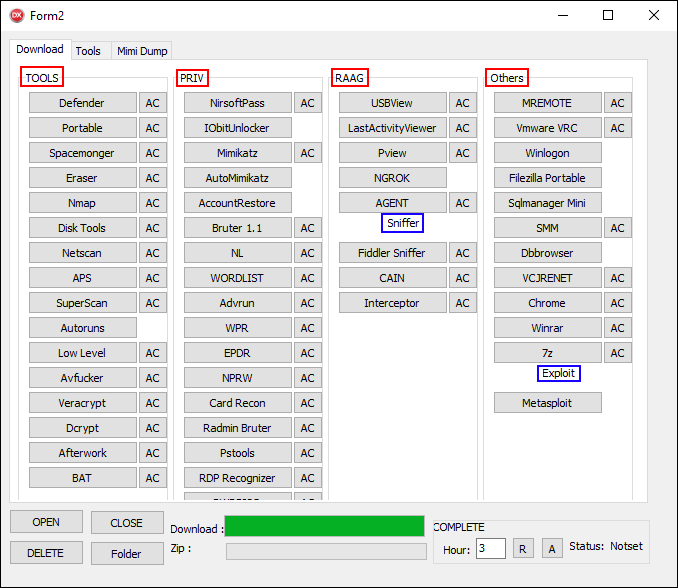

ഈ ഫയൽ പാഴ്സ് ചെയ്യുന്ന പ്രക്രിയ വിശദീകരിക്കുന്നതിന് മുമ്പ്, നമുക്ക് ScHackTool-ന്റെ GUI ഹ്രസ്വമായി പരിചയപ്പെടുത്താം. ഇതിൽ മൂന്ന് പ്രധാന ടാബുകൾ അടങ്ങിയിരിക്കുന്നു (ഇറക്കുമതി, ഉപകരണങ്ങൾ, ഒപ്പം MIMI ഡംപ്) കൂടാതെ ഒരു താഴെയുള്ള പാനൽ അവർ മൂന്നുപേർക്കും പങ്കിട്ടു. മുതൽ ഇറക്കുമതി പാഴ്സിംഗ് പ്രക്രിയയുടെ ഫലമാണ് ടാബ് പോപ്പുലേറ്റ് ചെയ്തിരിക്കുന്നത്, പാഴ്സിംഗ് ലോജിക്കിനൊപ്പം ആദ്യം ഇത് അവതരിപ്പിക്കാം.

ഇറക്കുമതി ടാബ്

അധിക ടൂളുകൾ ഡൗൺലോഡ് ചെയ്യാനും എക്സിക്യൂട്ട് ചെയ്യാനുമുള്ള കഴിവ് ഓപ്പറേറ്റർമാർക്ക് നൽകുന്ന ബട്ടണുകളാൽ ഈ ടാബ് നിറഞ്ഞിരിക്കുന്നു. ഈ ഉപകരണങ്ങളെല്ലാം പാസ്വേഡ് പരിരക്ഷിത ZIP ആർക്കൈവുകളായി ലഭ്യമാണ് (പാസ്വേഡ്: ab1q2w3e!). അവയെല്ലാം ഡൗൺലോഡ് ചെയ്തിരിക്കുന്നു ./zip/ ഒപ്പം എക്സ്ട്രാക്റ്റുചെയ്തു ./ /. ഡൗൺലോഡ് ചെയ്ത ആർക്കൈവുകൾ ScHackTool നീക്കം ചെയ്യുന്നില്ല.

എന്തൊക്കെ അധിക ടൂളുകൾ ലഭ്യമാണ് എന്നത് മുകളിൽ പറഞ്ഞവ നിർവചിച്ചിരിക്കുന്നു list.txt ഫയൽ. ഈ ഫയലിന്റെ പാഴ്സിംഗ് വളരെ ലളിതമാണ്. വരി വരിയായി വായിക്കുന്നു. ഒരു വരി ഇതുപോലെ തോന്നുന്നുവെങ്കിൽ CAT| (ഒരുപക്ഷേ "വിഭാഗം" എന്നതിന്റെ ചുരുക്കം), പിന്നെ പുതിയത് ഗ്രൂപ്പ്ബോക്സ് പേരുനൽകിയത് സൃഷ്ടിക്കുകയും ഇനിപ്പറയുന്ന എല്ലാ എൻട്രികളും ഇതുമായി ബന്ധപ്പെട്ടിരിക്കുന്നു. അതുപോലെ, ഒരു വരി ഇങ്ങനെയാണെങ്കിൽ SUB| ("ഉപവിഭാഗം" എന്നതിന്റെ ചുരുക്കം), തുടർന്ന് ഒരു പുതിയ തിരശ്ചീനം ലേബൽ പേരുനൽകിയത് നിലവിലെ വിഭാഗത്തിലേക്ക് ചേർത്തിരിക്കുന്നു.

മറ്റെല്ലാ വരികളും യഥാർത്ഥ എൻട്രികളായി കണക്കാക്കുന്നു. ലൈൻ പിളർന്നിരിക്കുന്നു # രണ്ടോ മൂന്നോ ഇനങ്ങളായി:

1. ഉപകരണത്തിന്റെ പേര്,

2. ഉപകരണം വീണ്ടെടുക്കാൻ ഉപയോഗിക്കുന്ന URL, കൂടാതെ

3. ഒരു ഐച്ഛിക പ്രത്യയം.

ഓരോ എൻട്രിയിലും, ടൂൾ നാമം എന്ന പേരിൽ ഒരു ബട്ടൺ സൃഷ്ടിക്കപ്പെട്ടിരിക്കുന്നു. കൂടാതെ, ഓപ്ഷണൽ സഫിക്സ് ആണെങ്കിൽ a ഫോൾഡർ, എന്ന പേരിൽ ഒരു അധിക ബട്ടൺ AC സൃഷ്ടിക്കപ്പെടുന്നു; ഈ ബട്ടൺ വിൻഡോസ് എക്സ്പ്ലോറർ ടൂൾ എക്സ്ട്രാക്റ്റ് ചെയ്ത സ്ഥലത്ത് തുറക്കുന്നു.

എങ്കില് list.txt ഫയൽ ലഭ്യമല്ല, ക്ഷുദ്രവെയർ ഉപേക്ഷിക്കുന്നു. കൂടാതെ, Spacecolon ഓപ്പറേറ്റർമാർ നിർവചിച്ചിരിക്കുന്ന ഒരു ടൂൾ അഭ്യർത്ഥിക്കുകയാണെങ്കിൽ list.txt, എന്നാൽ അനുബന്ധ URL-ൽ ലഭ്യമല്ല, ScHackTool പ്രോസസ്സ് തടസ്സപ്പെടുകയും പ്രതികരിക്കുന്നത് നിർത്തുകയും ചെയ്യുന്നു.

നിങ്ങൾക്ക് കാണാനാകുന്നതുപോലെ ചിത്രം 9, ഓരോ ടൂളിനും ഒന്നോ രണ്ടോ ബട്ടണുകൾ സൃഷ്ടിക്കപ്പെടുന്നു. ടൂളുകൾ, പ്രിവി, RAAG, ഒപ്പം മറ്റുള്ളവ (ചുവപ്പ് നിറത്തിൽ ഹൈലൈറ്റ് ചെയ്തിരിക്കുന്നത്) വിഭാഗങ്ങളെ പ്രതിനിധീകരിക്കുന്നു, ഒപ്പം സ്നിഫർ ഒപ്പം ചൂഷണം ചെയ്യുക (നീലയിൽ ഹൈലൈറ്റ് ചെയ്തിരിക്കുന്നത്) ഉപവിഭാഗങ്ങളാണ്. ലഭ്യമായ എല്ലാ അധിക ഉപകരണങ്ങളുടെയും ഒരു ലിസ്റ്റ് അവയുടെ വിവരണങ്ങൾക്കൊപ്പം ലിസ്റ്റുചെയ്തിരിക്കുന്നു അനുബന്ധം എ - ആക്രമണകാരി ഉപയോഗിക്കുന്ന മൂന്നാം കക്ഷി ഉപകരണങ്ങൾ.

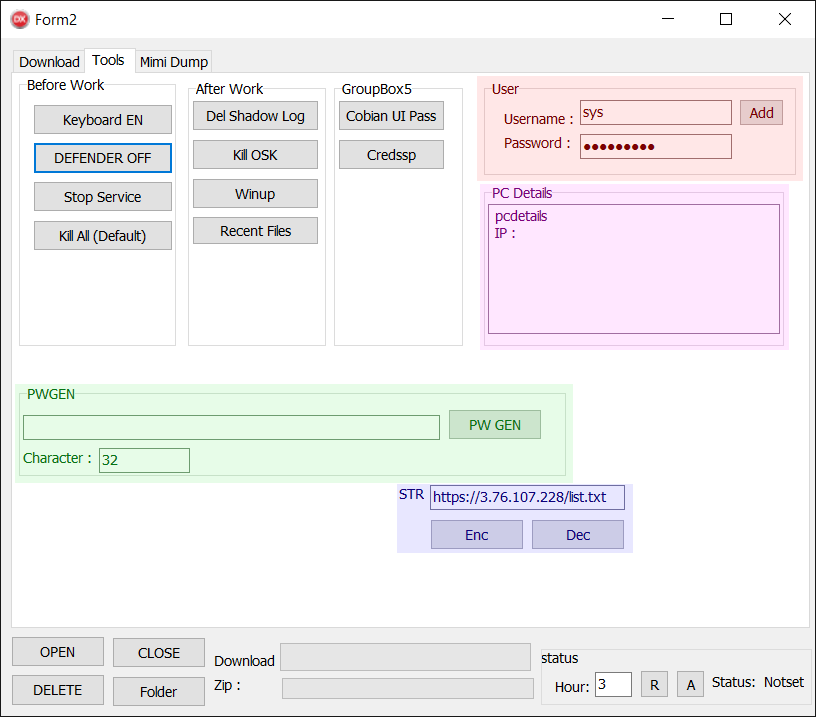

ടൂൾസ് ടാബ്

ഇതാണ് പ്രധാന ടാബ് എന്ന് ചിന്തിക്കാൻ ഒരാൾക്ക് താൽപ്പര്യമുണ്ടാകാം, പക്ഷേ വാസ്തവത്തിൽ അത് അങ്ങനെയല്ല. അതിശയകരമെന്നു പറയട്ടെ, മിക്ക ബട്ടണുകളും ഒന്നും ചെയ്യുന്നില്ല (അവയുമായി ബന്ധപ്പെട്ടത് ഓൺക്ലിക്ക് പ്രവർത്തനങ്ങൾ ശൂന്യമാണ്). ചരിത്രപരമായി, ഈ ബട്ടണുകൾ പ്രവർത്തിക്കുന്നുണ്ടെന്ന് ഞങ്ങൾക്കറിയാം, എന്നാൽ കാലക്രമേണ, അവയുടെ പ്രവർത്തനം നീക്കം ചെയ്യപ്പെട്ടു. ഞങ്ങൾ പിന്നീട് ബ്ലോഗ്പോസ്റ്റിൽ പ്രവർത്തിക്കാത്ത ബട്ടണുകളുടെ ഒരു അവലോകനം നൽകുന്നു. ചിത്രം 10 GUI എന്നിവ ചിത്രീകരിക്കുന്നു മേശ 2 പ്രവർത്തിക്കുന്ന ബട്ടണുകളുടെ പ്രവർത്തനക്ഷമത സംഗ്രഹിക്കുന്നു.

മേശ 2. ഫംഗ്ഷണൽ ബട്ടണുകളുടെ ലിസ്റ്റ് ഉപകരണങ്ങൾ ടാബ്

|

ബട്ടൺ |

അഭിപ്രായം |

|

കീബോർഡ് EN |

ഉപയോക്തൃ ഭാഷാ ക്രമീകരണങ്ങൾ മാറ്റുക. ഒരു PowerShell സ്ക്രിപ്റ്റ് എക്സിക്യൂട്ട് ചെയ്താണ് ഇത് ചെയ്യുന്നത് (task.ps1) ഒരു BAT സ്ക്രിപ്റ്റ് വഴി (ഒരു വവ്വാൽ). എക്സിക്യൂട്ട് ചെയ്ത നിർദ്ദിഷ്ട പവർഷെൽ കമാൻഡുകൾ ഇവയാണ്: · $LanguageList = Get-WinUserLanguageList · $LanguageList.Add(“en-US”) · Set-WinUserLanguageList $LanguageList -force |

|

ഒഎസ്കെയെ കൊല്ലുക |

നിർവ്വഹിക്കുക taskkill.exe /f /im osk.exe. നേരത്തെ സൂചിപ്പിച്ചതുപോലെ, Scarab ransomware എക്സിക്യൂട്ട് ചെയ്യുന്ന ഫയലിന്റെ പേരാണിത്. |

|

വിനപ്പ് |

നിർവ്വഹിക്കുക taskkill.exe /f /im winupas.exe. നേരത്തെ സൂചിപ്പിച്ചതുപോലെ, ClipBanker (Scarab ransomware-മായി ബന്ധപ്പെട്ടത്) എക്സിക്യൂട്ട് ചെയ്യുന്ന ഫയലിന്റെ പേരാണിത്. |

|

കോബിയൻ യുഐ പാസ് |

നിർവ്വഹിക്കുക കോബിയൻ യുഐ പാസ്, ഒരു ഫ്രീവെയർ ബാക്കപ്പ് ടൂൾ, ആദ്യം അതിന്റെ കോൺഫിഗറേഷൻ നീക്കം ചെയ്യുമ്പോൾ. ഈ ടൂൾ ഡൗൺലോഡ് ചെയ്തത് Spacecolon അല്ല എന്നത് ശ്രദ്ധിക്കുക. പ്രക്രിയയിൽ ഈ രണ്ട് ഘട്ടങ്ങൾ മാത്രം അടങ്ങിയിരിക്കുന്നു: · ഇല്ലാതാക്കുക സി:പ്രോഗ്രാം ഫയലുകൾ (x86)കോബിയൻ ബാക്കപ്പ് 11SettingscbEngine.ini · നിർവ്വഹിക്കുക സി:പ്രോഗ്രാം ഫയലുകൾ (x86)കോബിയൻ ബാക്കപ്പ് 11cbInterface.exe |

|

ചേർക്കുക |

അഡ്മിനിസ്ട്രേറ്റീവ് അവകാശങ്ങളുള്ള ഒരു പുതിയ അക്കൗണ്ട് ചേർക്കുക. എന്നതിൽ ഉപയോക്തൃനാമവും പാസ്വേഡും വ്യക്തമാക്കിയിട്ടുണ്ട് ടെക്സ്റ്റ് ബോക്സുകൾ ഇടതുവശത്ത് (ചുവപ്പ് നിറത്തിൽ ഹൈലൈറ്റ് ചെയ്തിരിക്കുന്നു). |

|

PW GEN |

എന്നതിൽ ക്രമരഹിതമായ ആൽഫാന്യൂമെറിക് സ്ട്രിംഗ് സൃഷ്ടിക്കുക ടെക്സ്റ്റ് ബോക്സ് ഇടതുവശത്ത് (നീളത്തിൽ വ്യക്തമാക്കിയിരിക്കുന്നു ടെക്സ്റ്റ് ബോക്സ് അതിന്റെ കീഴിൽ). പച്ചയിൽ ഹൈലൈറ്റ് ചെയ്തിരിക്കുന്നു. |

|

ഡിസംബർ |

ഒരു ഹാർഡ്കോഡ് സ്ട്രിംഗ് ഡീക്രിപ്റ്റ് ചെയ്ത് അതിൽ പ്രദർശിപ്പിക്കുക ടെക്സ്റ്റ് ബോക്സ് ലേബൽ ചെയ്തു str. പർപ്പിൾ നിറത്തിൽ ഹൈലൈറ്റ് ചെയ്തിരിക്കുന്നു. ശ്രദ്ധിക്കുക: ദി എൻസി ബട്ടൺ ഒന്നും ചെയ്യുന്നില്ല. |

വിന്യസിച്ചിരിക്കുന്ന Scarab ransomware, അതുമായി ബന്ധപ്പെട്ട ClipBanker എന്നിവയ്ക്ക് പേരിട്ടിട്ടുണ്ടെന്ന് ഞങ്ങൾ നേരത്തെ പ്രസ്താവിച്ചു osk.exe ഒപ്പം winupas.exe. എന്നതിൽ നിന്ന് വ്യക്തമാണ് മേശ 2, ആ പ്രക്രിയകൾ അവസാനിപ്പിക്കാൻ രണ്ട് അനുബന്ധ ബട്ടണുകൾ ഉപയോഗിക്കാം.

ScHackTool സമാരംഭിക്കുമ്പോൾ പിങ്ക് നിറത്തിൽ ഹൈലൈറ്റ് ചെയ്ത പ്രദേശം പൂരിപ്പിക്കുന്നു. എന്നിരുന്നാലും, യഥാർത്ഥ മെഷീൻ വിവരങ്ങളൊന്നും വീണ്ടെടുക്കുന്നില്ല; സ്പേസ് കോളൺ ഓപ്പറേറ്റർമാർ ഇത് സ്വമേധയാ പൂരിപ്പിക്കേണ്ടതുണ്ട്.

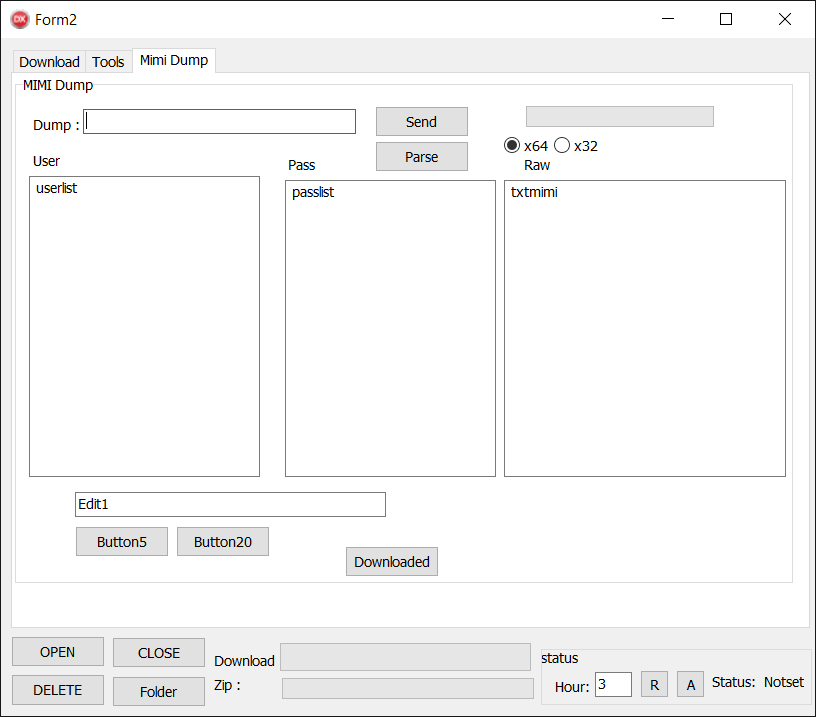

MIMI ഡംപ് ടാബ്

ഈ ടാബിലെ പ്രവർത്തനം ഇതിന്റെ ഭാഗമായിരുന്നു ഉപകരണങ്ങൾ ടാബ്, പക്ഷേ ഒടുവിൽ ഒരു പ്രത്യേക ടാബിലേക്ക് നീക്കി. വീണ്ടും, ചില ബട്ടണുകൾ പ്രവർത്തിക്കുന്നില്ല. UI ചിത്രീകരിച്ചിരിക്കുന്നു ചിത്രം 11, ഒപ്പം മേശ 3 പ്രവർത്തിക്കുന്ന ബട്ടണുകളുടെ പ്രവർത്തനക്ഷമത സംഗ്രഹിക്കുന്നു.

മേശ 3. ഫംഗ്ഷണൽ ബട്ടണുകളുടെ ലിസ്റ്റ് MIMI ഡംപ് ടാബ്

|

ബട്ടൺ |

അഭിപ്രായം |

|

അയയ്ക്കുക |

C&C സെർവറിലേക്ക് ഒരു ഫയൽ അപ്ലോഡ് ചെയ്യുക. ഘട്ടങ്ങൾ ഇവയാണ്: 1. എന്നതിൽ നിന്ന് ഫയൽ എടുക്കുക ടെക്സ്റ്റ് ബോക്സ് ലേബൽ ചെയ്തു ഡമ്പ്. 2. ഒരു പകർപ്പ് സൃഷ്ടിച്ച് അതിന് പേര് നൽകുക lsa.file (അഥവാ lsass.dmp പഴയ കെട്ടിടങ്ങളിൽ). 3. ഈ ഫയൽ സംഭരിക്കുക dump.zip. 4. അപ്ലോഡ് dump.zip C&C സെർവറിലേക്ക്. 5. പേരുള്ള ഒരു ഫയൽ തുറക്കുക lastlog.txt നോട്ട്പാഡിൽ. ° കൈമാറ്റം നടപ്പിലാക്കുന്ന അടിസ്ഥാന IPWorks ലൈബ്രറിയാണ് ഫയൽ സൃഷ്ടിച്ചിരിക്കുന്നത്. |

|

പാഴ്സ് |

C&C സെർവറിൽ നിന്ന് രണ്ട് ടെക്സ്റ്റ് ഫയലുകൾ ഡൗൺലോഡ് ചെയ്ത് ഒന്ന് ഒട്ടിക്കുക ഉപയോക്താവ് മറ്റൊന്നിലേക്ക് ചുരം ടെക്സ്റ്റ്അരിയ. |

|

ഡൗൺലോഡുചെയ്തു |

ഒരു കാണിക്കുക മെസേജ് ബോക്സ് മെഷീനിലേക്ക് ഇതിനകം ഡൗൺലോഡ് ചെയ്ത ഉപകരണങ്ങളുടെ പട്ടികയോടൊപ്പം (കാണുക ചിത്രം 12). |

ഈ ടാബിന്റെ പേര് അത് കുപ്രസിദ്ധമായ പാസ്വേഡുമായും ക്രെഡൻഷ്യൽ-എക്സ്ട്രാക്റ്റിംഗ് ടൂൾ മിമികാറ്റ്സുമായും ബന്ധപ്പെട്ടിരിക്കുന്നുവെന്ന് സൂചിപ്പിക്കും, പക്ഷേ വാസ്തവത്തിൽ അത് അങ്ങനെയല്ല. ഫയൽ സമയത്ത് അത് Spacecolon C&C ലേക്ക് തിരികെ അയക്കുന്നു എ നിർദ്ദേശിക്കാനാണ് പേരിട്ടിരിക്കുന്നത് lsass.exe ഡംപ്, ഫയൽ ഓപ്പറേറ്റർമാർ സ്വമേധയാ സൃഷ്ടിക്കേണ്ടതാണ്, അത് ഏതെങ്കിലും അനിയന്ത്രിതമായ ഫയലാകാം. അതുപോലെ, ഡൗൺലോഡ് ചെയ്ത ഉപയോക്തൃനാമങ്ങളും പാസ്വേഡുകളും ഓപ്പറേറ്റർമാർ പകർത്തിയല്ലാതെ ഒരു തരത്തിലും ഉപയോഗിക്കില്ല.

എന്നിരുന്നാലും, മിമികാറ്റ്സ് is Spacecolon നൽകുന്ന അധിക ഉപകരണങ്ങളുടെ ഒരു ഭാഗം (കാണുക അനുബന്ധം എ - ആക്രമണകാരി ഉപയോഗിക്കുന്ന മൂന്നാം കക്ഷി ഉപകരണങ്ങൾ).

ചുവടെയുള്ള പാനൽ

മൂന്ന് ടാബുകൾക്കിടയിലും പങ്കിട്ട ചുവടെയുള്ള പാനൽ, ഒരു സിസ്റ്റം റീസ്റ്റാർട്ട് ഷെഡ്യൂൾ ചെയ്യാനും സിസ്റ്റത്തിൽ നിന്ന് Spacecolon നീക്കം ചെയ്യാനും ആക്സസ് ചെയ്യാനും CosmicBeetle-നെ അനുവദിക്കുന്നു. പോർട്ടബിൾ അപ്ലിക്കേഷനുകൾ, അധിക ഉപകരണങ്ങളിൽ ഒന്ന്. ദി ഇറക്കുമതി ഒപ്പം പിൻ പുരോഗതി ബാറുകൾ യഥാക്രമം ഡൗൺലോഡ്, ടൂൾ ആർക്കൈവ് എക്സ്ട്രാക്ഷൻ പുരോഗതി എന്നിവയുമായി പൊരുത്തപ്പെടുന്നു. ബട്ടണുകളുടെ പ്രവർത്തനത്തിന്റെ ഒരു അവലോകനം നൽകിയിരിക്കുന്നു മേശ 4.

മേശ 4. മൂന്ന് ടാബുകൾക്കിടയിൽ പങ്കിട്ട താഴത്തെ പാനലിലെ ബട്ടണുകളുടെ പട്ടികയും അവയുടെ പ്രവർത്തനങ്ങളും

|

ബട്ടൺ |

അഭിപ്രായം |

|

തുറക്കുക |

നിർവ്വഹിക്കുക ./പോർട്ടബിൾ/start.exe. |

|

അടയ്ക്കുക |

നിർവ്വഹിക്കുക · taskkill.exe /f /im PortableAppsPlatform.exe · taskkill.exe /f /im nl.exe · taskkill.exe /f /im advanced_port-scanner.exe |

|

ഇല്ലാതാക്കും |

ആപ്ലിക്കേഷന്റെ ലൊക്കേഷനിൽ നിന്ന് എല്ലാ ഫയലുകളും ഫോൾഡറുകളും ആവർത്തിച്ച് നീക്കം ചെയ്യുക. കൂടാതെ എക്സിക്യൂട്ട് ചെയ്യുക taskkill.exe /f /im PortableAppsPlatform.exe. |

|

ഫോൾഡർ |

ആപ്ലിക്കേഷന്റെ ലൊക്കേഷനിൽ വിൻഡോസ് ഫയൽ എക്സ്പ്ലോറർ തുറക്കുക. |

|

R |

ഒരു സിസ്റ്റം റീസ്റ്റാർട്ട് ഷെഡ്യൂൾ ചെയ്യുക. |

|

A |

ഷെഡ്യൂൾ ചെയ്ത സിസ്റ്റം പുനരാരംഭിക്കുന്നത് നിർത്തുക. |

സ്ട്രിംഗ് എൻക്രിപ്ഷൻ

ScHackTool ഒരു ലളിതമായ അൽഗോരിതം ഉപയോഗിച്ച് സ്ട്രിംഗുകൾ എൻക്രിപ്റ്റ് ചെയ്യുന്നു - പൈത്തണിൽ നടപ്പിലാക്കിയ ഡീക്രിപ്ഷൻ ദിനചര്യ ഞങ്ങൾ നൽകുന്നു ചിത്രം 13. എല്ലാ സ്ട്രിംഗുകളും എൻക്രിപ്റ്റ് ചെയ്തിട്ടില്ല, എന്നിരുന്നാലും പുതിയ ബിൽഡുകൾക്കൊപ്പം, സംരക്ഷിത സ്ട്രിംഗുകളുടെ എണ്ണം വർദ്ധിക്കുന്നു.

def decrypt_string(s: str, key: str) -> str: dec = "" for b in bytearray.fromhex(s): dec += chr(b ^ (key >> 8)) key = (0xD201 * (b + key) + 0x7F6A) & 0xFFFF return dec

ചിത്രം 13. SCHackTool സ്ട്രിംഗുകൾക്കുള്ള സ്ട്രിംഗ് ഡീക്രിപ്ഷൻ ദിനചര്യ

ScHackTool ബട്ടണുകൾ - പഴയ ഒരു യാത്ര

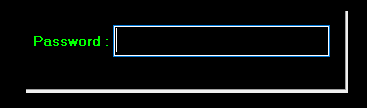

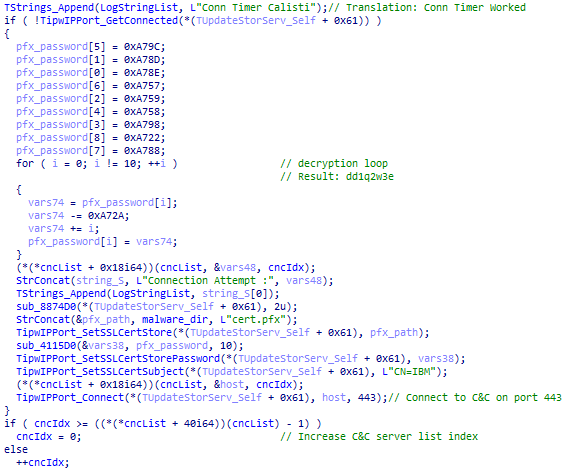

ScHackTool തീർച്ചയായും ഏറ്റവും കൂടുതൽ മാറ്റങ്ങൾക്ക് വിധേയമായ ഘടകമാണ്. 2020 മുതലുള്ളതാണ് ഞങ്ങൾക്ക് കണ്ടെത്താനായ ഏറ്റവും പഴയ ബിൽഡ്, ഉപയോഗങ്ങൾ TicsDropbox അതിന്റെ C&C സെർവറുമായുള്ള ആശയവിനിമയത്തിന്. ആ സമയത്ത്, വ്യാജ പിശക് സന്ദേശത്തിന് പകരം, ഒരു പാസ്വേഡ് പരിരക്ഷണ സംവിധാനം (കാണുക ചിത്രം 14) സ്ഥലത്തുണ്ടായിരുന്നു (പാസ്വേഡ്: dd1q2w3e).

വിചിത്രമായി, ഓരോ പുതിയ പതിപ്പിലും, ചില ബട്ടണുകൾ പ്രവർത്തിക്കുന്നത് നിർത്തി (അവരുടെ കോഡ് പൂർണ്ണമായും നീക്കം ചെയ്തു). ഈ പഴയ ബിൽഡുകളിലേക്ക് എത്തിനോക്കാൻ കഴിയുന്നതിലൂടെ, ഇതിൽ ലിസ്റ്റുചെയ്തിരിക്കുന്ന പ്രവർത്തനരഹിതമായ ബട്ടണുകളുടെ പ്രവർത്തനക്ഷമത നമുക്ക് പഠിക്കാനാകും മേശ 5.

മേശ 5. പഴയ ബിൽഡുകളുടെ വിശകലനത്തെ അടിസ്ഥാനമാക്കിയുള്ള ബട്ടൺ പ്രവർത്തനങ്ങളുടെ ഒരു ലിസ്റ്റ്

|

ബട്ടൺ |

അഭിപ്രായം |

|

കീബോർഡ് EN |

പേരിടാൻ ഉപയോഗിച്ചിരുന്നു കീബോർഡ് TR പ്രവർത്തനത്തിൽ വ്യക്തമായ മാറ്റത്തോടെ. |

|

ഡിഫൻഡർ ഓഫ് |

എന്നതിൽ നിന്ന് സ്ക്രിപ്റ്റുകൾ ഡ്രോപ്പ് ചെയ്യാനും എക്സിക്യൂട്ട് ചെയ്യാനും ഉപയോഗിക്കുന്നു .rsrc വിഭാഗം. ഈ സ്ക്രിപ്റ്റുകൾ ഇപ്പോൾ ഇതിന്റെ ഭാഗമാണ് ബാറ്റ് ഒപ്പം അവ്ഫക്കർ ലിസ്റ്റുചെയ്തിരിക്കുന്ന അധിക ഉപകരണങ്ങൾ അനുബന്ധം എ - ആക്രമണകാരി ഉപയോഗിക്കുന്ന മൂന്നാം കക്ഷി ഉപകരണങ്ങൾ. |

|

സേവനം നിർത്തുക |

സേവനങ്ങളും പ്രക്രിയകളും അവസാനിപ്പിക്കുന്നതിന് ഒരു സ്ക്രിപ്റ്റ് ഡ്രോപ്പ് ചെയ്യാനും എക്സിക്യൂട്ട് ചെയ്യാനും ഉപയോഗിക്കുന്നു. ഈ സ്ക്രിപ്റ്റ് ഇപ്പോൾ അതിന്റെ ഭാഗമാണ് ബാറ്റ് അധിക ഉപകരണം, കൂടാതെ സേവനങ്ങളുടെയും പ്രക്രിയകളുടെയും ലിസ്റ്റ് നൽകിയിരിക്കുന്നു അനുബന്ധം ബി - അവസാനിപ്പിച്ച പ്രക്രിയകളുടെയും സേവനങ്ങളുടെയും പട്ടിക. |

|

എല്ലാവരെയും കൊല്ലുക (സ്ഥിരസ്ഥിതി) |

ഡെൽഫി ഫോം ഘടനയുടെ മറഞ്ഞിരിക്കുന്ന ലിസ്റ്റിനുള്ളിൽ അടങ്ങിയിരിക്കുന്ന എല്ലാ പ്രക്രിയകളെയും നശിപ്പിക്കാൻ ഉപയോഗിക്കുന്നു. കോഡ് നിലവിലില്ലെങ്കിലും, ലിസ്റ്റ് ഉണ്ട്, അതിൽ അവതരിപ്പിച്ചിരിക്കുന്നു അനുബന്ധം സി - എല്ലാവരെയും കൊല്ലുക (സ്ഥിരസ്ഥിതി) ബട്ടൺ ഉപയോഗിച്ച് പ്രക്രിയകൾ ഇല്ലാതാക്കി. |

|

ഡെൽ ഷാഡോ ലോഗ് |

ഷാഡോ പകർപ്പുകൾ ഇല്ലാതാക്കുന്നതിനും വിൻഡോസ് ഇവന്റ് ലോഗുകൾ ഇല്ലാതാക്കുന്നതിനും ബൂട്ട് ഓപ്ഷനുകൾ പരിഷ്ക്കരിക്കുന്നതിനും സ്ക്രിപ്റ്റുകൾ ഡ്രോപ്പ് ചെയ്യാനും എക്സിക്യൂട്ട് ചെയ്യാനും ഉപയോഗിക്കുന്നു. ഈ സ്ക്രിപ്റ്റുകൾ ഇപ്പോൾ ഇതിന്റെ ഭാഗമാണ് ബാറ്റ് ലിസ്റ്റുചെയ്തിരിക്കുന്ന ഉപകരണം അനുബന്ധം എ - ആക്രമണകാരി ഉപയോഗിക്കുന്ന മൂന്നാം കക്ഷി ഉപകരണങ്ങൾ. |

|

സമീപകാല ഫയലുകൾ |

ഇവിടെയുള്ള എല്ലാ ഫയലുകളും നീക്കം ചെയ്യുന്ന ഒരു ചെറിയ സ്ക്രിപ്റ്റ് ഡ്രോപ്പ് ചെയ്യാനും എക്സിക്യൂട്ട് ചെയ്യാനും ഉപയോഗിക്കുന്നു: · %APPDATA%MicrosoftWindows സമീപകാല ഓട്ടോമാറ്റിക് ലക്ഷ്യസ്ഥാനങ്ങൾ* · %APPDATA%MicrosoftWindows സമീപകാല കസ്റ്റം ഡെസ്റ്റിനേഷനുകൾ* · %APPDATA%MicrosoftWindows സമീപകാല* |

|

ക്രെഡ്എസ്പി |

യുടെ ക്രമീകരണങ്ങൾ പരിഷ്കരിക്കാൻ ഉപയോഗിക്കുന്നു ക്രെഡൻഷ്യൽ സുരക്ഷാ പിന്തുണ ദാതാവ് (CredSSP) ഇനിപ്പറയുന്ന കമാൻഡ് നൽകിക്കൊണ്ട് (ഒരുപക്ഷേ RDP കണക്ഷൻ പ്രശ്നങ്ങൾ മറികടക്കാൻ): reg "HKLMSoftwareMicrosoftWindowsCurrentVersion ചേർക്കുക |

|

ബട്ടൺ 5 |

ഒരു ഹാർഡ്കോഡ് URL എൻക്രിപ്റ്റ് ചെയ്ത് ഇതിലേക്ക് ഒട്ടിക്കുക എഡിറ്റ് 1 ടെക്സ്റ്റ് ബോക്സ്. ഈ ബട്ടൺ ഒരുപക്ഷേ മുൻഗാമിയാണ് എൻസി ഒപ്പം ഡിസംബർ ബട്ടണുകൾ. വിചിത്രമായി, ദി ഡിസംബർ ബട്ടൺ നിലവിൽ പ്രവർത്തിക്കുമ്പോൾ എൻസി ഇല്ല. |

|

ബട്ടൺ 20 |

സ്റ്റാർട്ടപ്പിൽ പ്രദർശിപ്പിച്ചിരിക്കുന്ന വ്യാജ പിശക് സന്ദേശം അടയ്ക്കുക. ഈ സ്വഭാവം വളരെ വിചിത്രമാണ്, ബട്ടണിൽ ക്ലിക്ക് ചെയ്യാൻ കഴിയുന്ന ഘട്ടത്തിൽ, പിശക് സന്ദേശം നിലവിലില്ല. തീർച്ചയായും, ഈ ബട്ടണിൽ ക്ലിക്ക് ചെയ്യുന്നത് ScHackTool ക്രാഷിലേക്ക് നയിക്കുന്നു. |

ScInstaller

ScInstaller ഒരൊറ്റ ടാസ്ക് ചെയ്യാൻ രൂപകൽപ്പന ചെയ്തിരിക്കുന്ന വളരെ ചെറിയ ഡെൽഫി ടൂളാണ്: ScService ഇൻസ്റ്റാൾ ചെയ്യുക. ScService ScInstaller-ൽ സംഭരിച്ചിരിക്കുന്നു .rsrc വിഭാഗം, പാസ്വേഡിൽ നിന്ന് ഉരുത്തിരിഞ്ഞ ഒരു കീ ഉപയോഗിച്ച് AES അൽഗോരിതം ഉപയോഗിച്ച് എൻക്രിപ്റ്റ് ചെയ്തിരിക്കുന്നു TFormDropbox.btnUploadClick.

ആക്രമണകാരി ഉപയോഗിക്കാനിടയുള്ളതോ ഉപയോഗിക്കാത്തതോ ആയ അധിക ഉപകരണങ്ങളുടെ ഭാഗമാണ് ScInstaller, പ്രത്യേകിച്ച് പേരിട്ടിരിക്കുന്ന ഒന്ന് ഏജന്റ് (കാണുക അനുബന്ധം എ - ആക്രമണകാരി ഉപയോഗിക്കുന്ന മൂന്നാം കക്ഷി ഉപകരണങ്ങൾ). 2021 മുതൽ വരുന്ന ഏറ്റവും പുതിയ നിരീക്ഷിച്ച ബിൽഡ് ഉണ്ടായിരുന്നിട്ടും, എഴുതുന്ന സമയത്ത് ആ ബിൽഡ് ഇപ്പോഴും ടൂൾസെറ്റിന്റെ ഭാഗമാണ്. എന്നിരുന്നാലും, ഇംപാക്കറ്റിലൂടെ ScService സ്വമേധയാ ഇൻസ്റ്റാൾ ചെയ്യുന്നത് ഞങ്ങൾ നിരീക്ഷിച്ചു, കൂടാതെ ScService-ന്റെ പുതിയ ബിൽഡുകൾ ഞങ്ങൾ നിരീക്ഷിച്ചപ്പോൾ, ScInstaller-ന്റെ പുതിയ ബിൽഡുകളൊന്നും ഞങ്ങൾ കണ്ടിട്ടില്ല. ScInstaller സജീവമായി ഉപയോഗിക്കില്ലെന്ന് ഇത് നിർദ്ദേശിച്ചേക്കാം.

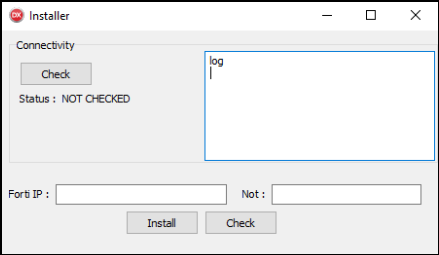

ScInstaller-ന്റെ മുൻകാല വകഭേദങ്ങൾ ലളിതമായി ഇൻസ്റ്റാൾ ചെയ്യുകയും നടപ്പിലാക്കുമ്പോൾ ScService പ്രവർത്തിപ്പിക്കുകയും ചെയ്തു. ഏറ്റവും പുതിയ വേരിയന്റുകൾ ഒരു GUI-യുമായി വരുന്നു (കാണുക ചിത്രം 15). എങ്കിൽ മാത്രമേ ScService ഇൻസ്റ്റാൾ ചെയ്യപ്പെടുകയുള്ളൂ ഇൻസ്റ്റോൾ ബട്ടൺ ക്ലിക്ക് ചെയ്തു.

ചില അധിക ഫീച്ചറുകളുമായാണ് അവ വരുന്നത്. ദി പരിശോധിക്കുക ചുവടെയുള്ള ബട്ടൺ ScService ഇൻസ്റ്റാൾ ചെയ്തിട്ടുണ്ടോയെന്ന് പരിശോധിച്ച് സേവന നില വീണ്ടെടുക്കുന്നു. ദി പരിശോധിക്കുക നാല് ഹാർഡ്കോഡ് ചെയ്ത C&C സെർവറുകളിലേക്കുള്ള കണക്റ്റിവിറ്റി പരിശോധിക്കാൻ മുകളിൽ ഇടതുവശത്തുള്ള ബട്ടൺ ഉപയോഗിക്കുന്നു (യഥാർത്ഥ ഡാറ്റ കൈമാറ്റം ചെയ്യപ്പെടുന്നില്ല). പേരിട്ടിരിക്കുന്ന PFX ഫയലിൽ ScInstaller സ്വന്തം TLS സർട്ടിഫിക്കറ്റും ഇടുന്നു cert.pfx or cdn.pfx പാസ്വേഡ് മുഖേന പരിരക്ഷിക്കുകയും ചെയ്യുന്നു dd1q2w3e. C&C സെർവറിലേക്ക്(കളിലേക്ക്) ബന്ധിപ്പിക്കുമ്പോൾ ഈ സർട്ടിഫിക്കറ്റ് ഉപയോഗിക്കുന്നു.

ടെക്സ്റ്റ് ബോക്സുകൾ ലേബൽ ചെയ്തു ഫോർട്ടി ഐ.പി ഒപ്പം അല്ല രണ്ട് എൻട്രികളുള്ള ഒരു ചെറിയ INI ഫയൽ സൃഷ്ടിക്കാൻ ഉപയോഗിക്കുന്നു - ഡാറ്റ ഒപ്പം കുറിപ്പ്, ആ രണ്ട് മൂല്യങ്ങൾ യഥാക്രമം പൂരിപ്പിക്കുന്നു. ഇരയെക്കുറിച്ചുള്ള ഇഷ്ടാനുസൃത കുറിപ്പുകൾ സംഭരിക്കുന്നതിന് ഈ INI ഫയൽ CosmicBeetle ഉപയോഗിക്കുന്നു. അടുത്ത വിഭാഗത്തിൽ വിവരിച്ചിരിക്കുന്ന സി & സി ആശയവിനിമയത്തിൽ ഇത് ഒരു ചെറിയ പങ്ക് വഹിക്കുന്നു.

എസ്സി സർവീസ്

2023 മാർച്ചിൽ, ഒരുപക്ഷേ Zaufana Trzecia സ്ട്രോണയുടെ ഫലമായി 2023 ഫെബ്രുവരി ആദ്യം പ്രസിദ്ധീകരിച്ച വിശകലനത്തിൽ, ScService ഒരു ശ്രദ്ധേയമായ വികസന മാറ്റത്തിന് വിധേയമായി. നമുക്ക് ആദ്യം അതിന്റെ മുൻ പതിപ്പ് നോക്കാം, തുടർന്ന് 2023-ലെ മാറ്റങ്ങളെക്കുറിച്ച് ചർച്ച ചെയ്യാം.

ScService, പേര് സൂചിപ്പിക്കുന്നത് പോലെ, ഒരു വിൻഡോസ് സേവനമായി പ്രവർത്തിപ്പിക്കുന്ന ഒരു ഘടകമാണ്, കൂടാതെ ഒരു ലളിതമായ ബാക്ക്ഡോറായി പ്രവർത്തിക്കുന്നു. സേവന പാരാമീറ്ററുകൾ കാണിച്ചിരിക്കുന്നു മേശ 6. സേവന വിവരണം ഔദ്യോഗിക നിയമാനുസൃത വിൻഡോസിൽ നിന്ന് എടുത്തതാണ് സെൻസർ മോണിറ്ററിംഗ് സേവനം.

മേശ 6. ScService പാരാമീറ്ററുകൾ

|

പാരാമീറ്റർ |

വില |

|

പ്രദർശന നാമം |

സെർവർ സ്റ്റോറേജ് മോണിറ്ററിംഗ് സേവനം |

|

സേവനത്തിന്റെ പേര് |

UpdateStorServ |

|

വിവരണം |

ഡാറ്റ വെളിപ്പെടുത്തുന്നതിനും സിസ്റ്റത്തിനും ഉപയോക്തൃ നിലയ്ക്കും അനുയോജ്യമാക്കുന്നതിനും വിവിധ സെൻസറുകൾ നിരീക്ഷിക്കുന്നു. ഈ സേവനം നിർത്തുകയോ പ്രവർത്തനരഹിതമാക്കുകയോ ചെയ്താൽ, ഡിസ്പ്ലേ തെളിച്ചം ലൈറ്റിംഗ് സാഹചര്യങ്ങളുമായി പൊരുത്തപ്പെടില്ല. ഈ സേവനം നിർത്തുന്നത് മറ്റ് സിസ്റ്റം പ്രവർത്തനങ്ങളെയും സവിശേഷതകളെയും ബാധിച്ചേക്കാം. |

ScInstaller പോലെ, ScService ഒരു ഇഷ്ടാനുസൃത TLS സർട്ടിഫിക്കറ്റും നൽകുന്നു, ScInstaller ഉപയോഗിക്കുന്നതിന് സമാനമാണ്. INI ഫയൽ (ScInstaller സൃഷ്ടിച്ചത്) ഇല്ലെങ്കിൽ, ശൂന്യമായ മൂല്യങ്ങളുള്ള ഒന്ന് സൃഷ്ടിക്കപ്പെടും.

സമാരംഭിച്ചുകഴിഞ്ഞാൽ, ScService മൂന്ന് ടൈമറുകൾ സൃഷ്ടിക്കുന്നു, ഓരോന്നും:

1. അയയ്ക്കുന്നു a സൂക്ഷിക്കുക ഓരോ 10 സെക്കൻഡിലും C&C സെർവറിലേക്ക് സന്ദേശം അയയ്ക്കുക,

2. ഓരോ അഞ്ച് മണിക്കൂറിലും ഡിഎൻഎസ് കാഷെ എക്സിക്യൂട്ട് ചെയ്യുന്നതിലൂടെ ഫ്ലഷ് ചെയ്യുന്നു ipconfig / flushdns, ഒപ്പം

3. ഓരോ അഞ്ച് മിനിറ്റിലും C&C സെർവറിലേക്ക് കണക്ട് ചെയ്യുന്നു.

ചിത്രം 16 C&C സെർവറിലേക്ക് ഒരു കണക്ഷൻ സ്ഥാപിക്കുമ്പോൾ ഇഷ്ടാനുസൃത സർട്ടിഫിക്കറ്റിന്റെ ഉപയോഗം കാണിക്കുന്നു. ScService ഒന്നിലധികം C&C സെർവറുകൾ ഉപയോഗിക്കുന്നു, എല്ലാം ബൈനറിയിൽ ഹാർഡ്കോഡ് ചെയ്തതും എൻക്രിപ്റ്റ് ചെയ്തതുമാണ്.

ഒരു TLS കണക്ഷൻ സ്ഥാപിക്കുന്നതിനു പുറമേ, പോർട്ട് 443-ലെ TCP വഴി ScService C&C സെർവറുമായി ആശയവിനിമയം നടത്തുന്നു. പ്രോട്ടോക്കോൾ വളരെ ലളിതമാണ്; അധിക എൻക്രിപ്ഷൻ ഉപയോഗിച്ചിട്ടില്ല. ScService ഡാറ്റ സ്വീകരിച്ചുകഴിഞ്ഞാൽ, അത് അറിയപ്പെടുന്ന കമാൻഡ് നാമങ്ങൾക്കായി ഡാറ്റ സ്കാൻ ചെയ്യുകയും അത്തരം ഏതെങ്കിലും കമാൻഡ് എക്സിക്യൂട്ട് ചെയ്യുകയും ഓപ്ഷണലായി ഒരു പ്രതികരണം തിരികെ അയയ്ക്കുകയും ചെയ്യുന്നു. കാണിച്ചിരിക്കുന്ന ആറ് കമാൻഡുകൾ ScService തിരിച്ചറിയുന്നു മേശ 7. കമാൻഡ് നാമവും അതിന്റെ പാരാമീറ്ററുകളും വേർതിരിച്ചിരിക്കുന്നു #. ചുരുക്കത്തിൽ, ScService-ന് അനിയന്ത്രിതമായ കമാൻഡുകളും എക്സിക്യൂട്ടബിളുകളും എക്സിക്യൂട്ട് ചെയ്യാനും ഒരു SSH ടണൽ തുറക്കാനും അടയ്ക്കാനും, മെഷീൻ വിവരങ്ങൾ നേടാനും, INI ഫയൽ അപ്ഡേറ്റ് ചെയ്യാനും കഴിയും.

മേശ 7. TCP/IP കമാൻഡുകളുടെ കഴിവ്

|

കമാൻഡ് |

പ്രതികരണം |

അഭിപ്രായം |

|

CMD# |

ഫലം#CMD# |

നിർവ്വഹിക്കുക വഴി cmd.exe. |

|

വിശദാംശങ്ങൾ # നേടുക |

ഫലം#വിശദാംശങ്ങൾ# # # # |

അപഹരിക്കപ്പെട്ട മെഷീൻ വിവരങ്ങൾ അപ്ലോഡ് ചെയ്യുക: · = OS പേര് · = പ്രവർത്തനസമയം (വഴി വീണ്ടെടുത്തത് GetTickCount API) · = ഇത് ബന്ധിപ്പിച്ചിരിക്കുന്ന C&C സെർവർ · = INI ഫയലിന്റെ ഉള്ളടക്കം |

|

സെറ്റ്നോട്ട്# |

N / |

ഗണം എന്നതിന്റെ ഉള്ളടക്കമായി കുറിപ്പ് INI ഫയലിലെ ഫീൽഡ്. |

|

തുരങ്കം# # # # # # |

ശരി: ടണൽ |

ആക്രമണകാരിക്കായി അപഹരിക്കപ്പെട്ട മെഷീനിലേക്ക് ഒരു SSH ടണൽ തുറക്കുന്നു. നടപ്പിലാക്കിയ SSH വഴി ഒരു ലക്ഷ്യസ്ഥാനത്തേക്ക് ബന്ധിപ്പിക്കുന്നു TScSSH ക്ലയന്റ്. ലേക്ക് ബന്ധിപ്പിക്കുന്നു at ഉപയോക്തൃനാമം ഉപയോഗിക്കുന്നു പാസ്വേഡും നിർദേശിക്കുകയും ചെയ്യുന്നു കേൾക്കാൻ ആശയവിനിമയം കൈമാറുകയും ചെയ്യുക. എന്ന് തോന്നുന്നു ശരിയായി ഉപയോഗിക്കുന്നില്ല. |

|

വിച്ഛേദിക്കുക |

N / |

സജ്ജീകരിച്ച കണക്ഷൻ വിച്ഛേദിക്കുക തുരങ്കം കമാൻഡ്. |

|

DOWNEXEC# # # |

N / |

ഇതിൽ നിന്നുള്ള ഡൌൺലോഡ് ലേക്ക് . എങ്കിൽ തുല്യമാണ് 1, എക്സിക്യൂട്ട് ചെയ്യുക . |

2023 മാർച്ചിൽ പുനർരൂപകൽപ്പന

ഞങ്ങൾ ഇതിനകം സൂചിപ്പിച്ചതുപോലെ, 2023 മാർച്ചിൽ ScService ഒരു ശ്രദ്ധേയമായ മാറ്റത്തിന് വിധേയമായി. ഒന്നാമതായി, സമാനമായ പാറ്റേൺ നിലനിർത്തിക്കൊണ്ട് സേവന പാരാമീറ്ററുകൾ ചെറുതായി മാറി (കാണുക മേശ 8).

മേശ 8. അപ്ഡേറ്റ് ചെയ്ത ScService പാരാമീറ്ററുകൾ

|

പാരാമീറ്റർ |

വില |

|

പ്രദർശന നാമം |

ഡയഗ്നോസ്റ്റിക് ഇവന്റ് സിസ്റ്റം |

|

സേവനത്തിന്റെ പേര് |

StorageDataServ |

|

വിവരണം |

ഒരു പ്രാദേശിക സേവന പശ്ചാത്തലത്തിൽ പ്രവർത്തിക്കേണ്ട ഇവന്റ് ഡയഗ്നോസ്റ്റിക്സിന് ഡയഗ്നോസ്റ്റിക് പോളിസി സേവനം ഡയഗ്നോസ്റ്റിക് ഇവന്റ് സിസ്റ്റം ഉപയോഗിക്കുന്നു. |

അപഹരിക്കപ്പെട്ട മെഷീൻ വിവരങ്ങൾ ലഭിക്കുന്ന രീതി മാറ്റി. ScService ഒരൊറ്റ അഭ്യർത്ഥന അംഗീകരിച്ചുകൊണ്ട് പോർട്ട് 8347-ൽ ഒരു പ്രാദേശിക HTTP സെർവർ പ്രവർത്തിപ്പിക്കുന്നു - /പദവി. ScService പിന്നീട് സെർവറിലേക്ക് ഈ അഭ്യർത്ഥന നൽകുന്നു. ഈ അഭ്യർത്ഥന കൈകാര്യം ചെയ്യുന്നത് ലളിതമാണ്: ഇത് മെഷീൻ വിവരങ്ങൾ വീണ്ടെടുക്കുകയും HTTP പ്രതികരണത്തിന്റെ ഉള്ളടക്കമായി തിരികെ നൽകുകയും ചെയ്യുന്നു. ഒരു INI ഫയലിൽ സംഭരിക്കാൻ കഴിയുന്ന തരത്തിലാണ് ഡാറ്റ ഫോർമാറ്റ് ചെയ്തിരിക്കുന്നത് - അതാണ് കൃത്യമായി സംഭവിക്കുന്നത്: ScService അതിന്റെ INI ഫയലിലേക്ക് ഉള്ളടക്കം സംഭരിക്കുന്നു. ശേഖരിച്ച വിവരങ്ങൾ ഇവയാണ്:

· OS = ഓപ്പറേറ്റിംഗ് സിസ്റ്റത്തിന്റെ പേര്

· CN = കമ്പ്യൂട്ടറിന്റെ പേര്

· DO = ഉപയോക്തൃ ഡൊമെയ്ൻ

· എൽഐപി = പ്രാദേശിക ഐപി വിലാസങ്ങൾ

പല (എല്ലാം അല്ല) സ്ട്രിംഗുകൾ ഇപ്പോൾ എൻക്രിപ്റ്റ് ചെയ്തിരിക്കുന്നു The കൂടെ AES-CBC അൽഗോരിതം a താക്കോൽ നിന്ന് ഉരുത്തിരിഞ്ഞത് The പാസ്വേഡ് 6e4867bb3b5fb30a9f23c696fd1ebb5b.

C&C പ്രോട്ടോക്കോൾ മാറ്റി. രസകരമെന്നു പറയട്ടെ, ദി യഥാർത്ഥ C&C കമ്മ്യൂണിക്കേഷൻ പ്രോട്ടോക്കോൾ തുടർന്നും നടപ്പിലാക്കുന്നു, എന്നാൽ ഇത് നിർദ്ദേശിച്ചാൽ മാത്രമേ ഉപയോഗിക്കൂ ബന്ധിപ്പിക്കൂ ഒരു ലക്ഷ്യവുമായി ആശയവിനിമയം നടത്താൻ കമാൻഡ് (ചുവടെ കാണുക). പുതിയ പ്രധാന C&C പ്രോട്ടോക്കോൾ TCP-ന് പകരം HTTP ഉപയോഗിക്കുന്നു. ഇനിപ്പറയുന്ന HTTP തലക്കെട്ടുകൾ ഉപയോഗിക്കുന്നു:

· ഉപയോക്തൃ ഏജൻറ് = മോസില്ല / 5.0 (വിൻഡോസ് എൻടി 6.1; WOW64; rv: 41.0) ഗെക്കോ / 20100101 ഫയർഫോക്സ് / 41.0

· യൂണിറ്റ് = MAC വിലാസത്തിന്റെ ഹെക്സ്ലിഫൈഡ് MD5 ഹാഷ് കൂടാതെ C: ഡ്രൈവ് സീരിയൽ നമ്പർ

കൂടാതെ, ഒരു സമ്മേളനം മുമ്പ് ശേഖരിച്ച മെഷീൻ വിവരങ്ങളുടെ മൂല്യത്തോടൊപ്പം കുക്കി ചേർക്കുന്നു OS, CN, DO, ഒപ്പം എൽഐപി, ചേർന്നു # അടിസ്ഥാന64 പ്രകാരം എൻകോഡ് ചെയ്യുകയും ചെയ്തു.

കമാൻഡുകൾ JSON ഫോർമാറ്റിലാണ് (കാണുക ചിത്രം ചുവടെയുള്ള 17).

{ “Status”: “TASK”, “CMD”: “<COMMAND_NAME>”, “Params”: “<COMMAND_PARAMS_STR>”, “TaskID”: “<TASK_ID>”

}

ചിത്രം 17. JSON ഫോർമാറ്റ് ചെയ്ത കമാൻഡിന്റെ ഉദാഹരണം

ദി പദവി ഫീൽഡ് എപ്പോഴും തുല്യമാണ് TASKഅതേസമയം സിഎംഡി ഒപ്പം പാരാമുകൾ ഫീൽഡുകൾ കമാൻഡിന്റെ പേരും പരാമീറ്ററുകളും നിർവചിക്കുന്നു. ഒടുവിൽ, ദി ടാസ്ക് ഐഡി ടാസ്ക് ഫലം, എന്തെങ്കിലും ഉണ്ടെങ്കിൽ, C&C സെർവറിലേക്ക് അയയ്ക്കാൻ മൂല്യം ഉപയോഗിക്കുന്നു. പിന്തുണയ്ക്കുന്ന കമാൻഡുകൾ പട്ടികപ്പെടുത്തിയിരിക്കുന്നു മേശ 9.

മേശ 9. ScService-ന്റെ കഴിവ് HTTP(S) കമാൻഡ് ചെയ്യുന്നു

|

കമാൻഡ് |

പരാമീറ്ററുകൾ |

അഭിപ്രായം |

|

ബന്ധിപ്പിക്കൂ |

: |

ഒരു C&C സെർവറിലേക്ക് കണക്റ്റുചെയ്യുക. പഴയ ടിസിപി കമ്മ്യൂണിക്കേഷൻ പ്രോട്ടോക്കോൾ ഉപയോഗിക്കുന്നു. |

|

തുരങ്കം |

# # # # # |

ടിസിപി വേരിയന്റിലെ പോലെ തന്നെ. |

|

ടണൽ അടയ്ക്കുക |

N / |

അത് പോലെ തന്നെ വിച്ഛേദിക്കുക TCP വേരിയന്റിൽ. |

|

DOWNEXEC |

# # |

ടിസിപി വേരിയന്റിലെ പോലെ തന്നെ (ആർഗ്യുമെന്റുകളുടെ ക്രമം മാറിയെന്ന് ശ്രദ്ധിക്കുക). |

|

USERADD |

# |

നൽകിയിരിക്കുന്ന ഉപയോക്തൃനാമവും പാസ്വേഡും ഉള്ള ഒരു പുതിയ അഡ്മിനിസ്ട്രേറ്റർ അക്കൗണ്ട് ചേർക്കുക. |

തീരുമാനം

ഈ ബ്ലോഗ്പോസ്റ്റിൽ, Scarab ransomware ദുർബലമായ സെർവറുകളിലേക്കും അതിന്റെ ഓപ്പറേറ്റർമാരിലേക്കും ഞങ്ങൾ CosmicBeetle എന്ന് വിളിക്കുന്ന ഒരു ചെറിയ ഡെൽഫി ടൂൾസെറ്റായ Spacecolon, ഞങ്ങൾ വിശകലനം ചെയ്തിട്ടുണ്ട്. കൂടാതെ, സ്പേസ് കോളണിന് അതിന്റെ ഓപ്പറേറ്റർമാർക്ക് ബാക്ക്ഡോർ ആക്സസ് നൽകാൻ കഴിയും.

CosmicBeetle അതിന്റെ ക്ഷുദ്രവെയർ മറയ്ക്കാൻ വളരെയധികം പരിശ്രമിക്കുന്നില്ല, കൂടാതെ വിട്ടുവീഴ്ച ചെയ്യപ്പെട്ട സിസ്റ്റങ്ങളിൽ ധാരാളം പുരാവസ്തുക്കൾ അവശേഷിപ്പിക്കുന്നു. ആന്റി അനാലിസിസ് അല്ലെങ്കിൽ ആന്റി എമുലേഷൻ ടെക്നിക്കുകൾ ഒന്നും തന്നെ നടപ്പിലാക്കിയിട്ടില്ല. ScHackTool അതിന്റെ GUI-യെ വളരെയധികം ആശ്രയിക്കുന്നു, എന്നാൽ, അതേ സമയം, നിരവധി പ്രവർത്തനരഹിതമായ ബട്ടണുകൾ അടങ്ങിയിരിക്കുന്നു. CosmicBeetle ഓപ്പറേറ്റർമാർ പ്രധാനമായും ScHackTool ഉപയോഗിക്കുന്നത് വിട്ടുവീഴ്ച ചെയ്ത മെഷീനുകളിലേക്ക് തിരഞ്ഞെടുക്കാനുള്ള അധിക ടൂളുകൾ ഡൗൺലോഡ് ചെയ്യുന്നതിനും അവർക്ക് അനുയോജ്യമെന്ന് തോന്നുന്ന രീതിയിൽ പ്രവർത്തിപ്പിക്കുന്നതിനും ആണ്.

കുറഞ്ഞത് 2020 മുതൽ സ്പേസ് കോളൺ സജീവമായ ഉപയോഗത്തിലാണ്, അത് വികസിച്ചുകൊണ്ടിരിക്കുന്നു. 2023-ൽ, Zaufana Trzecia സ്ട്രോണയ്ക്ക് ശേഷം, കണ്ടെത്തലിൽ നിന്ന് രക്ഷപ്പെടാൻ രചയിതാക്കൾ ഗണ്യമായ ശ്രമം നടത്തിയെന്ന് ഞങ്ങൾ വിശ്വസിക്കുന്നു. പ്രസിദ്ധീകരണം പുറത്തുവന്നു.

CosmicBeetle അതിന്റെ ലക്ഷ്യങ്ങൾ തിരഞ്ഞെടുക്കുന്നില്ല; പകരം, നിർണായകമായ സുരക്ഷാ അപ്ഡേറ്റുകൾ നഷ്ടമായ സെർവറുകൾ കണ്ടെത്തുകയും അത് പ്രയോജനപ്പെടുത്തുകയും ചെയ്യുന്നു.

പ്രസിദ്ധീകരിക്കുന്ന സമയത്ത്, ഞങ്ങൾ ഒരു പുതിയ ransomware കുടുംബത്തെ നിരീക്ഷിച്ചു, അതിന് ഞങ്ങൾ ScRansom എന്ന് പേരിട്ടു, അത് Spacecolon ഘടകങ്ങളുടെ ഡെവലപ്പർ എഴുതിയതാകാം. ഈ എഴുത്ത് വരെ ScRansom കാട്ടിൽ വിന്യസിക്കുന്നത് ഞങ്ങൾ കണ്ടിട്ടില്ല.

WeLiveSecurity-യിൽ പ്രസിദ്ധീകരിച്ച ഞങ്ങളുടെ ഗവേഷണത്തെക്കുറിച്ചുള്ള എന്തെങ്കിലും അന്വേഷണങ്ങൾക്ക്, ദയവായി ഞങ്ങളെ ബന്ധപ്പെടുക threatintel@eset.com.

ESET റിസർച്ച് സ്വകാര്യ APT ഇന്റലിജൻസ് റിപ്പോർട്ടുകളും ഡാറ്റ ഫീഡുകളും വാഗ്ദാനം ചെയ്യുന്നു. ഈ സേവനത്തെക്കുറിച്ചുള്ള എന്തെങ്കിലും അന്വേഷണങ്ങൾക്ക്, സന്ദർശിക്കുക ESET ഭീഷണി ഇന്റലിജൻസ് പേജ്.

ഐഒസികൾ

ഫയലുകൾ

|

SHA-1 |

ഫയൽനാമം |

കണ്ടെത്തൽ |

വിവരണം |

|

40B8AF12EA6F89DB6ED635037F468AADEE7F4CA6 |

app.exe |

Win32/Spacecolon.A |

Spacecolon HackTool. |

|

1CB9320C010065E18881F0AAA0B72FC7C5F85956 |

taskmgr.exe |

Win32/Spacecolon.A |

Spacecolon HackTool. |

|

EF911DB066866FE2734038A35A3B298359EDABCE |

ap.exe |

Win32/Spacecolon.A |

Spacecolon HackTool. |

|

0A2FA26D6EAB6E9B74AD54D37C82DEE83E80BDD7 |

ap.exe |

Win32/Spacecolon.A |

Spacecolon HackTool. |

|

B916535362E2B691C6AEF76021944B4A23DDE190 |

ap.exe |

Win32/Spacecolon.A |

Spacecolon HackTool. |

|

95931DE0AA6D96568ACEBC11E551E8E1305BF003 |

a.exe |

Win64/Spacecolon.A |

Spacecolon ഇൻസ്റ്റാളർ. |

|

6700AFB03934B01B0B2A9885799322307E3299D5 |

installer.exe |

Win64/Spacecolon.A |

Spacecolon ഇൻസ്റ്റാളർ. |

|

4B07391434332E4F8FAADF61F288E48389BCEA08 |

svcss.exe |

Win64/Spacecolon.A |

സ്പേസ് കോളൺ സേവനം. |

|

B9CF8B18A84655D0E8EF1BB14C60763CEFFF9686 |

svvc.exe |

Win64/Spacecolon.A |

സ്പേസ് കോളൺ സേവനം. |

|

E2EAA1EE0B51CAF803CEEDD7D3452577B6FE7A8D |

1new.exe |

Win32/Filecoder.FS |

Scarab ransomware (.അപായം വേരിയന്റ്). |

|

8F1374D4D6CC2899DA1251DE0325A7095E719EDC |

kkk.exe |

Win32/Filecoder.FS |

Scarab ransomware (.rdprecovery വേരിയന്റ്). |

|

2E4A85269BA1FDBA74A49B0DF3397D6E4397DB78 |

അനലൈസർ_sib.msi |

Win64/DelShad.D |

ScRansom-ന്റെ MSI ഇൻസ്റ്റാളർ |

|

7AA1A41F561993C4CCA9361F9BAEF2B00E31C05D |

Project1.exe |

Win32/Filecoder.Spacecolon.A |

ScRansom |

|

7BC7EEAAF635A45BC2056C468C4C42CC4C7B8F05 |

Shadow.exe |

Win64/DelShad.D |

ഷാഡോ പകർപ്പുകൾ ഇല്ലാതാക്കുന്നതിനുള്ള യൂട്ടിലിറ്റി |

നെറ്റ്വർക്ക്

|

IP |

ഡൊമെയ്ൻ |

ഹോസ്റ്റിംഗ് ദാതാവ് |

ആദ്യം കണ്ടത് |

വിവരങ്ങൾ |

|

N / |

u.piii[.]നെറ്റ് |

ച്ലൊഉദ്ഫ്ലരെ |

2022-01-25 |

Spacecolon C&C സെർവർ. |

|

3.76.107[.]228 |

N / |

AWS |

2023-01-16 |

Spacecolon C&C സെർവർ. |

|

87.251.64[.]19 |

N / |

XHOST ഇന്റർനെറ്റ് സൊല്യൂഷനുകൾ |

2021-11-08 |

Spacecolon C&C സെർവർ. |

|

87.251.64[.]57 |

up.awiki[.]org |

XHOST ഇന്റർനെറ്റ് സൊല്യൂഷനുകൾ |

2021-12-11 |

Spacecolon C&C സെർവർ. |

|

87.251.67[.]163 |

ss.688[.]org |

XHOST ഇന്റർനെറ്റ് സൊല്യൂഷനുകൾ |

2023-02-27 |

Spacecolon C&C സെർവർ. |

|

162.255.119[.]146 |

akamaicdnup[.]com |

Namecheap, Inc. |

2023-02-24 |

Spacecolon C&C സെർവർ. |

|

185.170.144[.]190 |

b.688[.]org |

XHOST ഇന്റർനെറ്റ് സൊല്യൂഷനുകൾ |

2021-11-21 |

Spacecolon C&C സെർവർ. |

|

185.202.0[.]149 |

sys.688[.]org |

ഇന്റർനെറ്റ് ടെക്നോളജീസ് LLC |

2020-12-16 |

Spacecolon C&C സെർവർ. |

|

193.37.69[.]152 |

update.inet2[.]org |

XHOST ഇന്റർനെറ്റ് സൊല്യൂഷനുകൾ |

2023-03-03 |

Spacecolon C&C സെർവർ. |

|

193.37.69[.]153 |

up.vctel[.]com u.cbu[.]net update.cbu[.]net |

XHOST ഇന്റർനെറ്റ് സൊല്യൂഷനുകൾ |

2021-12-11 |

Spacecolon C&C സെർവർ. |

|

193.149.185[.]23 |

N / |

BL നെറ്റ്വർക്കുകൾ |

2023-05-31 |

Spacecolon C&C സെർവർ. |

|

206.188.196[.]104 |

cdnupdate[.]net |

BL നെറ്റ്വർക്കുകൾ |

2023-01-16 |

Spacecolon C&C സെർവർ. |

|

213.232.255[.]131 |

N / |

സെമിബാൻഡ് LLC |

2021-12-19 |

Spacecolon C&C സെർവർ. |

Spacecolon സാധാരണയായി ഇൻസ്റ്റാൾ ചെയ്തിട്ടുള്ള പാതകൾ

· %USERPROFILE%സംഗീതം

· %ALLUSERSPROFILE%

CosmicBeetle സജ്ജീകരിച്ച ഇഷ്ടാനുസൃത അക്കൗണ്ടുകളുടെ പേരുകൾ

· പിന്തുണ

· ഐ.ഐ.എസ്

· IWAM_USR

· BK$

സ്കാറാബ് റാൻസംവെയർ സൃഷ്ടിച്ച മ്യൂടെക്സുകൾ

· {46E4D4E6-8B81-84CA-93DA-BB29377B2AC0}

· {7F57FB1B-3D23-F225-D2E8-FD6FCF7731DC}

MITER ATT&CK വിദ്യകൾ

|

തന്ത്രം |

ID |

പേര് |

വിവരണം |

|

പരിശോധന |

സജീവ സ്കാനിംഗ്: ദുർബലത സ്കാനിംഗ് |

അപകടസാധ്യതയുള്ള സെർവറുകൾ സാധ്യതയുള്ള ലക്ഷ്യങ്ങളായി CosmicBeetle നോക്കി. |

|

|

വിഭവ വികസനം |

ഇൻഫ്രാസ്ട്രക്ചർ ഏറ്റെടുക്കുക: ഡൊമെയ്നുകൾ |

ഡൊമെയ്നുകൾ രജിസ്റ്റർ ചെയ്യാൻ CosmicBeetle വിവിധ ഹോസ്റ്റിംഗ് ദാതാക്കളെ ഉപയോഗിച്ചു. |

|

|

കഴിവുകൾ വികസിപ്പിക്കുക: ക്ഷുദ്രവെയർ |

CosmicBeetle സ്വന്തം മാൽവെയർ വികസിപ്പിച്ചെടുത്തു. |

||

|

കഴിവുകൾ വികസിപ്പിക്കുക: ഡിജിറ്റൽ സർട്ടിഫിക്കറ്റുകൾ |

ScService ഉം ScInstaller ഉം TLS കമ്മ്യൂണിക്കേഷനിൽ ഒരു ഇഷ്ടാനുസൃത SSL സർട്ടിഫിക്കറ്റ് ഉപയോഗിക്കുന്നു. |

||

|

പ്രാരംഭ പ്രവേശനം |

പൊതുജനങ്ങൾ അഭിമുഖീകരിക്കുന്ന ആപ്ലിക്കേഷൻ ചൂഷണം ചെയ്യുക |

സിസ്റ്റങ്ങളിൽ വിട്ടുവീഴ്ച ചെയ്യുന്നതിനായി കോസ്മിക്ബീറ്റിൽ ZeroLogon-നെ ഉപയോഗപ്പെടുത്തി. |

|

|

വധശിക്ഷ |

കമാൻഡ് ആൻഡ് സ്ക്രിപ്റ്റിംഗ് ഇന്റർപ്രെറ്റർ: വിൻഡോസ് കമാൻഡ് ഷെൽ |

CosmicBeetle നിരവധി കമാൻഡുകൾ ഉപയോഗിച്ച് നടപ്പിലാക്കി cmd.exe. അധികമായി ഡൗൺലോഡ് ചെയ്ത ഉപകരണങ്ങളിൽ പലതും BAT സ്ക്രിപ്റ്റുകളാണ്. |

|

|

കമാൻഡും സ്ക്രിപ്റ്റിംഗ് ഇന്റർപ്രെറ്ററും: പവർഷെൽ |

വിവിധ ജോലികൾ ചെയ്യാൻ ScHackTool PowerShell ഉപയോഗിക്കുന്നു. |

||

|

കമാൻഡ് ആൻഡ് സ്ക്രിപ്റ്റിംഗ് ഇന്റർപ്രെറ്റർ: വിഷ്വൽ ബേസിക് |

അധികമായി ഡൗൺലോഡ് ചെയ്ത ഉപകരണങ്ങളിൽ പലതും VBScripts ആണ്. |

||

|

ഷെഡ്യൂൾ ചെയ്ത ജോലി/ജോലി: ഷെഡ്യൂൾ ചെയ്ത ജോലി |

പേലോഡുകൾ നടപ്പിലാക്കാൻ ScService ഷെഡ്യൂൾ ചെയ്ത ജോലികൾ ഉപയോഗിക്കുന്നു. |

||

|

ദൃഢത |

ബാഹ്യ വിദൂര സേവനങ്ങൾ |

കോസ്മിക് ബീറ്റിൽ, പിന്നീട് പ്രവേശിക്കാൻ ഉപയോഗിച്ച യോഗ്യതാപത്രങ്ങളെ ക്രൂരമായി മർദിക്കാൻ ശ്രമിച്ചു. |

|

|

ബൂട്ട് അല്ലെങ്കിൽ ലോഗൺ ഓട്ടോസ്റ്റാർട്ട് എക്സിക്യൂഷൻ: രജിസ്ട്രി റൺ കീകൾ / സ്റ്റാർട്ടപ്പ് ഫോൾഡർ |

ScHackTool ഉം Scarab ransomware ഉം ഉപയോഗിക്കുന്നു പ്രവർത്തിപ്പിക്കുക or ഒരിക്കൽ പ്രവർത്തിപ്പിക്കുക സ്ഥിരതയ്ക്കുള്ള താക്കോൽ. |

||

|

അക്കൗണ്ട് സൃഷ്ടിക്കുക: പ്രാദേശിക അക്കൗണ്ട് |

CosmicBeetle പലപ്പോഴും സ്വന്തം അഡ്മിനിസ്ട്രേറ്റർ അക്കൗണ്ട് സൃഷ്ടിച്ചു. |

||

|

സിസ്റ്റം പ്രോസസ്സ് സൃഷ്ടിക്കുക അല്ലെങ്കിൽ പരിഷ്ക്കരിക്കുക: വിൻഡോസ് സേവനം |

ScService ഒരു വിൻഡോസ് സേവനമായി നടപ്പിലാക്കുന്നു. |

||

|

പ്രതിരോധ ഒഴിവാക്കൽ |

സാധുവായ അക്കൗണ്ടുകൾ: പ്രാദേശിക അക്കൗണ്ടുകൾ |

പ്രാദേശിക അക്കൗണ്ടുകൾക്കായുള്ള ക്രെഡൻഷ്യലുകൾ തകർക്കുന്നതിനോ ബ്രൂട്ട് ഫോഴ്സ് ചെയ്യുന്നതിനോ CosmicBeetle വൈവിധ്യമാർന്ന ടൂളുകൾ വിന്യസിച്ചേക്കാം. |

|

|

Deobfuscate/Decode ഫയലുകൾ അല്ലെങ്കിൽ വിവരങ്ങൾ |

സ്പേസ് കോളൺ ഘടകങ്ങൾ പല തരത്തിലുള്ള ഡാറ്റ അവ്യക്തമാക്കുന്നു. |

||

|

ഇൻഡിക്കേറ്റർ നീക്കംചെയ്യൽ: വിൻഡോസ് ഇവന്റ് ലോഗുകൾ മായ്ക്കുക |

വിൻഡോസ് ഇവന്റ് ലോഗുകൾ മായ്ക്കുന്നതിന് കോസ്മിക്ബീറ്റിൽ നിരവധി ടൂളുകൾ വിന്യസിച്ചേക്കാം. |

||

|

മാസ്ക്വറേഡിംഗ്: നിയമാനുസൃതമായ പേരോ സ്ഥലമോ പൊരുത്തപ്പെടുത്തുക |

Scarab ransomware അതിന്റെ പ്രക്രിയകളെ നിയമാനുസൃതമായ വിൻഡോസ് പ്രോസസ്സ് പേരുകളായി നാമകരണം ചെയ്തുകൊണ്ട് മറയ്ക്കാൻ ശ്രമിക്കുന്നു. |

||

|

സിസ്റ്റം ബൈനറി പ്രോക്സി എക്സിക്യൂഷൻ: Mshta |

Scarab ransomware ഉപയോഗിക്കുന്നു mshta.exe വിവിധ ജോലികൾ ചെയ്യാൻ. |

||

|

ക്രെഡൻഷ്യൽ ആക്സസ് |

ബ്രൂട്ട് ഫോഴ്സ്: പാസ്വേഡ് ഊഹിക്കൽ |

കോസ്മിക് ബീറ്റിൽ പാസ്വേഡുകളെ ക്രൂരമായി പീഡിപ്പിക്കാൻ രൂപകൽപ്പന ചെയ്തിരിക്കുന്ന വൈവിധ്യമാർന്ന ടൂളുകൾ വിന്യസിച്ചേക്കാം. |

|

|

ബ്രൂട്ട് ഫോഴ്സ്: പാസ്വേഡ് സ്പ്രേയിംഗ് |

ധാരാളം പാസ്വേഡുകൾ പരിശോധിക്കുന്നതിനായി രൂപകൽപ്പന ചെയ്തിരിക്കുന്ന വൈവിധ്യമാർന്ന ടൂളുകൾ CosmicBeetle വിന്യസിച്ചേക്കാം. |

||

|

OS ക്രെഡൻഷ്യൽ ഡംപിംഗ്: LSASS മെമ്മറി |

CosmicBeetle ഡംപിംഗ് കഴിവുള്ള ഉപകരണങ്ങൾ വിന്യസിച്ചേക്കാം lsass.exe. |

||

|

കണ്ടുപിടിത്തം |

സിസ്റ്റം വിവര കണ്ടെത്തൽ |

ഇരയുടെ വിരലടയാളത്തിനായി ScService സിസ്റ്റം വിവരങ്ങൾ അന്വേഷിക്കുന്നു. |

|

|

സിസ്റ്റം നെറ്റ്വർക്ക് കോൺഫിഗറേഷൻ കണ്ടെത്തൽ |

ScService പ്രാദേശിക നെറ്റ്വർക്ക് കോൺഫിഗറേഷനും MAC വിലാസവും വീണ്ടെടുക്കുന്നു. |

||

|

സിസ്റ്റം സമയം കണ്ടെത്തൽ |

ScService സിസ്റ്റം സമയം വീണ്ടെടുക്കുന്നു. |

||

|

ശേഖരണം |

ശേഖരിച്ച ഡാറ്റ ആർക്കൈവ് ചെയ്യുക: ലൈബ്രറി വഴി ആർക്കൈവ് ചെയ്യുക |

C&C സെർവറിലേക്ക് ഫയലുകൾ എക്സ്ട്രാക്റ്റുചെയ്യുന്നതിന് മുമ്പ് അവ ആർക്കൈവ് ചെയ്യുന്നതിന് ScHackTool സാധാരണ ZIP ലൈബ്രറി ഉപയോഗിക്കുന്നു. |

|

|

ക്ലിപ്പ്ബോർഡ് ഡാറ്റ |

ക്രിപ്റ്റോകറൻസി വാലറ്റുകൾക്കായുള്ള ക്ലിപ്പ്ബോർഡ് നിരീക്ഷിക്കുകയും അവ മാറ്റുകയും ചെയ്യുന്ന ഒരു ക്ലിപ്പ്ബാങ്കറിനെ സ്കാറാബ് ransomware വിന്യസിക്കുന്നു. |

||

|

കമാൻഡും നിയന്ത്രണവും |

ആപ്ലിക്കേഷൻ ലെയർ പ്രോട്ടോക്കോൾ: വെബ് പ്രോട്ടോക്കോളുകൾ |

HTTPS വഴിയാണ് Spacecolon ഘടകങ്ങൾ ആശയവിനിമയം നടത്തുന്നത്. |

|

|

ഡാറ്റ എൻകോഡിംഗ്: സ്റ്റാൻഡേർഡ് എൻകോഡിംഗ് |

ScService AES എൻക്രിപ്ഷൻ ഉപയോഗിക്കുന്നു. |

||

|

നോൺ-ആപ്ലിക്കേഷൻ ലെയർ പ്രോട്ടോക്കോൾ |

പഴയ ScService ബിൽഡുകൾ ഒരു ഇഷ്ടാനുസൃത TCP/IP പ്രോട്ടോക്കോൾ വഴി ആശയവിനിമയം നടത്തുന്നു. |

||

|

നിലവാരമില്ലാത്ത തുറമുഖം |

പുതിയ ScService പോർട്ട് 8347-ൽ ഒരു പ്രാദേശിക HTTP സെർവർ പ്രവർത്തിപ്പിക്കുന്നു. |

||

|

പ്രോക്സി: ബാഹ്യ പ്രോക്സി |

ഒരു ബാഹ്യ പ്രോക്സി ഉപയോഗിക്കാൻ ScService-നോട് നിർദ്ദേശിച്ചേക്കാം. |

||

|

പുറംതള്ളൽ |

C2 ചാനലിലൂടെ പുറംതള്ളൽ |

ScHackTool C&C സെർവറിലേക്ക് ഡാറ്റ എക്സ്ഫിൽട്രേറ്റ് ചെയ്യുന്നു. |

|

|

ആഘാതം |

ഡാറ്റ നാശം |

ഡിസ്കുകളിലെ ഡാറ്റ നശിപ്പിക്കാൻ CosmicBeetle നിരവധി ടൂളുകൾ വിന്യസിച്ചേക്കാം. |

|

|

ആഘാതത്തിനായി ഡാറ്റ എൻക്രിപ്റ്റ് ചെയ്തു |

സെൻസിറ്റീവ് ഡാറ്റ എൻക്രിപ്റ്റ് ചെയ്യാൻ CosmicBeetle Scarab ransomware വിന്യസിച്ചേക്കാം. |

||

|

ഡിസ്ക് വൈപ്പ് |

CosmicBeetle ഡിസ്കുകൾ മായ്ക്കുന്നതിന് നിരവധി ടൂളുകൾ വിന്യസിച്ചേക്കാം. |

||

|

സിസ്റ്റം ഷട്ട്ഡൗൺ/റീബൂട്ട് |

സിസ്റ്റം റീബൂട്ട് ചെയ്യാൻ ScHackTool-ന് കഴിയും. |

അനുബന്ധം എ - ആക്രമണകാരി ഉപയോഗിക്കുന്ന മൂന്നാം കക്ഷി ഉപകരണങ്ങൾ

താഴെപ്പറയുന്ന പട്ടികയിലെ ഉപകരണങ്ങൾ പേരിനനുസരിച്ച് ക്രമീകരിച്ചിരിക്കുന്നു. “ടൂൾ നെയിം” കോളം ടൂൾ ആർക്കൈവിലേക്ക് ഭീഷണിപ്പെടുത്തുന്ന നടൻ നൽകിയ പേരുമായി യോജിക്കുന്നു, കൂടാതെ “ആർക്കൈവ് പാത്ത്” കോളം സി&സി സെർവറിലെ ടൂളിന്റെ ആർക്കൈവിന്റെ ആപേക്ഷിക പാത പട്ടികപ്പെടുത്തുന്നു. “ടൂളിന്റെ പേര്” “N/A” എന്ന് സജ്ജീകരിച്ചിരിക്കുന്ന ടൂളുകൾ, C&C സെർവറിൽ നിലവിലുള്ള ടൂളുകളെയാണ് സൂചിപ്പിക്കുന്നത്, എന്നാൽ ഞങ്ങൾക്ക് അറിയാവുന്ന ഏതെങ്കിലും കോൺഫിഗറേഷനിൽ CosmicBeetle ഉപയോഗിക്കുന്നില്ല. അവസാനമായി, ചില ടൂളുകൾ C&C സെർവറിൽ ഇല്ലെന്ന് തോന്നുന്നു, എന്നിരുന്നാലും അവ അഭ്യർത്ഥിക്കുന്നതിനുള്ള ഒരു ബട്ടൺ ScHackTool-ൽ നിലവിലുണ്ട് - ഇത് "അഭിപ്രായം" കോളം "N/A" ആയി സജ്ജീകരിക്കുന്നതിലൂടെ പ്രതിഫലിക്കുന്നു.

|

ഉപകരണത്തിന്റെ പേര് |

ആർക്കൈവ് പാത |

അഭിപ്രായം |

|

7z |

/tools/other/7z.zip |

7zip, ഒരു ജനപ്രിയ ആർക്കൈവിംഗ് യൂട്ടിലിറ്റി. |

|

അക്കൗണ്ട് പുനഃസ്ഥാപിക്കുക |

/tools/priv/Accountrestore.zip |

ഉപയോക്താക്കളെ എണ്ണിപ്പറയുന്നതിനും അവരുടെ പാസ്വേഡ് ക്രൂരമായി ബലപ്പെടുത്തുന്നതിനും ഉപയോഗിക്കുന്ന ഒരു ഉപകരണം. സൂചിപ്പിച്ചു ഇവിടെ. |

|

അഡ്വരുൺ |

/tools/priv/advancedrun-x64.zip |

വിപുലമായ റൺ, നിർസോഫ്റ്റ് ഫയലുകൾ എക്സിക്യൂട്ട് ചെയ്യുന്നതിനുള്ള ഒരു യൂട്ടിലിറ്റി. |

|

ജോലിക്ക് ശേഷം |

/tools/_AfterWork.zip |

അടങ്ങിയിരിക്കുന്നു: · CCleaner, ജനപ്രിയ പെർഫോമൻസ് ഒപ്റ്റിമൈസേഷൻ ടൂൾ, കൂടാതെ · ClearLock, ഒരു സ്ക്രീൻ ലോക്കിംഗ് യൂട്ടിലിറ്റി. |

|

ഏജന്റ് |

/tools/agent.zip |

അടങ്ങിയിരിക്കുന്നു: · ScInstaller, ഒപ്പം · റിമോട്ട് ആക്സസ് ടൂളിനുള്ള ഇൻസ്റ്റാളർ ഇന്റലിഅഡ്മിൻ. |

|

APS |

/tools/APS.zip |

വിപുലമായ പോർട്ട് സ്കാനർ, ഒരു പോർട്ട് സ്കാനിംഗ് യൂട്ടിലിറ്റി. |

|

AutoMimikatz |

/tools/priv/mimiauto.zip |

N / |

|

ഓട്ടോറൺസ് |

/tools/AutorunsPortable.zip |

പോർട്ടബിൾ ഓട്ടോറൺസ്, ഒരു ജനപ്രിയ ഓട്ടോ-സ്റ്റാർട്ട് ലൊക്കേഷൻ മോണിറ്റർ. |

|

അവ്ഫക്കർ |

/tools/avfucker.zip |

ഇതിലേക്കുള്ള ചെറിയ സ്ക്രിപ്റ്റുകളുടെ കൂട്ടം: · ഷാഡോ പകർപ്പുകൾ ഇല്ലാതാക്കുക, കൂടാതെ · വിൻഡോസ് ഡിഫൻഡർ പ്രവർത്തനരഹിതമാക്കുക. |

|

ബാറ്റ് |

/tools/BAT.zip |

അടങ്ങിയിരിക്കുന്നു: · സ്ക്രിപ്റ്റുകളുടെ ഒരു ശേഖരം: ° ഷാഡോ പകർപ്പുകൾ ഇല്ലാതാക്കുക, ° ബൂട്ട് ക്രമീകരണങ്ങൾ പരിഷ്കരിക്കുക, ° വിൻഡോസ് ലോഗുകൾ ഇല്ലാതാക്കുക, കൂടാതെ ° നിരവധി പ്രക്രിയകളും സേവനങ്ങളും അവസാനിപ്പിക്കുക (റഫർ ചെയ്യുക അനുബന്ധം ബി - അവസാനിപ്പിച്ച പ്രക്രിയകളുടെയും സേവനങ്ങളുടെയും പട്ടിക). · ഡിഫെൻഡർ നിയന്ത്രണം, വിൻഡോസ് ഡിഫൻഡർ പ്രവർത്തനരഹിതമാക്കുന്നതിനുള്ള ഒരു ഉപകരണം. |

|

ബ്രൂട്ടർ 1.1 |

/tools/priv/Bruter_1.1.zip |

ബ്രൂട്ടർ, ഒരു നെറ്റ്വർക്ക് ലോഗിൻ ബ്രൂട്ട് ഫോഴ്സർ. |

|

CAIN |

/tools/priv/ca_setup.zip |

N / |

|

കാർഡ് റീകൺ |

/tools/pass/cardrecon.zip |

കാർഡ് റീകൺ, പേയ്മെന്റ് കാർഡ് ഡാറ്റ തിരിച്ചറിയുന്നതിനുള്ള ഒരു ഉപകരണം. |

|

ക്രോം |

/tools/GoogleChromePortable.zip |

Google Chrome വെബ് ബ്രൗസർ. |

|

Dbbrowser |

/tools/pass/dbbrowser.zip |

N / |

|

ഡിക്രിപ്റ്റ് |

/tools/dcrypt_setup_1.2_beta_3_signed.zip |

ഡിസ്ക്ക്രിപ്റ്റർ, ഡിസ്കുകൾ എൻക്രിപ്റ്റ് ചെയ്യുന്നതിനുള്ള ഒരു ഉപകരണം. |

|

ഡിഫൻഡർ |

/tools/def.zip |

സ്റ്റോപ്പ് ഡിഫെൻഡർ, വിൻഡോസ് ഡിഫൻഡർ പ്രവർത്തനരഹിതമാക്കുന്നതിനുള്ള ഒരു ഉപകരണം. |

|

ഡിസ്ക് ടൂളുകൾ |

/tools/disktools.zip |

ഡിസ്ക് ടൂൾസ് ടൂൾകിറ്റ്, ഡിസ്കുകൾ കൈകാര്യം ചെയ്യുന്നതിനുള്ള ഉപകരണങ്ങളുടെ ഒരു ശേഖരം (വൈപ്പിംഗ് ഉൾപ്പെടെ). |

|

ഇ.പി.ഡി.ആർ |

/tools/pass/epdr.zip |

N / |

|

തുടച്ചുമാറ്റുന്നവന് |

/tools/EraserPortable.zip |

ഇറേസർ ക്ലാസിക് പോർട്ടബിൾ, ഒരു സുരക്ഷിത ഫയൽ-ഡിലീഷൻ, ഡാറ്റ-വൈപ്പിംഗ് യൂട്ടിലിറ്റി. |

|

ഫിഡ്ലർ സ്നിഫർ |

/tools/sniffer/FiddlerSetup.zip |

ഫിഡലർ, ഒരു ജനപ്രിയ നെറ്റ്വർക്ക് ഡീബഗ്ഗിംഗ് ടൂൾ. |

|

ഫയൽസില്ല പോർട്ടബിൾ |

/tools/FileZillaPortable.zip |

FileZilla ക്ലയന്റ് പോർട്ടബിൾ, ഒരു ജനപ്രിയ FTP ക്ലയന്റ്. |

|

ഇന്റർസെപ്റ്റർ |

/tools/sniffer/Intercepter-NG.v1.0+.zip |

ഇന്റർസെപ്റ്റർ-എൻജി, ഒരു മൾട്ടിഫങ്ഷണൽ നെറ്റ്വർക്ക് വിശകലന ഉപകരണം. |

|

IOBitUnlocker |

/tools/IObitUnlockerPortable.zip |

IOBitUnlocker, ഒരു പ്രത്യേക ആപ്ലിക്കേഷൻ തടഞ്ഞ ഫയലുകളിലേക്കുള്ള ആക്സസ് അൺലോക്ക് ചെയ്യുന്നതിനുള്ള ഒരു ഉപകരണം. |

|

ലാസ്റ്റ് ആക്റ്റിവിറ്റി വ്യൂവർ |

/tools/LastActivityView.zip |

ലാസ്റ്റ് ആക്റ്റിവിറ്റി വ്യൂ, സമീപകാല പ്രവർത്തനങ്ങൾ കാണുന്നതിന് NirSoft-ന്റെ ഒരു ടൂൾ. |

|

താഴ്ന്ന നില |

/tools/HDDLLF.4.40.zip |

HDD LLF ലോ ലെവൽ ഫോർമാറ്റ് ടൂൾ, ലോ-ലെവൽ ഹാർഡ് ഡിസ്ക് ഡ്രൈവ് ഫോർമാറ്റിംഗിനുള്ള ഒരു യൂട്ടിലിറ്റി. |

|

മെറ്റാസ്പ്ലോയിറ്റ് |

/tools/exploit/metasploitframework-latest.zip |

മെറ്റാസ്പ്ലോയിറ്റ്, ഒരു നുഴഞ്ഞുകയറ്റ പരിശോധന ചട്ടക്കൂട്. |

|

മിമിക്കാറ്റ്സ് |

/tools/priv/mimikatz_trunk.zip |

അറിയപ്പെടുന്ന പാസ്വേഡ് വേർതിരിച്ചെടുക്കൽ ഉപകരണം. |

|

MREMOTE |

/tools/other/mRemoteNG-Portable-1.76.20.24669.zip |

mRemoteNG, ഒരു മൾട്ടി-പ്രോട്ടോക്കോൾ റിമോട്ട് കണക്ഷൻ മാനേജർ. |

|

നെറ്റ്സ്കാൻ |

/tools/netscan.zip |

SoftPerfect-ന്റെ NetworkScanner, ഒരു IPv4/IPv6 സ്കാനർ. |

|

NGROK |

/tools/r/ngrok.zip |

N / |

|

നിരോഫ്റ്റ്പാസ് |

/tools/pass/passrecenc.zip |

വിൻഡോസ് പാസ്വേഡ് വീണ്ടെടുക്കൽ ഉപകരണങ്ങൾ, NirSoft-ന്റെ പാസ്വേഡ് വീണ്ടെടുക്കൽ ഉപകരണങ്ങളുടെ ഒരു ശേഖരം. |

|

NL |

/tools/priv/nl.zip |

NLBrute, ഒരു RDP ബ്രൂട്ട്-ഫോഴ്സിംഗ് ടൂൾ. |

|

Nmap |

/tools/nmap-7.92-setup.zip |

Nmap, നെറ്റ്വർക്ക് കണ്ടെത്തലിനും സുരക്ഷാ ഓഡിറ്റിങ്ങിനുമുള്ള ഒരു യൂട്ടിലിറ്റി. |

|

NPRW |

/tools/pass/nprw.zip |

N / |

|

വഹനീയമായ |

/tools/Portable.zip |

portableapps.com, വിവിധ പോർട്ടബിൾ ആപ്ലിക്കേഷനുകളുടെ ഒരു ബണ്ടിൽ. |

|

സ്റ്റൂളുകൾ |

/tools/priv/PSTools.zip |

PsTools, വിൻഡോസിനായുള്ള കമാൻഡ് ലൈൻ ടൂളുകളുടെ ഒരു ശേഖരം Sysinternals. |

|

Pview |

/tools/pwd_view.zip |

പാസ്വേഡ് വ്യൂവർ, മറഞ്ഞിരിക്കുന്ന പാസ്വേഡുകൾ അൺമാസ്ക് ചെയ്യുന്നതിനുള്ള ഒരു യൂട്ടിലിറ്റി പാസ്വേഡ്ബോക്സ് ഫീൽഡുകൾ. |

|

PWRPISO |

/tools/pass/PRWP.zip |

വിൻഡോസ് പാസ്വേഡ് പുന et സജ്ജമാക്കുക, ഒരു പാസ്വേഡ് വീണ്ടെടുക്കൽ ഉപകരണം. |

|

റാഡ്മിൻ ബ്രൂട്ടർ |

/tools/priv/radminbrute.zip |

N / |

|

RDP റെക്കഗ്നൈസർ |

/tools/pass/rdprecognizer.zip |

N / |

|

എസ്എംഎം |

/tools/SSMS-Setup-ENU.zip |

SQL സെർവർ മാനേജ്മെന്റ് സ്റ്റുഡിയോ Microsoft മുഖേന. |

|

ബഹിരാകാശ വ്യാപാരി |

/tools/SpaceMonger.zip |

SpaceMonger, ഡിസ്കുകളിലെ ശൂന്യമായ ഇടത്തിന്റെ ട്രാക്ക് സൂക്ഷിക്കുന്നതിനുള്ള ഒരു ഉപകരണം. |

|

Sqlmanager മിനി |

/tools/pass/sqlmanager.zip |

N / |

|

സൂപ്പർ സ്കാൻ |

/tools/superscan.zip |

സൂപ്പർസ്കാൻ, ഫൗണ്ട്സ്റ്റോണിന്റെ ഒരു പോർട്ട് സ്കാനർ. |

|

USB വ്യൂ |

/tools/usbdeview-x64.zip |

USBDeview, NirSoft-ന്റെ ഒരു USB ഉപകരണ വ്യൂവർ. |

|

VCJRENET |

/tools/other/VCJRE.zip |

അടങ്ങിയിരിക്കുന്നു: · Java 8.0.3110.11-നുള്ള JRE, · Microsoft .NET ഫ്രെയിംവർക്ക് 4.8.04115.00, · Microsoft Visual C++ 2015-2022 പുനർവിതരണം ചെയ്യാവുന്ന (x64) – 14.30.30704, · Microsoft Visual C++ 2015-2022 പുനർവിതരണം ചെയ്യാവുന്ന (x86) – 14.30.30704, · Microsoft Visual C++ 2012 പുനർവിതരണം ചെയ്യാവുന്ന (x64) – 11.0.61030, · Microsoft Visual C++ 2013 പുനർവിതരണം ചെയ്യാവുന്ന (x64) – 12.0.40664, · Microsoft Visual C++ 2013 പുനർവിതരണം ചെയ്യാവുന്ന (x86) – 12.0.40664, · Microsoft Visual C++ 2013 Redistributable (x64) – 12.0.30501, കൂടാതെ · Microsoft Visual C++ 2013 Redistributable (x86) – 12.0.30501. |

|

വെരാക്രിപ്റ്റ് |

/tools/VeraCryptPortable.zip |

VeraCrypt പോർട്ടബിൾ ഡിസ്ക് എൻക്രിപ്ഷൻ സോഫ്റ്റ്വെയർ. |

|

വിഎംവെയർ വിആർസി |

/tools/vmrc.zip |

N / |

|

വിൻലോഗൻ |

/tools/winlogonview.zip |

WinLogOnView നിർസോഫ്റ്റ്. |

|

വിൻറാർ |

/tools/winrar.zip |

WinRAR, ഒരു ജനപ്രിയ ആർക്കൈവർ ടൂൾ. |

|

വാക്കുകളുടെ പട്ടിക |

/tools/wl.zip |

N / |

|

PR- ൽ |

/tools/pass/wpr_setup.zip |

പാസ്കേപ്പ് വിൻഡോസ് പാസ്വേഡ് വീണ്ടെടുക്കൽ, ഉപയോക്തൃ അക്കൗണ്ടുകളിൽ നിന്ന് പാസ്വേഡുകൾ വീണ്ടെടുക്കുന്നതിനുള്ള ഒരു ഉപകരണം. |

|

N / |

/tools/FastCopyPortable.zip |

FastCopy പോർട്ടബിൾ, വേഗത്തിൽ പകർത്തുന്നതിനും ഇല്ലാതാക്കുന്നതിനുമുള്ള ഒരു യൂട്ടിലിറ്റി. |

|

N / |

/tools/IObitUninstallerPortable.zip |

IObitUninstaller പോർട്ടബിൾ, ആപ്ലിക്കേഷനുകൾ അൺഇൻസ്റ്റാൾ ചെയ്യുന്നതിനുള്ള ഒരു യൂട്ടിലിറ്റി. |

|

N / |

/tools/clearev.zip |

അടങ്ങിയിരിക്കുന്നു: · സ്ക്രിപ്റ്റുകളുടെ ഒരു ശേഖരം: ° വിൻഡോസ് ഇവന്റ് ലോഗുകൾ ഇല്ലാതാക്കുക, കൂടാതെ ° ഷാഡോ ബാക്കപ്പുകൾ ഇല്ലാതാക്കുക. · സ്ക്രീൻലോക്ക് (ആഫ്റ്റർ വർക്ക് ആർക്കൈവിലും അടങ്ങിയിരിക്കുന്നു). |

|

N / |

tools/other/dbeaver-portable-win64-21.0.5-43-setup.exe |

ഡിബീവർ, ഒരു ഡാറ്റാബേസ് മാനേജ്മെന്റ് ടൂൾ. |

അനുബന്ധം ബി - അവസാനിപ്പിച്ച പ്രക്രിയകളുടെയും സേവനങ്ങളുടെയും പട്ടിക

AcronisAgent

AcrSch2Svc

Apache2

avpsus

BackupExecAgentAccelerator

BackupExecAgentBrowser

BackupExecDiveciMediaService

BackupExecJobEngine

BackupExecManagementService

BackupExecRPCService

BackupExecVSSProvider

bes10*

black*

BMR Boot Service

CAARCUpdateSvc

CASAD2DWebSvc

ccEvtMgr

ccSetMgr

DefWatch

fbgu*

fdlauncher*

firebird*

firebirdguardiandefaultinstance

IBM Domino Diagnostics (CProgramFilesIBMDomino)

IBM Domino Server (CProgramFilesIBMDominodata)

IBM*

ibmiasrw

IISADMIN

Intuit.QuickBooks.FCS

McAfeeDLPAgentService

mfewc

mr2kserv

MsDtsServer110

MsDtsSrvr*

MSExchangeADTopology

MSExchangeFBA

MSExchangeIS

MSExchangeSA

msmdsrv*

MSSQL$ISARS

MSSQL$MSFW

MSSQLFDLauncher

MSSQLServerADHelper100

MSSQLServerOLAPService

MySQL

mysql*

mysqld.exe

NetBackup BMR MTFTP Service

orac*

PDVFSService

postg*

QBCFMonitorService

QBFCService

QBIDPService

QBPOSDBServiceV12

QBVSS

QuickBooksDB1

QuickBooksDB10

QuickBooksDB11

QuickBooksDB12

QuickBooksDB13

QuickBooksDB14

QuickBooksDB15

QuickBooksDB16

QuickBooksDB17

QuickBooksDB18

QuickBooksDB19

QuickBooksDB2

QuickBooksDB20

QuickBooksDB21

QuickBooksDB22

QuickBooksDB23

QuickBooksDB24

QuickBooksDB25

QuickBooksDB3

QuickBooksDB4

QuickBooksDB5

QuickBooksDB6

QuickBooksDB7

QuickBooksDB8

QuickBooksDB9

ReportingServicesService*

ReportServer

ReportServer$ISARS

RTVscan

sage*

SavRoam

ShadowProtectSvc

Simply Accounting Database Connection Manager

sophos

SPAdminV4

SPSearch4

SPTimerV4

SPTraceV4

SPUserCodeV4

SPWriterV4

sql

SQL Backup Master

SQL Server (MSSQLServer)

SQL Server Agent (MSSQLServer)

SQL Server Analysis Services (MSSQLServer)

SQL Server Browser

SQL Server FullText Search (MSSQLServer)

SQL Server Integration Services

SQL Server Reporting Services (MSSQLServer)

sql*

SQLAgent$ISARS

SQLAgent$MSFW

SQLAGENT90.EXE

SQLBrowser

sqlbrowser.exe

sqlservr.exe

SQLWriter

sqlwriter.exe

stc_raw_agent

store.exe

vee*

veeam

VeeamDeploymentService

VeeamNFSSvc

VeeamTransportSvc

VSNAPVSS

WinDefend

YooBackup

YooIT

Zhudongfangyu

അനുബന്ധം സി - എല്ലാവരെയും കൊല്ലുക (സ്ഥിരസ്ഥിതി) ബട്ടൺ ഉപയോഗിച്ച് പ്രക്രിയകൾ ഇല്ലാതാക്കി

മുമ്പ് അവസാനിപ്പിച്ച പ്രക്രിയകളുടെ പേരുകൾ എല്ലാവരെയും കൊല്ലുക (സ്ഥിരസ്ഥിതി) ബട്ടൺ:

app.exe

ApplicationFrameHost.exe

blnsvr.exe

cmd.exe

conhost.exe

csrss.exe

dllhost.exe

dwm.exe

explorer.exe

LogonUI.exe

lsass.exe

msdtc.exe

openvpn-gui.exe

Project1.exe

rdpclip.exe

RuntimeBroker.exe

SearchUI.exe

services.exe

ShellExperienceHost.exe

sihost.exe

smss.exe

spoolsv.exe

svchost.exe

taskhost.exe

taskhostex.exe

taskhostw.exe

tasklist.exe

Taskmgr.exe

vmcompute.exe

vmms.exe

w3wp.exe

wininit.exe

winlogon.exe

wlms.exe

WmiPrvSE.exe

- SEO പവർ ചെയ്ത ഉള്ളടക്കവും PR വിതരണവും. ഇന്ന് ആംപ്ലിഫൈഡ് നേടുക.

- PlatoData.Network ലംബ ജനറേറ്റീവ് Ai. സ്വയം ശാക്തീകരിക്കുക. ഇവിടെ പ്രവേശിക്കുക.

- PlatoAiStream. Web3 ഇന്റലിജൻസ്. വിജ്ഞാനം വർധിപ്പിച്ചു. ഇവിടെ പ്രവേശിക്കുക.

- പ്ലേറ്റോഇഎസ്ജി. ഓട്ടോമോട്ടീവ് / ഇവികൾ, കാർബൺ, ക്ലീൻ ടെക്, ഊർജ്ജം, പരിസ്ഥിതി, സോളാർ, മാലിന്യ സംസ്കരണം. ഇവിടെ പ്രവേശിക്കുക.

- പ്ലേറ്റോ ഹെൽത്ത്. ബയോടെക് ആൻഡ് ക്ലിനിക്കൽ ട്രയൽസ് ഇന്റലിജൻസ്. ഇവിടെ പ്രവേശിക്കുക.

- ചാർട്ട് പ്രൈം. ChartPrime ഉപയോഗിച്ച് നിങ്ങളുടെ ട്രേഡിംഗ് ഗെയിം ഉയർത്തുക. ഇവിടെ പ്രവേശിക്കുക.

- ബ്ലോക്ക്ഓഫ്സെറ്റുകൾ. പരിസ്ഥിതി ഓഫ്സെറ്റ് ഉടമസ്ഥാവകാശം നവീകരിക്കുന്നു. ഇവിടെ പ്രവേശിക്കുക.

- അവലംബം: https://www.welivesecurity.com/en/eset-research/scarabs-colon-izing-vulnerable-servers/