클라우드의 부상은 비즈니스를 더욱 민첩하게 만들었습니다. 융통성있는, 능률화, 이것이 기업의 90% 이상이 멀티클라우드 전략. 그러나 복잡성은 비밀이 새어 나오는 이음새를 만듭니다. 최근에 발생한 세간의 이목을 끈 Microsoft 과 공항 잘못 구성된 S3 버킷을 사이버 보안 비유로 만들었습니다. 그러나 구성 문제가 유일한 문제는 아닙니다. 액세스 크리프 최근 수치에 따르면 위험하고 일반적입니다.

과도한 권한 부여는 일반적으로 나중에 필요할 때 돌아가서 새 권한을 요청하지 않기 위해 서비스 또는 계정이 사용할 수 있는 모든 권한을 요청하거나 요구할 때 발생합니다. 이는 단일 서버 수준에서도 그리 좋은 상황은 아니지만 다양한 서비스와 공급업체가 상호 작용함에 따라 각각 고유한 높은 수준의 권한을 부여하여 손상 가능성이 높아집니다.

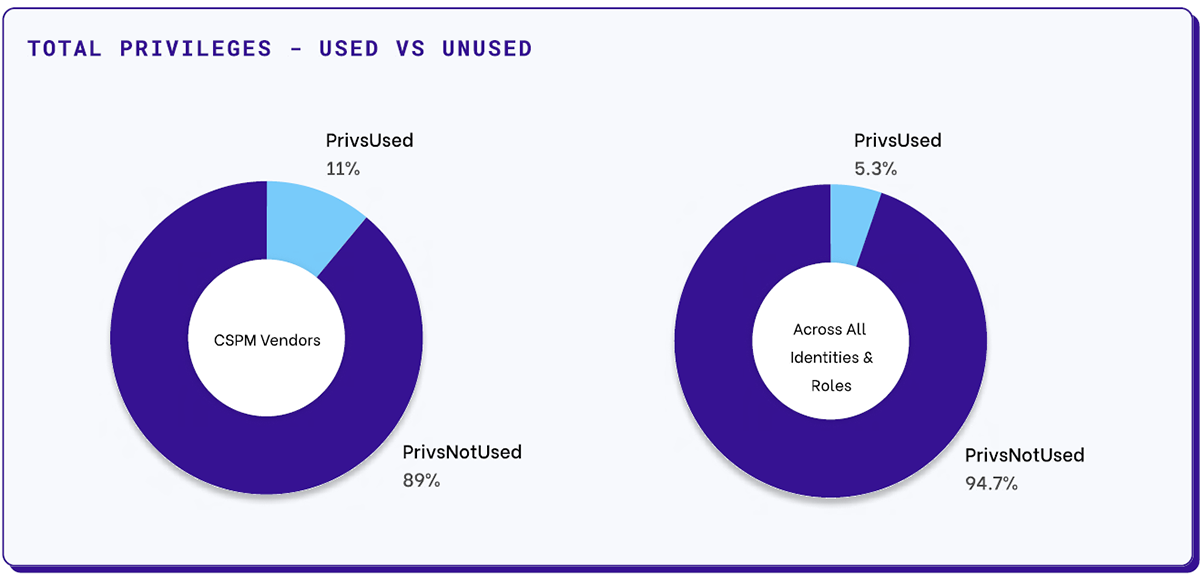

의에서 연말 요약 2022년에 클라우드 보안 회사인 Permiso는 클라우드 보안 상태 관리(CSPM) 벤더가 부여된 권한의 극히 일부, 즉 1/10 또는 11%만 사용한다고 보고했습니다. 이는 모든 사용자 및 역할에서 5.3%로 축소됩니다. 아무도 열 필요가 없는 잠긴 문이 많이 있습니다.

CloudKnox 설문 조사 결과와 분석 결과는 다음과 같습니다. 재작년에, AWS, Azure, Google Cloud Platform 및 vSphere의 ID 중 90%-95%가 부여된 권한의 2%-5% 이하를 사용하는 것으로 나타났습니다.

“대부분의 팀은 이러한 비밀이 프로비저닝된 개인이나 워크로드에서만 사용된다고 가정하지만 실제로 이러한 비밀은 종종 공유되고 거의 순환되지 않으며 수명이 길고 일회용이 아니므로 암호와 마찬가지로 그들은 나이가 들수록 더 취약해집니다.”라고 Permiso 팀은 썼습니다.

그리고 거기에 문제가 있습니다. 조직은 일반적으로 설정에 대해 매우 엄격합니다. 인간 사용자에 대한 권한에 대해 요청된 기본 권한을 허용하는 경향이 있습니다. 기계 ID. 이로 인해 위협 행위자는 지나치게 광범위하게 권한이 부여된 하나의 계정으로 들어가는 방법만 찾으면 됩니다. 액세스 권한을 얻다 기업 클라우드의 많은 부분에서 Kubernetes 거버넌스 서비스 FairWinds의 사장인 Kendall Miller는 "데이터베이스를 완벽하게 잠글 수 있지만 해당 데이터베이스에 액세스할 수 있는 서비스가 누구든지 액세스할 수 있는 권한이 있는 경우 데이터베이스는 손상된 것입니다."라고 말했습니다. 2021에서 경고.

그리고 2022년에 Permiso는 잘못 구성된 클라우드 리소스가 아니라 "우리가 감지하고 대응한 모든 사고는 손상된 자격 증명의 결과"라고 단호하게 선언했습니다.

이 위험을 관리하는 핵심은 권한을 감사하고 인간뿐만 아니라 모든 사용자에 대한 강력한 ID 액세스 관리(IAM) 정책을 도입하는 것입니다. 이는 애플리케이션이 실제로 액세스해야 하는 데이터와 그렇지 않은 데이터를 결정하는 것으로 시작됩니다. ㅏ 소프트웨어 조직도 앱 간의 액세스 경로를 추적하고 권한을 할당하거나 제한하는 데 도움이 될 수 있습니다.

- SEO 기반 콘텐츠 및 PR 배포. 오늘 증폭하십시오.

- 플라토 블록체인. Web3 메타버스 인텔리전스. 지식 증폭. 여기에서 액세스하십시오.

- 출처: https://www.darkreading.com/tech-trends/cloud-apps-still-demand-way-more-privileges-than-they-use