I ricercatori ESET hanno identificato quello che sembra essere un attacco a un sito di notizie regionali che fornisce notizie sul Gilgit-Baltistan, una regione contesa amministrata dal Pakistan. Se aperta su un dispositivo mobile, la versione in urdu del sito web di Hunza News offre ai lettori la possibilità di scaricare l'app Hunza News per Android direttamente dal sito web, ma l'app ha funzionalità di spionaggio dannose. Abbiamo chiamato questo spyware precedentemente sconosciuto Kamran a causa del nome del pacchetto com.kamran.hunzanews. Kamran è un nome comune in Pakistan e in altre regioni di lingua urdu; in Farsi, parlato da alcune minoranze del Gilgit-Baltistan, significa fortunato o fortunato.

Il sito web di Hunza News ha versioni in inglese e urdu; la versione mobile inglese non prevede alcuna app da scaricare. Tuttavia, la versione in urdu sui dispositivi mobili offre la possibilità di scaricare lo spyware Android. Vale la pena ricordare che sia la versione desktop inglese che quella urdu offrono anche lo spyware Android; tuttavia non è compatibile con i sistemi operativi desktop. Abbiamo contattato il sito Web relativo al malware Android. Tuttavia, prima della pubblicazione del nostro post sul blog, non abbiamo ricevuto alcuna risposta.

Punti chiave del rapporto:

- Lo spyware Android, che abbiamo chiamato Kamran, è stato distribuito tramite un possibile attacco watering-hole sul sito web di Hunza News.

- Il malware prende di mira solo gli utenti di lingua urdu nella regione del Gilgit-Baltistan amministrato dal Pakistan.

- Lo spyware Kamran visualizza il contenuto del sito Web Hunza News e contiene codice dannoso personalizzato.

- La nostra ricerca mostra che almeno 20 dispositivi mobili sono stati compromessi.

All'avvio, l'app dannosa richiede all'utente di concederle le autorizzazioni per accedere a vari dati. Se accettata, raccoglie dati su contatti, eventi del calendario, registri delle chiamate, informazioni sulla posizione, file del dispositivo, messaggi SMS, immagini, ecc. Poiché questa app dannosa non è mai stata offerta tramite Google Play Store e viene scaricata da una fonte non identificata a cui si fa riferimento come Sconosciuto da Google, per installare questa app, l'utente è tenuto ad abilitare l'opzione per installare app da fonti sconosciute.

L'app dannosa è apparsa sul sito Web tra il 7 gennaio 2023 e il 21 marzo 2023; il certificato sviluppatore dell'app dannosa è stato rilasciato il 10 gennaio 2023. Durante quel periodo, proteste erano detenuti nel Gilgit-Baltistan per vari motivi, tra cui diritti fondiari, preoccupazioni fiscali, interruzioni prolungate di elettricità e un calo delle forniture di grano sovvenzionate. La regione, mostrata nella mappa della Figura 1, è sotto il governo amministrativo del Pakistan, ed è costituita dalla porzione settentrionale della più ampia regione del Kashmir, che è oggetto di una disputa tra India e Pakistan dal 1947 e tra India e Cina dal 1959.

Panoramica

Hunza News, probabilmente dal nome del distretto di Hunza o della valle di Hunza, è un giornale online che fornisce notizie relative al Gilgit-Baltistan regione.

La regione, con una popolazione di circa 1.5 milioni di abitanti, è famosa per la presenza di alcune delle montagne più alte del mondo, che ospitano cinque degli stimati "Ottomila" (montagne che raggiungono oltre 8,000 metri sul livello del mare), in particolare K2, ed è quindi frequentemente visitato da turisti, escursionisti e alpinisti internazionali. A causa delle proteste nella primavera del 2023 e di altre che si sono verificate nel settembre 2023, il US ed Canada hanno emesso avvisi di viaggio per questa regione, e Germania ha suggerito che i turisti dovrebbero rimanere informati sulla situazione attuale.

Il Gilgit-Baltistan è anche un importante crocevia grazie alla Karakoram Highway, l’unica strada carrozzabile che collega Pakistan e Cina, poiché consente a quest’ultima di facilitare il commercio e il transito energetico accedendo al Mar Arabico. La parte pakistana dell'autostrada è attualmente in fase di ricostruzione e ammodernamento; gli sforzi sono finanziati sia dal Pakistan che dalla Cina. L'autostrada è spesso bloccata a causa dei danni causati dal maltempo o dalle proteste.

Il sito web Hunza News fornisce contenuti in due lingue: inglese e Urdu. Insieme all'inglese, l'urdu detiene lo status di lingua nazionale in Pakistan e nel Gilgit-Baltistan funge da lingua comune o ponte per le comunicazioni interetniche. Il dominio ufficiale di Hunza News è hunzanews.net, registrato mag 22nd, 2017, e da allora pubblica costantemente articoli online, come evidenziato dai dati di Internet Archive per hunzanews.net.

Prima del 2022 questo giornale online utilizzava anche un altro dominio, hunzanews.com, come indicato nella pagina informativa sulla trasparenza presente sul sito pagina Facebook (vedi Figura 2) e i record dell'Internet Archive di hunzanews.com, anche i dati dell'Internet Archive lo mostrano hunzanews.com forniva notizie dal 2013; pertanto, da circa cinque anni, questo giornale online pubblica articoli attraverso due siti: hunzanews.net ed hunzanews.com. Ciò significa anche che questo giornale online è attivo e guadagna lettori online da oltre 10 anni.

Nel 2015, hunzanews.com ha iniziato a fornire un'applicazione Android legittima, come mostrato nella Figura 3, disponibile nel Google Play Store. Sulla base dei dati disponibili, riteniamo che siano state rilasciate due versioni di questa app, nessuna delle quali contenente funzionalità dannose. Lo scopo di queste app era presentare il contenuto del sito Web ai lettori in modo intuitivo.

Nella seconda metà del 2022, il nuovo sito web hunzanews.net ha subito aggiornamenti visivi, inclusa la rimozione dell'opzione per scaricare l'app Android da Google Play. Inoltre, l'app ufficiale è stata rimossa dal Google Play Store, probabilmente a causa della sua incompatibilità con i più recenti sistemi operativi Android.

Per qualche settimana, almeno Dicembre 2022 fino a quando Gennaio 7th, 2023, il sito Web non forniva alcuna opzione per scaricare l'app mobile ufficiale, come mostrato nella Figura 4.

Sulla base dei record di Internet Archive, è evidente che almeno da allora Marzo 21st, 2023, il sito web ha reintrodotto la possibilità per gli utenti di scaricare un'app Android, accessibile tramite il pulsante DOWNLOAD APP, come illustrato nella Figura 5. Non sono disponibili dati per il periodo compreso tra il 7 gennaioth e 21 marzost, 2023, che potrebbe aiutarci a individuare la data esatta della ricomparsa dell'app sul sito web.

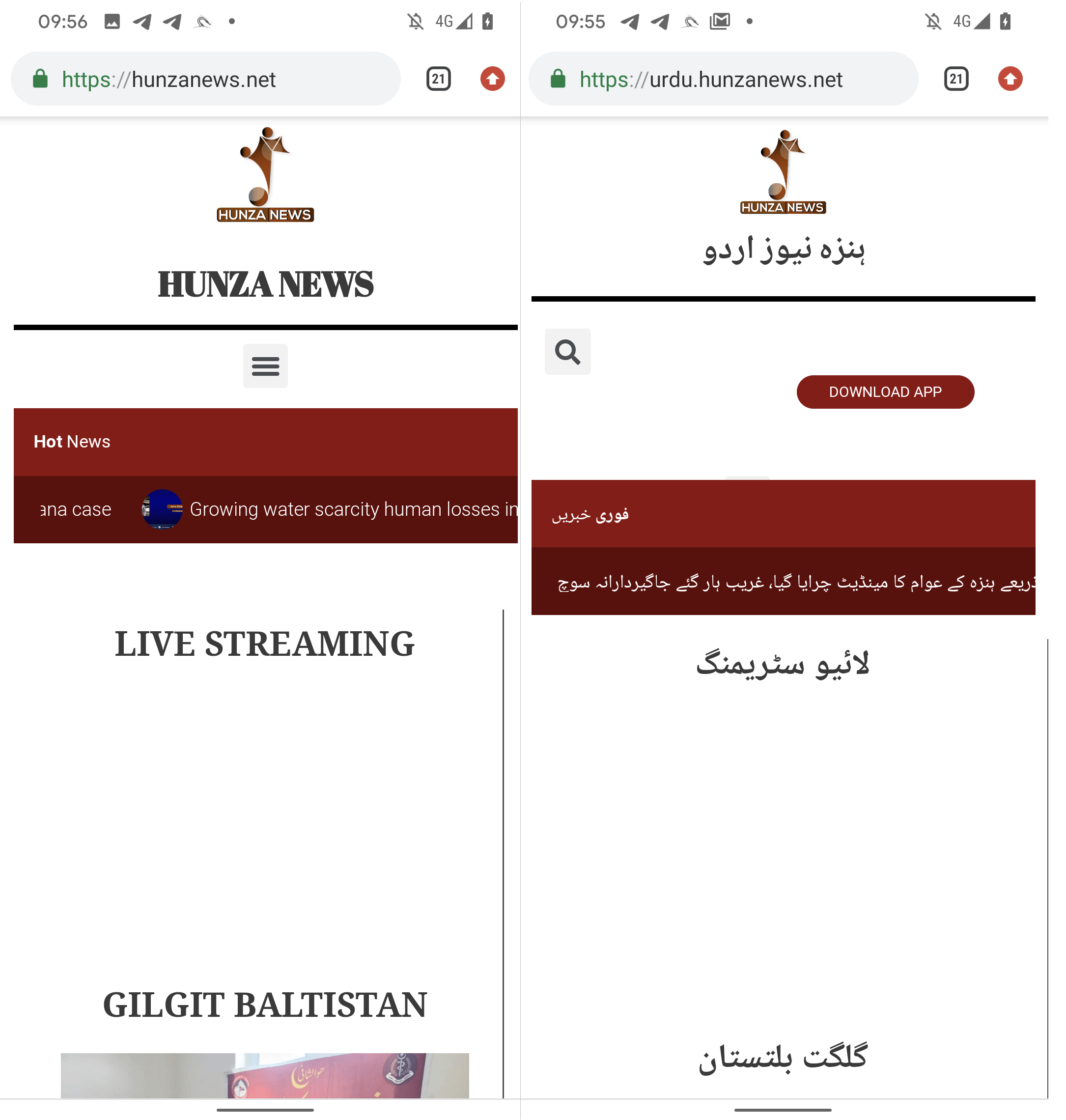

Analizzando diverse versioni del sito web, ci siamo imbattuti in qualcosa di interessante: visualizzare il sito web in un browser desktop in entrambe le versioni linguistiche di Hunza News – Inglese (hunzanews.net) o urdu (urdu.hunzanews.net) – visualizza in modo visibile il pulsante SCARICA APP nella parte superiore della pagina Web. L'app scaricata è un'applicazione Android nativa che non può essere installata su un computer desktop compromettendolo.

Su un dispositivo mobile, tuttavia, questo pulsante è visibile esclusivamente nella variante linguistica urdu (urdu.hunzanews.net), come mostrato nella Figura 6.

Con un elevato grado di sicurezza possiamo affermare che l'app dannosa è mirata specificamente agli utenti di lingua urdu che accedono al sito Web tramite un dispositivo Android. L'app dannosa è disponibile sul sito web dal primo trimestre del 2023.

Facendo clic sul pulsante DOWNLOAD APP si attiva un download da https://hunzanews[.]net/wp-content/uploads/apk/app-release.apk. Poiché questa app dannosa non è mai stata offerta tramite Google Play Store e viene scaricata da un sito di terze parti per installare questa app, all'utente viene richiesto di abilitare l'opzione Android non predefinita per installare app da fonti sconosciute.

L'app dannosa, chiamata Hunza News, è uno spyware precedentemente sconosciuto che abbiamo chiamato Kamran e che viene analizzato nella sezione Kamran di seguito.

ESET Research ha contattato Hunza News in merito a Kamran. Prima della pubblicazione del nostro post sul blog non abbiamo ricevuto alcuna forma di feedback o risposta da parte del sito.

Vittimologia

Sulla base dei risultati della nostra ricerca, siamo stati in grado di identificare almeno 22 smartphone compromessi, cinque dei quali si trovavano in Pakistan.

Kamran

Kamran è uno spyware Android precedentemente non documentato caratterizzato dalla sua composizione di codice unica, distinta da altri spyware conosciuti. ESET rileva questo spyware come Android/Spy.Kamran.

Abbiamo identificato solo una versione di un'app dannosa contenente Kamran, che è quella disponibile per il download dal sito Web di Hunza News. Come spiegato nella sezione Panoramica, non siamo in grado di specificare la data esatta in cui l'app è stata inserita nel sito web di Hunza News. Tuttavia, il certificato sviluppatore associato (impronta digitale SHA-1: DCC1A353A178ABF4F441A5587E15644A388C9D9C), utilizzato per firmare l'app Android, è stato rilasciato il 10 gennaioth, 2023. Questa data fornisce una data minima per la prima volta in cui è stata creata l'app dannosa.

Al contrario, le applicazioni legittime di Hunza News precedentemente disponibili su Google Play sono state firmate con un certificato sviluppatore diverso (impronta digitale SHA-1: BC2B7C4DF3B895BE4C7378D056792664FCEEC591). Queste app pulite e legittime non presentano somiglianze di codice con l'app dannosa identificata.

All'avvio, Kamran richiede all'utente di concedere le autorizzazioni per l'accesso a vari dati archiviati sul dispositivo della vittima, come contatti, eventi del calendario, registri delle chiamate, informazioni sulla posizione, file del dispositivo, messaggi SMS e immagini. Presenta inoltre una finestra dell'interfaccia utente, che offre opzioni per visitare gli account dei social media di Hunza News e per selezionare la lingua inglese o urdu per caricare i contenuti di hunzanews.net, come mostrato nella Figura 7.

Se vengono concesse le autorizzazioni sopra menzionate, lo spyware Kamran raccoglie automaticamente dati sensibili dell'utente, tra cui:

- SMS

- elenco dei contatti

- Registro chiamate

- eventi del calendario

- posizione del dispositivo

- elenco delle app installate

- messaggi SMS ricevuti

- Informazioni sul dispositivo

- immagini

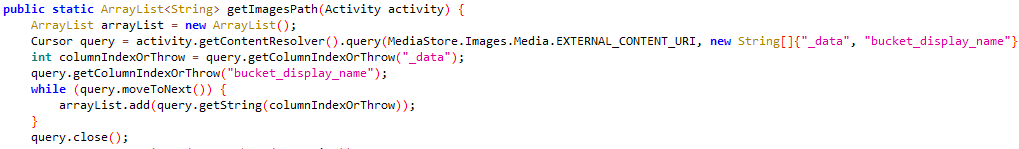

È interessante notare che Kamran identifica i file di immagine accessibili sul dispositivo (come illustrato nella Figura 8), ottiene i percorsi dei file per queste immagini e memorizza questi dati in un file immagini_db database, come dimostrato nella Figura 9. Questo database è archiviato nella memoria interna del malware.

Tutti i tipi di dati, inclusi i file di immagine, vengono caricati su un server di comando e controllo (C&C) hardcoded. È interessante notare che gli operatori hanno scelto di utilizzare Firebase, una piattaforma web, come server C&C: https://[REDACTED].firebaseio[.]com. Il server C&C è stato segnalato a Google poiché la piattaforma è fornita da questa società tecnologica.

È importante notare che il malware non dispone di funzionalità di controllo remoto. Di conseguenza, i dati dell'utente vengono esfiltrati tramite HTTPS al server Firebase C&C solo quando l'utente apre l'app; l'esfiltrazione dei dati non può essere eseguita in background quando l'app è chiusa. Kamran non dispone di alcun meccanismo che tenga traccia dei dati che sono stati esfiltrati, quindi invia ripetutamente gli stessi dati, più eventuali nuovi dati che soddisfano i suoi criteri di ricerca, al suo C&C.

Conclusione

Kamran è uno spyware Android precedentemente sconosciuto che prende di mira le persone di lingua urdu nella regione del Gilgit-Baltistan. La nostra ricerca indica che l'app dannosa contenente Kamran è stata distribuita almeno dal 2023 tramite quello che probabilmente è un attacco a un quotidiano online locale chiamato Hunza News.

Kamran dimostra una base di codice unica e distinta da altri spyware Android, impedendone l'attribuzione a qualsiasi gruppo noto di minacce avanzate persistenti (APT).

Questa ricerca mostra anche che è importante ribadire l'importanza di scaricare app esclusivamente da fonti attendibili e ufficiali.

Per qualsiasi domanda sulla nostra ricerca pubblicata su WeLiveSecurity, contattaci all'indirizzo threatintel@eset.com.

ESET Research offre report di intelligence APT privati e feed di dati. Per qualsiasi domanda su questo servizio, visitare il Intelligence sulle minacce ESET .

IOCS

File

|

SHA-1 |

Nome del pacchetto |

rivelazione |

Descrizione |

|

0F0259F288141EDBE4AB2B8032911C69E03817D2 |

com.kamran.hunzanews |

Android/Spy.Kamran.A |

Spia Kamran. |

Network NetPoulSafe

|

IP |

Dominio |

Provider di hosting |

Visto per la prima volta |

Dettagli |

|

34.120.160[.]131 |

[REDATTO].firebaseio[.]com |

Google LLC |

2023-07-26 |

Server C&C. |

|

191.101.13[.]235 |

hunzanews[.]net |

Dominio.com, LLC |

2017-05-22 |

Sito di distribuzione. |

Tecniche MITRE ATT&CK

Questa tabella è stata creata utilizzando Versione 13 del framework MITRE ATT&CK.

|

tattica |

ID |

Nome |

Descrizione |

|

Ricerca e Sviluppo |

Scoperta del software |

Lo spyware Kamran può ottenere un elenco delle applicazioni installate. |

|

|

Scoperta di file e directory |

Lo spyware Kamran può elencare i file di immagine su una memoria esterna. |

||

|

Scoperta delle informazioni di sistema |

Lo spyware Kamran può estrarre informazioni sul dispositivo, inclusi modello del dispositivo, versione del sistema operativo e informazioni comuni sul sistema. |

||

|

Collezione |

Dati dal sistema locale |

Lo spyware Kamran può esfiltrare file di immagine da un dispositivo. |

|

|

Monitoraggio della posizione |

Lo spyware Kamran tiene traccia della posizione del dispositivo. |

||

|

Dati utente protetti: voci del calendario |

Lo spyware Kamran può estrarre le voci del calendario. |

||

|

Dati utente protetti: registri delle chiamate |

Lo spyware Kamran può estrarre i registri delle chiamate. |

||

|

Dati utente protetti: Elenco contatti |

Lo spyware Kamran può estrarre l'elenco dei contatti del dispositivo. |

||

|

Dati utente protetti: messaggi SMS |

Lo spyware Kamran può estrarre messaggi SMS e intercettare gli SMS ricevuti. |

||

|

Comando e controllo |

Protocollo del livello di applicazione: protocolli Web |

Lo spyware Kamran utilizza HTTPS per comunicare con il proprio server C&C. |

|

|

Servizio Web: comunicazione unidirezionale |

Kamran utilizza il server Firebase di Google come server C&C. |

||

|

exfiltration |

Esfiltrazione sul canale C2 |

Lo spyware Kamran esfiltra i dati utilizzando HTTPS. |

- Distribuzione di contenuti basati su SEO e PR. Ricevi amplificazione oggi.

- PlatoData.Network Generativo verticale Ai. Potenzia te stesso. Accedi qui.

- PlatoAiStream. Intelligenza Web3. Conoscenza amplificata. Accedi qui.

- PlatoneESG. Carbonio, Tecnologia pulita, Energia, Ambiente, Solare, Gestione dei rifiuti. Accedi qui.

- Platone Salute. Intelligence sulle biotecnologie e sulle sperimentazioni cliniche. Accedi qui.

- Fonte: https://www.welivesecurity.com/en/eset-research/unlucky-kamran-android-malware-spying-urdu-speaking-residents-gilgit-baltistan/