L'analisi delle tendenze del ransomware nel 2022 mostra che l'anno scorso l'attività dei cybercriminali estorsivi è andata a gonfie vele, con il più alto volume di attacchi ransomware lanciati da criminali sofisticati che si organizzano in gruppi che utilizzano tra loro tattiche, tecniche e procedure (TTP) molto coerenti, anche se queste organizzazioni "si ritirano" e poi tornano, rinominate.

Un rapporto del 26 gennaio del GuidePoint Research and Intelligence Team (GRIT) ha mostrato che mentre almeno un nuovo gruppo di ransomware è emerso ogni mese lo scorso anno, la maggior parte degli attacchi è stata perpetrata da un gruppo relativamente piccolo di giocatori radicati.

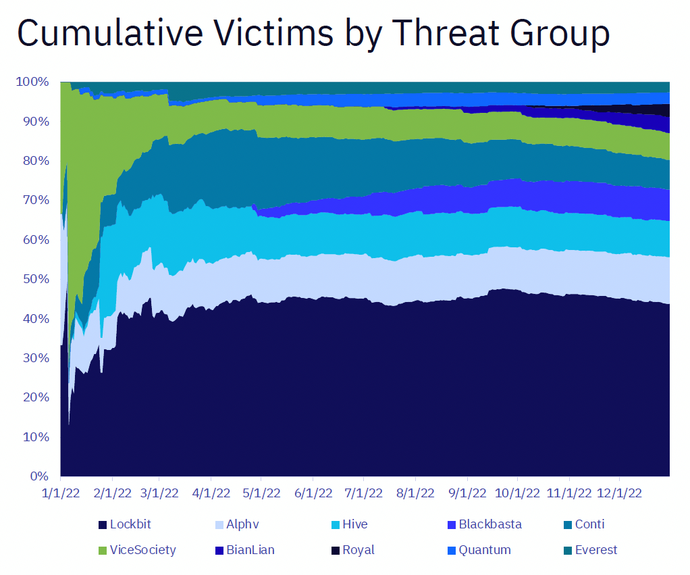

Il "Rapporto sui ransomware GRIT 2022” ha esaminato i dati e le circostanze di 2,507 vittime di ransomware pubblicate pubblicamente in 40 verticali di settore che sono state eseguite da 54 gruppi di minacce attive.

"La cosa che volevamo davvero sottolineare era che il ransomware non sta andando da nessuna parte", afferma Drew Schmitt, analista capo di GRIT ed esperto negoziatore di ransomware per GuidePoint Security. “È molto presente. Molte persone sembrano pensare che il ransomware sia potenzialmente in declino, a causa di cose come I pagamenti in bitcoin stanno diventando meno preziosi. Ma il ransomware sta ancora accadendo a ritmi folli".

In qualità di negoziatore, Schmitt lavora con aziende attivamente attaccate per agire per loro conto e interfacciarsi con l'estorsore. Ci sono due obiettivi: ottenere informazioni e tempo sufficienti per aiutare i loro centri operativi di sicurezza (SOC) a riprendersi o negoziare un pagamento inferiore.

Utilizzando la sua conoscenza approfondita su come operano gli aggressori e i dati disponibili gratuitamente sulla vittimologia lo scorso anno, lui e il suo team sono stati in grado di mettere insieme una serie di approfondimenti per il rapporto. Dark Reading ha incontrato Schmitt non solo per approfondire i dettagli del rapporto, ma anche per raccogliere osservazioni dal suo lavoro in corso come negoziatore. Ha fornito sette punti chiave che i difensori dovrebbero tenere a mente mentre si preparano per ulteriori campagne di ransomware nel 2023.

1. Esiste una tassonomia definita per i gruppi di ransomware

Gran parte dell'analisi ruotava attorno allo sviluppo di una tassonomia dei ransomware per classificare i gruppi di ransomware, che il team ha organizzato in quattro categorie: tempo pieno, rebranding, scheggiato ed effimero.

La maggior parte degli attacchi proveniva da quelli che la tassonomia ha soprannominato gruppi a tempo pieno, che sono attivi da nove o più mesi e rivendicano pubblicamente 10 o più vittime.

"Queste sono le Lockbits del mondoe sono quelli che eseguono operazioni molto coerenti [e] possono mantenere un ritmo molto elevato”, afferma Schmitt. “Sono molto coerenti nei comportamenti e dispongono di un'infrastruttura davvero solida. Quelli sono quelli che operano da molto tempo e lo stanno facendo costantemente.

Come ha sottolineato il rapporto, Lockbit da solo ha rappresentato il 33% degli attacchi dell'anno scorso.

Poi ci sono i gruppi di rebranding, che sono attivi da meno di nove mesi ma mietono quasi lo stesso numero di vittime dei gruppi a tempo pieno, e con qualche esame dei PTT di solito hanno qualche correlazione con un gruppo in pensione.

"In realtà l'unica differenza tra il rebranding e il tempo pieno è la durata dell'operazione", afferma Schmitt. “Gruppi come Reale rientrano anche in questo tipo di categoria in cui hanno solo operazioni molto robuste e sono in grado di operare a un ritmo elevato.

Nel frattempo, i gruppi "scheggiati" sono quelli che hanno una certa sovrapposizione di TTP con gruppi noti, ma sono meno coerenti nei loro comportamenti.

“I gruppi scissionisti lo sono una propaggine da un rebranding o da un tempo pieno, dove forse qualcuno se ne va e fa le proprie cose ", dice. “Non esistono da molto tempo. La loro identità non è consolidata in questo momento, e stanno davvero solo cercando di trovare se stessi e come opereranno.

Infine, a completare il quadro ci sono i gruppi “effimeri” attivi da meno di due mesi, che hanno tassi di vittime eterogenei ma bassi. A volte questi gruppi vanno e vengono, mentre altre volte finiscono per svilupparsi in gruppi più maturi.

2. Il rapido rebranding dei gruppi di ransomware rende chiave l'intelligence sulle minacce

La classificazione in questi quattro gruppi tassonomici appare più chiara in un rapporto annuale rispetto a quando si accende un SOC.

“Quando inizi a gestire questi tipi di gruppi che stanno spuntando e scompaiono molto rapidamente, o stanno cambiando il marchio, stanno sviluppando nuovi nomi, rende molto più difficile per i giocatori della squadra blu o i difensori mantenere al passo con questi tipi di tendenze", afferma Schmitt, il quale spiega che tenere sotto controllo il rebranding e la frammentazione dei gruppi è dove dovrebbe entrare in gioco l'intelligence sulle minacce.

"Ci piace molto concentrarci sull'enfatizzare la comunicazione quando si tratta di informazioni sulle minacce, sia che si tratti di informazioni sulle minacce che parlano con il SOC o il team di risposta agli incidenti, o anche di gestione delle vulnerabilità", afferma. "Farsi un'idea di come sono queste tendenze, su cosa si stanno concentrando gli attori delle minacce, quanto compaiono e se ne vanno, tutto ciò è molto prezioso per i difensori".

3. I gruppi RaaS sono un jolly nelle negoziazioni

Anche se i TTP sottostanti dei gruppi a tempo pieno rendono un po' più facile il rilevamento e la risposta di molti ransomware, ci sono ancora alcune grandi variabili là fuori. Ad esempio, come molti gruppi hanno impiegato il ransomware come servizio (RaaS) modello, impiegano molti più affiliati, il che significa che i negoziatori hanno sempre a che fare con persone diverse.

"Agli albori del ransomware, quando si avviavano le negoziazioni, c'erano buone probabilità che aveste a che fare con la stessa persona se avevi a che fare con lo stesso ransomware", afferma Schmitt. "Ma nell'ecosistema di oggi, ci sono così tanti gruppi diversi e così tanti affiliati diversi che partecipano come parte di questi gruppi, che molte volte stai quasi partendo da zero."

4. Le richieste di riscatto stanno salendo alle stelle

Una delle osservazioni aneddotiche fatte da Schmitt è stata il fatto che ha visto molte iniziali molto alte richieste di riscatto dagli operatori di ransomware ultimamente.

"Abbiamo visto $ 15 milioni, abbiamo visto $ 13 milioni, abbiamo avuto $ 12.5 milioni. Ci sono state molte richieste di riscatto iniziali molto elevate, il che è un po' sorprendente", dice. “E molte volte negoziamo con successo riscatti significativamente inferiori. Quindi partire da $ 15 milioni e scendere a $ 500,000 non è raro. Ma allo stesso tempo ci sono solo alcuni attori delle minacce che dicono: "Sai una cosa?" Questo è il mio prezzo e non mi interessa quello che dici, non ho intenzione di negoziare.'”

5. Strategie di backup migliorate stanno facendo la differenza nella preparazione

Il rapporto tra i clienti che vede che possono riprendersi con successo senza cedere alle richieste di estorsione rispetto a quelli che devono pagare un riscatto si sta avvicinando a una parità 1: 1, afferma Schmitt.

“All'inizio era come, 'Beh merda, siamo stati crittografati. Non possiamo riprenderci a meno che non paghiamo questo riscatto'”, osserva. “Con il passare del tempo, disporre di strategie di backup davvero efficaci è stato enorme per poter ripristinare; ci sono molte organizzazioni che vengono colpite dal ransomware e sono in grado di recuperare semplicemente perché hanno messo in atto una strategia di backup davvero solida.”

6. La doppia estorsione è la norma

Tuttavia, ci sono ancora molte organizzazioni che sono ancora dietro la curva, dice, che mantengono il ransomware più redditizio che mai. Inoltre, anche i cattivi si stanno adeguando doppia estorsione, non solo crittografando i file, ma anche rubando e minacciando di divulgare pubblicamente informazioni sensibili. Tutti i gruppi monitorati nel rapporto utilizzano la doppia estorsione.

"Non è chiaro se ciò sia dovuto solo al fatto che le persone stanno migliorando la sicurezza o che i gruppi si stanno davvero rendendo conto che forse non vale la pena distribuire il ransomware se il cliente dispone già di una strategia di backup che consentirà loro di recuperare, " lui dice. "Quindi, si sono concentrati su quell'esfiltrazione di dati perché penso che sappiano che questa è la migliore possibilità che hanno effettivamente di fare soldi con un attacco."

7. Non c'è onore tra i ladri, ma c'è senso degli affari

Infine, la grande domanda nel trattare con gli estorsori criminali è se i cattivi manterranno la parola data una volta che i soldi cadranno sul loro conto. In qualità di negoziatore, Schmitt afferma che, per la maggior parte, lo fanno in genere.

"Ovviamente, non c'è onore tra i ladri, ma credono nella loro reputazione", dice. "Ci sono casi limite in cui accade qualcosa di brutto, ma più comunemente i gruppi più grandi si assicureranno di non pubblicare i tuoi dati e ti forniranno il decrittore. Non sarà un decryptor backdoor di malware che farà più danni. Sono molto concentrati sulla loro reputazione e il loro modello di business semplicemente non funziona se li paghi e poi continuano a far trapelare i tuoi dati o non ti danno quello che dovrebbero.

- Distribuzione di contenuti basati su SEO e PR. Ricevi amplificazione oggi.

- Platoblockchain. Web3 Metaverse Intelligence. Conoscenza amplificata. Accedi qui.

- Fonte: https://www.darkreading.com/attacks-breaches/7-insights-from-a-ransomware-negotiator