सितम्बर 1, 2023

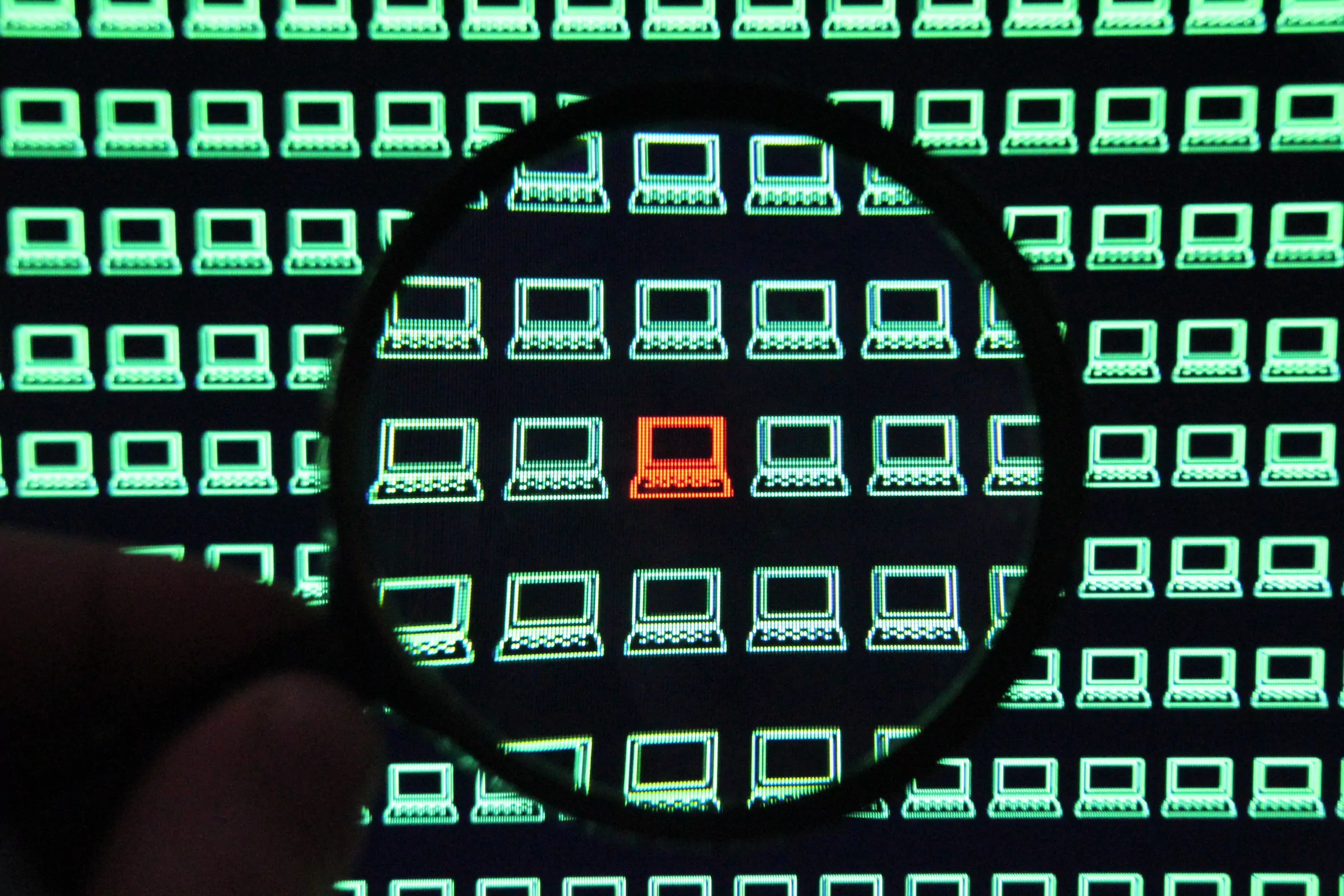

सरलतम अर्थ में, साइबर सुरक्षा खतरा, या साइबर खतरा, एक संकेत है कि एक हैकर या दुर्भावनापूर्ण अभिनेता साइबर हमला शुरू करने के उद्देश्य से नेटवर्क तक अनधिकृत पहुंच प्राप्त करने का प्रयास कर रहा है।

साइबर खतरे स्पष्ट से लेकर हो सकते हैं, जैसे कि एक विदेशी शक्तिशाली व्यक्ति का ईमेल जो आपको अपना बैंक खाता नंबर प्रदान करने पर एक छोटा सा धन देने की पेशकश करता है, से लेकर कुटिलतापूर्ण चोरी तक, जैसे कि दुर्भावनापूर्ण कोड की एक पंक्ति जो साइबर सुरक्षा के पीछे छिप जाती है और उस पर रहती है। महंगा डेटा उल्लंघन शुरू करने से पहले महीनों या वर्षों तक नेटवर्क। जितना अधिक सुरक्षा दल और कर्मचारी विभिन्न प्रकार के साइबर सुरक्षा खतरों के बारे में जानते हैं, उतना ही अधिक प्रभावी ढंग से वे साइबर हमलों को रोक सकते हैं, तैयारी कर सकते हैं और जवाब दे सकते हैं।

Malware

Malware- "दुर्भावनापूर्ण सॉफ़्टवेयर" का संक्षिप्त रूप - कंप्यूटर सिस्टम या उसके उपयोगकर्ताओं को नुकसान पहुंचाने के लिए जानबूझकर लिखा गया सॉफ़्टवेयर कोड है।

लगभग हर आधुनिक साइबर हमले का इसमें कुछ प्रकार का मैलवेयर शामिल है। धमकी देने वाले कलाकार अनधिकृत पहुंच हासिल करने और संक्रमित सिस्टम को निष्क्रिय करने, डेटा को नष्ट करने, संवेदनशील जानकारी चुराने और यहां तक कि ऑपरेटिंग सिस्टम के लिए महत्वपूर्ण फाइलों को मिटाने के लिए मैलवेयर हमलों का उपयोग करते हैं।

सामान्य प्रकार के मैलवेयर में शामिल हैं:

- Ransomware पीड़ित के डेटा या डिवाइस को लॉक कर देता है और उसे लॉक रखने या सार्वजनिक रूप से लीक करने की धमकी देता है, जब तक कि पीड़ित हमलावर को फिरौती नहीं देता। के अनुसार आईबीएम सिक्योरिटी एक्स-फोर्स थ्रेट इंटेलिजेंस इंडेक्स 202317 में सभी साइबर हमलों में रैंसमवेयर हमलों का हिस्सा 2022 प्रतिशत था।

- A ट्रोजन हॉर्स दुर्भावनापूर्ण कोड है जो लोगों को एक उपयोगी प्रोग्राम के रूप में प्रदर्शित करके या वैध सॉफ़्टवेयर के भीतर छिपाकर इसे डाउनलोड करने के लिए प्रेरित करता है। उदाहरणों में रिमोट एक्सेस ट्रोजन (आरएटी) शामिल हैं, जो पीड़ित के डिवाइस पर एक गुप्त बैकडोर बनाते हैं, या ड्रॉपर ट्रोजन, जो लक्ष्य सिस्टम या नेटवर्क पर पैर जमाने के बाद अतिरिक्त मैलवेयर इंस्टॉल करते हैं।

- Spyware एक अत्यधिक गोपनीय मैलवेयर है जो उपयोगकर्ता नाम, पासवर्ड, क्रेडिट कार्ड नंबर और अन्य व्यक्तिगत डेटा जैसी संवेदनशील जानकारी एकत्र करता है, और पीड़ित को पता चले बिना इसे वापस हमलावर तक पहुंचा देता है।

- कीड़े स्व-प्रतिकृति प्रोग्राम हैं जो मानव संपर्क के बिना स्वचालित रूप से ऐप्स और उपकरणों में फैल जाते हैं।

सोशल इंजीनियरिंग और फ़िशिंग

अक्सर "मानव हैकिंग" के रूप में जाना जाता है सोशल इंजीनियरिंग लक्ष्यों को ऐसी कार्रवाइयों में हेरफेर करता है जो गोपनीय जानकारी को उजागर करती हैं, उनके स्वयं के या उनके संगठन के वित्तीय कल्याण को खतरे में डालती हैं, या अन्यथा व्यक्तिगत या संगठनात्मक सुरक्षा से समझौता करती हैं।

फिशिंग सोशल इंजीनियरिंग का सबसे प्रसिद्ध और सबसे व्यापक रूप है। फ़िशिंग लोगों को व्यक्तिगत डेटा या लॉगिन क्रेडेंशियल साझा करने, मैलवेयर डाउनलोड करने, साइबर अपराधियों को पैसे भेजने या अन्य कार्रवाई करने के लिए धोखा देने के लिए धोखाधड़ी वाले ईमेल, ईमेल अटैचमेंट, टेक्स्ट संदेश या फोन कॉल का उपयोग करता है जो उन्हें साइबर अपराधों में उजागर कर सकता है।

फ़िशिंग के सामान्य प्रकारों में शामिल हैं:

- फ़िशिंग भाला-अत्यधिक लक्षित फ़िशिंग हमले जो किसी विशिष्ट व्यक्ति को हेरफेर करते हैं, अक्सर घोटाले को और अधिक ठोस बनाने के लिए पीड़ित के सार्वजनिक सोशल मीडिया प्रोफाइल से विवरण का उपयोग करते हैं।

- व्हेल फ़िशिंग-स्पीयर फ़िशिंग जो कॉर्पोरेट अधिकारियों या धनी व्यक्तियों को लक्षित करती है।

- व्यावसायिक ईमेल समझौता (बीईसी)-ऐसे घोटाले जिनमें साइबर अपराधी खुद को अधिकारियों, विक्रेताओं, या विश्वसनीय व्यावसायिक सहयोगियों के रूप में पेश करते हैं और पीड़ितों को पैसे भेजने या संवेदनशील डेटा साझा करने के लिए बरगलाते हैं।

एक और आम सोशल इंजीनियरिंग घोटाला है डोमेन नाम स्पूफ़िंग (जिसे डीएनएस स्पूफिंग भी कहा जाता है), जिसमें साइबर अपराधी एक नकली वेबसाइट या डोमेन नाम का उपयोग करते हैं जो वास्तविक की नकल करता है - उदाहरण के लिए, support.apple.com के लिए 'applesupport.com' - लोगों को संवेदनशील जानकारी दर्ज करने के लिए धोखा देने के लिए। फ़िशिंग ईमेल अक्सर ईमेल को अधिक विश्वसनीय और वैध दिखाने के लिए नकली प्रेषक डोमेन नामों का उपयोग करते हैं।

मैन-इन-द-मिडिल (एमआईटीएम) हमला

मैन-इन-द-मिडिल हमले में, एक साइबर अपराधी दो पक्षों के बीच संदेशों को इंटरसेप्ट करने और प्रसारित करने और डेटा चुराने के लिए नेटवर्क कनेक्शन पर नज़र रखता है। असुरक्षित वाई-फाई नेटवर्क अक्सर एमआईटीएम हमले शुरू करने की चाहत रखने वाले हैकरों के लिए शिकार का अच्छा ठिकाना होते हैं।

डिनायल-ऑफ-सर्विस (DoS) हमला

डिनायल-ऑफ-सर्विस हमला एक साइबर हमला है जो किसी वेबसाइट, एप्लिकेशन या सिस्टम को धोखाधड़ी वाले ट्रैफ़िक से भर देता है, जिससे इसका उपयोग करना बहुत धीमा हो जाता है या वैध उपयोगकर्ताओं के लिए पूरी तरह से अनुपलब्ध हो जाता है। एक वितरित डिनायल-ऑफ-सर्विस हमला, या DDoS हमला, समान है, सिवाय इसके कि यह लक्ष्य प्रणाली को अपंग या क्रैश करने के लिए इंटरनेट से जुड़े, मैलवेयर-संक्रमित उपकरणों या बॉट के नेटवर्क का उपयोग करता है, जिसे बॉटनेट के रूप में जाना जाता है।

जीरो-डे कारनामे

A शून्य दिन शोषण एक प्रकार का साइबर हमला है जो शून्य-दिन की भेद्यता का लाभ उठाता है - कंप्यूटर सॉफ़्टवेयर, हार्डवेयर या फ़र्मवेयर में एक अज्ञात या अभी तक संबोधित न किया गया या अप्रकाशित सुरक्षा दोष। "शून्य दिन" इस तथ्य को संदर्भित करता है कि एक सॉफ़्टवेयर या डिवाइस विक्रेता के पास कमजोरियों को ठीक करने के लिए "शून्य दिन" - या कोई समय नहीं है - क्योंकि दुर्भावनापूर्ण अभिनेता पहले से ही कमजोर सिस्टम तक पहुंच प्राप्त करने के लिए उनका उपयोग कर सकते हैं।

सबसे प्रसिद्ध शून्य-दिन की कमजोरियों में से एक है लॉग4शेल, व्यापक रूप से उपयोग किए जाने वाले अपाचे में एक दोष लॉग4जे लॉगिंग लाइब्रेरी. नवंबर 2021 में इसकी खोज के समय, Log4Shell भेद्यता 10 प्रतिशत वैश्विक डिजिटल संपत्तियों पर मौजूद थी, जिसमें कई वेब एप्लिकेशन, क्लाउड सेवाएं और सर्वर जैसे भौतिक समापन बिंदु शामिल थे।

Log4j भेद्यता का पता लगाने और उसे ठीक करने के बारे में और जानें

पासवर्ड हमला

जैसा कि नाम से पता चलता है, इन हमलों में साइबर अपराधी किसी उपयोगकर्ता के खाते के पासवर्ड या लॉगिन क्रेडेंशियल का अनुमान लगाने या चोरी करने की कोशिश करते हैं। कई पासवर्ड हमले पीड़ितों को इस संवेदनशील डेटा को अनजाने में साझा करने के लिए बरगलाने के लिए सोशल इंजीनियरिंग का उपयोग करते हैं। हालाँकि, हैकर्स पासवर्ड चुराने के लिए क्रूर बल के हमलों का भी उपयोग कर सकते हैं, बार-बार विभिन्न लोकप्रिय पासवर्ड संयोजनों को आज़माते हैं जब तक कि कोई सफल न हो जाए।

इंटरनेट ऑफ थिंग्स (आईओटी) पर हमला

IoT हमले में, साइबर अपराधी डिवाइस पर कब्ज़ा करने, डेटा चोरी करने, या अन्य दुर्भावनापूर्ण उद्देश्यों के लिए बॉटनेट के एक भाग के रूप में डिवाइस का उपयोग करने के लिए स्मार्ट होम डिवाइस और औद्योगिक नियंत्रण प्रणाली जैसे IoT उपकरणों में कमजोरियों का फायदा उठाते हैं।

इंजेक्शन अटैक

इन हमलों में, हैकर किसी प्रोग्राम में दुर्भावनापूर्ण कोड इंजेक्ट करते हैं या दूरस्थ कमांड निष्पादित करने के लिए मैलवेयर डाउनलोड करते हैं, जिससे वे डेटाबेस को पढ़ने या संशोधित करने या वेबसाइट डेटा बदलने में सक्षम होते हैं।

इंजेक्शन हमले कई प्रकार के होते हैं। सबसे आम में से दो में शामिल हैं:

- SQL इंजेक्शन हमले-जब हैकर्स पहचान को धोखा देने के लिए SQL सिंटैक्स का फायदा उठाते हैं; मौजूदा डेटा को उजागर करना, छेड़छाड़ करना, नष्ट करना या अनुपलब्ध बनाना; या डेटाबेस सर्वर प्रशासक बनें।

- क्रॉस-साइट स्क्रिप्टिंग (XSS)-इस प्रकार के हमले SQL इंजेक्शन हमलों के समान हैं, डेटाबेस से डेटा निकालने के बजाय, वे आम तौर पर किसी वेबसाइट पर जाने वाले उपयोगकर्ताओं को संक्रमित करते हैं।

साइबर सुरक्षा खतरों के स्रोत

साइबर खतरों के स्रोत लगभग साइबर खतरों के प्रकार जितने ही विविध हैं। कई धमकी देने वाले अभिनेताओं के इरादे दुर्भावनापूर्ण होते हैं, जबकि अन्य - जैसे कि एथिकल हैकर या अनजाने अंदरूनी खतरे - सकारात्मक या, कम से कम, तटस्थ इरादे रखते हैं।

विभिन्न ख़तरनाक अभिनेताओं की प्रेरणाओं और युक्तियों को जानना उन्हें उनके रास्ते में रोकने या यहां तक कि उन्हें अपने लाभ के लिए उपयोग करने के लिए महत्वपूर्ण है।

साइबर हमलों के कुछ सबसे प्रसिद्ध अपराधियों में शामिल हैं:

साइबर अपराधी

ये व्यक्ति या समूह अधिकतर वित्तीय लाभ के लिए साइबर अपराध करते हैं। साइबर अपराधियों द्वारा किए जाने वाले सामान्य अपराधों में रैंसमवेयर हमले और फ़िशिंग घोटाले शामिल हैं जो लोगों को धन हस्तांतरण करने या क्रेडिट कार्ड की जानकारी, लॉगिन क्रेडेंशियल, बौद्धिक संपदा, या अन्य निजी या संवेदनशील जानकारी प्रकट करने के लिए बरगलाते हैं।

हैकर्स

हैकर वह व्यक्ति होता है जिसके पास कंप्यूटर नेटवर्क या सिस्टम से समझौता करने का तकनीकी कौशल होता है।

ध्यान रखें कि सभी हैकर धमकी देने वाले अभिनेता या साइबर अपराधी नहीं हैं। उदाहरण के लिए, कुछ हैकर्स - जिन्हें एथिकल हैकर्स कहा जाता है - अनिवार्य रूप से संगठनों और सरकारी एजेंसियों को साइबर हमलों की कमजोरियों के लिए अपने कंप्यूटर सिस्टम का परीक्षण करने में मदद करने के लिए साइबर अपराधियों का रूप धारण करते हैं।

राष्ट्र-राज्य अभिनेता

संवेदनशील डेटा चुराने, गोपनीय जानकारी इकट्ठा करने या किसी अन्य सरकार के महत्वपूर्ण बुनियादी ढांचे को बाधित करने के लक्ष्य के साथ राष्ट्र राज्य और सरकारें अक्सर खतरा पैदा करने वालों को फंड देती हैं। इन दुर्भावनापूर्ण गतिविधियों में अक्सर जासूसी या साइबर युद्ध शामिल होता है और इन्हें अत्यधिक वित्त पोषित किया जाता है, जिससे खतरे जटिल हो जाते हैं और उनका पता लगाना चुनौतीपूर्ण हो जाता है।

अंदरूनी धमकी

अधिकांश अन्य साइबर अपराधियों के विपरीत, अंदरूनी ख़तरे हमेशा दुर्भावनापूर्ण तत्वों से उत्पन्न नहीं होते हैं। कई अंदरूनी लोग मानवीय भूल के कारण अपनी कंपनियों को नुकसान पहुंचाते हैं, जैसे अनजाने में मैलवेयर इंस्टॉल करना या कंपनी द्वारा जारी डिवाइस को खो देना जिसे साइबर अपराधी ढूंढता है और नेटवर्क तक पहुंचने के लिए उपयोग करता है।

जैसा कि कहा गया है, दुर्भावनापूर्ण अंदरूनी सूत्र मौजूद हैं। उदाहरण के लिए, एक असंतुष्ट कर्मचारी मौद्रिक लाभ के लिए पहुंच विशेषाधिकारों का दुरुपयोग कर सकता है (उदाहरण के लिए, साइबर अपराधी या राष्ट्र राज्य से भुगतान), या केवल द्वेष या बदला लेने के लिए।

साइबर हमलों से आगे रहना

मजबूत पासवर्ड, ईमेल सुरक्षा उपकरण और एंटीवायरस सॉफ़्टवेयर साइबर खतरों से बचाव की सभी महत्वपूर्ण पहली पंक्तियाँ हैं।

संगठन फ़ायरवॉल, वीपीएन पर भी भरोसा करते हैं, बहु-कारक प्रमाणीकरण, सुरक्षा जागरूकता प्रशिक्षण, और अन्य उन्नत समापन बिंदु सुरक्षा और नेटवर्क सुरक्षा साइबर हमलों से बचाव के उपाय.

हालाँकि, कोई भी सुरक्षा प्रणाली वास्तविक समय में साइबर सुरक्षा खतरों की पहचान करने के लिए अत्याधुनिक खतरे का पता लगाने और घटना प्रतिक्रिया क्षमताओं के बिना पूरी नहीं होती है, और खतरों को तेजी से अलग करने और उनसे होने वाले नुकसान को कम करने या रोकने के लिए उन्हें दूर करने में मदद करती है।

IBM Security® QRadar® SIEM बेहतर खतरे का पता लगाने और तेजी से निवारण के लिए पारंपरिक लॉग के साथ-साथ नेटवर्क ट्रैफ़िक में मशीन लर्निंग और उपयोगकर्ता व्यवहार विश्लेषण (UBA) लागू करता है। हाल ही के फॉरेस्टर अध्ययन में, QRadar SIEM ने सुरक्षा विश्लेषकों को झूठी सकारात्मकता की पहचान करके तीन वर्षों में 14,000 से अधिक घंटे बचाने में मदद की, घटनाओं की जांच में लगने वाले समय को 90% तक कम किया, और गंभीर सुरक्षा उल्लंघन का अनुभव करने के जोखिम को 60% तक कम किया।* QRadar के साथ एसआईईएम, संसाधन-संचालित सुरक्षा टीमों के पास खतरों का तेजी से पता लगाने और किसी हमले के प्रभाव को कम करने के लिए तत्काल, सूचित कार्रवाई करने के लिए आवश्यक दृश्यता और विश्लेषण है।

IBM QRadar SIEM के बारे में और जानें

* आईबीएम सिक्योरिटी क्यूराडार सिएम का कुल आर्थिक प्रभाव™ अप्रैल 2023 में आईबीएम की ओर से फॉरेस्टर कंसल्टिंग द्वारा आयोजित एक कमीशन अध्ययन है। 4 साक्षात्कार वाले आईबीएम ग्राहकों से तैयार किए गए एक समग्र संगठन के अनुमानित परिणामों के आधार पर। वास्तविक परिणाम क्लाइंट कॉन्फ़िगरेशन और शर्तों के आधार पर अलग-अलग होंगे और इसलिए, आम तौर पर अपेक्षित परिणाम प्रदान नहीं किए जा सकते हैं।

सुरक्षा से अधिक

- एसईओ संचालित सामग्री और पीआर वितरण। आज ही प्रवर्धित हो जाओ।

- प्लेटोडेटा.नेटवर्क वर्टिकल जेनरेटिव एआई। स्वयं को शक्तिवान बनाएं। यहां पहुंचें।

- प्लेटोआईस्ट्रीम। Web3 इंटेलिजेंस। ज्ञान प्रवर्धित। यहां पहुंचें।

- प्लेटोईएसजी. ऑटोमोटिव/ईवीएस, कार्बन, क्लीनटेक, ऊर्जा, पर्यावरण, सौर, कचरा प्रबंधन। यहां पहुंचें।

- प्लेटोहेल्थ। बायोटेक और क्लिनिकल परीक्षण इंटेलिजेंस। यहां पहुंचें।

- चार्टप्राइम. चार्टप्राइम के साथ अपने ट्रेडिंग गेम को उन्नत करें। यहां पहुंचें।

- BlockOffsets. पर्यावरणीय ऑफसेट स्वामित्व का आधुनिकीकरण। यहां पहुंचें।

- स्रोत: https://www.ibm.com/blog/types-of-cyberthreats/