हमारा मानना है कि सबसे सुरक्षित मोबाइल क्रिप्टो वॉलेट वह है जो अपने मोबाइल ऑपरेटिंग सिस्टम की अंतर्निहित बाधाओं को दूर करता है। उदाहरण के लिए, iOS पर, Apple का क्रिप्टोकिट समर्थन नहीं करता है secp256k1 अण्डाकार वक्र, बिटकॉइन, एथेरियम और कई अन्य ब्लॉकचेन के लिए एक मानक।

यह सीमा डेवलपर्स को कुंजी भंडारण और लेनदेन हस्ताक्षर के लिए उपकरणों के सुरक्षित तत्व का उपयोग करने से रोकती है। परिणामस्वरूप, मोबाइल क्रिप्टो वॉलेट को हॉट वॉलेट के रूप में वर्गीकृत किया जाता है क्योंकि वे दोनों इंटरनेट से जुड़े होते हैं और क्रिप्टोग्राफ़िक एल्गोरिदम के सॉफ़्टवेयर कार्यान्वयन का उपयोग करके एक सुरक्षित तत्व के बाहर लेनदेन पर हस्ताक्षर करते हैं।

इसका मतलब यह है कि निजी कुंजियाँ - कम से कम हस्ताक्षर करते समय - सैंडबॉक्स वाले ऐप वातावरण की मेमोरी के भीतर उजागर होनी चाहिए। यह उन्हें वॉलेट की तुलना में संभावित खतरों के प्रति अधिक उजागर करता है जो लेनदेन पर हस्ताक्षर करने के लिए एक सुरक्षित तत्व का उपयोग करता है।

सुरक्षित तत्वों पर सीधे हस्ताक्षर करने में असमर्थता के बावजूद, जो बढ़ी हुई सुरक्षा प्रदान करेगा, हम एक प्रदान करने के लिए प्रतिबद्ध हैं खुले स्रोत मोबाइल क्रिप्टो वॉलेट जो सुरक्षा, पारदर्शिता और उपयोगकर्ता नियंत्रण को प्राथमिकता देता है।

हमारा सुरक्षा ढांचा इस उद्देश्य से बनाया गया है:

- एकाधिक ब्लॉकचेन का समर्थन करें

- उच्च एन्ट्रापी के साथ निजी कुंजियाँ उत्पन्न करें, जो अप्रत्याशितता का एक उपाय है जो सुरक्षा को बढ़ाता है

- मोबाइल फोन के सुरक्षा हार्डवेयर और ओएस सुरक्षा सुविधाओं का लाभ उठाते हुए, उपयोगकर्ताओं की निजी कुंजी को सुरक्षित रूप से एन्क्रिप्ट करने के लिए युद्ध-परीक्षणित क्रिप्टोग्राफी का लाभ उठाएं।

- उन उन्नत उपयोगकर्ताओं के लिए उपयोगकर्ता-जनित पासवर्ड के साथ उन्नत सुरक्षा प्रदान करें जो एन्क्रिप्शन के अतिरिक्त स्तर की इच्छा रखते हैं (डिक्रिप्शन कुंजी के लिए ओएस कीचेन सुरक्षा के शीर्ष पर)

- हार्डवेयर वॉलेट और एमपीसी कोरम-आधारित सिस्टम जैसे नए प्रमुख प्रबंधन प्रकारों के भविष्य के समावेश के लिए एक ठोस आधार बनाएं

ओपन-सोर्स लाभ

इसके मूलभूत सुरक्षा सिद्धांतों में से एक के रूप में, क्रैकन वॉलेट मुफ़्त और ओपन-सोर्स सॉफ़्टवेयर है, के तहत वितरित किया गया एमआईटी लाइसेंस. शुरू से ही एक नया वॉलेट बनाते समय, हमारे लिए खुले स्रोत और वितरित पारिस्थितिकी तंत्र को बढ़ावा देने में मदद करना महत्वपूर्ण था।

ओपन-सोर्स कोड के बिना, क्रैकन वॉलेट को पारदर्शिता के बिना बड़ी मात्रा में विश्वास की आवश्यकता होगी। इससे ग्राहकों को कम सुरक्षा मिलेगी; यदि आप चाहें तो आप क्लाइंट को स्वयं सत्यापित, संशोधित या चला नहीं सकते। “विश्वास मत करो, सत्यापन करो!” यह सिर्फ एक उद्योग सिद्धांत नहीं है, यह हमारे मार्गदर्शक सिद्धांतों में से एक है।

हमारा सॉफ़्टवेयर ओपन सोर्सिंग दो मूलभूत लक्ष्यों को पूरा करता है जो हमने शुरू में इस उत्पाद के लिए निर्धारित किए थे: सत्यापन योग्य, श्रवण योग्य विश्वास न्यूनतमकरण:

- verifiability: यह सत्यापित करने की क्षमता कि इस ब्लॉग पोस्ट में प्रस्तुत सुरक्षा धारणाएँ सत्य हैं। कोई भी कर सकता है स्रोत कोड देखें विशेष रूप से यह समझने के लिए कि इस वॉलेट में क्या किया जा रहा है और क्या नहीं किया जा रहा है।

- ऑडिटेबिलिटी: यह सत्यापित करने की क्षमता कि हमारे सुरक्षा कार्यान्वयन का आउटपुट सही है और जब ऐसा न हो तो वापस रिपोर्ट करें। हमने रिलीज़ से पहले कई बार सुरक्षा ऑडिट करने के लिए आंतरिक और बाहरी टीमों को शामिल किया है। आगे बढ़ते हुए, कोई भी कोड का ऑडिट कर सकता है और अपने निष्कर्षों पर एक रिपोर्ट तैयार कर सकता है।

मुख्य पीढ़ी और मुख्य आयात

रिएक्ट नेटिव, हालांकि एक शक्तिशाली उपकरण है, इसमें अंतर्निहित क्रिप्टो मॉड्यूल नहीं है। इसके चारों ओर नेविगेट करने के लिए हमने NodeJS के क्रिप्टो मॉड्यूल के शुद्ध-जेएस कार्यान्वयन (क्रिप्टो-ब्राउज़रिफ़ाई) का उपयोग किया। क्रिप्टो.रैंडमबाइट्स() विधि - जो कुंजी पीढ़ी के दौरान हमें आवश्यक वास्तविक यादृच्छिक बाइट्स उत्पन्न करती है - द्वारा नियंत्रित की जाती है प्रतिक्रिया-मूल-प्राप्त-यादृच्छिक-मूल्य पॉलीफ़िल।

रिएक्ट-नेटिव-गेट-रैंडम-वैल्यू यादृच्छिक संख्या उत्पन्न करने के लिए डिवाइस पर उपलब्ध क्रिप्टोग्राफ़िकली सिक्योर स्यूडोरैंडम नंबर जेनरेटर (सीएसपीआरएनजी) का उपयोग करने के लिए मूल कोड का उपयोग करता है। व्यावहारिक रूप से सभी आधुनिक उपकरणों पर, यह यादृच्छिक संख्या जनरेटर एक सुरक्षित हार्डवेयर यादृच्छिक संख्या जनरेटर द्वारा समर्थित है।

वॉलेट इनिशियलाइज़ेशन के दौरान, हम सीएसपीआरएनजी से एन्ट्रापी निकालते हैं और इसे अच्छी तरह से स्थापित एनपीएम पैकेज का उपयोग करके एक स्मरणीय बीज में परिवर्तित करते हैं (BIP32, BIP39).

कुंजी को BIP39 मानक के तहत उपयोगकर्ता के लिए परिवर्तित, संग्रहीत और प्रस्तुत किया जाता है, जो पारिस्थितिकी तंत्र में अधिकांश वॉलेट के लिए इंटरऑपरेबिलिटी के साथ एक आसान-से-बैकअप स्मरक विधि प्रदान करता है। आयात सुविधा BIP39 संगत बीजों की पुनर्प्राप्ति का समर्थन करती है, जो पारिस्थितिकी तंत्र में सर्वोत्तम अंतरसंचालनीयता प्रदान करती है।

मुख्य प्रबंधन

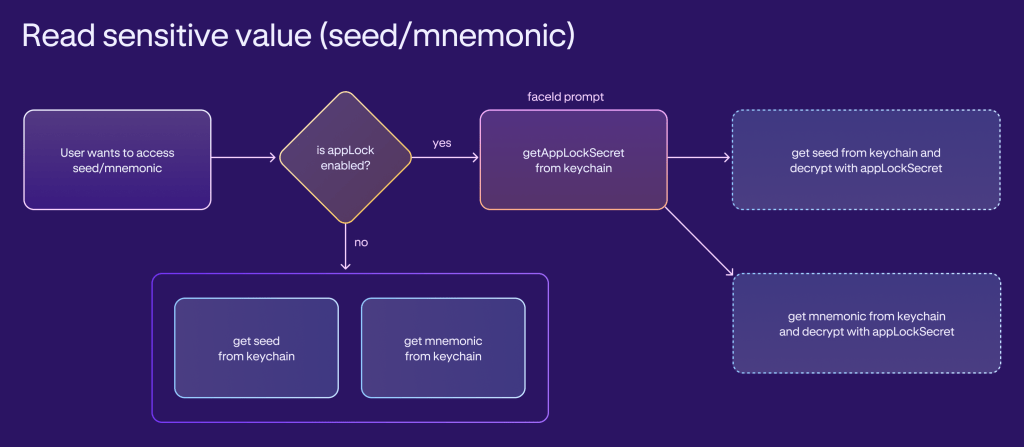

क्रैकन वॉलेट में दो गुप्त मूल्य होते हैं - बीज और निमोनिक - और कई गैर-गुप्त (लेकिन अभी भी निजी) मान जैसे वॉलेट पते, वॉलेट नाम और लेनदेन का विवरण।

निजी कुंजी सामग्री (बीज/स्मरक) किचेन (आईओएस पर) और कीस्टोर (एंड्रॉइड पर) में संग्रहीत की जाती है। सार्वजनिक कुंजी सामग्री और गैर-संवेदनशील डेटा (विस्तारित सार्वजनिक कुंजी, पते और विवरण) को एप्लिकेशन के एन्क्रिप्टेड डेटाबेस (का उपयोग करके) में संग्रहीत किया जाता है क्षेत्र).

डेटा की सुरक्षा के लिए कई सुरक्षा नियंत्रण मौजूद हैं:

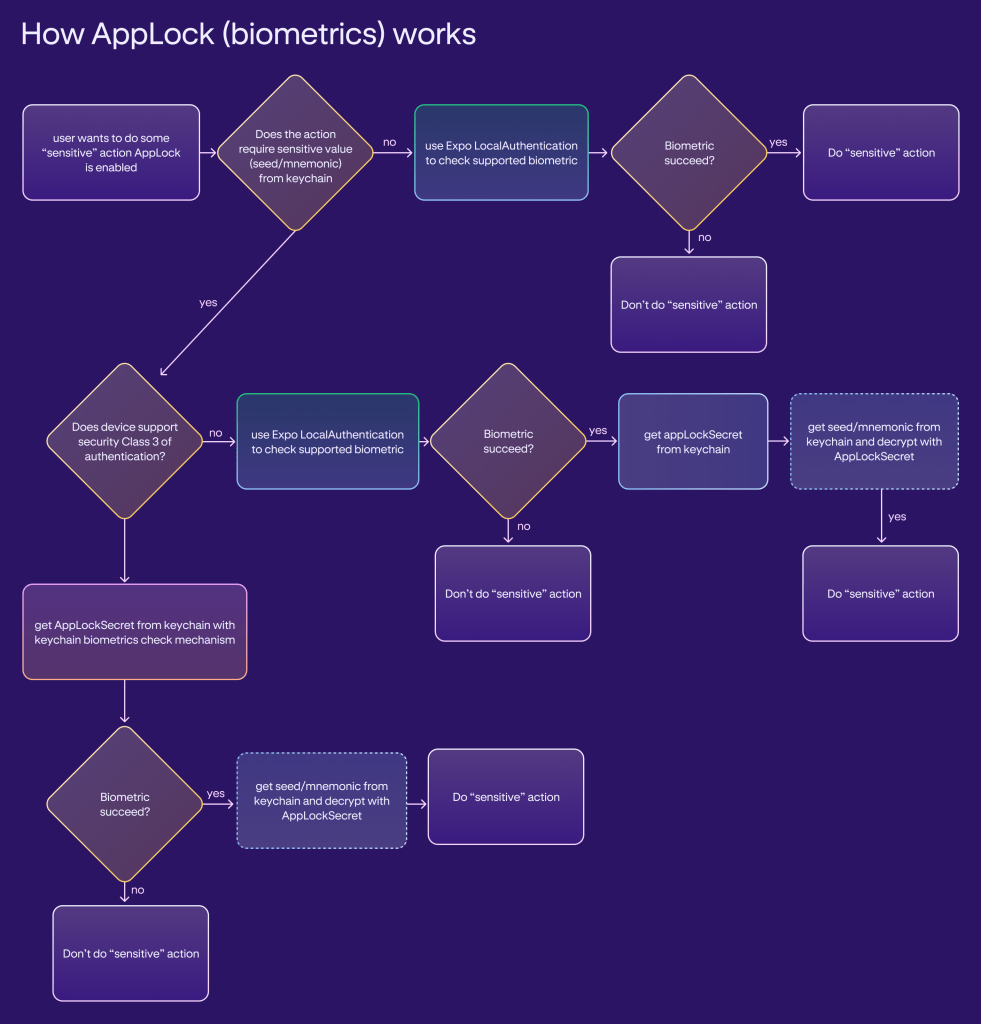

- एप्लिकेशन का ताला: किचेन या कीस्टोर में संग्रहीत एक यादृच्छिक रूप से उत्पन्न 64-बाइट स्ट्रिंग। रहस्य तक पहुंच उपयोगकर्ता-उपस्थिति आवश्यकताओं - बायोमेट्रिक या पासकोड प्रमाणीकरण के साथ सुरक्षित है।

- पासवर्ड: उपयोगकर्ता द्वारा प्रदान किया गया और डिवाइस पर नहीं रखा गया। इसके बजाय, एप्लिकेशन द्वारा मांगे जाने पर उपयोगकर्ता को मैन्युअल रूप से पासवर्ड प्रदान करना होगा। वॉलेट किचेन या कीस्टोर में संग्रहीत दो फ़्लैग (is_storage_encrypted और is_seed_encrypted) से परामर्श करके यह निर्धारित करता है कि पासवर्ड की आवश्यकता है या नहीं। Argon2 एल्गोरिथ्म का उपयोग कुंजी व्युत्पत्ति फ़ंक्शन के रूप में किया जाता है।

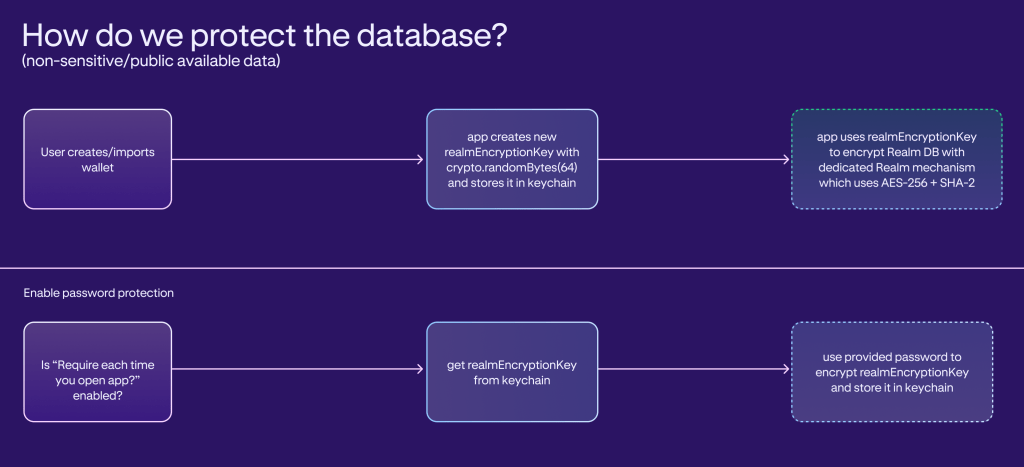

- डेटाबेस एन्क्रिप्शन: डेटाबेस (Realm) का उपयोग गैर-गुप्त डेटा को संग्रहीत करने के लिए किया जाता है। डेटा को यादृच्छिक 64-बाइट कुंजी के साथ एन्क्रिप्ट किया गया है।

- तालाबंदी तंत्र: गलत पासवर्ड दर्ज करने से बाद में पासवर्ड प्रयास करने से पहले देरी हो जाती है। यह तंत्र क्रूर-बल वाले पासवर्ड हमलों को प्रभावी ढंग से रोकता है। लॉकआउट मापदंडों से संबंधित जानकारी, जैसे प्रयासों की संख्या और देरी की अवधि, किचेन या कीस्टोर में सुरक्षित रूप से संग्रहीत की जाती है।

बीज, निमोनिक और डेटाबेस एन्क्रिप्शन कुंजी हमेशा एन्क्रिप्टेड रूप में संग्रहीत की जाती हैं

- जब कोई सुरक्षा सक्षम न हो: बीज, निमोनिक और रीयलम एन्क्रिप्शन कुंजी को उपयोगकर्ता-उपस्थिति पहुंच नियंत्रण के बिना सीधे किचेन या कीस्टोर में संग्रहीत किया जाता है।

- जब ऐप लॉक सक्रिय हो जाता है: स्मरक और बीज को पहले ऐप लॉक सीक्रेट के साथ एन्क्रिप्ट किया जाता है और फिर कीचेन या कीस्टोर में सुरक्षित रूप से संग्रहीत किया जाता है। दायरे एन्क्रिप्शन कुंजी भी सीधे किचेन या कीस्टोर में संग्रहीत होती है।

- जब पासवर्ड सुरक्षा सक्षम हो: निमोनिक और बीज को पासवर्ड के साथ एन्क्रिप्ट किया गया है, जबकि दायरे एन्क्रिप्शन कुंजी को पासवर्ड के साथ एन्क्रिप्ट किया गया है, यदि is_storage_encrypted को सही पर सेट किया गया है।

- जब ऐप लॉक और पासवर्ड सुरक्षा दोनों सक्षम हों: निमोनिक और सीड को पासवर्ड (पहला) और ऐप लॉक (दूसरा) दोनों के साथ एन्क्रिप्ट किया गया है। दायरे एन्क्रिप्शन कुंजी केवल पासवर्ड के साथ एन्क्रिप्ट की जाती है और केवल तभी जब is_storage_encrypted को सत्य पर सेट किया गया हो।

मुख्य उपयोग

बीज/स्मृति को किचेन या कीस्टोर में संग्रहीत किया जाता है और क्रिप्टोग्राफ़िक संचालन में महत्वपूर्ण भूमिका निभाता है। जब एक नया वॉलेट पता तैयार करने की आवश्यकता होती है या लेनदेन पर हस्ताक्षर करने की आवश्यकता होती है, तो हम इस बीज से आवश्यक जानकारी, जैसे निजी कुंजी, प्राप्त करते हैं।

हालाँकि, यह ध्यान रखना महत्वपूर्ण है कि इन परिचालनों के दौरान निजी कुंजी को मेमोरी में लोड किया जाना चाहिए। यह आवश्यकता उन बाधाओं से उत्पन्न होती है जिनका हमने पहले मोबाइल वॉलेट के बारे में उल्लेख किया था और लेनदेन पर हस्ताक्षर करने के लिए सुरक्षित तत्व तक सीधी पहुंच की कमी थी।

- लेन-देन पर हस्ताक्षर करना (टोकन भेजना)

- वॉलेटकनेक्ट डेटा हस्ताक्षर (सत्र अनुरोधों को संभालना)

- एक नया बटुआ जोड़ा जा रहा है

- टेस्टनेट चेन सक्षम करना (टेस्टनेट वॉलेट जोड़ना)

- स्मरक प्रदर्शित करना

- स्मरक का सत्यापन

- ऐप लॉक को सक्षम और अक्षम करना

- पासवर्ड को सक्षम और अक्षम करना

अतिरिक्त बायोमेट्रिक प्रमाणीकरण निम्नलिखित कार्यों के लिए किया जाता है:

- ऐप लॉक सक्षम करना

- सारा डेटा मिटाया जा रहा है

- वॉलेट (खाता) हटाना

- पासवर्ड सक्षम या अक्षम करना (ऐप लॉक पुनर्प्राप्ति के अतिरिक्त)

- एप्लिकेशन खोलना

- एप्लिकेशन को अग्रभूमि में ले जाना

- विस्तारित सार्वजनिक कुंजियाँ देखना

- विकेन्द्रीकृत एप्लिकेशन (डीएपी) से जुड़ना

इसके अतिरिक्त, एप्लिकेशन खोलने के लिए पासवर्ड की आवश्यकता हो सकती है। कीचेन और कीस्टोर का उपयोग हमेशा के माध्यम से किया जाता है प्रतिक्रिया-मूल-कीचेन आवरण:

- रैपर प्रत्येक आइटम के लिए किचेन या कीस्टोर में एक नई कुंजी उत्पन्न करता है

- रैपर किचेन और कीस्टोर के लिए सही कॉन्फ़िगरेशन फ़्लैग पास करने के लिए ज़िम्मेदार है

- वॉलेट हमेशा रैपर से फ़्लैग को कॉन्फ़िगर करने का अनुरोध करता है ताकि कुंजी तक पहुंचने के लिए डिवाइस को अनलॉक किया जाना चाहिए

- उपयोगकर्ता-उपस्थिति (बायोमेट्रिक) जांच को समय-आधारित होने के लिए कॉन्फ़िगर किया गया है, और जांच 5 सेकंड के लिए वैध है; उपयोगकर्ता-उपस्थिति जांच प्रति एक्सेस नहीं की जाती है

एन्क्रिप्शन एल्गोरिथ्म सभी आइटमों के लिए समान है:

- कुंजी को NFC-सामान्यीकृत रहस्य से Argon2id के साथ प्राप्त किया गया है

- Argon2id के लिए नमक डिवाइस की विशिष्ट आईडी है

- एन्क्रिप्शन मोड AES-GCM है

- एईएस के लिए आरंभीकरण वेक्टर (IV) 16 यादृच्छिक बाइट्स है

- एईएस के लिए ऑथ टैग 16 बाइट लंबा होना आवश्यक है

लेन-देन पर हस्ताक्षर

कुंजी भंडारण, बायोमेट्रिक्स और पासवर्ड सुरक्षा के संबंध में पहले उल्लिखित उपायों के अलावा, लेनदेन पर हस्ताक्षर निरंतर सुधार के लिए फोकस का एक महत्वपूर्ण क्षेत्र बना हुआ है। प्रारंभिक कदम के रूप में, हमने इस क्षेत्र में कई उल्लेखनीय उपाय लागू किए हैं, जिनमें शामिल हैं:

लेन-देन अनुकरण

हम बाहरी एपीआई सेवाओं का उपयोग करते हैं (जैसे ब्लोफिश और अन्य) "गंभीरता" के संभावित स्तरों की जांच करने के लिए जो एक लेनदेन उपयोगकर्ता के लिए ला सकता है (एक जोखिम स्कोर)। यह संभावित दुर्भावनापूर्ण लेनदेन (या संदेश हस्ताक्षर) के लिए पूर्ण ब्लॉक स्क्रीन से लेकर लेनदेन पर हस्ताक्षर करने या पुष्टि करने से पहले उपयोगकर्ता को सावधानी के विभिन्न स्तरों की चेतावनियों तक जाता है।

अन्य उपायों में शामिल हैं:

- यह सुनिश्चित करने के लिए पते का सत्यापन कि आप गलत पते पर न भेजें

- ये पते हमेशा अपनी संपूर्णता में दिखाई देते हैं ताकि यह सुनिश्चित किया जा सके कि उपयोगकर्ता पते की संरचना के आसपास विशिष्ट हमलों के लिए लक्षित नहीं है

- यह सुनिश्चित करने के लिए नेटवर्क सत्यापन और चेतावनियाँ कि उपयोगकर्ता गलत नेटवर्क पर न भेजें

- यह सुनिश्चित करने के लिए शुल्क विवेक जांचता है कि उपयोगकर्ता लेनदेन के लिए अधिक भुगतान नहीं करता है

नेटवर्किंग गोपनीयता

उपयोगकर्ताओं की गोपनीयता और व्यक्तिगत डेटा को इस तरह से सुरक्षित रखने के लिए कि यह डेटा नेटवर्क अनुरोधों पर लीक न हो - विशेष रूप से तृतीय-पक्ष सेवाओं के लिए - हमने प्रॉक्सी अनुरोधों के लिए एक एपीआई गेटवे विकसित किया है। यह प्रॉक्सी हमें तीसरे पक्ष की सेवाओं के लिए उपयोगकर्ता के अनुरोधों को पारित नहीं करने की अनुमति देती है और किसी ग्राहक के आईपी को बाहरी या सार्वजनिक प्रदाताओं को प्रकट नहीं करती है।

यह बैकएंड सेवा मूल रूप से सार्वजनिक ब्लॉकचेन डेटा को क्वेरी करने के लिए एक एपीआई है। वॉलेट सुरक्षा आर्किटेक्चर के भीतर, इसका उद्देश्य सभी ब्लॉकचेन में एक सामान्य एपीआई के पीछे इस कार्यक्षमता को समाहित करना है ताकि क्रैकन वॉलेट को डेटा क्वेरी के लिए ब्लॉकचेन-विशिष्ट व्यवहार को लागू न करना पड़े।

यह बैकएंड सेवा इस सामान्य एपीआई को परिभाषित करती है। यह अंततः अन्य पार्टियों को अनुरोध भेजता है जिनसे यह वास्तविक डेटा प्राप्त करता है। यह स्वयं ब्लॉकचेन को अनुक्रमित नहीं करता है और न ही स्थिति बनाए रखता है।

सुरक्षा धारणाएँ

हमारी सुरक्षा वास्तुकला इष्टतम सुरक्षा के लिए कुछ प्रमुख मान्यताओं पर काम करती है। हम अनुमान लगाते हैं:

- उपयोगकर्ता का डिवाइस रूटेड नहीं है, न ही ओएस पुराना है और गंभीर कमजोरियों के प्रति संवेदनशील है जो हमलावर को डिवाइस मेमोरी तक पहुंच प्रदान कर सकता है।

- किचेन या कीस्टोर पैकेज पर्याप्त मजबूत सुरक्षा प्रदान करता है

- मोबाइल ओएस ऐप्स की प्रक्रियाओं के बीच ठोस सैंडबॉक्सिंग प्रदान करता है, यह सुनिश्चित करता है कि बीज जैसे संवेदनशील डेटा वाली मेमोरी को ठीक से प्रबंधित किया जाता है

अतिरिक्त कार्यक्षमता

- ऐप केवल वॉलेट चलाने के लिए आवश्यक न्यूनतम डेटा संग्रहीत करने के सिद्धांत पर काम करता है

- क्लाइंट पर किसी तृतीय-पक्ष विश्लेषण या क्रैश रिपोर्टिंग सॉफ़्टवेयर डेवलपमेंट किट (एसडीके) का उपयोग नहीं किया जाता है

- किसी भी डेटा को तीसरे पक्ष को लीक न करने के हमारे प्रयासों के साथ, अतिरिक्त डेटा ट्रैकिंग शामिल करने का कोई मतलब नहीं होगा - जिसका अर्थ है कि आपको क्लाइंट में कोई एनालिटिक्स या क्रैश रिपोर्ट सॉफ़्टवेयर नहीं मिलेगा।

- कोडबेस पर किसी भी ओवर-द-एयर अपडेट (नियमित ऐपस्टोर/प्ले स्टोर अपडेटिंग प्रवाह के बाहर) की अनुमति नहीं है या उसे लागू नहीं किया गया है।

- उपयोगकर्ता सॉफ़्टवेयर के एक संकलित टुकड़े की अपेक्षा कर सकता है जिसे उनकी ऑप्ट-इन सहमति के बिना अपडेट नहीं किया जा सकता है

- टोकन सूची और प्रतिष्ठा प्रणाली

- उपयोगकर्ताओं को अपने टोकन प्रबंधित करने में मदद करने के लिए, हमने क्रैकेन और अन्य तृतीय पक्षों द्वारा प्रदान की गई संपत्तियों के आधार पर एक सूची और प्रतिष्ठा प्रणाली लागू की है।

- एनएफटी स्पैम

- एक प्रारंभिक प्रयास जिसमें हम सुधार जारी रखने की योजना बना रहे हैं वह है स्पैम और स्पैम-संबंधी हमले का पता लगाना, जहां स्पैम स्वचालित रूप से उपयोगकर्ता के फ़ोल्डर में संग्रहीत हो जाता है

बाहरी सुरक्षा ऑडिट

हमारे सेल्फ-कस्टडी वॉलेट की सुरक्षा का उद्योग में एक प्रसिद्ध सुरक्षा ऑडिटिंग फर्म ट्रेल ऑफ बिट्स द्वारा किए गए ऑडिट के माध्यम से कठोरता से मूल्यांकन किया गया था। इस ऑडिट में हमारे कोडबेस और क्लाइंट आर्किटेक्चर की विस्तृत जांच शामिल थी, जिसका उद्देश्य संभावित सुरक्षा कमजोरियों की पहचान करना और उन्हें संबोधित करना था।

पारदर्शिता सुनिश्चित करने और हमारे प्लेटफ़ॉर्म की सुरक्षा के बारे में जानकारी प्रदान करने के लिए, इस ऑडिट के परिणाम सार्वजनिक रूप से उपलब्ध हैं। यह खुली पहुंच उपयोगकर्ताओं और इच्छुक पार्टियों को ट्रेल ऑफ बिट्स द्वारा किए गए सुरक्षा विश्लेषण के निष्कर्षों की समीक्षा करने की अनुमति देती है। यह रिपोर्ट हमारे द्वारा लागू किए गए सुरक्षा उपायों और हमारे उपयोगकर्ताओं के लिए एक सुरक्षित वातावरण बनाए रखने की हमारी प्रतिबद्धता को समझने में एक महत्वपूर्ण संसाधन के रूप में कार्य करती है।

सुरक्षा, पारदर्शिता और उपयोगकर्ता नियंत्रण को प्राथमिकता देना

क्रैकन वॉलेट अंतर्निहित प्लेटफ़ॉर्म बाधाओं के बावजूद सुविधा और मजबूत सुरक्षा के बीच एक नाजुक संतुलन बनाता है। हमारा दृष्टिकोण हमेशा एक इंटरऑपरेबल वॉलेट संरचना के साथ शुरू करने का रहा है जिसे व्यापक रूप से मान्यता प्राप्त है। यह ठोस आधार हमारे लिए नवाचार करने और नई क्षमताओं को जोड़ने के लिए मंच तैयार करता है, जिसका लक्ष्य हमारे उपयोगकर्ताओं को उनकी क्रिप्टो संपत्तियों को स्वयं संरक्षित करने के लिए एक निरंतर विकसित, शीर्ष स्तरीय सुरक्षा समाधान प्रदान करना है।

ये सामग्रियां केवल सामान्य सूचना उद्देश्यों के लिए हैं और किसी क्रिप्टोकरंसी को खरीदने, बेचने, हिस्सेदारी रखने या रखने या किसी विशिष्ट ट्रेडिंग रणनीति में शामिल होने के लिए निवेश सलाह या सिफारिश या आग्रह नहीं हैं। क्रैकेन उपलब्ध कराए गए किसी भी विशेष क्रिप्टोकरंसी की कीमत को बढ़ाने या घटाने के लिए काम नहीं करता है और न ही करेगा। कुछ क्रिप्टो उत्पाद और बाज़ार अनियमित हैं, और आपको सरकारी मुआवजे और/या नियामक सुरक्षा योजनाओं द्वारा संरक्षित नहीं किया जा सकता है। क्रिप्टोएसेट बाज़ारों की अप्रत्याशित प्रकृति से धन की हानि हो सकती है। किसी भी रिटर्न पर और/या आपकी क्रिप्टोकरंसी के मूल्य में किसी भी वृद्धि पर कर देय हो सकता है और आपको अपनी कराधान स्थिति पर स्वतंत्र सलाह लेनी चाहिए। भौगोलिक प्रतिबंध लागू हो सकते हैं.

- एसईओ संचालित सामग्री और पीआर वितरण। आज ही प्रवर्धित हो जाओ।

- प्लेटोडेटा.नेटवर्क वर्टिकल जेनरेटिव एआई। स्वयं को शक्तिवान बनाएं। यहां पहुंचें।

- प्लेटोआईस्ट्रीम। Web3 इंटेलिजेंस। ज्ञान प्रवर्धित। यहां पहुंचें।

- प्लेटोईएसजी. कार्बन, क्लीनटेक, ऊर्जा, पर्यावरण, सौर, कचरा प्रबंधन। यहां पहुंचें।

- प्लेटोहेल्थ। बायोटेक और क्लिनिकल परीक्षण इंटेलिजेंस। यहां पहुंचें।

- स्रोत: https://blog.kraken.com/product/kraken-wallet/kraken-wallet-security