शोधकर्ताओं ने हाल ही में हुए जम्पक्लाउड उल्लंघन के लिए की एक शाखा को जिम्मेदार ठहराया है उत्तर कोरिया का लाजर समूह. प्रारंभिक संकेत बताते हैं कि समूह वित्तीय रूप से प्रेरित था, मुख्य रूप से क्रिप्टोकरेंसी और ब्लॉकचेन कंपनियों को लक्षित कर रहा था।

जम्पक्लाउड एक एंटरप्राइज़ डायरेक्ट्री-ए-ए-सर्विस प्रदाता है जो मंडे.कॉम, गोफंडमी और अन्य सहित अपनी वेबसाइट के अनुसार 180,000 से अधिक ग्राहकों को सेवा प्रदान करता है। 6सेंस अपने प्लेटफॉर्म को पहचान और पहुंच प्रबंधन (आईएएम) में 32वें सबसे लोकप्रिय के रूप में ट्रैक करता है 0.2% शेयर बाजार.

12 जुलाई को, जम्पक्लाउड सीआईएसओ रॉबर्ट फ़ान एक ब्लॉग पोस्ट में खुलासा किया "एक परिष्कृत राष्ट्र-राज्य प्रायोजित खतरा अभिनेता जिसने हमारे ग्राहकों के एक छोटे और विशिष्ट समूह को लक्षित करने के लिए हमारे सिस्टम तक अनधिकृत पहुंच प्राप्त की।" वास्तव में कौन सा राष्ट्र-राज्य आज तक स्पष्ट नहीं था, जब सेंटिनलवन के वरिष्ठ खतरा शोधकर्ता टॉम हेगेल ने, हैकर-नियंत्रित बुनियादी ढांचे को उत्तर कोरिया से जोड़ा. हेगेल ने इस हमले को सोशल इंजीनियरिंग अभियान से भी जोड़ा गीथूब द्वारा 18 जुलाई को पहचाना गया.

क्राउडस्ट्राइक, जंपक्लाउड के साथ सीधे काम करते हुए, अधिक विशिष्ट विशेषता की पेशकश की रॉयटर्स को आज, उन्होंने लाज़रस समूह के एक उप-समूह का नाम दिया, जिसे वे ट्रैक करते हैं "भूलभुलैया चोलिमा।"

अब, उल्लंघन के पीड़ितों के साथ काम करते हुए, मैंडिएंट के शोधकर्ता और भी अधिक पहेली को सुलझा रहे हैं। आगामी शोध में, साइबर सुरक्षा फर्म ने यह खुलासा करने की योजना बनाई है कि हैकर्स मुख्य रूप से वेब3 उद्योग को लक्षित कर रहे हैं, फॉलो-ऑन हमलों के लिए क्रिप्टो और ब्लॉकचेन कंपनियों से क्रेडेंशियल चुरा रहे हैं।

जम्पक्लाउड उल्लंघन कालक्रम

जंपक्लाउड को सबसे पहले 27 जून को अपराह्न 3:13 बजे यूटीसी पर संदिग्ध गतिविधि के बारे में पता चला। फाम ने लिखा, "यह एक आंतरिक ऑर्केस्ट्रेशन सिस्टम पर हुआ, जिसका पता हमें एक परिष्कृत स्पीयर-फ़िशिंग अभियान से चला, जो एक सप्ताह पहले 22 जून को शुरू हुआ था।"

फाम ने स्वीकार किया, हमलावर "हमारे बुनियादी ढांचे के एक विशिष्ट क्षेत्र" तक पहुंचने में कामयाब रहे, और कंपनी के कमांड ढांचे के खिलाफ सफलतापूर्वक डेटा इंजेक्शन हमला किया। क्षति को कम करने के लिए, उन्होंने लिखा, “हमने अपने नेटवर्क और परिधि को और अधिक सुरक्षित करने के लिए क्रेडेंशियल्स को घुमाया, बुनियादी ढांचे का पुनर्निर्माण किया, और कई अन्य कार्रवाई की। इसके अतिरिक्त, हमने अपनी तैयार की गई घटना प्रतिक्रिया योजना को सक्रिय किया और संभावित गतिविधि के लिए सभी प्रणालियों और लॉग का विश्लेषण करने के लिए अपने घटना प्रतिक्रिया (आईआर) भागीदार के साथ काम किया। इसी समय, हमारी आईआर योजना के हिस्से के रूप में, हमने संपर्क किया और अपनी जांच में कानून प्रवर्तन को शामिल किया।

ग्राहक समझौते का प्रारंभिक साक्ष्य 3 जुलाई को 35:5 यूटीसी पर देखा गया था। कंपनी ने प्रभावित ग्राहकों को सूचित किया और, उस दिन बाद में, सभी व्यवस्थापक एपीआई कुंजियों का बलपूर्वक रोटेशन शुरू किया।

जंपक्लाउड ने अभी तक यह खुलासा नहीं किया है कि इसके उल्लंघन से कितने ग्राहक प्रभावित हुए हैं, या कितनी बुरी तरह प्रभावित हुए हैं। फाम ने ध्यान दिया कि "धमकी देने वाले अभिनेता द्वारा इस्तेमाल किए गए हमले के वेक्टर को कम कर दिया गया है।"

आईओसी ने डीपीआरके की ओर कैसे इशारा किया

जंपक्लाउड ने अपने हैकर्स की पहचान एक राष्ट्र-राज्य इकाई के रूप में की थी। पर कौनसा?

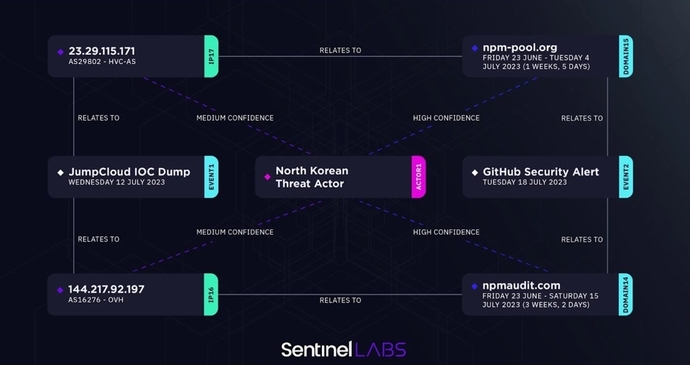

सबूत अंदर था समझौते के सार्वजनिक रूप से प्रकट संकेतक (आईओसी)। उनके साथ, हेगेल कहते हैं, "मैं स्वयं आईपी में गोता लगाने में सक्षम हूं, उनकी प्रोफ़ाइल को समझने की कोशिश कर रहा हूं, देख सकता हूं कि उस सर्वर पर और क्या उपयोग किया जा रहा है, वे डोमेन किससे बात कर रहे हैं।" एक मामले में, हेगेल ने एक आईपी को एक अन्य सोशल इंजीनियरिंग अभियान में पहचाने गए डोमेन के साथ जोड़ा, जिसे गिटहब ने उत्तर कोरियाई हैकर्स को जिम्मेदार ठहराया।

हेगेल ने धीरे-धीरे हमलावरों के कमांड इंफ्रास्ट्रक्चर को मैप किया - एक आईपी जो एक डोमेन से संबंधित था, एक डोमेन जो पहले से ज्ञात क्लस्टर या हमले से संबंधित था।

हेगेल स्पष्ट करते हैं कि हमलावरों ने कुछ डिजिटल फ़िंगरप्रिंट छोड़े जैसे कि इसे कैसे और कब पंजीकृत किया गया था, साथ ही "यह अन्य सर्वरों पर कैसे हल होता है, और एसएसएल प्रमाणपत्र या उस सर्वर पर चलने वाले सॉफ़्टवेयर जैसी अन्य यादृच्छिक तकनीकी विशेषताओं का समय"। "ऐसी लाखों अलग-अलग विशेषताएँ हैं जिनका उपयोग हम सर्वर के फ़िंगरप्रिंट को प्रोफाइल करने के लिए कर सकते हैं, जो इस मामले में, अन्य उत्तर कोरियाई सामग्री के साथ ओवरलैप होती है।"

ऊपर दी गई छवि दर्शाती है कि कैसे दो अभियान और उनमें मौजूद विभिन्न डोमेन और आईपी जुड़े हुए हैं। “इन सबको एक साथ जोड़कर, आपको समझ आ रहा है कि यह बुनियादी ढांचे का एक बड़ा समूह है। यह सब संबंधित है," हेगेल बताते हैं। “और मैं इस बुनियादी ढांचे का संचालन किसे करता हुआ देखता हूँ? उस समय, हम इसे अन्य लाजर अभियानों के कई समूहों के साथ ओवरलैप होते हुए देख रहे हैं।"

क्रिप्टो उद्योग को लक्षित करना

एक IAM सेवा प्रदाता के रूप में, जंपक्लाउड हैकर्स को कंपनियों से क्रेडेंशियल चुराने का एक सीधा रास्ता प्रदान करता है जो फॉलो-ऑन हमलों के लिए उपयोगी साबित हो सकता है। लेकिन इस बार लाजर किस तरह के हमले करने का इरादा रखता था?

यहाँ भी, पीछे मुड़कर देखने पर सुराग मिले। जैसे जंपक्लाउड के ब्लॉग पोस्ट में, जहां फाम ने बताया कि कैसे हमला, सामान्य स्प्रे-और-प्रार्थना प्रकार के अभियान से बहुत दूर, "अत्यंत लक्षित और विशिष्ट ग्राहकों तक ही सीमित था।"

और गिटहब हमला था जिससे हेगेल ने संबंध बनाया। उस मामले में, "इनमें से कई लक्षित खाते ब्लॉकचेन, क्रिप्टोकरेंसी या ऑनलाइन जुआ क्षेत्रों से जुड़े हैं," जीथब ने अपने ब्लॉग पोस्ट में बताया।

जंपक्लाउड हमलावरों पर डार्क रीडिंग के साथ साझा किए गए एक बयान में, मैंडिएंट ने खुलासा किया, “बड़े विश्वास के साथ कि यह डीपीआरके के रिकोनिसेंस जनरल ब्यूरो (आरजीबी) के भीतर एक क्रिप्टोकरेंसी-केंद्रित तत्व है, जो क्रेडेंशियल और टोही डेटा प्राप्त करने के लिए क्रिप्टोकरेंसी वर्टिकल वाली कंपनियों को लक्षित करता है,” विक्रेता ने लिखा। "यह एक वित्तीय रूप से प्रेरित खतरा अभिनेता है जिसे हमने क्रिप्टोक्यूरेंसी उद्योग और विभिन्न ब्लॉकचेन प्लेटफार्मों को तेजी से लक्षित करते देखा है।"

गूगल क्लाउड के वरिष्ठ घटना प्रतिक्रिया सलाहकार मैंडिएंट, ऑस्टिन लार्सन के अनुसार, मैंडिएंट ने जंपक्लाउड पीड़ितों के लिए किसी भी वित्तीय परिणाम की पहचान नहीं की है, जिसके साथ उसने काम किया है। हालाँकि, ऐसा केवल इसलिए प्रतीत होता है क्योंकि "यह अभियान मुख्य रूप से प्राथमिकता वाले लक्ष्यों से साख प्राप्त करने और भविष्य की घुसपैठ के लिए टोही डेटा प्राप्त करने पर केंद्रित था," वे कहते हैं। कम से कम एक मामले में, वास्तव में, टीम ने "साक्ष्य की पहचान की कि अभिनेता ने प्राथमिकता वाले लक्ष्यों से साख इकट्ठा करने के अपने उद्देश्य को सफलतापूर्वक पूरा किया।"

उत्तर कोरियाई हैकर्स किम शासन को वित्तपोषित करने के लिए क्रिप्टो उद्योग को लक्षित करना कोई नई बात नहीं है. लेकिन जंपक्लाउड हमला इस बात को दोहराता है कि उनकी चल रही रणनीति कितनी परिष्कृत और सफल हो गई है। "वे बहुत रचनात्मक हैं," हेगेल सोचते हैं। "यह वास्तव में उनकी समझ और बहुस्तरीय आपूर्ति श्रृंखला हमलों को संचालित करने की उनकी इच्छा को प्रदर्शित कर रहा है।"

- एसईओ संचालित सामग्री और पीआर वितरण। आज ही प्रवर्धित हो जाओ।

- प्लेटोडेटा.नेटवर्क वर्टिकल जेनरेटिव एआई। स्वयं को शक्तिवान बनाएं। यहां पहुंचें।

- प्लेटोआईस्ट्रीम। Web3 इंटेलिजेंस। ज्ञान प्रवर्धित। यहां पहुंचें।

- प्लेटोईएसजी. ऑटोमोटिव/ईवीएस, कार्बन, क्लीनटेक, ऊर्जा, पर्यावरण, सौर, कचरा प्रबंधन। यहां पहुंचें।

- BlockOffsets. पर्यावरणीय ऑफसेट स्वामित्व का आधुनिकीकरण। यहां पहुंचें।

- स्रोत: https://www.darkreading.com/attacks-breaches/north-korean-attackers-targeted-crypto-companies-in-jumpcloud-breach