ग्रैंडोरेइरो बॉटनेट को बाधित करने के प्रयास में ईएसईटी ने ब्राजील की संघीय पुलिस के साथ सहयोग किया है। ईएसईटी ने तकनीकी विश्लेषण, सांख्यिकीय जानकारी और ज्ञात कमांड और नियंत्रण (सी एंड सी) सर्वर डोमेन नाम और आईपी पते प्रदान करके परियोजना में योगदान दिया। ग्रैंडोरेइरो के नेटवर्क प्रोटोकॉल में एक डिज़ाइन दोष के कारण, ईएसईटी शोधकर्ता भी पीड़ित विज्ञान की एक झलक पाने में सक्षम थे।

ईएसईटी स्वचालित प्रणालियों ने हजारों ग्रैंडोरेइरो नमूनों को संसाधित किया है। मैलवेयर ने अक्टूबर 2020 से जिस डोमेन जेनरेशन एल्गोरिदम (डीजीए) का उपयोग किया है, वह प्रति दिन एक मुख्य डोमेन और वैकल्पिक रूप से कई फेलसेफ डोमेन का उत्पादन करता है। डीजीए ही एकमात्र तरीका है जिससे ग्रैंडोरेरो जानता है कि सी एंड सी सर्वर को कैसे रिपोर्ट किया जाए। वर्तमान तिथि के अलावा, डीजीए स्थैतिक कॉन्फ़िगरेशन को भी स्वीकार करता है - हमने इस लेखन के समय 105 ऐसे कॉन्फ़िगरेशन देखे हैं।

ग्रैंडोरेइरो के ऑपरेटरों ने अपने नेटवर्क इंफ्रास्ट्रक्चर को होस्ट करने के लिए Azure और AWS जैसे क्लाउड प्रदाताओं का दुरुपयोग किया है। ईएसईटी शोधकर्ताओं ने इन सर्वरों को स्थापित करने के लिए जिम्मेदार खातों की पहचान करने के लिए महत्वपूर्ण डेटा प्रदान किया। ब्राजील की संघीय पुलिस द्वारा की गई आगे की जांच से यह पता चला पहचान और गिरफ्तारी इन सर्वरों पर नियंत्रण रखने वाले व्यक्तियों का. इस ब्लॉगपोस्ट में, हम देखेंगे कि हमने इस व्यवधान ऑपरेशन को निष्पादित करने के लिए कानून प्रवर्तन की सहायता के लिए डेटा कैसे प्राप्त किया।

पृष्ठभूमि

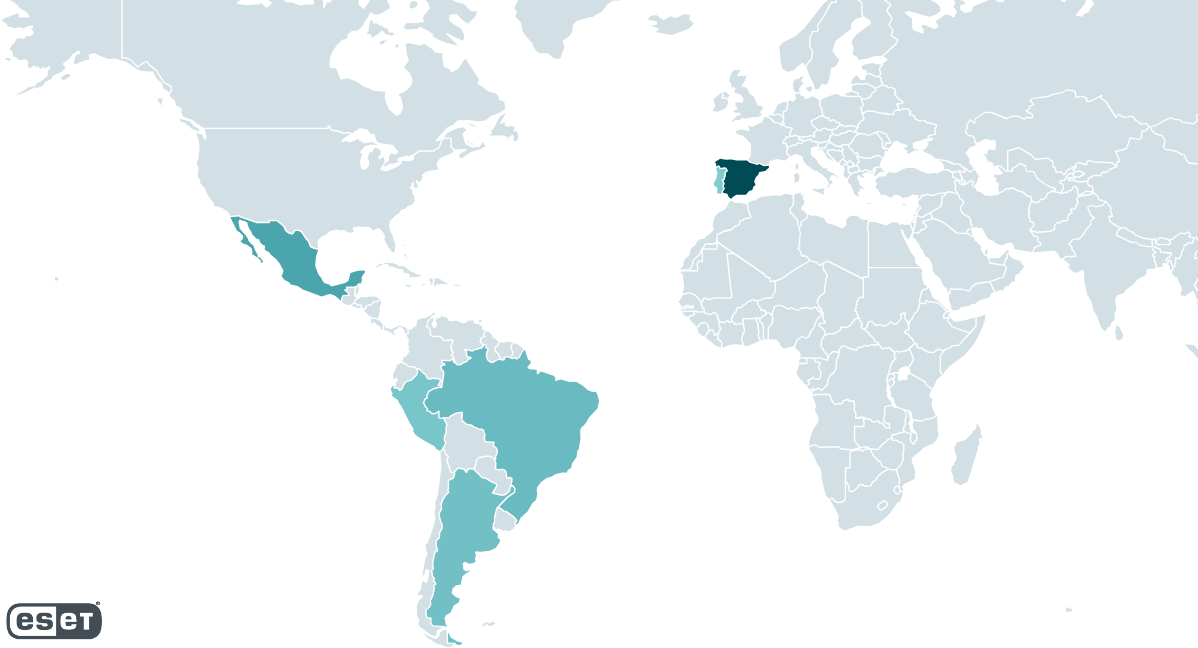

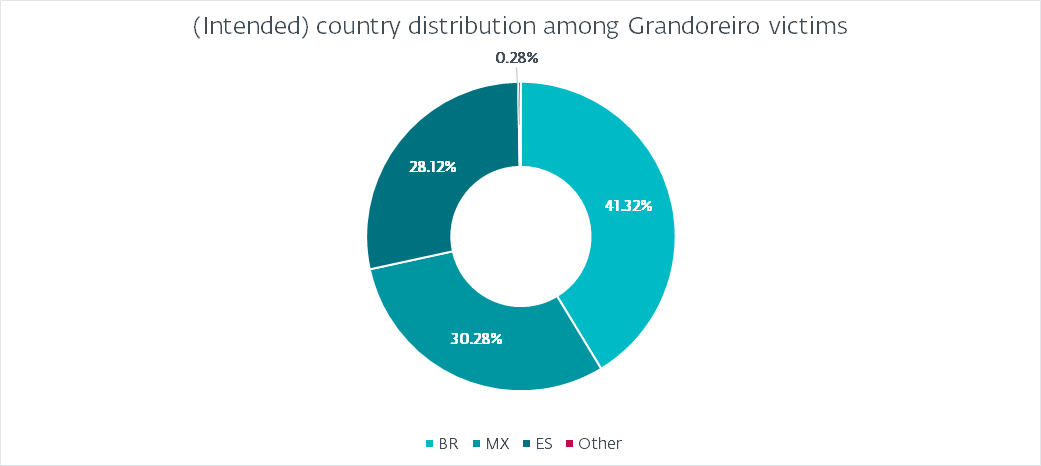

ग्रैंडोरिरो कई में से एक है लैटिन अमेरिकी बैंकिंग ट्रोजन. यह कम से कम 2017 से सक्रिय है और ESET शोधकर्ता तब से इस पर बारीकी से नज़र रख रहे हैं। ग्रैंडोरेइरो का लक्ष्य ब्राज़ील और मैक्सिको है, और 2019 से स्पेन भी है (चित्र 1 देखें)। जबकि 2020 और 2022 के बीच स्पेन सबसे अधिक लक्षित देश था, 2023 में हमने मेक्सिको और अर्जेंटीना की ओर ध्यान का एक स्पष्ट बदलाव देखा, जो बाद में ग्रैंडोरेइरो के लिए नया था।

कार्यक्षमता की दृष्टि से, ग्रैंडोरेइरो हमारे पिछले के बाद से बहुत अधिक नहीं बदला है 2020 में ब्लॉगपोस्ट. हम इस खंड में मैलवेयर का एक संक्षिप्त अवलोकन प्रस्तुत करते हैं और बाद में कुछ बदलावों, मुख्य रूप से नए डीजीए तर्क, के बारे में विस्तार से चर्चा करेंगे।

जब एक लैटिन अमेरिकी बैंकिंग ट्रोजन किसी मशीन से सफलतापूर्वक समझौता करता है, तो यह आमतौर पर एक दूरस्थ सर्वर पर HTTP GET अनुरोध जारी करता है, जो समझौता की गई मशीन के बारे में कुछ बुनियादी जानकारी भेजता है। जबकि पुराने ग्रैंडोरेइरो बिल्ड ने इस सुविधा को लागू किया था, समय के साथ, डेवलपर्स ने इसे छोड़ने का फैसला किया।

ग्रैंडोरेइरो वेब ब्राउज़र प्रक्रिया से संबंधित विंडो को खोजने के लिए समय-समय पर अग्रभूमि विंडो की निगरानी करता है। जब ऐसी कोई विंडो मिलती है और उसका नाम बैंक-संबंधित स्ट्रिंग्स की हार्डकोडेड सूची में से किसी भी स्ट्रिंग से मेल खाता है, तभी और केवल तभी मैलवेयर अपने C&C सर्वर के साथ संचार शुरू करता है, और समाप्त होने तक प्रति सेकंड कम से कम एक बार अनुरोध भेजता है।

पीड़ित के पैसे चुराने के लिए ऑपरेटर को समझौता की गई मशीन के साथ मैन्युअल रूप से इंटरैक्ट करना पड़ता है। मैलवेयर अनुमति देता है:

- पीड़ित की स्क्रीन को ब्लॉक करना,

- लॉगिंग कीस्ट्रोक्स,

- माउस और कीबोर्ड गतिविधि का अनुकरण,

- पीड़ित की स्क्रीन साझा करना, और

- नकली पॉप-अप विंडो प्रदर्शित करना।

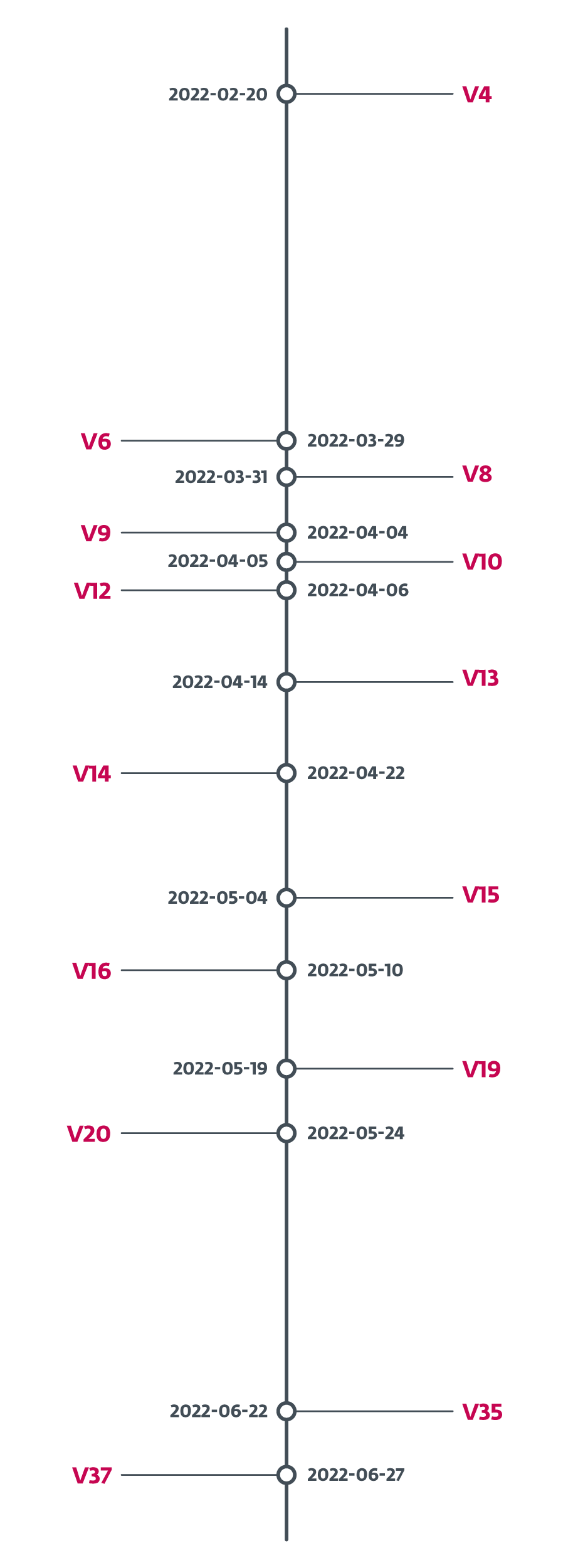

ग्रैंडोरेइरो का तेजी से और निरंतर विकास हो रहा है। कभी-कभी, हमने एक सप्ताह में कई नए निर्माण भी देखे, जिससे ट्रैक रखना मुश्किल हो गया। प्रदर्शित करने के लिए, फरवरी 2022 में, ग्रैंडोरेइरो के ऑपरेटरों ने बायनेरिज़ में एक संस्करण पहचानकर्ता जोड़ा। चित्र 2 में हम दिखाते हैं कि संस्करण पहचानकर्ता कितनी जल्दी बदल गया। औसतन, यह फरवरी 2022 और जून 2022 के बीच हर चार दिन में एक नया संस्करण था। 24 मई के बीच महीने भर के अंतराल मेंth, 2022 और 22 जूनnd, 2022 में हमने बढ़ते पीई संकलन समय के साथ नए नमूने देखना जारी रखा, लेकिन उनमें संस्करण पहचानकर्ता का अभाव था। 27 जून कोth, 2022 संस्करण पहचानकर्ता में बदल गया V37 और हमने तब से इसमें कोई बदलाव नहीं देखा है, जिससे हम यह निष्कर्ष निकाल सकते हैं कि यह सुविधा हटा दी गई थी।

लैटिन अमेरिकी बैंकिंग ट्रोजन बहुत सारी समानताएँ साझा करें. ग्रैंडोरेइरो अन्य लैटिन अमेरिकी बैंकिंग ट्रोजन के समान है, मुख्य रूप से स्पष्ट मूल कार्यक्षमता और एमएसआई इंस्टॉलर के भीतर अपने डाउनलोडर्स को बंडल करने में। अतीत में, हमने ऐसे कुछ मामले देखे हैं जहां इसके डाउनलोडर्स के साथ इसे साझा किया गया था मेकोटियो और वडोक्रिस्ट, हालाँकि पिछले दो वर्षों में नहीं। ग्रैंडोरेइरो बैंकिंग ट्रोजन का अन्य परिवारों से मुख्य अंतर इसका अद्वितीय बाइनरी पैडिंग तंत्र था जो अंतिम निष्पादन योग्य को बड़े पैमाने पर संलग्न करता है (हमारे में वर्णित है) 2020 में ब्लॉगपोस्ट). समय के साथ, ग्रैंडोरेइरो के संचालकों ने इस एंटी-एनालिसिस तकनीक को अपने डाउनलोडर्स में भी जोड़ा। हमारे आश्चर्य के लिए, Q3 2023 में, यह सुविधा बैंकिंग ट्रोजन और डाउनलोडर बायनेरिज़ से पूरी तरह से हटा दी गई थी और हमने तब से इसे नहीं देखा है।

फरवरी 2022 से हम ट्रैकिंग कर रहे हैं दूसरा संस्करण ग्रैंडोरेइरो का जो मुख्य से काफी भिन्न है। हमने इसे मार्च, मई और जून 2022 में छोटे अभियानों में देखा। इसके अधिकांश सी एंड सी सर्वर डोमेन का समाधान नहीं होने, इसकी मुख्य विशेषताएं अक्सर बदलने और इसके नेटवर्क प्रोटोकॉल के ठीक से काम नहीं करने के आधार पर, हम दृढ़ता से मानते हैं कि यह है कार्य प्रगति पर है; इसलिए हम इस ब्लॉगपोस्ट में मुख्य संस्करण पर ध्यान केंद्रित करेंगे।

ग्रांडोरेइरो दीर्घकालिक ट्रैकिंग

चयनित मैलवेयर परिवारों की स्वचालित, दीर्घकालिक ट्रैकिंग के लिए डिज़ाइन किए गए ईएसईटी सिस्टम 2017 के अंत से ग्रैंडोरेइरो की निगरानी कर रहे हैं, संस्करण जानकारी, सी एंड सी सर्वर, लक्ष्य और, 2020 के अंत से, डीजीए कॉन्फ़िगरेशन निकाल रहे हैं।

डीजीए ट्रैकिंग

डीजीए कॉन्फ़िगरेशन को ग्रैंडोरेइरो बाइनरी में हार्डकोड किया गया है। प्रत्येक कॉन्फ़िगरेशन को एक स्ट्रिंग द्वारा संदर्भित किया जा सकता है जिसे हम कहते हैं dga_id. डीजीए के लिए अलग-अलग कॉन्फ़िगरेशन का उपयोग करने से अलग-अलग डोमेन मिलते हैं। हम पाठ में बाद में डीजीए तंत्र के बारे में गहराई से जानेंगे।

ESET ने कुल 105 अलग-अलग निकाले हैं dga_ids हमें ज्ञात ग्रैंडोरेइरो नमूनों से। इनमें से 79 कॉन्फ़िगरेशन ने कम से कम एक बार एक डोमेन उत्पन्न किया जो हमारी ट्रैकिंग के दौरान एक सक्रिय सी एंड सी सर्वर आईपी पते पर हल हो गया।

जेनरेट किए गए डोमेन नो-आईपी की डायनेमिक डीएनएस सेवा (डीडीएनएस) के माध्यम से पंजीकृत हैं। ग्रैंडोरेइरो के संचालक डीजीए के अनुरूप अपने डोमेन को बार-बार बदलने और इच्छानुसार आईपी पते बदलने के लिए सेवा का दुरुपयोग करते हैं। इन डोमेन के अधिकांश IP पते क्लाउड प्रदाताओं, मुख्य रूप से AWS और Azure द्वारा प्रदान किए जाते हैं। तालिका 1 ग्रैंडोरेइरो सी एंड सी सर्वर के लिए उपयोग किए गए आईपी पते के बारे में कुछ आंकड़े दिखाती है।

तालिका 1. जब से हमने अपनी ट्रैकिंग शुरू की है तब से ग्रैंडोरेइरो सी एंड सी आईपी पते के बारे में सांख्यिकीय जानकारी

| जानकारी | औसत | न्यूनतम | अधिकतम |

| प्रति दिन नए C&C IP पतों की संख्या | 3 | 1 | 34 |

| प्रति दिन सक्रिय C&C IP पतों की संख्या | 13 | 1 | 27 |

| C&C IP पते का जीवनकाल (दिनों में) | 5 | 1 | 425 |

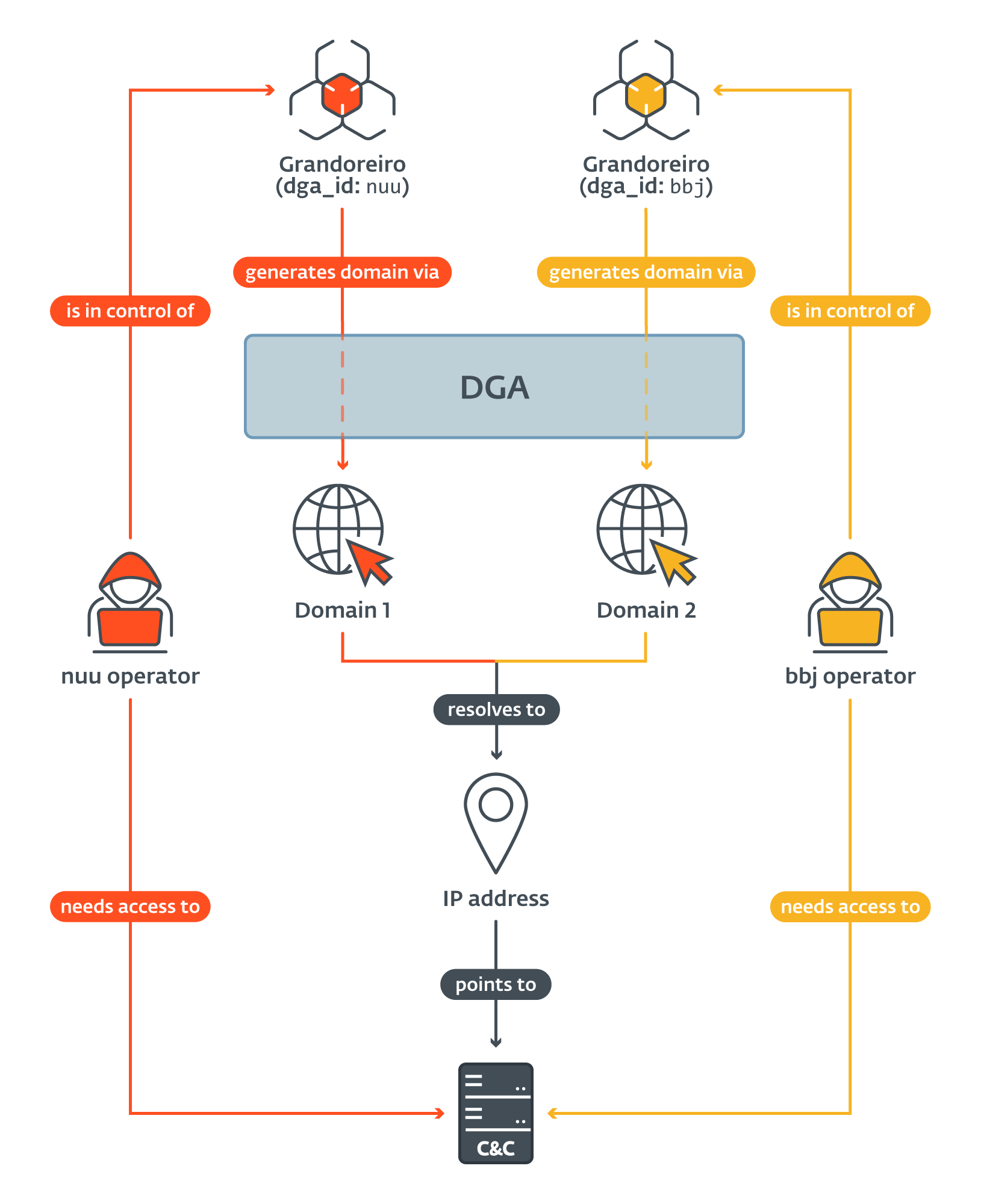

जब हमने जेनरेट किए गए डोमेन और उनके संबंधित आईपी पते को ट्रैक करना शुरू किया, तो हमने नोटिस करना शुरू कर दिया कि विभिन्न कॉन्फ़िगरेशन वाले डीजीए द्वारा जेनरेट किए गए कई डोमेन एक ही आईपी पते पर हल होते हैं (जैसा कि चित्र 3 में दिखाया गया है)। इसका मतलब यह है कि किसी दिए गए दिन, पीड़ितों ने ग्रैंडोरेइरो नमूनों से अलग-अलग नमूनों के साथ समझौता किया dga_id सभी एक ही C&C सर्वर से जुड़े हुए हैं। यह घटना कोई संयोग नहीं थी - हमने इसे अपनी ट्रैकिंग के दौरान लगभग दैनिक आधार पर देखा।

बहुत कम अवसरों पर, हमने यह भी देखा है कि किसी आईपी पते का किसी अन्य द्वारा पुन: उपयोग किया जा रहा है dga_id कुछ दिनों के बाद। केवल इस बार, ग्रैंडोरेइरो द्वारा कनेक्शन स्थापित करने के लिए उपयोग किए जाने वाले पैरामीटर (बाद में पाठ में समझाया गया) भी बदल गए। इसका मतलब यह है कि, इस बीच, C&C सर्वर साइड को पुनः स्थापित या पुन: कॉन्फ़िगर किया गया होगा।

हमारी प्रारंभिक धारणा यह थी कि dga_id प्रत्येक डीजीए कॉन्फ़िगरेशन के लिए अद्वितीय है। यह बाद में गलत साबित हुआ - हमने अलग-अलग कॉन्फ़िगरेशन के दो सेटों को समान रूप से साझा करते हुए देखा है dga_id. तालिका 2 उन दोनों, "जेजेके" और "जीएच" को दिखाती है, जहां "जेजेके" और "जेजेके(2)" दो अलग-अलग डीजीए कॉन्फ़िगरेशन के अनुरूप हैं, जो "जीएच" और "जीएच(2)" के समान हैं।

तालिका 2 उन समूहों को दिखाती है जिनका हम अवलोकन करने में सक्षम थे। कम से कम एक आईपी पता साझा करने वाले सभी डीजीए कॉन्फ़िगरेशन एक ही क्लस्टर और उनसे जुड़े हुए हैं dga_idसूचीबद्ध हैं. ऐसे क्लस्टर जिनमें कुल पीड़ितों का 1% से कम हिस्सा है, उनकी उपेक्षा की जाती है।

तालिका 2. ग्रैंडोरेइरो डीजीए क्लस्टर

|

क्लस्टर आईडी |

dga_id सूची |

समूह का आकार |

सभी C&C सर्वरों का % |

सभी पीड़ितों का % |

|

1 |

बी, बीबीएच, बीबीजे, बीबीएन, बीएचजी, सीएफबी, सेमी, सीओबी, सीडब्ल्यूई, डी, डीएनवी, डीवीजी, डीजेडआर, ई, ईईओ, एरी, ईएसएस, एफएचजी, फॉक्स, जीएच, जीएच(2), एचजेओ, आईकेए, जैम , जेजेके, जेजेके(2), जेकेएम, जेपीवाई, के, केसीवाई, केडब्ल्यूएन, एमडी7, एमडी9, एमआरएक्स, एमटीबी, एन, एनकेके, एनएसडब्ल्यू, एनयूयू, ओसीसी, पी, पीसीवी, पीआईएफ, आरएफजी, रॉक्स3, एस, एसडीडी, एसडीजी, एसओपी, टीकेके, टीडब्ल्यूआर, टीवाईजे, यू, यूआर4, वीएफजी, वीजीवाई, वीकेआई, डब्ल्यूटीटी, वाईकेएल, जेड, जेएएफ, जेएचएफ |

62 |

93.6% तक |

94% तक |

|

2 |

jl2, jly |

2 |

2.4% तक |

2.5% तक |

|

3 |

आई.बी.आर |

1 |

0.8% तक |

1.6% तक |

|

4 |

JYY |

1 |

1.6% तक |

1.1% तक |

सबसे बड़े क्लस्टर में सभी सक्रिय का 78% शामिल है dga_idएस। यह सभी सी एंड सी सर्वर आईपी पते के 93.6% और हमारे द्वारा देखे गए सभी पीड़ितों में से 94% के लिए जिम्मेदार है। एकमात्र अन्य क्लस्टर जिसमें 1 से अधिक शामिल हैं dga_id क्लस्टर 2 है.

कुछ स्त्रोत दावा करें कि ग्रैंडोरेइरो मैलवेयर-ए-ए-सर्विस (MaaS) के रूप में काम करता है। ग्रांडोरेइरो सी एंड सी सर्वर बैकएंड एक बार में एक से अधिक ऑपरेटर की एक साथ गतिविधि की अनुमति नहीं देता है। तालिका 2 के आधार पर, डीजीए द्वारा उत्पादित आईपी पतों के विशाल बहुमत को बिना किसी स्पष्ट वितरण पैटर्न के एक साथ क्लस्टर किया जा सकता है। अंत में, नेटवर्क प्रोटोकॉल की भारी बैंडविड्थ आवश्यकताओं को ध्यान में रखते हुए (हम ब्लॉगपोस्ट के अंत में इस पर विचार करेंगे), हमारा मानना है कि विभिन्न सी एंड सी सर्वरों का उपयोग एक आदिम लोड-बैलेंसिंग सिस्टम के रूप में किया जाता है और यह अधिक संभावना है कि ग्रैंडोरेइरो एक द्वारा संचालित होता है एकल समूह या कुछ समूहों द्वारा एक दूसरे के साथ घनिष्ठ सहयोग करना।

सी एंड सी ट्रैकिंग

ग्रैंडोरेइरो के अपने नेटवर्क प्रोटोकॉल के कार्यान्वयन ने ईएसईटी शोधकर्ताओं को पर्दे के पीछे झाँकने और पीड़ित विज्ञान की एक झलक पाने की अनुमति दी। ग्रैंडोरेइरो सी एंड सी सर्वर जुड़े हुए पीड़ितों के बारे में जानकारी देते हैं प्रारंभिक अनुरोध के समय प्रत्येक नये जुड़े पीड़ित को। जैसा कि कहा गया है, डेटा अनुरोधों की संख्या, उनके अंतराल और सी एंड सी सर्वर द्वारा प्रदान किए गए डेटा की वैधता से पक्षपाती है।

ग्रैंडोरेइरो सी एंड सी सर्वर से जुड़े प्रत्येक पीड़ित की पहचान एक द्वारा की जाती है लॉगिन_स्ट्रिंग - कनेक्शन स्थापित करने पर एक स्ट्रिंग ग्रैंडोरेइरो का निर्माण होता है। अलग-अलग बिल्ड अलग-अलग प्रारूपों का उपयोग करते हैं और विभिन्न प्रारूपों में अलग-अलग जानकारी होती है। हम उस जानकारी को संक्षेप में प्रस्तुत करते हैं जो इससे प्राप्त की जा सकती है लॉगिन_स्ट्रिंग तालिका 3 में। घटना कॉलम हमारे द्वारा देखे गए सभी प्रारूपों का एक प्रतिशत दिखाता है जिनमें संबंधित प्रकार की जानकारी होती है।

तालिका 3. ग्रैंडोरेइरो पीड़ित से प्राप्त की जा सकने वाली जानकारी का अवलोकन लॉगिन_स्ट्रिंग

|

जानकारी |

घटना |

Description |

|

ऑपरेटिंग सिस्टम |

100% तक |

पीड़ित की मशीन का ओएस. |

|

कंप्यूटर का नाम |

100% तक |

पीड़ित की मशीन का नाम. |

|

देश |

100% तक |

वह देश जिसे ग्रैंडोरेइरो नमूना लक्षित करता है (मैलवेयर नमूने में हार्डकोड किया गया)। |

|

संस्करण |

100% तक |

संस्करण (संस्करण_स्ट्रिंग) ग्रांडोरेइरो नमूने का। |

|

बैंक कोडनेम |

92% तक |

उस बैंक का कोडनाम जिसने C&C कनेक्शन को ट्रिगर किया (ग्रांडोरेइरो के डेवलपर्स द्वारा सौंपा गया)। |

|

उपरिकाल |

25% तक |

पीड़ित की मशीन चलने का समय (घंटों में)। |

|

स्क्रीन संकल्प |

8% |

पीड़ित के मुख्य मॉनिटर का स्क्रीन रिज़ॉल्यूशन। |

|

उपयोगकर्ता नाम |

8% |

पीड़ित का उपयोगकर्ता नाम. |

इनमें से तीन क्षेत्र अधिक गहन व्याख्या के पात्र हैं। देश उचित सेवाओं के माध्यम से प्राप्त जानकारी के बजाय ग्रैंडोरेइरो बाइनरी में हार्डकोड की गई एक स्ट्रिंग है। इसलिए, यह एक की तरह अधिक कार्य करता है इरादा पीड़ित का देश.

बैंक कोडनेम एक निश्चित बैंक या अन्य वित्तीय संस्थान से जुड़े ग्रैंडोरेइरो डेवलपर्स की एक स्ट्रिंग है। पीड़ित ने उस बैंक की वेबसाइट देखी, जिससे C&C कनेक्शन चालू हो गया।

RSI संस्करण_स्ट्रिंग एक विशिष्ट ग्रैंडोरेइरो बिल्ड की पहचान करने वाली एक स्ट्रिंग है। यह मैलवेयर में हार्डकोड किया गया है और एक स्ट्रिंग रखता है जो एक विशिष्ट बिल्ड श्रृंखला, एक संस्करण (जिसके बारे में हमने पहले ही परिचय में बात की थी), और एक टाइमस्टैम्प की पहचान करता है। तालिका 4 विभिन्न प्रारूपों और उनमें मौजूद जानकारी को दर्शाती है। ध्यान दें कि कुछ टाइमस्टैम्प में केवल महीना और दिन होता है, जबकि अन्य में वर्ष भी होता है।

तालिका 4. विभिन्न की सूची संस्करण_स्ट्रिंग प्रारूप और उनका पार्सिंग

|

संस्करण स्ट्रिंग |

बिल्ड आईडी |

संस्करण |

टाइमस्टैम्प |

|

डेनिलो |

डेनिलो |

एन / ए |

एन / ए |

|

(वी37)(पी1एक्स)1207 |

P1X |

V37 |

12/07 |

|

(एमएक्स)2006 |

MX |

एन / ए |

20/06 |

|

fox50.28102020 |

fox50 |

एन / ए |

28/10/2020 |

|

MADMX(पुनः लोड करें)ईमेल2607 |

मैडमएक्स(पुनः लोड करें)ईमेल |

एन / ए |

26/07 |

कोई यह कहने के लिए प्रलोभित हो सकता है कि बिल्ड आईडी वास्तव में ऑपरेटर की पहचान करती है। हालाँकि, हमें नहीं लगता कि ऐसा है। इस स्ट्रिंग का प्रारूप बहुत अव्यवस्थित है, कभी-कभी यह केवल उस महीने को संदर्भित करता है जिसमें बाइनरी संभवतः बनाई गई थी (जैसे (एगोस्टो)2708). इसके अतिरिक्त, हम इस पर दृढ़ता से विश्वास करते हैं P1X ग्रैंडोरेइरो ऑपरेटर(ऑपरेटरों) द्वारा उपयोग किए जाने वाले कंसोल को संदर्भित करता है जिसे कहा जाता है पिक्सेललॉगर.

सी एंड सी सर्वर ट्रैकिंग - निष्कर्ष

इस अनुभाग में, हम उस पर ध्यान केंद्रित करते हैं जो हमने C&C सर्वर से पूछताछ करके पाया है। इस अनुभाग में सूचीबद्ध सभी सांख्यिकीय डेटा सीधे ग्रैंडोरेइरो सी एंड सी सर्वर से प्राप्त किए गए हैं, ईएसईटी टेलीमेट्री से नहीं।

पुराने नमूने अभी भी सक्रिय हैं

से प्रत्येक लॉगिन_स्ट्रिंग हमने देखा कि इसमें शामिल है संस्करण_स्ट्रिंग और उनमें से अधिकांश में टाइमस्टैम्प जानकारी होती है (तालिका 3 और तालिका 4 देखें)। जबकि उनमें से बहुतों में केवल दिन और महीना होता है, जैसा कि कभी-कभी डेवलपर की पसंद लगता है, सबसे पुराना संचार नमूना टाइमस्टैम्प किया गया था 15/09/2020 - यह उस समय से है जब इस डीजीए को पहली बार ग्रैंडोरेइरो में पेश किया गया था। सबसे हालिया नमूना टाइमस्टैम्प्ड था 12/23/2023.

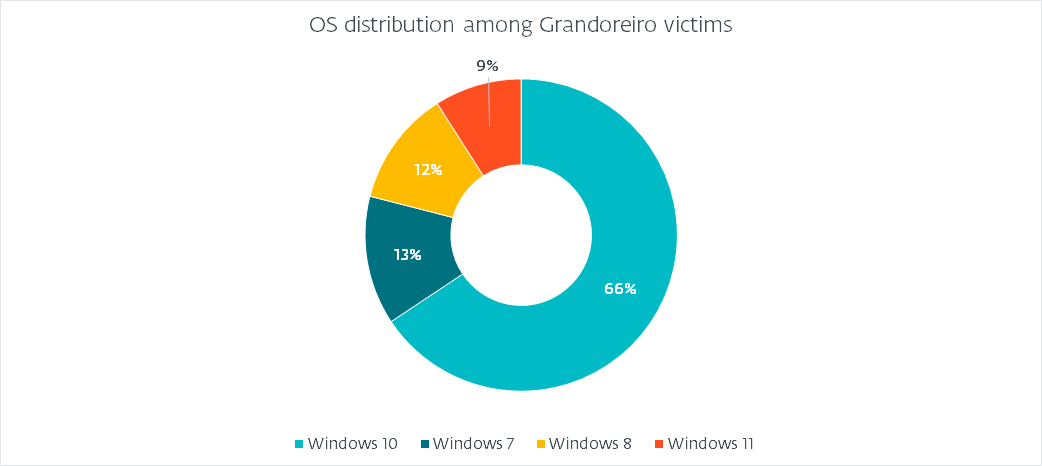

ऑपरेटिंग सिस्टम वितरण

चूंकि सभी लॉगिन_स्ट्रिंग प्रारूपों में ओएस जानकारी होती है, हम एक सटीक तस्वीर चित्रित कर सकते हैं कि ऑपरेटिंग सिस्टम किस प्रकार का शिकार हुआ, जैसा कि चित्र 4 में दिखाया गया है।

(इच्छित) देश वितरण

हमने पहले ही उल्लेख किया है कि ग्रैंडोरेइरो पीड़ित के देश को प्राप्त करने के लिए किसी सेवा से पूछताछ करने के बजाय हार्डकोडेड मान का उपयोग करता है। चित्र 5 उस वितरण को दर्शाता है जिसे हमने देखा है।

यह वितरण ग्रैंडोरेइरो से अपेक्षित है। दिलचस्प बात यह है कि यह चित्र 1 में दर्शाए गए हीटमैप से संबंधित नहीं है। सबसे तार्किक व्याख्या यह है कि बिल्ड को उनके इच्छित लक्ष्य के अनुरूप ठीक से चिह्नित नहीं किया गया है। उदाहरण के लिए, अर्जेंटीना में हमलों में वृद्धि हार्डकोडेड मार्किंग से बिल्कुल भी प्रतिबिंबित नहीं होती है। सभी पीड़ितों में से लगभग 41% ब्राजील में हैं, उसके बाद 30% के साथ मेक्सिको और 28% के साथ स्पेन हैं। अर्जेंटीना, पुर्तगाल और पेरू की हिस्सेदारी 1% से भी कम है। दिलचस्प बात यह है कि हमने कुछ (10 से कम) पीड़ितों को चिन्हित होते देखा है PM (सेंट पियरे और मिकेलॉन), GR (ग्रीस), या FR (फ्रांस)। हमारा मानना है कि ये या तो गलतियाँ हैं या उन देशों को लक्ष्य करने के बजाय इनके अन्य अर्थ हैं।

यह भी ध्यान रखें कि जब तक ग्रैंडोरेइरो ने लैटिन अमेरिका के बाहर कई देशों से लक्ष्य जोड़े 2020 की शुरुआत में, हमने उन देशों को लक्षित करने वाले बहुत कम या कोई भी अभियान नहीं देखा है और चित्र 5 इसका समर्थन करता है।

पीड़ितों की संख्या

हमने देखा है कि एक दिन में जुड़े पीड़ितों की औसत संख्या 563 है। हालाँकि, इस संख्या में निश्चित रूप से डुप्लिकेट शामिल हैं, क्योंकि यदि कोई पीड़ित लंबे समय तक जुड़ा रहता है, जैसा कि हमने देखा है कि अक्सर ऐसा होता है, तो ग्रैंडोरेइरो सी एंड सी सर्वर एकाधिक अनुरोधों पर इसकी रिपोर्ट करेगा।

इस मुद्दे को संबोधित करने का प्रयास करते हुए, हमने एक परिभाषित किया अद्वितीय पीड़ित को विशेषताओं (जैसे कंप्यूटर नाम, उपयोगकर्ता नाम, आदि) की पहचान करने के एक अनूठे सेट के साथ एक व्यक्ति के रूप में दर्शाया जाता है, जबकि उन विशेषताओं को छोड़ दिया जाता है जो परिवर्तन के अधीन हैं (जैसे अपटाइम)। इसके साथ, हम 551 पर समाप्त हुए अद्वितीय पीड़ित औसतन एक दिन में जुड़े।

इस बात को ध्यान में रखते हुए कि हमने ऐसे पीड़ितों को देखा है जो एक वर्ष से अधिक समय से लगातार सी एंड सी सर्वर से जुड़ रहे थे, हमने औसत संख्या 114 की गणना की नया अनोखा पीड़ित प्रत्येक दिन C&C सर्वर से जुड़ रहे हैं। हम उपेक्षा करके इस नंबर पर आये अद्वितीय पीड़ित जिन्हें हम पहले ही देख चुके हैं।

ग्रैंडोरेइरो आंतरिक

आइए हम ग्रैंडोरेइरो की दो सबसे महत्वपूर्ण विशेषताओं पर गहराई से ध्यान केंद्रित करें: डीजीए और नेटवर्क प्रोटोकॉल।

डीजीए

ग्रैंडोरेइरो के ऑपरेटरों ने पिछले कुछ वर्षों में कई प्रकार के डीजीए लागू किए हैं, जिनमें से सबसे हालिया जुलाई 2020 में सामने आया है। हालांकि हमने कुछ छोटे बदलाव देखे हैं, लेकिन एल्गोरिदम का मूल तब से नहीं बदला है।

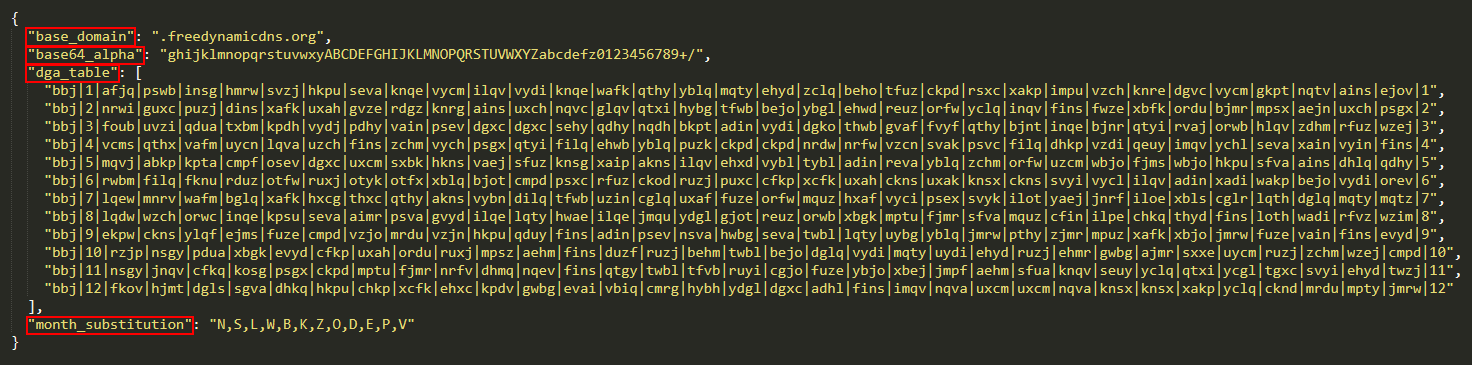

डीजीए एक विशिष्ट कॉन्फ़िगरेशन का उपयोग करता है जिसे बाइनरी में हार्डकोड किया जाता है, जिसे कई स्ट्रिंग्स के रूप में संग्रहीत किया जाता है। चित्र 6 एक ऐसा कॉन्फ़िगरेशन प्रदर्शित करता है (साथ में)। dga_id "बीबीजे"), बेहतर पठनीयता के लिए JSON में पुन: स्वरूपित किया गया।

अधिकांश मामलों में, बेस_डोमेन फ़ील्ड है freedynamicdns.org or zapto.org. जैसा कि पहले ही उल्लेख किया गया है, ग्रैंडोरेइरो अपने डोमेन पंजीकरण के लिए नो-आईपी का उपयोग करता है। बेस64_अल्फा फ़ील्ड डीजीए द्वारा उपयोग किए जाने वाले कस्टम बेस64 वर्णमाला से मेल खाती है। महीना_प्रतिस्थापन किसी वर्ण के लिए महीने की संख्या को प्रतिस्थापित करने के लिए उपयोग किया जाता है।

RSI dga_table कॉन्फ़िगरेशन का मुख्य भाग बनता है। इसमें 12 तार होते हैं, प्रत्येक में 35 फ़ील्ड | द्वारा सीमांकित होते हैं। प्रत्येक पंक्ति की पहली प्रविष्टि है dga_id. दूसरी और अंतिम प्रविष्टि उस महीने को दर्शाती है जिसके लिए लाइन का इरादा है। शेष 32 फ़ील्ड प्रत्येक महीने के एक अलग दिन के लिए एक मान का प्रतिनिधित्व करते हैं (कम से कम एक फ़ील्ड अप्रयुक्त छोड़कर)।

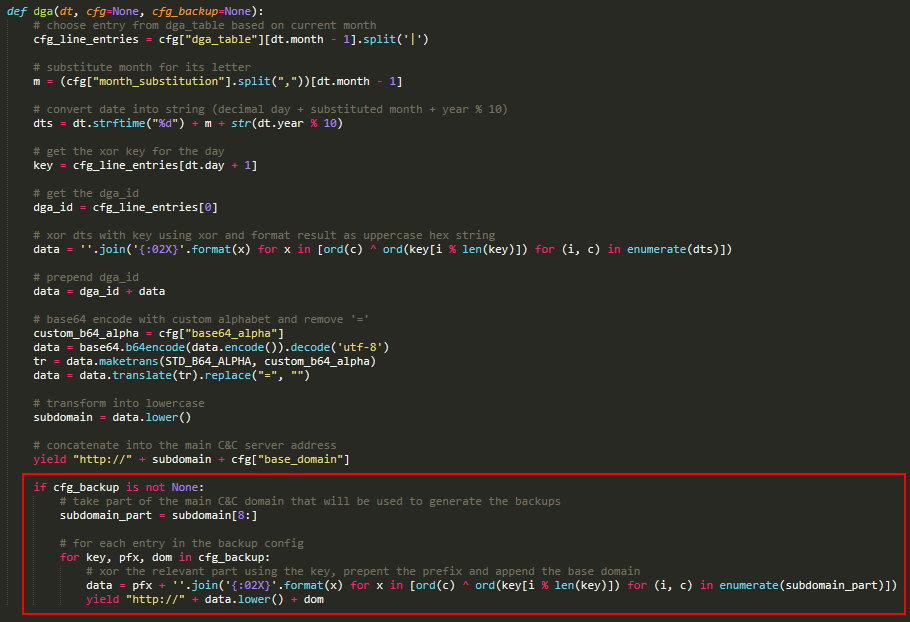

डीजीए का तर्क चित्र 7 में दिखाया गया है। एल्गोरिदम पहले सही लाइन और उसमें से सही प्रविष्टि का चयन करता है, इसे चार-बाइट कुंजी के रूप में मानता है। इसके बाद यह वर्तमान दिनांक को एक स्ट्रिंग में प्रारूपित करता है और इसे एक साधारण XOR का उपयोग करके कुंजी के साथ एन्क्रिप्ट करता है। इसके बाद यह आगे जुड़ जाता है dga_id परिणाम के लिए, कस्टम वर्णमाला के साथ बेस64 का उपयोग करके परिणाम को एन्कोड करता है, और फिर किसी भी = पैडिंग वर्ण को हटा देता है। अंतिम परिणाम उपडोमेन है, जो एक साथ है बेस_डोमेन, का उपयोग वर्तमान दिन के लिए C&C सर्वर के रूप में किया जाना है। लाल रंग में हाइलाइट किया गया भाग एक असफल-सुरक्षित तंत्र है और हम आगे इस पर चर्चा करते हैं।

ग्रैंडोरेइरो ने कुछ बिल्डों में, मुख्य डोमेन के समाधान में विफल होने पर एक असफल-सुरक्षित तंत्र लागू किया है। यह तंत्र सभी बिल्ड में मौजूद नहीं है और इसका तर्क कुछ बार बदल गया है, लेकिन मूल विचार चित्र 7 में दिखाया गया है। यह एक कॉन्फ़िगरेशन का उपयोग करता है जो हमारे द्वारा विश्लेषण किए गए नमूनों में स्थिर है और चित्र में दिखाए गए सरल कोड द्वारा उत्पन्न किया जा सकता है। 8. प्रत्येक प्रविष्टि में एक कुंजी, एक उपसर्ग और एक आधार डोमेन होता है।

फ़ेलसेफ़ एल्गोरिथम मुख्य C&C उपडोमेन का एक भाग लेता है। इसके बाद यह सभी कॉन्फ़िगरेशन प्रविष्टियों पर पुनरावृत्त होता है, इसे XOR का उपयोग करके एन्क्रिप्ट करता है और मुख्य एल्गोरिदम भाग के समान एक उपसर्ग जोड़ता है।

सितंबर 2022 से, हमने ऐसे नमूनों का निरीक्षण करना शुरू कर दिया है जो थोड़ा संशोधित डीजीए का उपयोग करते हैं। एल्गोरिथ्म लगभग समान रहता है, लेकिन अंतिम चरण में उपडोमेन को एन्कोड करने वाले बेस 64 के बजाय, एक हार्डकोडेड उपसर्ग इसके साथ जोड़ा जाता है। हमारी ट्रैकिंग के आधार पर, यह विधि लगभग जुलाई 2023 से प्रमुख बन गई है।

नेटवर्क प्रोटोकॉल

ग्रैंडोरेइरो आरटीसी पोर्टल का उपयोग करता है, जो डेल्फ़ी घटकों का एक सेट है रियलथिनक्लाइंट एसडीके जो HTTP(S) के शीर्ष पर बनाया गया है। आरटीसी पोर्टल था 2017 में बंद कर दिया गया और इसका स्रोत कोड प्रकाशित हुआ GitHub. अनिवार्य रूप से, आरटीसी पोर्टल एक या अधिक नियंत्रणों को एक या अधिक होस्ट तक दूरस्थ रूप से पहुंचने की अनुमति देता है। होस्ट और नियंत्रण को गेटवे नामक मध्यस्थ घटक द्वारा अलग किया जाता है।

ग्रैंडोरेइरो ऑपरेटर सी एंड सी सर्वर (गेटवे के रूप में कार्य) से कनेक्ट करने और समझौता की गई मशीनों (होस्ट के रूप में कार्य करने) के साथ संचार करने के लिए एक कंसोल (नियंत्रण के रूप में कार्य) का उपयोग करते हैं। गेटवे से कनेक्ट करने के लिए, तीन मापदंडों की आवश्यकता होती है: एक गुप्त कुंजी, कुंजी की लंबाई और एक लॉगिन।

गुप्त कुंजी का उपयोग सर्वर पर भेजे गए प्रारंभिक अनुरोध को एन्क्रिप्ट करने के लिए किया जाता है। इसलिए, सर्वर को प्रारंभिक क्लाइंट अनुरोध को डिक्रिप्ट करने के लिए गुप्त कुंजी जानने की भी आवश्यकता है।

कुंजी की लंबाई हैंडशेक के दौरान स्थापित ट्रैफ़िक को एन्क्रिप्ट करने के लिए कुंजियों की लंबाई निर्धारित करती है। ट्रैफ़िक को कस्टम स्ट्रीम सिफर का उपयोग करके एन्क्रिप्ट किया गया है। दो अलग-अलग कुंजियाँ स्थापित की गई हैं - एक इनबाउंड ट्रैफ़िक के लिए और एक आउटबाउंड ट्रैफ़िक के लिए।

लॉगिन कोई भी स्ट्रिंग हो सकता है. गेटवे को प्रत्येक कनेक्टेड घटक के लिए एक अद्वितीय लॉगिन की आवश्यकता होती है।

ग्रैंडोरेइरो गुप्त कुंजी और कुंजी लंबाई मानों के दो अलग-अलग संयोजनों का उपयोग करता है, जो हमेशा बाइनरी में हार्डकोड होते हैं, और हम पहले ही चर्चा कर चुके हैं लॉगिन_स्ट्रिंग जिसका उपयोग लॉगिन के रूप में किया जाता है।

आरटीसी दस्तावेज़ में कहा गया है कि यह एक बार में सीमित संख्या में कनेक्शन ही संभाल सकता है। यह ध्यान में रखते हुए कि प्रत्येक कनेक्टेड होस्ट को प्रति सेकंड कम से कम एक अनुरोध भेजने की आवश्यकता होती है अन्यथा उसका कनेक्शन हटा दिया जाता है, हमारा मानना है कि ग्रैंडोरेइरो कई सी एंड सी सर्वरों का उपयोग करता है, उनमें से किसी एक को भी प्रभावित न करने का एक प्रयास है।

निष्कर्ष

इस ब्लॉगपोस्ट में, हमने ग्रैंडोरेइरो की हमारी दीर्घकालिक ट्रैकिंग के पर्दे के पीछे की एक झलक प्रदान की है जिससे इस व्यवधान ऑपरेशन को संभव बनाने में मदद मिली। हमने गहराई से वर्णन किया है कि ग्रैंडोरेइरो का डीजीए कैसे काम करता है, कितने अलग-अलग कॉन्फ़िगरेशन एक साथ मौजूद हैं, और हम उनके बीच कई आईपी पते ओवरलैप को कैसे पहचानने में सक्षम थे।

हमने C&C सर्वर से प्राप्त सांख्यिकीय जानकारी भी प्रदान की है। यह जानकारी पीड़ित विज्ञान और लक्ष्यीकरण का एक उत्कृष्ट अवलोकन प्रदान करती है, साथ ही हमें प्रभाव के वास्तविक स्तर को देखने की भी अनुमति देती है।

ब्राज़ील की संघीय पुलिस के नेतृत्व में व्यवधान अभियान का उद्देश्य ऐसे व्यक्तियों को निशाना बनाना था जिनके बारे में माना जाता है कि वे ग्रैंडोरेइरो ऑपरेशन पदानुक्रम में ऊपर थे। ईएसईटी ट्रैक करना जारी रखेगा अन्य लैटिन अमेरिकी बैंकिंग ट्रोजन इस व्यवधान ऑपरेशन के बाद किसी भी ग्रैंडोरेइरो गतिविधि की बारीकी से निगरानी करते हुए।

WeLiveSecurity पर प्रकाशित हमारे शोध के बारे में किसी भी पूछताछ के लिए, कृपया हमसे यहां संपर्क करें धमकीइंटेल@eset.com.

ईएसईटी रिसर्च निजी एपीटी खुफिया रिपोर्ट और डेटा फीड प्रदान करता है। इस सेवा के बारे में किसी भी पूछताछ के लिए, पर जाएँ ईएसईटी थ्रेट इंटेलिजेंस इस पृष्ठ पर ज़ूम कई वीडियो ट्यूटोरियल और अन्य साहायक साधन प्रदान करता है।

आईओसी

फ़ाइलें

|

शा 1 |

फ़ाइल का नाम |

खोज |

Description |

|

FB32344292AB36080F2D040294F17D39F8B4F3A8 |

नोटिफ़.FEL.RHKVYIIPFVBCGQJPOQÃ.msi |

Win32/Spy.Grandoreiro.DB |

एमएसआई डाउनलोडर |

|

08C7453BD36DE1B9E0D921D45AEF6D393659FDF5 |

RYCB79H7B-7DVH76Y3-67DVHC6T20-CH377DFHVO-6264704.msi |

Win32/Spy.Grandoreiro.DB |

एमएसआई डाउनलोडर |

|

A99A72D323AB5911ADA7762FBC725665AE01FDF9 |

पीसीआरई.डीएल |

Win32/Spy.Grandoreiro.BM |

ग्रैंडोरिरो |

|

4CDF7883C8A0A83EB381E935CD95A288505AA8B8 |

आइकनv.dll |

Win32/Spy.Grandoreiro.BM |

ग्रांडोरेइरो (बाइनरी पैडिंग के साथ) |

नेटवर्क

|

IP |

डोमेन |

होस्टिंग प्रदाता |

पहले देखा |

विवरण |

|

20.237.166 [।] 161 |

डीजीए-उत्पन्न |

नीला |

2024-01-12 |

सी एंड सी सर्वर। |

|

20.120.249 [।] 43 |

डीजीए-उत्पन्न |

नीला |

2024-01-16 |

सी एंड सी सर्वर। |

|

52.161.154 [।] 239 |

डीजीए-उत्पन्न |

नीला |

2024-01-18 |

सी एंड सी सर्वर। |

|

167.114.138 [।] 249 |

डीजीए-उत्पन्न |

OVH |

2024-01-02 |

सी एंड सी सर्वर। |

|

66.70.160 [।] 251 |

डीजीए-उत्पन्न |

OVH |

2024-01-05 |

सी एंड सी सर्वर। |

|

167.114.4 [।] 175 |

डीजीए-उत्पन्न |

OVH |

2024-01-09 |

सी एंड सी सर्वर। |

|

18.215.238 [।] 53 |

डीजीए-उत्पन्न |

एडब्ल्यूएस |

2024-01-03 |

सी एंड सी सर्वर। |

|

54.219.169 [।] 167 |

डीजीए-उत्पन्न |

एडब्ल्यूएस |

2024-01-09 |

सी एंड सी सर्वर। |

|

3.144.135 [।] 247 |

डीजीए-उत्पन्न |

एडब्ल्यूएस |

2024-01-12 |

सी एंड सी सर्वर। |

|

77.246.96 [।] 204 |

डीजीए-उत्पन्न |

वीडीएसिना |

2024-01-11 |

सी एंड सी सर्वर। |

|

185.228.72 [।] 38 |

डीजीए-उत्पन्न |

मास्टर दा वेब |

2024-01-02 |

सी एंड सी सर्वर। |

|

62.84.100 [।] 225 |

एन / ए |

वीडीएसिना |

2024-01-18 |

वितरण सर्वर. |

|

20.151.89 [।] 252 |

एन / ए |

नीला |

2024-01-10 |

वितरण सर्वर. |

MITER ATT&CK तकनीक

यह तालिका का उपयोग करके बनाई गई थी 14 संस्करण एमआईटीईआर एटीटी एंड सीके ढांचे का।

|

युक्ति |

ID |

नाम |

Description |

|

संसाधन विकास |

क्षमता विकसित करें: मैलवेयर |

ग्रैंडोरेइरो डेवलपर्स अपने स्वयं के कस्टम डाउनलोडर विकसित करते हैं। |

|

|

प्रारंभिक पहुंच |

फिशिंग |

ग्रैंडोरेइरो फ़िशिंग ईमेल के माध्यम से फैलता है। |

|

|

निष्पादन |

उपयोगकर्ता निष्पादन: दुर्भावनापूर्ण फ़ाइल |

ग्रैंडोरेइरो पीड़ितों पर फ़िशिंग अनुलग्नक को मैन्युअल रूप से निष्पादित करने के लिए दबाव डालता है। |

|

|

हठ |

बूट या लॉगऑन ऑटोस्टार्ट एक्ज़ीक्यूशन: रजिस्ट्री रन कीज़ / स्टार्टअप फोल्डर |

ग्रैंडोरेइरो दृढ़ता के लिए मानक ऑटोस्टार्ट स्थानों का उपयोग करता है। |

|

|

अपहरण निष्पादन प्रवाह: डीएलएल खोज आदेश अपहरण |

ग्रैंडोरेइरो को डीएलएल खोज क्रम से समझौता करके निष्पादित किया गया है। |

||

|

रक्षा चोरी |

फाइलों या सूचनाओं को डिओबफसकेट/डीकोड करें |

ग्रैंडोरेइरो को अक्सर पासवर्ड-संरक्षित ज़िप अभिलेखागार में वितरित किया जाता है। |

|

|

अस्पष्ट फ़ाइलें या जानकारी: बाइनरी पैडिंग |

ग्रांडोरेइरो EXEs का विस्तार हुआ करता था .आरएसआरसी बड़ी बीएमपी छवियों वाले अनुभाग। |

||

|

सिस्टम बाइनरी प्रॉक्सी निष्पादन: Msiexec |

ग्रैंडोरेइरो डाउनलोडर्स को एमएसआई इंस्टालर के अंदर बंडल किया गया है। |

||

|

रजिस्ट्री संशोधित करें |

ग्रैंडोरेइरो अपने कॉन्फ़िगरेशन डेटा का कुछ हिस्सा विंडोज़ रजिस्ट्री में संग्रहीत करता है। |

||

|

खोज |

एप्लिकेशन विंडो डिस्कवरी |

ग्रैंडोरेइरो विंडो नामों के आधार पर ऑनलाइन बैंकिंग वेबसाइटों की खोज करता है। |

|

|

प्रक्रिया खोज |

ग्रैंडोरेइरो प्रक्रिया नामों के आधार पर सुरक्षा उपकरण खोजता है। |

||

|

सॉफ्टवेयर डिस्कवरी: सुरक्षा सॉफ्टवेयर डिस्कवरी |

ग्रैंडोरेइरो बैंकिंग सुरक्षा उत्पादों की उपस्थिति का पता लगाता है। |

||

|

सिस्टम सूचना डिस्कवरी |

ग्रैंडोरेइरो पीड़ित की मशीन के बारे में जानकारी एकत्र करता है, जैसे %कंप्यूटर का नाम% और ऑपरेटिंग सिस्टम। |

||

|

पुस्तक संग्रह |

इनपुट कैप्चर: जीयूआई इनपुट कैप्चर |

ग्रैंडोरेइरो नकली पॉप-अप प्रदर्शित कर सकता है और उनमें टाइप किए गए टेक्स्ट को कैप्चर कर सकता है। |

|

|

इनपुट कैप्चर: कीलॉगिंग |

ग्रैंडोरेइरो कीस्ट्रोक्स कैप्चर करने में सक्षम है। |

||

|

ईमेल संग्रह: स्थानीय ईमेल संग्रह |

ग्रैंडोरेइरो के संचालकों ने आउटलुक से ईमेल पते निकालने के लिए एक उपकरण विकसित किया। |

||

|

आदेश और नियंत्रण |

डेटा एन्कोडिंग: गैर-मानक एन्कोडिंग |

ग्रैंडोरेइरो आरटीसी का उपयोग करता है, जो एक कस्टम स्ट्रीम सिफर के साथ डेटा को एन्क्रिप्ट करता है। |

|

|

गतिशील संकल्प: डोमेन जनरेशन एल्गोरिदम |

C&C सर्वर पते प्राप्त करने के लिए ग्रैंडोरेइरो पूरी तरह से DGA पर निर्भर है। |

||

|

एन्क्रिप्टेड चैनल: सममित क्रिप्टोग्राफी |

आरटीसी में, एन्क्रिप्शन और डिक्रिप्शन एक ही कुंजी का उपयोग करके किया जाता है। |

||

|

गैर-मानक पोर्ट |

ग्रैंडोरेइरो अक्सर वितरण के लिए गैर-मानक बंदरगाहों का उपयोग करता है। |

||

|

अनुप्रयोग परत प्रोटोकॉल |

RTC HTTP(S) के शीर्ष पर बनाया गया है। |

||

|

exfiltration |

C2 चैनल पर एक्सफिल्ट्रेशन |

ग्रैंडोरेइरो डेटा को अपने C&C सर्वर में भेजता है। |

|

|

प्रभाव |

सिस्टम शटडाउन/रिबूट |

ग्रैंडोरेइरो सिस्टम को रीबूट करने के लिए बाध्य कर सकता है। |

- एसईओ संचालित सामग्री और पीआर वितरण। आज ही प्रवर्धित हो जाओ।

- प्लेटोडेटा.नेटवर्क वर्टिकल जेनरेटिव एआई। स्वयं को शक्तिवान बनाएं। यहां पहुंचें।

- प्लेटोआईस्ट्रीम। Web3 इंटेलिजेंस। ज्ञान प्रवर्धित। यहां पहुंचें।

- प्लेटोईएसजी. कार्बन, क्लीनटेक, ऊर्जा, पर्यावरण, सौर, कचरा प्रबंधन। यहां पहुंचें।

- प्लेटोहेल्थ। बायोटेक और क्लिनिकल परीक्षण इंटेलिजेंस। यहां पहुंचें।

- स्रोत: https://www.welivesecurity.com/en/eset-research/eset-takes-part-global-operation-disrupt-grandoreiro-banking-trojan/