लगातार अंदरूनी खतरे, क्लाउड इंफ्रास्ट्रक्चर का दुरुपयोग और दुरुपयोग, और साइबर हमलों का परिष्कार दुनिया भर के संगठनों के लिए एक जोखिम भरा साइबर वातावरण बना रहा है।

सिक्यूरोनिक्स में, सुरक्षा खुफिया समाधान में विशेषज्ञता वाली कंपनी, नई कमजोरियों की पहचान पिछले साल की तुलना में लगभग दोगुनी गति से की जा रही है, जबकि पिछले 12 महीनों में देखे गए खतरों की संख्या एक साल पहले की समान अवधि की तुलना में 482% बढ़ गई है, कंपनी ने एक नई रिपोर्ट में कहा।

RSI 2022 थ्रेट रिपोर्ट16 नवंबर, 2022 को जारी किया गया, पिछले एक साल में साइबर सुरक्षा कंपनी द्वारा देखे गए प्रमुख रुझानों को साझा करता है, जो वैश्विक स्तर पर देखे जाने वाले खतरों की संख्या में उल्लेखनीय वृद्धि, नए क्लाउड सुरक्षा जोखिमों के उद्भव और रैनसमवेयर हमलों के उदय को उजागर करता है।

पिछले एक साल में, Securonix का कहना है कि उसने 867 खतरों और समझौता के 35,776 संकेतक (IOCs) देखे हैं, जो क्रमशः 482% और 380% साल-दर-साल (YoY) वृद्धि का प्रतिनिधित्व करते हैं। इस अवधि के दौरान कुल 582 खतरों का पता लगाया गया, उनका विश्लेषण किया गया और रिपोर्ट किया गया, जो 218 से 2021% अधिक है।

अंदरूनी धमकी

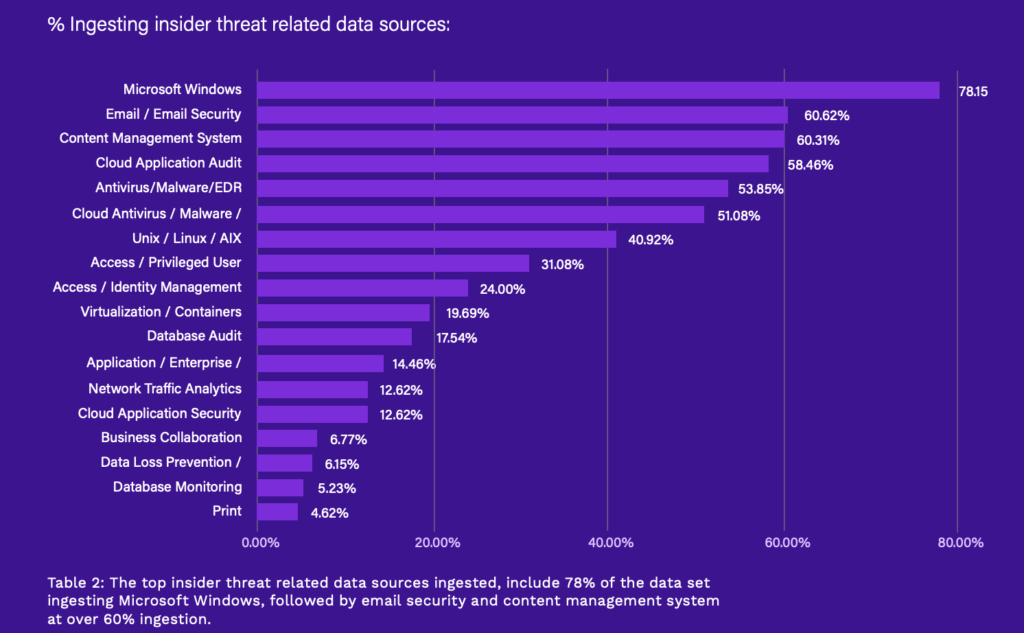

रिकॉर्ड किए गए शीर्ष रुझानों में, सिक्यूरोनिक्स का कहना है कि अंदरूनी खतरा, एक सुरक्षा जोखिम जो लक्षित संगठन के भीतर से उत्पन्न होता है, इस वर्ष बड़े पैमाने पर जारी है।

डेटा से पता चलता है कि अंदरूनी लोग अब व्यक्तिगत ईमेल और शेयरिंग प्लेटफॉर्म का उपयोग करके कॉर्पोरेट डेटा चोरी करने के लिए क्लाउड एप्लिकेशन का लाभ उठा रहे हैं। ईमेल (68%) और सामग्री प्रबंधन उत्पादों (68%) को वास्तव में अंदरूनी लोगों के डेटा को बाहर निकालने के लिए शीर्ष निकास चैनल के रूप में पाया गया, शोध में पाया गया, यह USB जैसे पारंपरिक तरीकों से एक बदलाव है।

रिपोर्ट में कहा गया है कि पारंपरिक चैनलों के बजाय क्लाउड ऐप और व्यावसायिक सहयोग सेवाओं का लाभ उठाने से हमले की सतह का विस्तार हुआ है और कॉर्पोरेट डेटा चोरी के अधिक अवसर पैदा हुए हैं।

स्रोत: सिक्यूरोनिक्स

जोखिम और वित्तीय सलाहकार समाधान प्रदाता, क्रोल का एक नया शोध, सिक्यूरोनिक्स रिपोर्ट के साथ गूंज रहा है। पाया कि अंदरूनी खतरा 3 की तीसरी तिमाही में अपने उच्चतम तिमाही स्तर पर पहुंच गया, जो उस अवधि के दौरान कंपनी द्वारा देखी गई सभी अनधिकृत पहुंच खतरे की घटनाओं का लगभग 2022% था।

रिपोर्ट में कहा गया है कि एक कर्मचारी समाप्ति प्रक्रिया के दौरान अंदरूनी खतरे का जोखिम अधिक होता है, जहां एक असंतुष्ट कर्मचारी किसी संगठन को सार्वजनिक रूप से कमजोर करने के लिए डेटा या कंपनी के रहस्यों को चुराने की कोशिश कर सकता है। इस बीच, अन्य कर्मचारी महत्वपूर्ण डेटा को स्थानांतरित करना चाह सकते हैं जिसका वे अपने नए संगठनों में लाभ उठा सकते हैं।

क्लाउड इन्फ्रास्ट्रक्चर का दुरुपयोग और दुरुपयोग

Securonix की रिपोर्ट में कहा गया है कि जैसे-जैसे संगठन क्लाउड पर माइग्रेट करना जारी रखते हैं, सहयोग उपकरणों में निवेश करते हैं और क्लाउड की आसानी और आवश्यक सुरक्षा नियंत्रणों के बीच संतुलन स्थापित करने पर काम करते हैं, क्लाउड इन्फ्रास्ट्रक्चर का दुरुपयोग और दुरुपयोग उच्च जोखिम वाले क्षेत्र बने रहेंगे।

शोध में पाया गया कि खतरे के कारक और राष्ट्र राज्य प्रायोजित हमलावर अब क्लाउड द्वारा सक्षम एक बड़े हमले की सतह का लाभ उठा रहे हैं, रक्षा और ज्ञात श्वेतसूची से बचने के लिए सार्वजनिक आधारभूत संरचना सेवाओं का लाभ उठा रहे हैं, और सापेक्ष आसानी से प्रमुख क्लाउड प्लेटफॉर्म पर हमले नेटवर्क स्थापित कर रहे हैं। .

इस साल, भू-राजनीतिक तनावों ने साइबर संचालन को भारी प्रभावित किया है। कई हमले देखा गया है राज्य समर्थित समूहों द्वारा यूक्रेनी संस्थाओं के खिलाफ। यूरोपियन यूनियन एजेंसी फॉर साइबरसिक्योरिटी (ENISA) के अनुसार, 128 देशों में यूक्रेन का समर्थन करने वाले 42 सरकारी संगठनों को भी धमकी देने वालों ने निशाना बनाया है।

सिक्योरोनिक्स अनुसंधान के निष्कर्ष साइबर सुरक्षा फर्म चेक प्वाइंट के निष्कर्षों के अनुरूप हैं। उसकी में 2022 क्लाउड सुरक्षा रिपोर्ट775 साइबर सुरक्षा पेशेवरों के एक सर्वेक्षण के आधार पर एक वैश्विक रिपोर्ट, चेक प्वाइंट ने खुलासा किया कि जिन संगठनों ने मतदान किया उनमें से 27% ने पिछले 12 महीनों के भीतर अपने सार्वजनिक क्लाउड इंफ्रास्ट्रक्चर में सुरक्षा घटना का अनुभव किया है, जो पिछले वर्ष से दस अंक अधिक है।

दुर्भावनापूर्ण अभिनेता विभिन्न कारणों से क्लाउड सेवाओं को लक्षित कर रहे हैं। वे लाभ या अन्य अवैध उद्देश्यों के लिए पीड़ित के संगठन के नेटवर्क से डेटा निकालने के लिए इन बुनियादी ढांचे की कमजोरियों का फायदा उठाना चाह सकते हैं। वे तलाश भी सकते हैं मैलवेयर वितरित करने के लिए Microsoft Azure और Amazon Web Services जैसी क्लाउड सेवाओं का दुरुपयोग करना।

Ransomware हमलों

पिछले एक साल में Securonix द्वारा देखी गई एक और शीर्ष प्रवृत्ति रैंसमवेयर हमलों में वृद्धि है।

रिपोर्ट के अनुसार, साइबर अपराधी क्लाउड कंप्यूटिंग द्वारा सक्षम बड़े हमले की सतह और हाइब्रिड कार्य वातावरण में उपलब्ध उच्च मूल्य की संपत्ति को भुनाना चाह रहे हैं, और अब क्लाउड सेवाओं पर निर्भर नेटवर्क पर प्रमुख प्रवेश बिंदुओं पर हमला करने की ओर बढ़ रहे हैं।

सिक्योरोनिक्स के शोध में पाया गया कि समझौता किए गए उपयोगकर्ता क्रेडेंशियल्स और फ़िशिंग हमले अब साइबर अपराधियों को रैंसमवेयर हमलों को अंजाम देने में सक्षम बनाने वाले प्राथमिक वैक्टर हैं, ऐसे निष्कर्ष जो अन्य कंपनियों द्वारा देखे गए रुझानों की पुष्टि करते हैं।

ईमेल सुरक्षा विक्रेता प्रूफपॉइंट रिहा इस साल की शुरुआत में फ़िशिंग और रैंसमवेयर पर इसकी वार्षिक रिपोर्ट, एशिया-प्रशांत, यूरोप और यूके में 600 सुरक्षा पेशेवरों और 3,500 श्रमिकों के सर्वेक्षण के परिणाम साझा करते हुए। अध्ययन के अनुसार, सर्वेक्षण किए गए 83% संगठनों ने 2021 में एक सफल ईमेल-आधारित फ़िशिंग हमले का अनुभव करने का संकेत दिया, जो 26 से 2020 अंक अधिक था।

68% उत्तरदाताओं ने कहा कि वे पिछले साल रैंसमवेयर से संक्रमित थे, 2020 से दो अंक ऊपर। रैनसमवेयर से संक्रमित लोगों में से 58% फिरौती देने के लिए सहमत हुए, जो 24 से 2020 अंक अधिक है।

विशेष रुप से प्रदर्शित छवि क्रेडिट: freepik

- एसईओ संचालित सामग्री और पीआर वितरण। आज ही प्रवर्धित हो जाओ।

- प्लेटोब्लॉकचैन। Web3 मेटावर्स इंटेलिजेंस। ज्ञान प्रवर्धित। यहां पहुंचें।

- स्रोत: https://fintechnews.sg/67677/security/inside-jobs-cloud-abuse-and-ransomware-attacks-are-2023s-top-cybersecurity-threats/