Recherche ESET

Comment ESET Research a découvert un kill switch qui avait été utilisé pour neutraliser l'un des botnets les plus prolifiques du marché

01 novembre 2023 • , 3 minute. lis

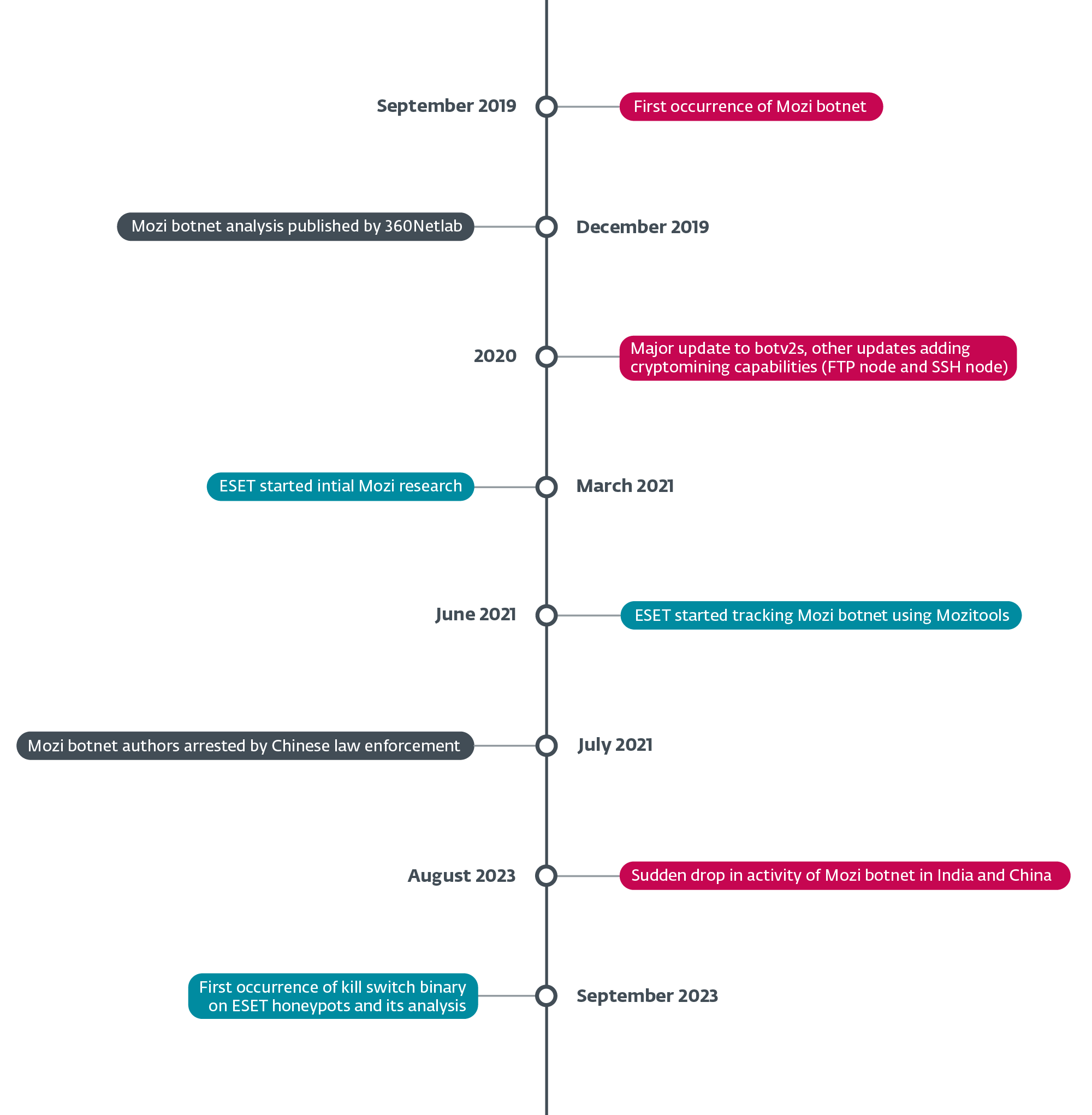

En août 2023, le célèbre botnet Mozi, tristement célèbre pour exploiter les vulnérabilités de centaines de milliers d’appareils IoT chaque année, a connu une chute soudaine et imprévue de son activité. Observé pour la première fois en Inde le 8 aoûtth, 2023 et une semaine plus tard en Chine le 16 aoûtth, cette mystérieuse disparition a privé les robots Mozi de la plupart de leurs fonctionnalités.

Notre enquête sur cet événement nous a conduit à la découverte d'un kill switch le 27 septembreth, 2023. Nous avons repéré la charge utile de contrôle (fichier de configuration) dans un message de protocole de datagramme utilisateur (UDP) qui manquait l'encapsulation typique du protocole de table de hachage bâclée distribuée (BT-DHT) de BitTorrent. La personne derrière le retrait a envoyé la charge utile de contrôle huit fois, demandant à chaque fois au robot de télécharger et d'installer une mise à jour de lui-même via HTTP.

Le kill switch a démontré plusieurs fonctionnalités, notamment :

- tuer le processus parent, c'est-à-dire le malware Mozi d'origine,

- désactiver certains services système tels que sshd et dropbear,

- remplacer le fichier Mozi original par lui-même,

- exécuter certaines commandes de configuration du routeur/périphérique,

- désactiver l'accès à différents ports (iptables -j DROP), Et

- établissant le même point d'ancrage que le fichier Mozi original remplacé

Nous avons identifié deux versions de la charge utile de contrôle, la dernière fonctionnant comme une enveloppe contenant la première avec des modifications mineures, comme l'ajout d'une fonction pour pinger un serveur distant, probablement destinée à des fins statistiques.

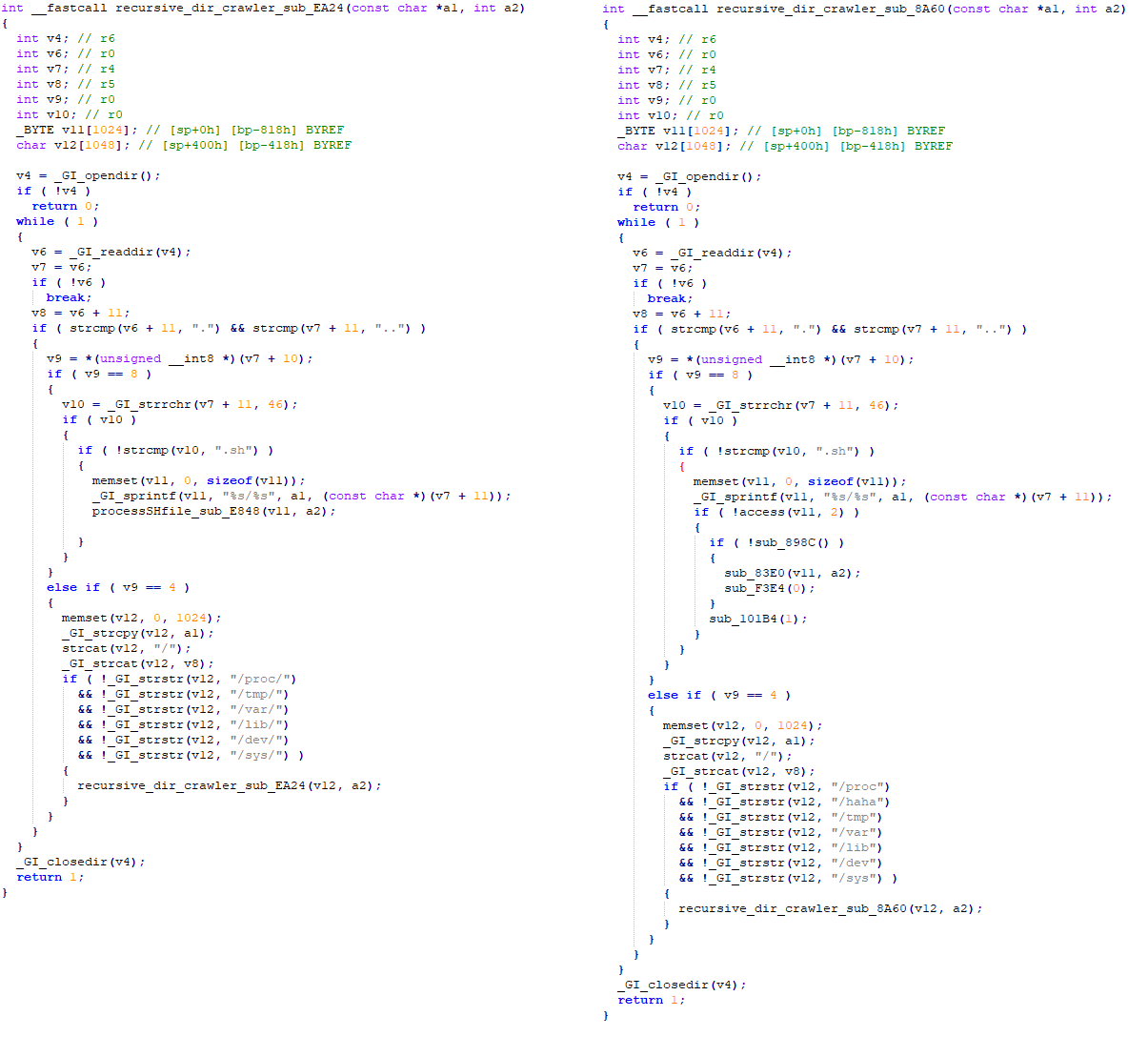

Malgré la réduction drastique des fonctionnalités, les robots Mozi ont maintenu leur persistance, indiquant un retrait délibéré et calculé. Notre analyse du kill switch montre un lien étroit entre le code source d'origine du botnet et les binaires récemment utilisés, ainsi que l'utilisation des clés privées correctes pour signer la charge utile de contrôle (voir Figure 2).

Cela nous amène à l’hypothèse suggérant deux auteurs potentiels de ce démantèlement : les créateurs du botnet Mozi, ou les forces de l’ordre chinoises forçant la coopération des créateurs. Le ciblage séquentiel des robots en Inde puis en Chine suggère que le retrait a été effectué délibérément, un pays étant ciblé en premier et l'autre une semaine plus tard.

La disparition de l’un des botnets IoT les plus prolifiques est un cas fascinant de cybercriminalité, nous fournissant des informations techniques fascinantes sur la manière dont ces botnets sauvages sont créés, exploités et démantelés. Nous poursuivons notre enquête sur cette affaire et publierons une analyse détaillée dans les mois à venir. Mais pour l’instant, la question demeure : qui a tué Mozi ?

Pour toute question concernant nos recherches publiées sur WeLiveSecurity, veuillez nous contacter à menaceintel@eset.com.

ESET Research propose des rapports d'intelligence APT privés et des flux de données. Pour toute demande concernant ce service, rendez-vous sur Intelligence des menaces ESET .

IoCs

Fichiers

|

SHA-1 |

Nom de fichier |

Détection |

Description |

|

758BA1AB22DD37F0F9D6FD09419BFEF44F810345 |

mozi.m |

Linux/Mozi.A |

Bot Mozi original. |

|

9DEF707F156DD4B0147FF3F5D1065AA7D9F058AA |

ud.7 |

Linux/Mozi.C |

Bouton d'arrêt du robot Mozi. |

Réseau

|

IP |

Domaine |

Fournisseur d'hébergement |

Vu la première fois |

Détails |

|

157.119.75[.]16 |

N/D |

AS135373 EFLYPRO-AS-AP EFLY NETWORK LIMITÉE |

2023-09-20 |

Serveur d'hébergement Kill Switch |

Techniques d'ATT&CK D'ONGLET

Ce tableau a été construit avec Version 13 du cadre MITRE ATT&CK.

|

Tactique |

ID |

Nom |

Description |

|

Développement des ressources |

Acquérir une infrastructure : serveur privé virtuel |

Les opérateurs de kill switch de Mozi ont loué un serveur à eflycloud.com pour héberger les fichiers de mise à jour. Les opérateurs de kill switch de Mozi ont loué plusieurs serveurs qui envoient des charges utiles sur les réseaux BT-DHT. |

|

|

Accès initial |

Exploiter l'application publique |

Les opérateurs du kill switch Mozi ont envoyé une commande de mise à jour aux clients Mozi sur un réseau BT-DHT. |

|

|

Persistence |

Scripts d'initialisation de démarrage ou de connexion : scripts RC |

Le kill switch crée plusieurs scripts, tels que /etc/rc.d/rc.local, pour établir la persistance. |

|

|

exfiltration |

Exfiltration via un protocole alternatif : Exfiltration via un protocole non-C2 non chiffré |

Le kill switch envoie un ping ICMP à l'opérateur, peut-être à des fins de surveillance. |

|

|

Impact |

Arrêt de service |

Le kill switch arrête le service SSH et en bloque l'accès avec iptables. |

- Contenu propulsé par le référencement et distribution de relations publiques. Soyez amplifié aujourd'hui.

- PlatoData.Network Ai générative verticale. Autonomisez-vous. Accéder ici.

- PlatoAiStream. Intelligence Web3. Connaissance Amplifiée. Accéder ici.

- PlatonESG. Carbone, Technologie propre, Énergie, Environnement, Solaire, La gestion des déchets. Accéder ici.

- PlatoHealth. Veille biotechnologique et essais cliniques. Accéder ici.

- La source: https://www.welivesecurity.com/en/eset-research/who-killed-mozi-finally-putting-the-iot-zombie-botnet-in-its-grave/