Des chercheurs en Chine et aux États-Unis ont révélé un nouveau hack d'empreintes digitales nommé PrintListener, capable de voler vos données d'empreintes digitales, non pas à partir de photos ou d'empreintes digitales, mais du faible bruit que fait votre doigt lorsque vous glissez l'écran de votre smartphone.

L'authentification par empreinte digitale est devenue synonyme de sécurité sur nos smartphones et appareils. D’une valeur estimée à 100 milliards de dollars d’ici 2032, ce marché reflète notre profonde confiance dans la protection biométrique.

Mais PrintListener démontre que, comme toute technologie, la biométrie présente des vulnérabilités.

Comment fonctionne PrintListener ?

Nos applications quotidiennes, comme Discorde, Skype, FaceTime, et bien d’autres, ont été conçus pour la communication. Et s’ils pouvaient faire plus que transmettre votre voix ?

Les chercheurs derrière PrintListener évoquent une possibilité inquiétante : ces applications pourraient agir comme complices involontaires d’un piratage d’empreintes digitales. Chaque fois que vous balayez l'écran de votre smartphone, même pendant ces conversations apparemment informelles, votre microphone enregistre peut-être par inadvertance une bande sonore cachée: Les friction subtile générée par les crêtes de vos empreintes digitales.

Transformer les sons en données d'empreintes digitales

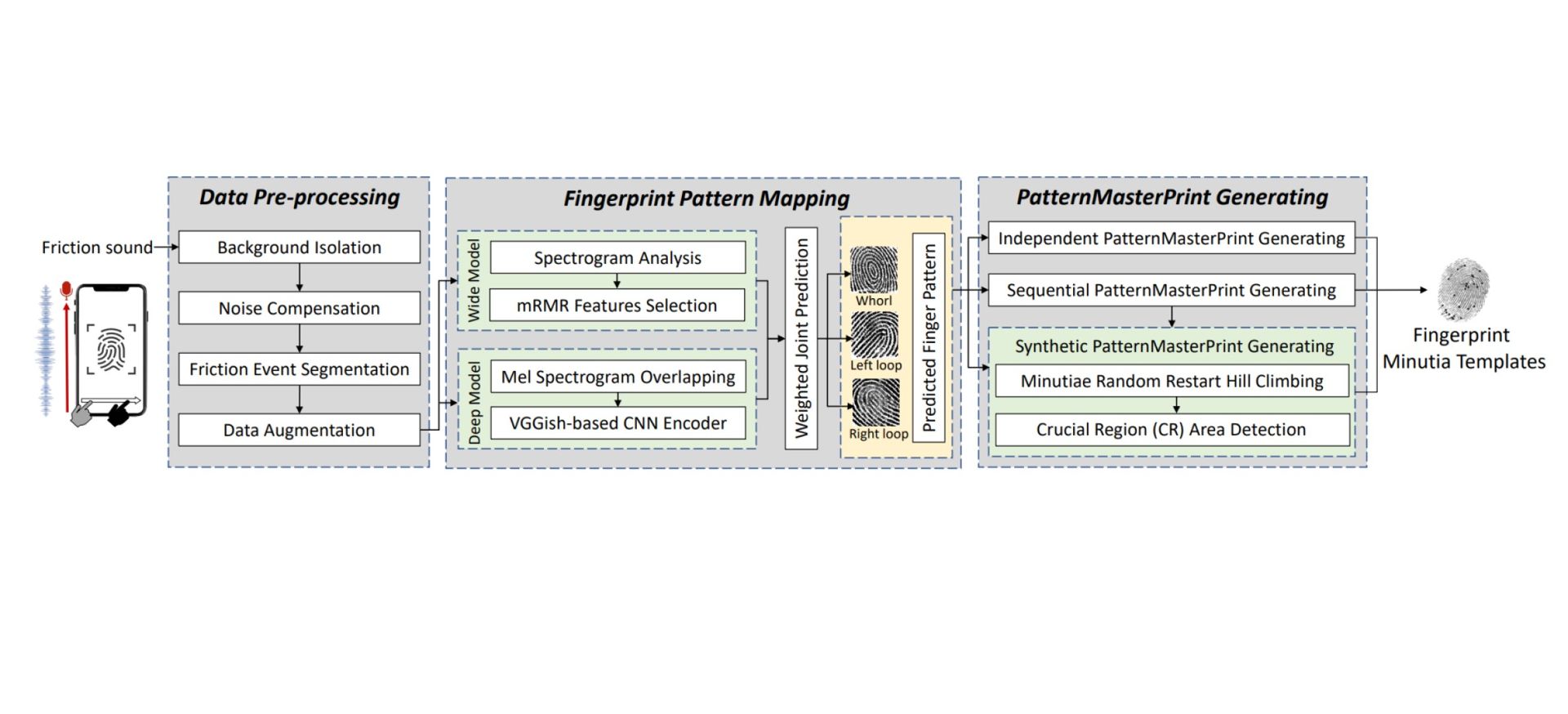

PrintListener ne consiste pas seulement à entendre ces micro-sons ; il s'agit de les interpréter. L'outil utilise une analyse sophistiquée pour disséquer la faible acoustique de vos balayages, recherchant méticuleusement des motifs uniques à votre empreinte digitale.

Contrairement aux attaques par dictionnaire traditionnelles, qui s'appuient sur des bases de données prédéfinies de modèles d'empreintes digitales courants, PrintListener peut utiliser ces données audio nouvellement capturées pour améliorer des attaques comme MasterPrint. Cela signifie potentiellement personnaliser les falsifications d’empreintes digitales avec une bien plus grande précision.

Le piratage d'empreintes digitales a un taux de réussite choquant

L'efficacité de PrintListener réside dans ses chiffres. Les chercheurs affichent un taux de réussite inquiétant. En seulement cinq tentatives, PrintListener pourrait déchiffrer 27.9 % des empreintes digitales partielles. Encore plus effrayant, 9.3% du temps, PrintListener a pu reconstituer des empreintes digitales complètes des sons de glissement seuls.

Il montre comment ce nouvel exploit transforme des interactions inoffensives avec des applications apparemment sans prétention en un outil puissant pour les pirates.

Les cybermenaces évoluent constamment

La révélation de PrintListener souligne une tendance plus large en matière de cybersécurité : il existe un nouveau méthode de piratage sophistiquée développée de jour en jour. De nos jours, la technologie est étroitement liée à presque tous les aspects de notre vie et les pirates informatiques recherchent et découvrent constamment de nouvelles vulnérabilités, souvent dans le domaine informatique. les endroits les plus inattendus.

Des attaques de phishing basées sur l'IA qui imitent des voix fiables aux logiciels malveillants intégrés dans des codes QR apparemment inoffensifs, les tactiques des cybercriminels évoluent à un rythme alarmant.

Considérons quelques exemples récents :

- chuchotement: Début 2022, ce malware destructeur est apparu, se faisant passer pour un ransomware légitime tout en effaçant discrètement des systèmes entiers d'organisations ukrainiennes dans le cadre d'une attaque politiquement motivée.

- Vulnérabilité Log4j: Fin 2021 a vu la révélation d'une vulnérabilité critique zero-day dans une bibliothèque de journalisation largement utilisée. log4jLa présence étendue de a entraîné une ruée, exposant de nombreux systèmes à des exploits de contrôle à distance.

- Attaques de la chaîne d'approvisionnement: Les pirates ne se contentent pas de s'introduire par effraction ; ils infiltrent les systèmes de l’intérieur. Grâce à des vulnérabilités dans les écosystèmes de développement logiciel (comme le tristement célèbre piratage de SolarWinds), les attaquants parviennent à compromettre des produits et services largement utilisés, entraînant des impacts massifs en aval.

Ces exemples soulignent que les approches traditionnelles en matière de sécurité ne suffiront pas. Notre technologie ne se contente pas de se développer, elle devient de plus en plus complexe et interdépendante. Les pirates recherchent sans relâche les faiblesses de ces systèmes complexes, exploitant à la fois les failles technologiques et l’élément humain, souvent négligé.

Se protéger contre les menaces émergentes

L’attaque PrintListener et d’autres cybermenaces émergentes peuvent sembler intimidantes, mais n’oubliez pas que vous avez le pouvoir de vous protéger. Adoptez des mesures de sécurité proactives qui réduisent considérablement vos risques.

Voici une liste des actions essentielles que vous pouvez entreprendre :

- Contrôlez vos applications: Réalisez un audit de vos applications. Vérifiez lesquels ont accès au microphone et à la caméra et désactivez-les pour ceux qui n'ont pas réellement besoin de ces autorisations pour leurs fonctionnalités de base.

- Biométrie: À utiliser avec prudence : les fonctionnalités de sécurité biométriques telles que les empreintes digitales et la reconnaissance faciale sont pratiques, mais ne les considèrent pas comme infaillibles. Considérez-les comme des outils utiles plutôt que comme des boucliers incassables

- Les mots de passe sont primordiaux: Choisissez des mots de passe complexes et uniques pour chaque compte et ne les réutilisez jamais. Dans la mesure du possible, activez l'authentification multifacteur (MFA), qui nécessite un code supplémentaire ou une confirmation à côté de votre mot de passe.

- Combattre le phishing: Soyez sceptique face aux e-mails, SMS ou messages inattendus sur les réseaux sociaux, même s'ils semblent provenir de sources familières. Vérifiez l'identité d'un expéditeur avant d'ouvrir des liens ou des pièces jointes

- Les mises à jour comptent: Assurez-vous de disposer des dernières mises à jour de sécurité pour votre système d'exploitation et vos applications. Ces vulnérabilités fréquentes liées aux correctifs minimisent les ouvertures que les pirates pourraient exploiter.

En mettant en œuvre ces pratiques de sécurité basiques mais puissantes, vous améliorerez considérablement votre protection numérique contre les cybermenaces en constante évolution.

Crédit d'image en vedette: Georges Prentzas/Unsplash.

- Contenu propulsé par le référencement et distribution de relations publiques. Soyez amplifié aujourd'hui.

- PlatoData.Network Ai générative verticale. Autonomisez-vous. Accéder ici.

- PlatoAiStream. Intelligence Web3. Connaissance Amplifiée. Accéder ici.

- PlatonESG. Carbone, Technologie propre, Énergie, Environnement, Solaire, La gestion des déchets. Accéder ici.

- PlatoHealth. Veille biotechnologique et essais cliniques. Accéder ici.

- La source: https://dataconomy.com/2024/02/20/printlistener-fingerprint-hack-by-sound/