Les chercheurs d'ESET ont analysé des portes dérobées personnalisées et des outils de cyberespionnage précédemment non documentés déployés en Israël par le groupe POLONIUM APT

Les chercheurs d'ESET révèlent leurs découvertes sur POLONIUM, un groupe de menace persistante avancée (APT) sur lequel peu d'informations sont accessibles au public et dont le vecteur de compromis initial est inconnu. POLONIUM est un groupe de cyberespionnage d'abord documenté par Microsoft Threat Intelligence Center (MSTIC) en juin 2022. L'évaluation du MSTIC est que POLONIUM est un groupe opérationnel basé au Liban, coordonnant ses activités avec d'autres acteurs affiliés au ministère iranien du renseignement et de la sécurité (MOIS).

Selon la télémétrie ESET, POLONIUM a ciblé plus d'une douzaine d'organisations en Israël depuis au moins septembre 2021, les actions les plus récentes du groupe ayant été observées en septembre 2022. Les secteurs verticaux ciblés par ce groupe comprennent l'ingénierie, les technologies de l'information, le droit, les communications, l'image de marque et marketing, médias, assurances et services sociaux. Nos conclusions décrivant les tactiques de ce groupe, y compris des détails sur un certain nombre de portes dérobées auparavant non documentées, ont été présentées fin septembre à la Bulletin de virus 2022 conférence.

- Concentré uniquement sur des cibles israéliennes, POLONIUM a attaqué plus d'une douzaine d'organisations dans divers secteurs verticaux tels que l'ingénierie, les technologies de l'information, le droit, les communications, l'image de marque et le marketing, les médias, les assurances et les services sociaux.

- Les découvertes de POLONIUM d'ESET Research ont été révélées au Bulletin de virus 2022 conférence fin septembre.

- Selon la télémétrie ESET, le groupe a utilisé au moins sept portes dérobées personnalisées différentes depuis septembre 2021, et il est actuellement actif au moment de la rédaction.

- Le groupe a développé des outils personnalisés pour prendre des captures d'écran, enregistrer les frappes au clavier, espionner via la webcam, ouvrir des shells inversés, exfiltrer des fichiers, etc.

- Pour la communication C&C, POLONIUM abuse des services cloud courants tels que Dropbox, OneDrive et Mega.

Les nombreuses versions et modifications introduites par POLONIUM dans ses outils personnalisés témoignent d'un effort continu et de longue haleine pour espionner les cibles du groupe. Bien que nous n'ayons pas observé quelles commandes ont été exécutées par les opérateurs sur des machines compromises, nous pouvons déduire de leur ensemble d'outils qu'ils sont intéressés par la collecte de données confidentielles sur leurs cibles. Le groupe ne semble pas se livrer à des actions de sabotage ou de ransomware.

Comme le montre la figure 1, l'ensemble d'outils de POLONIUM se compose de sept portes dérobées personnalisées : CreepyDrive, qui abuse des services cloud OneDrive et Dropbox pour C&C ; CreepySnail, qui exécute les commandes reçues de la propre infrastructure des attaquants ; DeepCreep et MegaCreep, qui utilisent respectivement les services de stockage de fichiers Dropbox et Mega ; et FlipCreep, TechnoCreep et PapaCreep, qui reçoivent des commandes des serveurs de l'attaquant. Le groupe a également utilisé plusieurs modules personnalisés pour espionner ses cibles.

Accès initial

Bien que nous ne sachions pas comment le groupe a obtenu un accès initial aux systèmes ciblés, certaines des victimes Les informations d'identification du compte VPN Fortinet ont été divulguées en septembre 2021 et ont été mis en ligne. En tant que tel, il est possible que les attaquants aient eu accès aux réseaux internes des victimes en abusant de ces informations d'identification VPN divulguées.

Toolset

POLONIUM est un groupe actif qui apporte constamment des modifications à ses outils personnalisés. Nous avons vu plus de 10 modules malveillants différents depuis que nous avons commencé à suivre le groupe, la plupart avec différentes versions ou avec des modifications mineures pour une version donnée. Certaines des caractéristiques les plus intéressantes de l'ensemble d'outils du groupe sont :

- Abondance d'outils: Nous avons vu sept portes dérobées personnalisées différentes utilisées par le groupe depuis septembre 2021, et également vu de nombreux autres modules malveillants pour enregistrer les frappes au clavier, prendre des captures d'écran, exécuter des commandes, prendre des photos avec la webcam ou exfiltrer des fichiers.

- Outils personnalisés: Lors de diverses attaques menées par ce groupe sur une courte période, nous avons détecté le même composant contenant des modifications mineures. Dans d'autres cas, nous avons vu un module, codé à partir de zéro, qui suivait la même logique que certains composants précédents. Ce n'est que dans quelques cas que nous avons vu le groupe utiliser des outils ou du code accessibles au public. Tout cela nous indique que POLONIUM construit et entretient ses propres outils.

- Services cloud: Le groupe abuse des services cloud courants tels que Dropbox, OneDrive et Mega pour les communications C&C (recevoir des commandes et exfiltrer des données).

- Petits composants: La plupart des modules malveillants du groupe sont petits, avec des fonctionnalités limitées. Dans un cas, les attaquants ont utilisé un module pour prendre des captures d'écran et un autre pour les télécharger sur le serveur C&C. Sur une note similaire, ils aiment diviser le code dans leurs portes dérobées, distribuant des fonctionnalités malveillantes dans diverses petites DLL, s'attendant peut-être à ce que les défenseurs ou les chercheurs n'observent pas la chaîne d'attaque complète.

EffrayantDrive

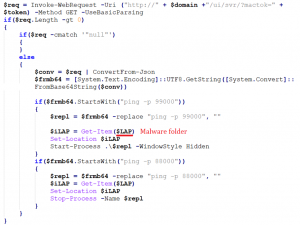

CreepyDrive est une porte dérobée PowerShell qui lit et exécute des commandes à partir d'un fichier texte stocké sur OneDrive ou Dropbox. Il peut charger ou télécharger des fichiers à partir de comptes contrôlés par des attaquants dans ces services cloud et exécuter le code PowerShell fourni. La figure 2 montre une partie du code qui télécharge des fichiers et exécute des commandes. Notez que cette porte dérobée a été documentée dans Le rapport de Microsoft en juin 2022.

CreepyDrive utilise le API HTTP OneDrive (Et l' API HTTP Dropbox) pour accéder au stockage cloud. Dans les deux cas, il utilise un jeton d'actualisation, un ID client et un secret client (tous codés en dur) pour générer un jeton d'accès qui authentifie l'utilisateur et accorde l'accès aux comptes.

Bien que nous n'ayons pas observé de commandes exécutées par les attaquants sur des systèmes compromis, nous avons repéré un fichier journal documentant l'exécution d'une commande sur un ordinateur victime. Le contenu du fichier journal (décodé) est illustré à la figure 3.

EffrayantEscargot

CreepySnail est une autre porte dérobée PowerShell qui envoie des requêtes HTTP à un serveur C&C et reçoit et exécute des commandes PowerShell. Nous avons vu différentes versions de cette porte dérobée dans la nature, même si les différences entre elles étaient minimes. La figure 4 montre une version qui peut exécuter n'importe quel exécutable spécifié par le serveur C&C (tant qu'il se trouve dans le dossier des logiciels malveillants). Nous n'entrerons pas plus dans les détails de cette porte dérobée car elle a déjà été décrite par Microsoft dans son rapport.

Fluage profond

DeepCreep est une porte dérobée précédemment non documentée écrite en C # qui lit les commandes d'un fichier texte stocké dans les comptes Dropbox et peut télécharger ou télécharger des fichiers vers et depuis ces comptes. Certaines versions de DeepCreep ont des chaînes masquées, certaines séparent le code en DLL et certaines ont plus ou moins de commandes. Nous nous concentrerons sur la version la plus répandue pour cette analyse, bien que les caractéristiques intéressantes des autres versions soient mentionnées.

Une commande à exécuter par la porte dérobée est lue à partir du fichier cd.txt sur le dossier racine côté serveur de la victime ; une fois lu, le fichier est supprimé du cloud. DeepCreep exécute ce processus dans une boucle infinie, ce qui signifie qu'un nouveau cd.txt Le fichier doit être placé dans le stockage en nuage pour chaque commande à exécuter. Si le fichier n'est pas trouvé, la porte dérobée se met en veille puis réessaye. Une liste des commandes que DeepCreep peut traiter est présentée dans le tableau 1.

Tableau 1. Liste des commandes prises en charge par DeepCreep

| Command | Description |

|---|---|

| Ne rien obtenir | Les suppressions cd.txt. |

| télécharger "" "" |

Télécharge un fichier sur l'ordinateur de la victime vers un sous-dossier 2 dans Dropbox. Plusieurs lignes de téléchargement peuvent être incluses dans cd.txt pour exécuter plusieurs téléchargements à la fois. |

| download "" "" |

Télécharge un fichier du dossier racine de Dropbox sur l'ordinateur de la victime. Si is 0, le fichier est téléchargé dans % TEMP% (chemin relatif). Si c'est 1, le fichier est téléchargé dans (chemin absolu). |

| retarder | Définit le délai pour toutes les opérations de mise en veille, où 1000 est de 1 minute. |

| Zip *: français "" "" "" |

Crée un fichier ZIP avec le fichier ou le dossier spécifié et l'enregistre dans le chemin spécifié sur l'ordinateur de la victime. L'archive est divisée en morceaux de la taille spécifiée, en mégaoctets. |

| Exécuter avec cmd.exe | Lorsqu'aucune des commandes précédentes ne se trouve dans la première ligne de cd.txt, alors toutes les lignes sont considérées comme des commandes à exécuter avec cmd.exe. La sortie produite par les commandes est téléchargée dans un fichier texte dans Dropbox. L'encodage de sortie pour la console est défini sur fenêtres 1255, qui gère les caractères hébreux. |

DeepCreep persiste en créant un fichier LNK dans %APPDATA%MicrosoftWindowsMenu DémarrerProgrammesDémarrage et en créant une tâche planifiée. Une commande PowerShell est utilisée pour créer le fichier LNK, comme illustré à la figure 5.

L'authentification avec le cloud se fait en utilisant OAuth 2.0 les jetons, qui sont codés en dur dans les binaires. DeepCreep a besoin d'une DLL légitime avec Kit de développement Dropbox pouvoir communiquer avec le cloud.

Nous avons vu des cas où un chargeur séparé - WindowsTool.exe – a été utilisé pour implémenter la persistance et exécuter DeepCreep avec InstallUtil, un outil légitime du .NET Framework. Cette version de la porte dérobée a son code malveillant fourni dans une routine de désinstallation et est exécutée avec le /u (désinstaller) option de InstallUtil.exe, peut-être pour tromper les défenseurs. La figure 6 montre une partie du code du chargeur.

En termes d'obscurcissement des chaînes, nous avons vu deux variantes : ROT13 ainsi que AsFortAsFuck obfuscateur. La dernière version de DeepCreep que nous avons vue utilise le cryptage AES et possède les mêmes commandes clés que la porte dérobée MegaCreep, que nous décrirons dans la section suivante.

MégaCreep

MegaCreep est une porte dérobée auparavant non documentée basée sur DeepCreep, avec des fonctionnalités supplémentaires. Il lit et exécute des commandes à partir d'un fichier texte stocké dans Mega stockage en ligne. Bien que MegaCreep ne soit sans doute qu'une version plus récente de DeepCreep et réutilise en fait le code de DeepCreep, il semble que les attaquants considèrent les deux portes dérobées comme des projets distincts.

MegaCreep traite les mêmes commandes que nous avons décrites pour DeepCreep, mais elles sont stockées sous forme cryptée AES dans le fichier cd.txt. Il a des commandes supplémentaires, toutes deux liées à la clé utilisée pour le déchiffrement, qui sont décrites dans le tableau 2.

Tableau 2. Liste des nouvelles commandes ajoutées à MegaCreep

| Command | Description |

|---|---|

| NouveauASKey | Reçoit la clé de déchiffrement qui est stocké localement dans Cert.dll (uniquement si le fichier n'existe pas déjà). |

| UPKY | Met à jour la clé de déchiffrement de à . Le processus ne réussit que si est la même que la clé que la porte dérobée utilise actuellement. Dans ce cas, est stocké localement dans Cert.dll. |

MegaCreep vérifie d'abord ces commandes, qui sont stockées non chiffrées dans cd.txt. Si aucune de ces commandes n'est trouvée, le contenu de cd.txt sont déchiffrés à l'aide de la clé qui se trouve dans Cert.dll. Après décryptage, toutes les mêmes commandes que nous avons décrites pour DeepCreep peuvent être exécutées par MegaCreep.

MegaCreep utilise le MégaApiClient Bibliothèque C # pour communiquer avec le stockage en nuage Mega. L'authentification se fait avec un nom d'utilisateur et un mot de passe, qui sont stockés cryptés dans un fichier local, Sess.dll. La figure 7 montre le code qui charge le nom d'utilisateur et le mot de passe à partir de Sess.dll.

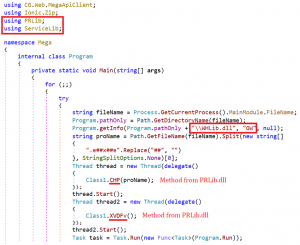

Cette porte dérobée est un bon exemple de la préférence de POLONIUM pour l'utilisation de DLL distinctes avec des fonctionnalités spécifiques, comme illustré à la figure 8. Dans l'exemple, deux méthodes de PRLib.dll sont appelés: CHP, qui tue les processus en cours d'exécution portant le même nom que l'exécutable de la porte dérobée (c'est-à-dire les exécutions précédentes de la porte dérobée qui sont toujours en cours d'exécution), et XVDFv, qui implémente la persistance (de la même manière que nous l'avons décrit pour DeepCreep).

Une autre fonctionnalité qui a été ajoutée à MegaCreep est que la sortie des commandes exécutées par cmd.exe est crypté avant d'être téléchargé sur le cloud. La clé utilisée pour le chiffrement est la même que celle utilisée pour déchiffrer les commandes.

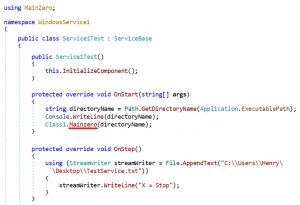

Nous avons vu un cas où MegaCreep a été déployé à l'aide d'un chargeur, WLAN-AutoConfig.exe. Le code principal de la porte dérobée a été placé dans un fichier DLL, MainZero.dllMainZero.dll, et d'autres routines qui communiquent avec Mega ont été placées dans une autre DLL, MagLibrary.dll. La figure 9 montre le code dans le chargeur qui appelle MainZéro.

FlipCreep

FlipCreep est une autre porte dérobée précédemment non documentée écrite en C# qui a un flux d'exécution très similaire à celui des autres portes dérobées que nous avons décrites : il lit les commandes de commandes.txt – un fichier texte stocké sur un serveur FTP exploité par POLONIUM – et peut télécharger ou télécharger des fichiers depuis le serveur. Les commandes que FlipCreep peut traiter sont les mêmes que les autres portes dérobées, avec les considérations suivantes :

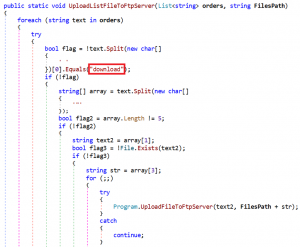

- Les commandes télécharger ainsi que download faire le contraire de ce qui est attendu. Nous ne savons pas si c'était une erreur, mais télécharger télécharge en fait des fichiers du serveur FTP vers la victime, et download télécharge des fichiers. Les deux prennent deux arguments, comme c'était le cas dans MegaCreep. La figure 10 montre une partie du code qui télécharge les fichiers ; nous pouvons voir qu'il recherche la chaîne download.

- il y a une commande version ftp qui télécharge la version de la porte dérobée (codée en dur) dans un fichier version.txt sur le serveur FTP, dans le dossier racine de la cible.

FlipCreep crée un dossier avec le nom d'utilisateur de la cible sur le serveur FTP, ainsi que ces sous-dossiers :

- Fichiers: stocke les fichiers téléchargés depuis les victimes

- passer commande: stocke la sortie des commandes exécutées avec cmd.exe

La persistance est obtenue de la même manière que celle décrite pour DeepCreep. En ce qui concerne l'obscurcissement des chaînes, nous avons vu un échantillon avec l'obscurcissement ROT13.

TechnoCreep

TechnoCreep est une porte dérobée C# précédemment non documentée qui communique avec un serveur C&C via des sockets TCP. Dans ce cas, les commandes ne sont pas lues à partir d'un fichier, mais reçues dans un échange de messages. Le premier message est envoyé par la porte dérobée et contient des informations initiales sur la victime, au format ####

est une liste d'adresses IP résolues pour le nom d'hôte de la victime, séparées par /. La liste est obtenue en appelant DNS.GetHostByName et appliquer une expression régulière pour les adresses IP. Tous les autres éléments qui ne correspondent pas à l'expression régulière sont envoyés en tant que au serveur C&C ; notez que dans le scénario le plus courant, cette liste sera vide.

TechnoCreep reçoit les commandes dans une boucle infinie. La liste des commandes est présentée dans le tableau 3.

Tableau 3. Liste des commandes prises en charge par TechnoCreep

| Command | Description |

|---|---|

| télécharger | Télécharge un fichier sur l'ordinateur de la victime vers le serveur C&C. Le chemin du fichier à télécharger est reçu dans un message séparé. Si le fichier existe, la porte dérobée envoie Exister, auquel le serveur répond Commencer or Arrêtez. Si Commencer est reçu, la taille du fichier est envoyée. Enfin, le fichier est envoyé au serveur sous forme d'octets bruts. Si le message est Arrêtez, rien n'est fait. Si le fichier spécifié n'existe pas, Remarque est envoyé au serveur. |

| download | download Télécharge un fichier depuis le serveur C&C. Le chemin où le fichier sera enregistré sur l'ordinateur de la victime est reçu dans un message séparé. Si Remarque est reçu à la place, le processus s'arrête. Si le chemin est un chemin absolu et que le dossier parent n'existe pas, la porte dérobée envoie ne pas. Sinon, il envoie Existe, auquel le serveur répond en envoyant la taille du fichier. Ensuite, la porte dérobée envoie ok, dort pendant 1 seconde, puis reçoit le fichier sous forme d'octets bruts. |

| Exécuter avec cmd.exe | Lorsqu'aucune des commandes précédentes n'est reçue, le message est considéré comme une commande à exécuter avec cmd.exe. La sortie est envoyée au serveur. |

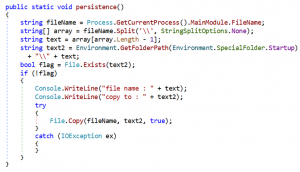

TechnoCreep persiste en copiant son exécutable dans le Démarrage dossier, comme illustré à la figure 11. Un code identique peut également être trouvé dans certaines versions de DeepCreep. Notez qu'aucun fichier LNK n'est utilisé dans cette méthode.

PapaCreep

PapaCreep est une porte dérobée personnalisée précédemment non documentée écrite en C++ qui peut recevoir et exécuter des commandes à partir d'un serveur distant via des sockets TCP. Vu pour la première fois en septembre 2022, il s'agit de la première porte dérobée utilisée par POLONIUM qui n'a pas été écrite en C # ou PowerShell.

PapaCreep est une porte dérobée modulaire ; son code a été divisé en divers composants, certains d'entre eux avec des fonctionnalités minimales. Nous pouvons résumer les principaux composants comme suit :

- Exécutif : recherche un fichier contenant des commandes et les exécute avec cmd.exe. La sortie est enregistrée dans un fichier.

- Mailman : communique avec un serveur C&C pour recevoir des commandes et les écrit dans un fichier. Il envoie également le fichier avec la sortie des commandes au serveur C&C.

- CreepyUp : télécharge n'importe quel fichier sur le serveur C&C.

- CreepyDown : télécharge n'importe quel fichier du serveur C&C.

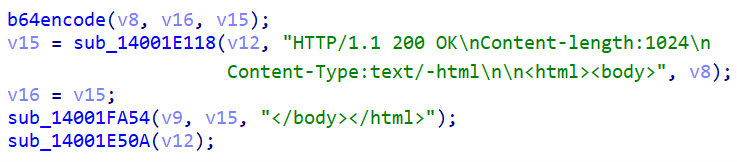

Les composants Executive et Mailman s'exécutent indépendamment les uns des autres et sont même conservés avec des tâches planifiées distinctes dans un système compromis. La communication avec le serveur distant utilise des sockets TCP bruts, mais les informations envoyées et reçues par la porte dérobée sont contenues dans du code HTML (avec un faux en-tête HTTP). La figure 12 montre que l'en-tête est codé en dur dans la porte dérobée, et Longueur du contenu est toujours 1024. Notez que Le type de contenu est text/-html, qui n'est pas une valeur normale.

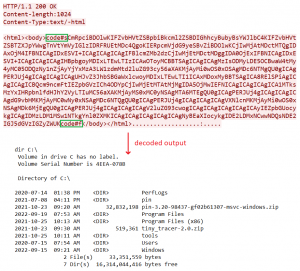

Le composant Mailman initie la communication avec le serveur C&C en envoyant - (encodé en base64). Il démarre ensuite deux threads : l'un d'eux reçoit les commandes du serveur et l'autre envoie toute sortie disponible de l'exécution des commandes. Les délimiteurs sont utilisés à la fois pour l'envoi et la réception : codes ainsi que code#f sont utilisés pour marquer le début et la fin des données. Un exemple de message envoyé au serveur avec la sortie d'un dir La commande est illustrée à la Figure 13.

Si le contenu est supérieur à 1024 octets, plusieurs messages seront transmis. Dans ce cas, le premier message aura le délimiteur de début et le message final aura le délimiteur de fin. L'adresse IP et le port du serveur C&C sont lus à partir d'un fichier texte, encorety.dll, au format :: (encodé en base64).

Les modules CreepyUp et CreepyDown ne font pas partie du flux principal d'exécution de la porte dérobée et peuvent être exécutés à la demande. Ce sont des outils de ligne de commande autonomes qui prennent deux arguments, un fichier local et un fichier distant. Curieusement, le nom de fichier de CreepyDown dans les ordinateurs compromis est UCLN.exe et CreepyUp est DCLN.exe. Ceci est similaire aux commandes télécharger ainsi que download dans la porte dérobée FlipCreep qui font le contraire de ce qui est attendu. CreepyUp et CreepyDown lisent les informations du serveur à partir du encorety.dll fichier texte.

Autres modules

Pour espionner leurs victimes, POLONIUM utilise plusieurs autres modules en plus de leurs portes dérobées, notamment des modules d'obus inversés et un module de création de tunnel. Les chercheurs d'ESET ont observé de nombreuses variantes des modules que le groupe utilise pour prendre des captures d'écran. En ce qui concerne les enregistreurs de frappe, POLONIUM a utilisé à la fois des enregistreurs personnalisés et open source. L'enregistreur de frappe personnalisé du groupe surveille les frappes et le contenu du presse-papiers et prend en charge les claviers hébreu et arabe. POLONIUM a également utilisé un module simple qui utilise AForge.NET pour prendre un instantané de la webcam et l'enregistrer dans le TEMP dossier.

Infrastructure de réseau

POLONIUM n'a utilisé de noms de domaine dans aucun des échantillons que nous avons analysés, uniquement des adresses IP. La plupart des serveurs sont des VPS dédiés, probablement achetés plutôt que compromis, hébergés chez HostGW. Il existe un cas particulier : l'adresse IP 45.80.149[.]154 héberge erichmocanu.tv, qui semble être un site Web légitime. Il est probable que POLONIUM ait utilisé ce serveur avant qu'il ne soit attribué à son propriétaire actuel.

Conclusion

POLONIUM est un acteur de menace très actif avec un vaste arsenal d'outils malveillants et les modifie constamment et en développe de nouveaux. Une caractéristique commune à plusieurs outils du groupe est l'abus de services cloud tels que Dropbox, Mega et OneDrive pour les communications C&C.

Les renseignements et les rapports publics sur POLONIUM sont très rares et limités, probablement parce que les attaques du groupe sont très ciblées et que le vecteur de compromis initial n'est pas connu. ESET Research continuera de suivre ses activités et de documenter ses attaques.

ESET Research propose également des rapports de renseignement APT privés et des flux de données. Pour toute demande concernant ce service, rendez-vous sur Intelligence des menaces ESET .

IoCs

Une liste complète des indicateurs de compromission et des exemples sont disponibles dans notre référentiel GitHub.

| SHA-1 | Nom de fichier | Nom de détection ESET | Description |

|---|---|---|---|

| 3F4E3C5301752D39DAF97384CCA47564DA1C3314 | dnw.exe | PowerShell/Agent.GJ | EffrayantDrive |

| CC820ED9A23084104807941B76A2679243BA357C | Requête.exe | PowerShell/Agent.HF | EffrayantEscargot |

| 03A35A0167684E6CCCA641296969972E49B88D60 | DropBox.exe | MSIL/Agent.DPT | Fluage profond |

| 4E7DBFF20995E97190536B284D7E5CC65922FD55 | Méga.exe | MSIL/Agent.DPT | MégaCreep |

| 994EAD7666A67E33C57A51EF98076D41AABB7FB7 | Regestries.exe | MSIL/Tiny.DG | FlipCreep |

| 79DE0AF2F10F8D39A93EED911D4048D87E3C8A1C | WinUpdate.dll | MSIL/Agent.DYU | TechnoCreep |

| 2B9444B0E1747EB4F482D29C9DE27D07CCE55A76 | WindowsSartup22.exe | Win64/HackTool.NetHacker.G | PapaCreep |

| F26F43AD2E2980B96497242A3F30CA003E5CF54C | WinSc.exe | MSIL/Tiny.DG | Module de captures d'écran |

| F41E27C4C863821DE6CAD91CA7E77CD6CA6CE5D3 | 4kyro3fs.dll | MSIL/Spy.Keylogger.FGC | Module enregistreur de frappe |

| 94E75BA7C4476AFDACF4B39E403379C5ECD1BED6 | Appareil.exe | MSIL/Spy.Tiny.CZ | Module webcam |

| B87CC5269A5DF5CF093F8D28DF78952F662162B6 | OnDrive.exe | MSIL/Agent.DTP | Module coque inversée |

| 809048A40274350BD0C453E49D8C1F7D32397164 | Rehost.exe | MSIL/Spy.Tiny.DA | Module d'exfiltration |

| 43E3C3752A15D0BDE7135E1B52F1DE397B5314B5 | Microsoft Malware Protection.exe | MSIL/Agent.DYV | Module Tunnels |

Réseau

| IP | Vu la première fois | Détails |

|---|---|---|

| 37.120.233[.]89 | 2022-09-12 | PapaCreep C&C |

| 45.80.148[.]119:8080 | 2022-05-21 | Serveur shell inversé |

| 45.80.148[.]167:21 45.80.148[.]167:5055 |

2021-11-27 | exfiltration |

| 45.80.148[.]186:8080 | 2022-01-08 | Serveur shell inversé |

| 45.80.149[.]22:8080 | 2022-05-13 | CreepySnail C&C |

| 45.80.149[.]108:8080 | 2022-02-11 | CreepySnail C&C |

| 45.80.149[.]68:63047 | 2022-03-01 | CreepySnail C&C |

| 45.80.149[.]71:80 | 2022-03-11 | CreepySnail C&C |

| 185.244.129[.]79:63047 | 2022-03-01 | CreepySnail C&C |

| 45.80.149[.]154:1302 45.80.149[.]154:21 |

2021-09-23 | TechnoCreep C&C exfiltration |

| 185.244.129[.]216:5055 | 2021-11-24 | exfiltration |

| 146.70.86[.]6:1433 | 2022-05-26 | exfiltration |

| 195.166.100[.]23:5055 | 2022-01-05 | exfiltration |

| 45.137.148[.]7:2121 | 2021-10-29 | FlipCreep C&C |

| 185.203.119[.]99:8080 | 2022-02-12 | Coque inversée |

| 212.73.150[.]174 | 2022-02-24 | Tunneling |

| 94.156.189[.]103 | 2022-04-20 | Tunneling |

| 51.83.246[.]73 | 2022-03-12 | Tunneling |

Techniques d'ATT&CK D'ONGLET

Ce tableau a été construit avec Version 11 du cadre MITRE ATT&CK.

| Tactique | ID | Nom | Description |

|---|---|---|---|

| Développement des ressources | T1583.003 | Acquérir une infrastructure : serveur privé virtuel | POLONIUM a acquis divers serveurs pour C&C et également pour stocker les fichiers exfiltrés. |

| T1587.001 | Développer des capacités : logiciels malveillants | POLONIUM a développé au moins six portes dérobées et plusieurs autres modules malveillants. | |

| T1588.001 | Obtenir des capacités : logiciels malveillants | POLONIUM a utilisé un enregistreur de frappe accessible au public. | |

| Internationaux | T1059.001 | Interpréteur de commandes et de scripts : PowerShell | POLONIUM a utilisé les portes dérobées CreepySnail et CreepyDrive PowerShell dans ses attaques. |

| T1059.003 | Interpréteur de commandes et de scripts : Shell de commandes Windows | Utilisation de DeepCreep, MegaCreep, FlipCreep et TechnoCreep cmd.exei pour exécuter des commandes dans un ordinateur compromis. | |

| T1129 | Modules partagés | DeepCreep et MegaCreep ont leur code divisé en petites DLL, qui sont chargées à la fois statiquement et dynamiquement. | |

| Persistence | T1547.009 | Exécution de démarrage automatique au démarrage ou à l'ouverture de session : modification du raccourci | Les portes dérobées de POLONIUM persistent en écrivant des raccourcis vers le dossier de démarrage de Windows. |

| T1053.005 | Tâche/Tâche planifiée : Tâche planifiée | DeepCreep, MegaCreep et FlipCreep créent des tâches planifiées pour la persistance. | |

| Évasion défensive | T1140 | Désobscurcir/décoder des fichiers ou des informations | DeepCreep et MegaDeep utilisent le cryptage AES pour masquer les commandes et les identifiants de connexion stockés dans des fichiers locaux sur l'ordinateur de la victime. |

| T1070.004 | Suppression de l'indicateur sur l'hôte : suppression de fichier | Les modules d'exfiltration de POLONIUM suppriment les fichiers de capture d'écran ou les journaux de frappe d'un hôte compromis après leur exfiltration. | |

| T1036.005 | Masquage : correspond à un nom ou à un emplacement légitime | POLONIUM a utilisé des noms de fichiers tels que Méga.exei or DropBox.exei pour ses portes dérobées, pour les faire ressembler à des binaires légitimes. | |

| T1218.004 | Exécution du proxy binaire système : InstallUtil | POLONIUM a utilisé InstallUtil.exei pour exécuter DeepCreep. | |

| T1083 | Découverte de fichiers et de répertoires | Le module d'exfiltration personnalisé de POLONIUM crée une liste de fichiers pour un dossier donné. | |

| T1057 | Découverte de processus | DeepCreep, MegaCreep et FlipCreep recherchent des processus en cours d'exécution et tuent d'autres instances d'eux-mêmes. | |

| T1082 | Découverte des informations système | TechnoCreep et le module reverse shell de POLONIUM envoient des informations telles que le nom de l'ordinateur, le nom d'utilisateur et le système d'exploitation à un serveur distant, afin d'identifier leurs victimes. | |

| T1016 | Découverte de la configuration réseau du système | TechnoCreep envoie une liste d'adresses IP associées à l'ordinateur d'une victime. | |

| T1033 | Propriétaire du système/Découverte des utilisateurs | POLONIUM a exécuté whoami.exei pour identifier l'utilisateur connecté. | |

| Collection | T1560.002 | Archiver les données collectées : archiver via la bibliothèque | DeepCreep, MegaCreep et FlipCreep utilisent la classe ZipFile de .NET pour archiver les données collectées. |

| T1115 | Données du Presse-papiers | L'enregistreur de frappe personnalisé de POLONIUM récupère les données du presse-papiers à partir d'ordinateurs compromis. | |

| T1005 | Données du système local | Le module d'exfiltration de POLONIUM collecte les fichiers d'un système compromis. | |

| T1056.001 | Capture d'entrée : enregistrement de frappe | POLONIUM a utilisé des enregistreurs de frappe personnalisés et accessibles au public. | |

| T1113 | Capture d'écran | POLONIUM a utilisé des modules personnalisés pour prendre des captures d'écran. | |

| T1125 | Capture vidéo | POLONIUM a utilisé un module personnalisé pour capturer des images à l'aide de la webcam de l'ordinateur compromis. | |

| Commander et contrôler | T1071.001 | Protocole de couche d'application : protocoles Web | Les modules d'exfiltration de fichiers de CreepySnail et POLONIUM utilisent la communication HTTP avec le serveur C&C. |

| T1071.002 | Protocole de couche application : protocoles de transfert de fichiers | Les modules d'exfiltration de fichiers de FlipCreep et POLONIUM utilisent la communication FTP avec le serveur C&C. | |

| T1132.001 | Codage des données : Codage standard | CreepySnail, CreepyDrive et certains des modules reverse shell de POLONIUM utilisent des commandes encodées en base64 pour communiquer avec le serveur C&C. | |

| T1573.001 | Canal crypté : cryptographie symétrique | DeepCreep et MegaCreep AES chiffrent les commandes et leur sortie. | |

| T1095 | Protocole de couche non applicative | Le module shell inversé de TechnoCreep et POLONIUM utilise TCP. | |

| T1571 | Port non standard | POLONIUM a utilisé des ports non standard, tels que 5055 ou 63047, pour HTTP. | |

| T1572 | Tunnellisation de protocole | Le module de tunnels de POLONIUM utilise l'utilitaire Plink pour créer des tunnels SSH. | |

| T1102.002 | Service Web : communication bidirectionnelle | POLONIUM a utilisé des plates-formes cloud telles que OneDrive, Dropbox et Mega pour envoyer des commandes et stocker la sortie. | |

| exfiltration | T1041 | Exfiltration sur le canal C2 | DeepCreep, MegaCreep, FlipCreep et TechnoCreep exfiltrent les fichiers sur le canal C&C via télécharger les commandes. |

| T1567.002 | Exfiltration sur service Web : exfiltration vers le stockage dans le cloud | POLONIUM a utilisé OneDrive, Dropbox et le stockage en nuage Mega pour stocker les informations volées. |