Bienvenue dans la quatrième partie de notre série de blogs sur Récupération du grand livre genèse. Notre objectif est d'explorer les nombreux obstacles techniques rencontrés lors de la création d'un service de récupération de semences et comment Ledger Recover, fourni par Coincover, les résout avec une conception et une infrastructure sécurisées.

Dans les parties précédentes, nous avons expliqué comment l'entropie d'une phrase de récupération secrète peut être fractionné en plusieurs parts (ou fragments), puis envoyé à des fournisseurs de sauvegarde de confiance, et enfin stocké en toute sécurité tout en conservant toujours le plus haut niveau de sécurité.

La prochaine question que vous vous posez peut-être maintenant est : comment Ledger Recover peut-il protéger l'entropie d'une phrase de récupération secrète sans simplement introduire un autre mécanisme supplémentaire basé sur le secret, tel qu'un mot de passe, une authentification à deux facteurs ou similaire ? Surtout dans une situation où vous pourriez avoir perdu l’accès à tous les moyens d’authentification numérique (comme votre courrier électronique, divers portefeuilles matériels et authentificateurs, etc…).

La clé pour accorder aux utilisateurs de Ledger Recover un contrôle total sur la découverte de leurs secrets réside dans valoriser leur identité, qui est l’essence même de la propriété.

Dans cette section, nous approfondirons vérification d'identité mécanismes qui permettent d'accéder à votre sauvegarde par vous-même et seulement toi. Commençons par quelques définitions.

Une introduction à la vérification de l'identité

vérification d'identité est le processus de confirmation de l'exactitude et de la légitimité de l'identité revendiquée par un individu. Il s’agit de vérifier des informations personnelles provenant de sources fiables, notamment des documents officiels. L'objectif est de prévenir les activités frauduleuses ou l'accès non autorisé à des informations sensibles en validant l'exactitude de l'identité revendiquée d'un individu.

Notez qu’à partir de maintenant, nous utiliserons le IDV acronyme de Vérification d'identité.

Attendez ! Et si quelqu'un volait mes documents d'identité ? Cette personne serait-elle en mesure de passer le processus de vérification d'identité ?

Ledger Recover est résilient à de tels scénarios car il compare plusieurs sources d'informations au cours du processus, notamment :

- Informations certifiées d'identité : les données extraites du document officiel par OCR1 technologies

- Données biométriques2: données en direct extraites d'un humain et comparées aux enregistrements de documents officiels, dans le cas Ledger Recover, votre visage

- Contrôle de vivacité : vérifie pour s'assurer qu'un véritable humain se cache derrière les données biométriques et qu'il n'a pas été usurpé

- Interviews en direct de différents IDV les fournisseurs de services.

En passant par le IDV Le processus vous demandera de filmer une petite vidéo et de suivre les instructions afin de permettre au système de capturer suffisamment d'informations pour confirmer que vous êtes effectivement le titulaire des documents d'identité fournis.

Maîtrisez votre secret : Ledger Recover vous permet de devenir la clé ultime

Chez Ledger, nous promouvons la garde de soi et l'autonomie individuelle, c'est pourquoi la vérification d'identité (IDV) est un composant crucial de Ledger Recover.

En utilisant IDV, Ledger Recover, fourni par Coincover, garantit que vous, en tant que propriétaire du compte, avez un contrôle total sur le processus de récupération, au lieu de compter sur des méthodes de récupération sociale qui nécessitent l'implication d'autres personnes ou de plusieurs parties.

L'un des principaux avantages de IDV est qu'il exploite votre document d'identification délivré par le gouvernement, qui est généralement en votre possession en toute sécurité et facilement accessible. Cela signifie que vous pouvez authentifier votre identité en toute confiance sans avoir recours à des entités externes ou à des procédures compliquées. C'est aussi l'une des seules formes d'authentification pouvant être restaurée après des événements catastrophiques comme la perte de tout (papiers, accès numériques, etc…).

En intégrant IDV dans le cadre d'auto-garde de Ledger Recover, il vous permet de garder un contrôle total sur vos actifs et vos informations personnelles. Son processus de vérification simplifié et sécurisé donne la priorité à votre commodité, vous permettant de récupérer votre compte en toute confiance tout en adhérant aux principes d'auto-garde et d'autonomie individuelle.

IDV n'est pas un KYC ordinaire…

Le processus de vérification d'identité diffère d'un processus complet de connaissance de votre client (KYC), car nous accordons la priorité à la minimisation de toute divulgation inutile d'informations personnelles. Nous comprenons l'importance de protéger votre vie privée, c'est pourquoi notre méthode de vérification ne révèle que les détails essentiels nécessaires à la confirmation de votre identité, garantissant ainsi la protection de vos données sensibles.

Comment Ledger Recover utilise-t-il les fournisseurs de services IDV ?

Pendant le processus de sauvegarde, Ledger Recover capture vos données d'identification via le IDV processus d'identification du fournisseur de services, demande à l'utilisateur de le confirmer sur son appareil et l'associe aux parts de l'entropie de votre phrase secrète de récupération. Ensuite, le seul moyen de restaurer vos clés privées est de déverrouiller vos partages en prouvant votre identité à deux des trois fournisseurs de sauvegarde via deux fournisseurs indépendants. IDV les fournisseurs de services.

Ledger Recover donne la priorité à la sécurité et à l'exactitude des IDV, c'est pourquoi elle emploie des indépendants IDV fournisseurs de services, à savoir Coincover et Tessi, qui exploitent respectivement la technologie Digital IDV d'Onfido et Veridas.

Récupération du grand livre IDV les prestataires de services sont réputés pour leur expertise et leurs solutions de pointe dans le domaine IDV l’industrie, ce qui en fait des choix idéaux pour un processus de vérification rigoureux. Onfido et Veridas s'appuient tous deux sur des technologies qui ont réussi Attaque de présentation3 Détection (PAD) test de niveau 2 réalisé par iBeta Quality Assurance.

En utilisant plusieurs fournisseurs de services IDV, Ledger Recover garantit un modèle de processus de vérification robuste et approfondi, car chaque fournisseur apporte une perspective unique et un ensemble d'algorithmes.

Multiple IDVs est le mécanisme principal avec lequel Ledger Recover garantit qu'une demande de restauration provient d'un utilisateur légitime. Mais la mise en œuvre correcte de cela introduit de nombreuses questions et considérations de sécurité supplémentaires :

Mais que se passe-t-il si les deux prestataires IDV ne parviennent pas à un consensus ?

Ce temps de processus est-il résilient ?

Que se passe-t-il si je change d'apparence entre Sauvegarde et Restauration ?

Comment puis-je m'assurer que j'effectue une IDV pour le bon appareil et la bonne graine ?

Concrètement, comment tout cela fonctionne au sein de Ledger Recover ? Examinons certains détails de mise en œuvre pour répondre à ces questions.

Intrication de la vérification d’identité dans Ledger Recover

Comme présenté dans les parties 1 à 3 de cette série d'articles de blog, Ledger Recover dispose de mécanismes cryptographiques puissants pour diviser, distribuer, stocker, collecter et réassembler les partages d'une graine sur votre appareil. En utilisant IDV autoriser la restauration d’une graine introduit deux grandes catégories de défis :

- Vérifiez avec certitude que vous êtes le propriétaire légitime du secret au moment de la récupération.

- Établir un lien fort entre votre identité et vos actions, tout au long du cycle de vie des actions

Lier l’identité, les partages et les appareils

L'objectif principal de la liaison de l'identité et des partages est de garantir que les partages ne sont libérés que lorsqu'un véritable humain a prouvé son identité, sa propriété du partage et a confirmé son consentement sur un appareil de confiance. L’objectif est également d’éviter qu’un attaquant (externe ou interne) puisse intercepter ou modifier les étapes des processus de sauvegarde ou de restauration, et les rediriger vers leurs propres appareils.

Pour garantir cette liaison, Ledger Recover introduit quelques mécanismes liant étroitement l'identité en cours de vérification, aux partages et à l'appareil utilisé.

Données de confirmation au tout début du processus de sauvegarde et de récupération

Prenons un moment pour expliquer pourquoi vos données d'identité sont stockées et comment elles sont exploitées pour garantir que vous gardez toujours le contrôle de ce qui se passe tout au long du processus.

Pendant le processus de sauvegarde, après avoir explicitement autorisé l'utilisation du service Ledger Recover sur votre périphérique matériel et a passé le IDV étapes, il vous est demandé de confirmer sur votre écran de confiance que les informations correctes ont été effectivement extraites de votre document officiel grâce à l'OCR.

Si ceux-ci vous conviennent, vous pouvez confirmer le processus de sauvegarde/restauration et autoriser la sauvegarde/restauration de vos partages cryptés Seed.

Cette confirmation sur l'appareil active certaines fonctionnalités de sécurité clés pour Ledger Recover :

- Il capture votre consentement explicite sur la sauvegarde/la restauration d'un partage

- Il vous permet de valider sur un périphérique matériel de confiance le bon lien de vos partages avec votre identité.

- Il permet au système de lier votre appareil aux sessions de sauvegarde/restauration en cours, afin qu'aucun autre appareil ne puisse être utilisé à la place.

Après cette étape, chaque partage est envoyé via un canal sécurisé à chaque fournisseur de sauvegarde et est fortement lié aux données d'identité qui ont été confirmées.

Il s'agit d'une application directe des principes communs de Ledger consistant à signer clairement toutes les interactions et à permettre « Ne faites pas confiance, vérifiez ».

Actions contraignantes et IDV

Comme mentionné dans la partie 3, chaque partage est chiffré au repos par le fournisseur de sauvegarde à l'aide de l'identité, directement dans le HSM. Cela se fait pendant la phase de sauvegarde du SRP.

Pour sécuriser la phase de restauration et faire confiance à l'identité utilisée pour libérer le partage, toutes les communications avec IDV les prestataires de services sont sécurisés (cryptés et authentifiés) et tous les messages reçus des fournisseurs de services IDV sont signés. Cette signature est contrôlée directement au sein du HSM de chaque Backup Provider, avant de décrypter en interne le partage.

Code de sécurité à usage unique

La dernière partie à protéger est la IDV processus lui-même. Un attaquant contrôlant votre écran et volant d'une manière ou d'une autre vos informations d'identification pourrait tenter de vous faire passer un IDV pour restaurer votre graine sur leur appareil.

Le processus de restauration de Ledger Recover a donc été conçu pour être robuste contre les scénarios d'attaque Man-in-the-Middle, en créant une liaison forte entre le périphérique matériel qui initie la récupération et le IDV traiter lui-même, en utilisant un code de sécurité à usage unique.

Plus précisément, le code de sécurité unique est un code dérivé d'un secret partagé entre le HSM du fournisseur de sauvegarde Ledger et votre périphérique matériel. Le code de sécurité unique est généré à la fois du côté HSM et sur votre périphérique matériel, ce code ne peut donc pas être intercepté car il ne transite jamais. Ce code est unique, il ne peut être utilisé qu'une seule fois, il est lié à votre session et à votre appareil, et il changera à chaque tentative de récupération.

Une fois ce code généré, il ne s'affichera qu'une seule fois sur votre appareil : écris-le avec précaution; il sera nécessaire au début du processus d’identification mais ne sera plus jamais montré. Ce code sera demandé lors d'un contrôle de vivacité et vérifié. Tout échec ici annulera la tentative de récupération.

Ledger Récupérer la règle de sécurité d'or

Toutes les sessions de sauvegarde et de restauration doivent commencer par la connexion de votre appareil et la génération d'un code de sécurité à usage unique. N'effectuez jamais d'IDV pour Ledger Recover si vous n'avez pas généré ce code de sécurité à usage unique sur votre appareil auparavant !

vérification d'identité

Ledger Recover s'appuie sur plusieurs sources indépendantes pour obtenir une évaluation complète et fiable de votre identité et une évaluation fiable de votre identité et garantit un niveau de certitude extrêmement élevé sur l'identité de l'utilisateur interagissant avec le système. Regardons les détails de IDV elle-même.

Processus de sauvegarde

La IDV Le processus pendant la sauvegarde est conçu pour être simple. L’objectif ici est de garantir que la véritable identité est associée aux bons partages. La condition pour ouvrir une session de sauvegarde est de fournir des données cohérentes tout au long du processus : le selfie est cohérent avec la photo de votre pièce d'identité et votre pièce d'identité est suffisamment lisible pour extraire des informations telles que le lieu de naissance, la date de naissance, le prénom, le nom. et photo selfie.

Une fois que votre identité s'est avérée cohérente et traitable, ces données sont ensuite cryptées et stockées en toute sécurité pour une comparaison ultérieure (essentiellement pendant le processus de récupération) et la sauvegarde de votre phrase de récupération secrète est effectivement créée.

Processus de récupération

Le processus de récupération est beaucoup plus complexe car il vérifie non seulement la cohérence de votre identité mais aussi si vous êtes ou non le propriétaire légitime des actions.

Premièrement, en tant que concept central et mentionné dans partie 3 de cette série notre protocole repose sur l’isolement des décisions de libération d’actions. Cela implique que chaque fournisseur de sauvegarde a son propre IDV service pour accepter ou refuser une demande de libération en fonction de ses propres IDV résultat du processus.

Pour récupérer votre sauvegarde vous devrez passer plusieurs tests dont deux IDVs. Chaque IDV est lié à une part de votre entropie, qui est libérée indépendamment si l'identification réussit.

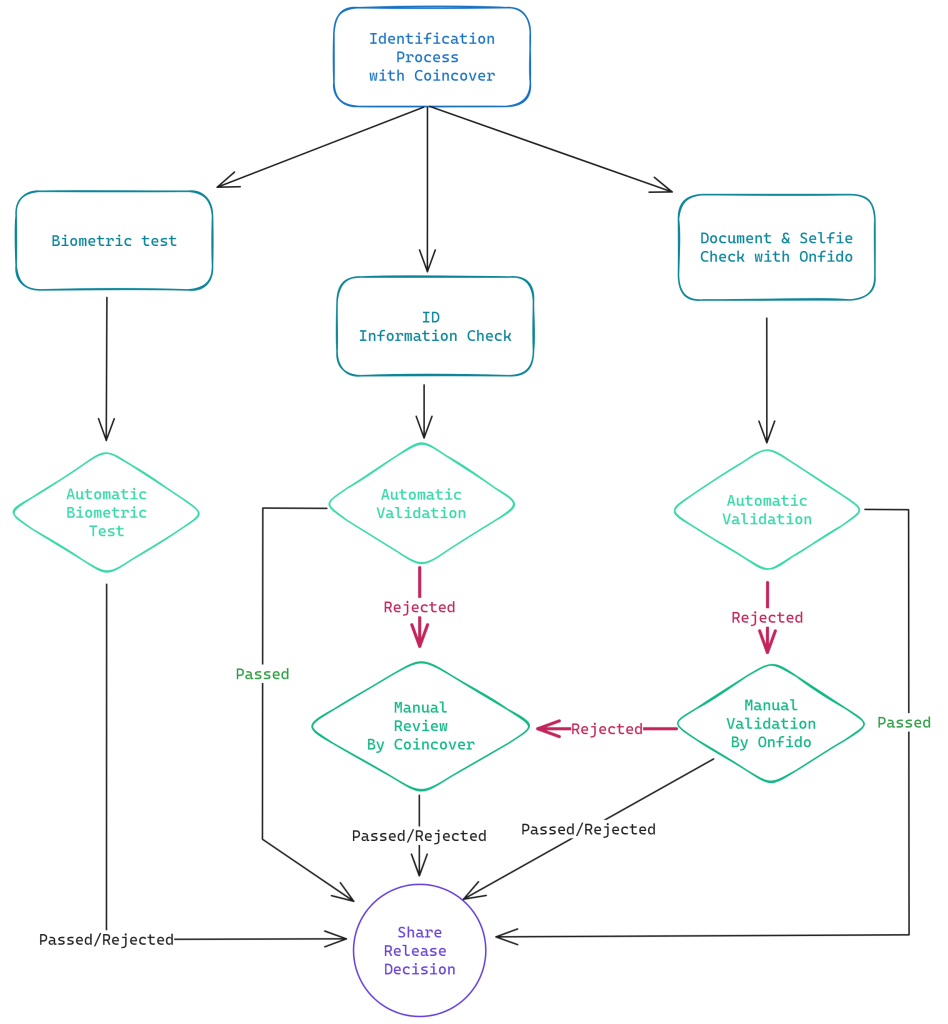

Processus de vérification d'identité avec le fournisseur Coincover Backup

Une part de l'entropie de votre phrase de récupération secrète est confiée à Coincover en tant que fournisseur de sauvegarde. Coincover assure également une partie du Service d'Identification en collaboration avec Onfido. Lors de cette étape vous devrez fournir une photo de votre pièce d'identité et enregistrer une vidéo avec diverses instructions.

Ensuite le processus passe par 3 validations distinctes :

- Test biométrique : Comparaison du selfie fourni lors de la sauvegarde et de la vidéo. Ce contrôle est automatiquement validé.

- Vérification de la cohérence des informations d'identification : Comparaison des informations extraites du document d'identité avec celles fournies lors de la sauvegarde.

- Vérification de la cohérence des documents d'identité et des vidéos : Vérifiez l'authenticité de la vidéo et la cohérence avec la photo du document d'identité et le selfie extraits de la vidéo.

Ces trois étapes passent par une validation automatique et si nécessaire, si le résultat du traitement est inférieur à un seuil satisfaisant, il passe par une vérification manuelle.

Si et seulement si toutes ces vérifications sont concluantes, le partage sécurisé est enfin libéré pour ce Backup Provider.

Processus de vérification d'identité avec Ledger comme fournisseur de sauvegarde

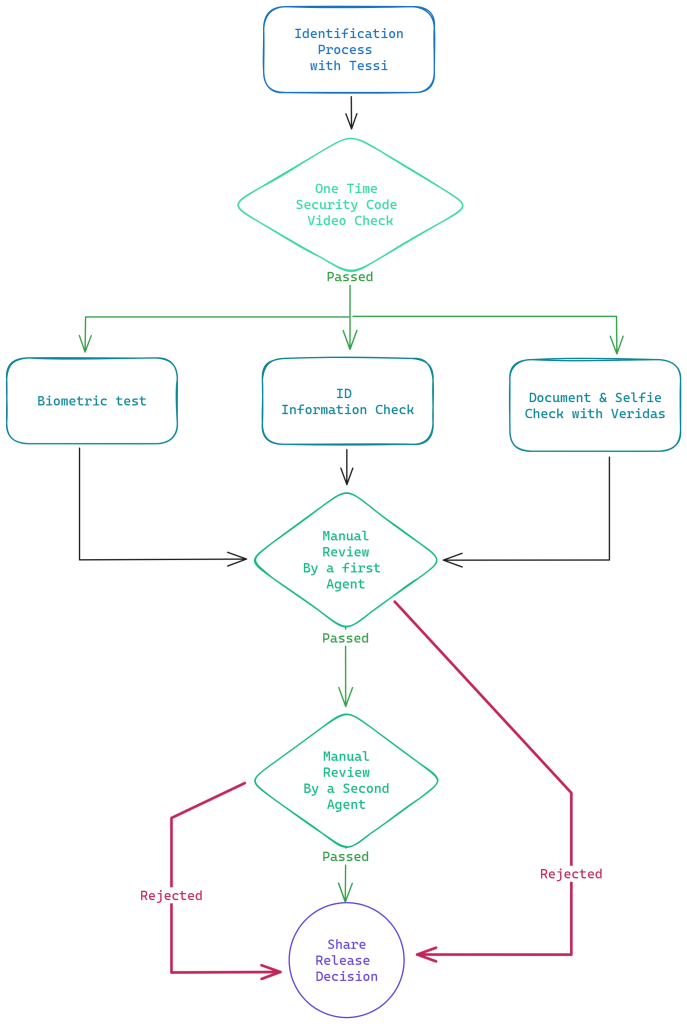

Ledger en tant que Backup Provider s'appuie sur les services Tessi pour valider votre identité lorsque vous demandez une restauration de votre entropie. Sur ce deuxième fournisseur de sauvegarde, le IDV diffère sur certains aspects clés qui doivent être mentionnés :

- Chaque identification implique deux vérifications manuelles géré par des agents formés. Ces agents formés veilleront à ce que votre demande soit authentique et légitime.

- Il introduit un mécanisme puissant pour lier votre appareil à votre session, le Code de sécurité à usage unique décrit dans la section précédente. Par conséquent, cela garantit que vous exécutez efficacement un IDV processus spécifiquement créé pour votre appareil uniquement.

Vérification manuelle de l'identification

Comme mentionné, un aspect notable de ce processus est qu’il implique une vérification humaine des données fournies. Semblable aux tests évoqués précédemment pour le fournisseur de sauvegarde Coincover, cette vérification est effectuée séparément par deux agents distincts et non connectés.

Si -et seulement si- toutes ces vérifications sont concluantes, le partage sécurisé est enfin libéré pour ce Backup Provider.

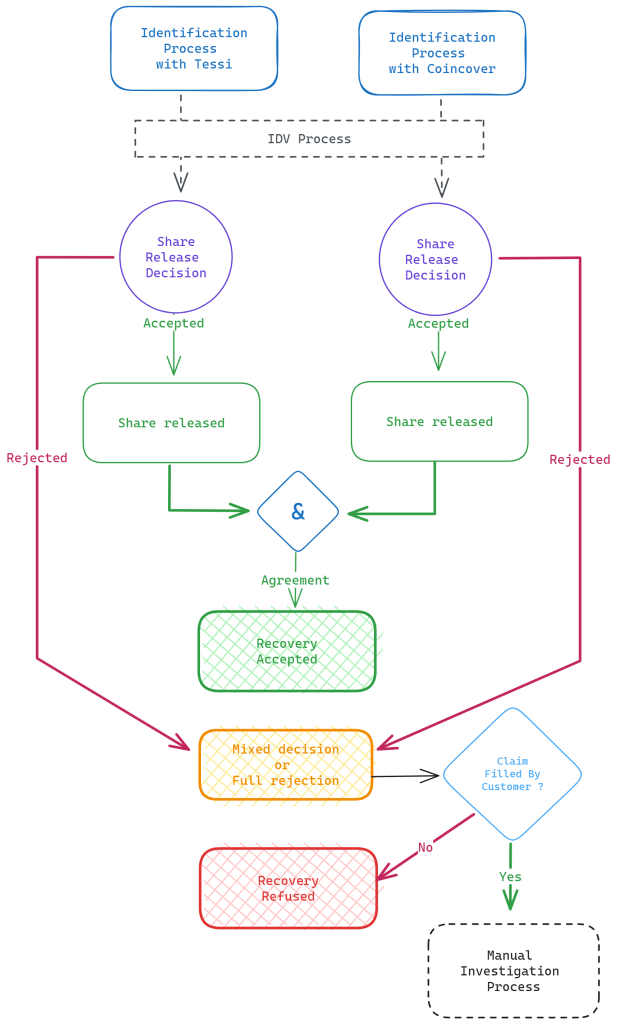

Consolidation des décisions

Une fois que vous avez exécuté les deux proposés IDVs, le système consolide les résultats des processus de vérification. Plusieurs scénarios sont possibles ici :

- Vous avez réussi les deux processus de vérification : la récupération est acceptée et les deux partages sont envoyés via un canal sécurisé vers votre appareil.

- Vous avez reçu un rejet mitigé ou total de la part des deux IDVs et vous avez décidé de ne pas demander d'investigation manuelle : votre récupération est avortée.

- Vous avez reçu un rejet mitigé ou total de la part des deux IDVs et vous avez décidé de remplir une réclamation pour poursuivre le processus de récupération : un processus d'enquête manuelle démarre (détails ci-dessous).

Processus d'enquête manuel

Le processus d'enquête manuelle a lieu chaque fois que vous ne parvenez pas à réussir l'examen. IDV tests et vous demandez une évaluation plus approfondie de votre demande. A ce stade, il existe un workflow de vérification renforcé qui vous permettra d'accéder en toute sécurité à votre secret.

Le processus d'enquête manuelle est effectué par Coincover. Son objectif principal est d'identifier précisément la raison pour laquelle le IDV processus a échoué et collecter tout élément supplémentaire pertinent et légitime susceptible de remédier au problème initial.

Ceci est réalisé en effectuant un troisième IDV en utilisant un autre fournisseur de services indépendant IDNow, suivi d'un chat vidéo avec un spécialiste de l'identification formé pour déterminer si le IDV s’effectue sous n’importe quelle contrainte.

Au cours de ce chat vidéo, il peut vous être demandé explicitement de confirmer les raisons du processus d'identification en cours. De plus, il peut vous être demandé d'effectuer une série d'actions aléatoires visant à détecter toute attaque de manipulation ou de présentation, telles que :

- Tenir votre document d'identité pour qu'il soit capturé par la caméra tout en plaçant un doigt sur une partie de la pièce d'identité pertinente pour la sécurité ; cet emplacement est variable et déterminé aléatoirement ;

- Répondre à des questions générées aléatoirement ;

- Effectuer des mouvements inhabituels.

Que se passe-t-il si le troisième IDV échoue toujours pour une raison légitime ?

Une fois la cause derrière l'échec IDVs est identifié, un enquêteur Coincover vous contactera pour rassembler tous les documents nécessaires à l'appui de votre réclamation. Le cas échéant, ce processus d'enquête peut impliquer un juriste pour :

- Vous rencontrer physiquement pour corroborer votre identité et votre revendication ; et/ou

- Certifiez les documents officiels fournis à l’appui de votre réclamation.

Règlements IDV sur les données et la confidentialité

Votre IDV les données sont collectées et traitées via Ledger Recover dans le respect des réglementations en matière de confidentialité, notamment le Règlement général européen sur la protection des données.

Ledger ne collecte que ce qui est strictement nécessaire à la vérification de votre identité, à savoir les données extraites de votre pièce d'identité (nom, prénom, date et lieu de naissance), un selfie (extrait de la capture vidéo) et, sur demande de récupération, une photo de votre pièce d'identité.

Conformément à notre politique de conservation des données, votre IDV les données sont conservées en toute sécurité jusqu'à votre désabonnement du service, puis archivées dans une base de données à accès strictement limité à des fins de litige uniquement.

La sécurité joue un rôle crucial dans la protection de votre vie privée et nous nous engageons pleinement à traiter vos données avec un soin particulier. A cet effet, nous avons mis en œuvre toutes les mesures techniques et organisationnelles nécessaires pour sauvegarder et sécuriser le IDV informations que nous détenons à votre sujet. Par conséquent, vos données d’identité ne sont jamais stockées en texte brut dans notre système. Pendant le transit, ils sont traités dans une zone d'infrastructure sécurisée et isolée avec contrôle d'accès et surveillance constante.

Pour en savoir plus sur la façon dont Ledger gère vos données et vos droits, consultez notre politique de confidentialité. Pour plus d'informations sur les pratiques de protection des données de Coincover, veuillez vous référer à Politique de confidentialité de Coincover.

Pas tout à fait la fin : la presque conclusion

Nous voici à la fin du la mise en oeuvre fait partie de notre série de blogs. Dans cette partie, nous avons vu comment Ledger Recover exploite votre identité comme clé ultime pour déverrouiller votre sauvegarde. Nous avons vu comment IDV est utilisé dans Ledger Recover, affiné par rapport aux fournisseurs existants et nous avons également abordé certaines contre-mesures utilisées pour sécuriser le IDV lui-même, en s'assurant qu'aucun attaquant, externe ou interne, ne puisse mettre en œuvre des attaques de l'homme du milieu sur la vérification.

Merci et félicitations d'avoir lu jusqu'au bout cette longue partie ! Vous devriez maintenant avoir une image détaillée des détails de sécurité et de mise en œuvre de Ledger Recover, comprenant comment l'auto-conservation a été conçue pour aller de pair avec la commodité et la sécurité. Nous pensons avoir conçu une solution qui aidera les utilisateurs de Ledger Recover à mieux gérer leurs phrases de récupération secrètes sans compromettre la sécurité ou l'auto-conservation.

Mais ce n’est pas la fin (l’indice est dans le titre). Un produit de sécurité n'est rien si vous ne l'exploitez pas de manière sécurisée… Comment fonctionne Ledger Recover pour assurer l'inexpugnabilité des mesures de sécurité du système ? C'est à cela que nous tenterons de répondre dans la partie 5 de la série de blogs Genesis of the Ledger Recover : Sécurité opérationnelle.

- Contenu propulsé par le référencement et distribution de relations publiques. Soyez amplifié aujourd'hui.

- PlatoData.Network Ai générative verticale. Autonomisez-vous. Accéder ici.

- PlatoAiStream. Intelligence Web3. Connaissance Amplifiée. Accéder ici.

- PlatonESG. Automobile / VE, Carbone, Technologie propre, Énergie, Environnement, Solaire, La gestion des déchets. Accéder ici.

- PlatoHealth. Veille biotechnologique et essais cliniques. Accéder ici.

- GraphiquePrime. Élevez votre jeu de trading avec ChartPrime. Accéder ici.

- Décalages de bloc. Modernisation de la propriété des compensations environnementales. Accéder ici.

- La source: https://www.ledger.com/blog/part-4-genesis-of-ledger-recover-controlling-access-to-the-backup-identity-verification