Amazon Transcribe est un service AWS qui permet aux clients de convertir la parole en texte en mode batch ou streaming. Il utilise la reconnaissance vocale automatique (ASR), l'identification automatique de la langue et les technologies de post-traitement basées sur l'apprentissage automatique. Amazon Transcribe peut être utilisé pour la transcription des appels du service client, des conférences téléphoniques multipartites et des messages vocaux, ainsi que pour la génération de sous-titres pour les vidéos enregistrées et en direct, pour ne citer que quelques exemples. Dans cet article de blog, vous apprendrez comment alimenter vos applications avec les fonctionnalités Amazon Transcribe d'une manière qui répond à vos exigences de sécurité.

Certains clients confient à Amazon Transcribe des données confidentielles et exclusives à leur entreprise. Dans d'autres cas, le contenu audio traité par Amazon Transcribe peut contenir des données sensibles qui doivent être protégées pour se conformer aux lois et réglementations locales. Des exemples de ces informations sont les informations personnelles identifiables (PII), les informations personnelles sur la santé (PHI) et les données du secteur des cartes de paiement (PCI). Dans les sections suivantes du blog, nous couvrons différents mécanismes dont dispose Amazon Transcribe pour protéger les données des clients en transit et au repos. Nous partageons les sept bonnes pratiques de sécurité suivantes pour créer des applications avec Amazon Transcribe qui répondent à vos exigences de sécurité et de conformité :

- Utiliser la protection des données avec Amazon Transcribe

- Communiquer via un chemin de réseau privé

- Rédigez les données sensibles si nécessaire

- Utiliser des rôles IAM pour les applications et les services AWS qui nécessitent un accès à Amazon Transcribe

- Utiliser le contrôle d'accès basé sur des balises

- Utiliser les outils de surveillance AWS

- Activer AWS Config

Les bonnes pratiques suivantes sont des lignes directrices générales et ne représentent pas une solution de sécurité complète. Étant donné que ces bonnes pratiques peuvent ne pas être appropriées ou suffisantes pour votre environnement, utilisez-les comme des considérations utiles plutôt que comme des prescriptions.

Bonne pratique 1 – Utiliser la protection des données avec Amazon Transcribe

Amazon Transcribe est conforme aux Modèle de responsabilité partagée AWS, qui différencie la responsabilité d'AWS en matière de sécurité du cloud de la responsabilité du client en matière de sécurité dans le cloud.

AWS est responsable de la protection de l'infrastructure mondiale qui exécute l'ensemble du cloud AWS. En tant que client, vous êtes responsable du contrôle de votre contenu hébergé sur cette infrastructure. Ce contenu inclut les tâches de configuration et de gestion de la sécurité pour les services AWS que vous utilisez. Pour plus d'informations sur la confidentialité des données, consultez le FAQ sur la confidentialité des données.

Protection des données en transit

Le chiffrement des données est utilisé pour garantir que la communication des données entre votre application et Amazon Transcribe reste confidentielle. L'utilisation d'algorithmes cryptographiques puissants protège les données lors de leur transmission.

Amazon Transcribe peut fonctionner dans l'un des deux modes suivants :

- Transcriptions en streaming permettre la transcription du flux multimédia en temps réel

- Travaux de transcription par lots permettre la transcription de fichiers audio à l'aide de tâches asynchrones.

En mode de transcription en streaming, les applications clientes ouvrent une connexion de streaming bidirectionnelle via HTTP/2 ou WebSockets. Une application envoie un flux audio à Amazon Transcribe et le service répond avec un flux de texte en temps réel. Les connexions de streaming HTTP/2 et WebSockets sont établies via Transport Layer Security (TLS), qui est un protocole cryptographique largement accepté. TLS fournit l'authentification et le chiffrement des données en transit à l'aide de certificats AWS. Nous vous recommandons d'utiliser TLS 1.2 ou version ultérieure.

En mode de transcription par lots, un fichier audio doit d'abord être placé dans un Service de stockage simple Amazon (Amazon S3) seau. Ensuite, une tâche de transcription par lots référençant l'URI S3 de ce fichier est créée dans Amazon Transcribe. Amazon Transcribe en mode batch et Amazon S3 utilisent HTTP/1.1 sur TLS pour protéger les données en transit.

Toutes les demandes adressées à Amazon Transcribe via HTTP et WebSockets doivent être authentifiées à l'aide de Signature AWS version 4. Il est recommandé d'utiliser Signature Version 4 pour authentifier également les requêtes HTTP auprès d'Amazon S3, bien que l'authentification avec des versions plus anciennes Signature Version 2 est également possible dans certaines régions AWS. Les applications doivent disposer d'informations d'identification valides pour signer les demandes d'API aux services AWS.

Protection des données au repos

Amazon Transcribe en mode batch utilise des compartiments S3 pour stocker à la fois le fichier audio d'entrée et le fichier de transcription de sortie. Les clients utilisent un compartiment S3 pour stocker le fichier audio d'entrée, et il est fortement recommandé d'activer le cryptage sur ce compartiment. Amazon Transcribe prend en charge les méthodes de chiffrement S3 suivantes :

Les deux méthodes chiffrent les données client au fur et à mesure qu'elles sont écrites sur les disques et les déchiffrent lorsque vous y accédez à l'aide de l'un des chiffrements par blocs les plus puissants disponibles : 256 bits Advanced Encryption Standard (AES-256) GCM. Lors de l'utilisation de SSE-S3, les clés de chiffrement sont gérées. et régulièrement alterné par le service Amazon S3. Pour plus de sécurité et de conformité, SSE-KMS offre aux clients un contrôle sur les clés de chiffrement via Service de gestion des clés AWS (AWS KMS). AWS KMS offre des contrôles d'accès supplémentaires, car vous devez disposer des autorisations nécessaires pour utiliser les clés KMS appropriées afin de chiffrer et déchiffrer les objets dans les compartiments S3 configurés avec SSE-KMS. En outre, SSE-KMS offre aux clients une fonctionnalité de piste d'audit qui conserve des enregistrements indiquant qui a utilisé vos clés KMS et quand.

La transcription de sortie peut être stockée dans le même compartiment S3 ou dans un autre compartiment S3 appartenant au client. Dans ce cas, les mêmes options de chiffrement SSE-S3 et SSE-KMS s'appliquent. Une autre option pour la sortie Amazon Transcribe en mode batch consiste à utiliser un compartiment S3 géré par le service. Ensuite, les données de sortie sont placées dans un compartiment SXNUMX sécurisé géré par le service Amazon Transcribe, et vous recevez un URI temporaire qui peut être utilisé pour télécharger votre transcription.

Amazon Transcribe utilise des données chiffrées Magasin de blocs Amazon Elastic (Amazon EBS) volumes pour stocker temporairement les données des clients pendant le traitement des médias. Les données client sont nettoyées pour les cas complets et d'échec.

Bonne pratique 2 – Communiquer via un chemin de réseau privé

De nombreux clients s'appuient sur le chiffrement lors du transit pour communiquer en toute sécurité avec Amazon Transcribe sur Internet. Toutefois, pour certaines applications, le chiffrement des données en transit peut ne pas suffire à répondre aux exigences de sécurité. Dans certains cas, les données ne doivent pas traverser les réseaux publics tels qu’Internet. En outre, il peut être nécessaire que l'application soit déployée dans un environnement privé non connecté à Internet. Pour répondre à ces exigences, utilisez points de terminaison d'un VPC d'interface grâce à Lien privé AWS.

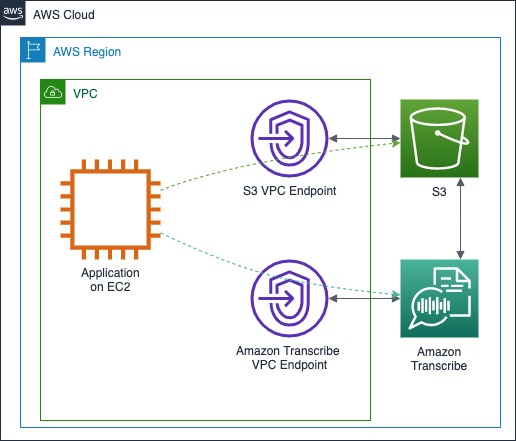

Le diagramme architectural suivant illustre un cas d'utilisation dans lequel une application est déployée sur Amazon EC2. L'instance EC2 qui exécute l'application n'a pas accès à Internet et communique avec Amazon Transcribe et Amazon S3 via les points de terminaison d'un VPC d'interface.

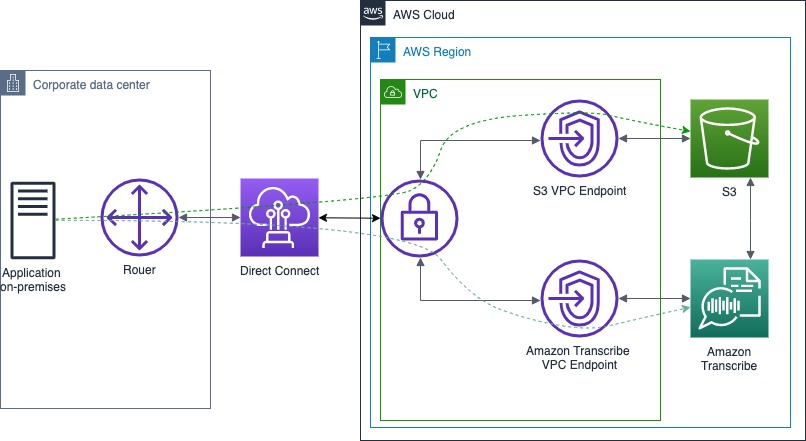

Dans certains scénarios, l'application qui communique avec Amazon Transcribe peut être déployée dans un centre de données sur site. Il peut y avoir des exigences de sécurité ou de conformité supplémentaires exigeant que les données échangées avec Amazon Transcribe ne transitent pas par des réseaux publics tels qu'Internet. Dans ce cas, la connectivité privée via AWS Direct Connect peut être utilisé. Le diagramme suivant montre une architecture qui permet à une application sur site de communiquer avec Amazon Transcribe sans aucune connectivité à Internet.

Bonne pratique 3 – Expurger les données sensibles si nécessaire

Certains cas d'utilisation et environnements réglementaires peuvent nécessiter la suppression des données sensibles des transcriptions et des fichiers audio. Amazon Transcribe prend en charge l'identification et la suppression des informations personnelles identifiables (PII) telles que les noms, adresses, numéros de sécurité sociale, etc. Cette fonctionnalité peut être utilisée pour permettre aux clients d'atteindre la conformité PCI (Payment Card Industry) en supprimant les informations personnelles telles que le numéro de carte de crédit ou de débit, la date d'expiration et le code de vérification de carte à trois chiffres (CVV). Les transcriptions contenant des informations expurgées verront les PII remplacées par des espaces réservés entre crochets indiquant le type de PII qui a été expurgé. Les transcriptions en streaming prennent en charge la capacité supplémentaire permettant d'identifier uniquement les informations personnelles et de les étiqueter sans rédaction. Les types de données personnelles rédigées par Amazon Transcribe varient entre les transcriptions par lots et en streaming. Faire référence à Rédaction des informations personnelles dans votre travail par lots ainsi que Masquer ou identifier les PII dans un flux en temps réel pour plus de détails.

Le spécialisé Amazon Transcribe Analyse des appels Les API ont une capacité intégrée pour rédiger les informations personnelles dans les transcriptions de texte et les fichiers audio. Cette API utilise des modèles spécialisés de synthèse vocale et de traitement du langage naturel (NLP), spécialement formés pour comprendre le service client et les appels commerciaux. Pour d'autres cas d'utilisation, vous pouvez utiliser cette solution pour rédiger des informations personnelles à partir de fichiers audio avec Amazon Transcribe.

Meilleures pratiques de sécurité Amazon Transcribe supplémentaires

Bonne pratique 4 – Utilisez Rôles IAM pour les applications et les services AWS qui nécessitent un accès à Amazon Transcribe. Lorsque vous utilisez un rôle, vous n'avez pas besoin de distribuer des informations d'identification à long terme, telles que des mots de passe ou des clés d'accès, à une instance EC2 ou à un service AWS. Les rôles IAM peuvent fournir des autorisations temporaires que les applications peuvent utiliser lorsqu'elles envoient des requêtes aux ressources AWS.

Meilleure pratique 5 – Utilisez contrôle d'accès basé sur des balises. Vous pouvez utiliser des balises pour contrôler l'accès à vos comptes AWS. Dans Amazon Transcribe, des balises peuvent être ajoutées aux tâches de transcription, aux vocabulaires personnalisés, aux filtres de vocabulaire personnalisés et aux modèles de langage personnalisés.

Meilleure pratique 6 – Utiliser les outils de surveillance AWS. La surveillance est un élément important du maintien de la fiabilité, de la sécurité, de la disponibilité et des performances d'Amazon Transcribe et de vos solutions AWS. Tu peux surveiller Amazon Transcribe à l'aide d'AWS CloudTrail ainsi que Amazon Cloud Watch.

Meilleure pratique 7 – Activer Configuration AWS. AWS Config vous permet d'évaluer, d'auditer et d'évaluer les configurations de vos ressources AWS. À l'aide d'AWS Config, vous pouvez examiner les modifications apportées aux configurations et aux relations entre les ressources AWS, examiner les historiques détaillés de configuration des ressources et déterminer votre conformité globale par rapport aux configurations spécifiées dans vos directives internes. Cela peut vous aider à simplifier l’audit de conformité, l’analyse de sécurité, la gestion des changements et le dépannage opérationnel.

Validation de conformité pour Amazon Transcribe

Les applications que vous créez sur AWS peuvent être soumises à des programmes de conformité, tels que SOC, PCI, FedRAMP et HIPAA. AWS fait appel à des auditeurs tiers pour évaluer la conformité de ses services avec divers programmes. Artefact AWS vous permet de télécharger des rapports d'audit tiers.

Pour savoir si un service AWS entre dans le champ d'application de programmes de conformité spécifiques, reportez-vous à Services AWS concernés par le programme de conformité. Pour obtenir des informations et des ressources supplémentaires fournies par AWS pour aider les clients en matière de conformité, reportez-vous à Validation de conformité pour Amazon Transcribe ainsi que Ressources de conformité AWS.

Conclusion

Dans cet article, vous avez découvert divers mécanismes de sécurité, bonnes pratiques et modèles architecturaux disponibles pour vous permettre de créer des applications sécurisées avec Amazon Transcribe. Vous pouvez protéger vos données sensibles en transit et au repos grâce à un cryptage fort. La suppression des informations personnelles peut être utilisée pour permettre la suppression des informations personnelles de vos transcriptions si vous ne souhaitez pas les traiter et les stocker. Les points de terminaison d'un VPC et Direct Connect vous permettent d'établir une connectivité privée entre votre application et le service Amazon Transcribe. Nous avons également fourni des références qui vous aideront à valider la conformité de votre application à l'aide d'Amazon Transcribe avec des programmes tels que SOC, PCI, FedRAMP et HIPAA.

Comme prochaines étapes, consultez Premiers pas avec Amazon Transcribe pour commencer rapidement à utiliser le service. Faire référence à Documentation Amazon Transcribe pour approfondir les détails du service. Et suivre Amazon Transcribe sur le blog AWS Machine Learning pour vous tenir au courant des nouvelles fonctionnalités et des cas d'utilisation d'Amazon Transcribe.

À propos de l’auteur

Alex Boulatkine est architecte de solutions chez AWS. Il aime aider les fournisseurs de services de communication à créer des solutions innovantes dans AWS qui redéfinissent le secteur des télécommunications. Il est passionné par le travail avec les clients pour intégrer la puissance des services AWS AI dans leurs applications. Alex est basé dans la région métropolitaine de Denver et aime faire de la randonnée, du ski et du snowboard.

- Contenu propulsé par le référencement et distribution de relations publiques. Soyez amplifié aujourd'hui.

- PlatoData.Network Ai générative verticale. Autonomisez-vous. Accéder ici.

- PlatoAiStream. Intelligence Web3. Connaissance Amplifiée. Accéder ici.

- PlatonESG. Carbone, Technologie propre, Énergie, Environnement, Solaire, La gestion des déchets. Accéder ici.

- PlatoHealth. Veille biotechnologique et essais cliniques. Accéder ici.

- La source: https://aws.amazon.com/blogs/machine-learning/best-practices-for-building-secure-applications-with-amazon-transcribe/