Introduction

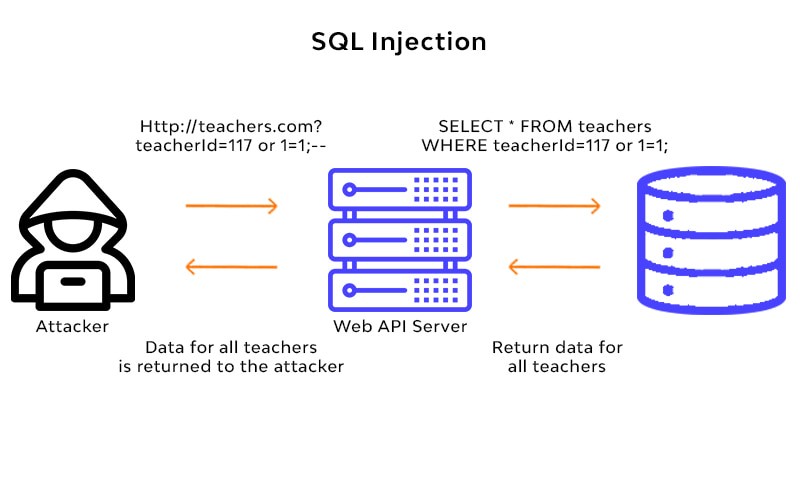

L'injection SQL est une attaque dans laquelle un utilisateur malveillant peut insérer du code SQL arbitraire dans la requête d'une application Web, lui permettant ainsi d'accéder à une base de données. Nous pouvons l'utiliser pour voler des informations sensibles ou apporter des modifications non autorisées aux données stockées dans la base de données. Cela se produit lorsque l'entrée de l'utilisateur n'est pas correctement filtrée avant d'être transmise à un Requête SQL, permettant à un attaquant d'insérer du code malveillant exécuté par le système de gestion de base de données.

Source : Avast.com

Il est aujourd'hui indispensable d'étudier les attaques par injection SQL car elles continuent de menacer la sécurité des applications web et des données sensibles qu'elles stockent. Bien qu'il s'agisse d'un problème bien connu depuis de nombreuses années, son attaque continue de réussir car les développeurs peuvent ne pas être suffisamment conscients des risques ou ne pas prendre les mesures nécessaires pour protéger leurs applications. De plus, à mesure que la technologie et l'utilisation des applications Web continuent d'évoluer, de nouvelles opportunités d'attaques peuvent se présenter. Par exemple, l'utilisation croissante des services et des microservices basés sur le cloud peut créer de nouvelles surfaces d'attaque qui doivent être sécurisées. Par ailleurs, la croissance continue du Internet des Objets (IoT) et la prolifération des appareils connectés augmentent la surface d'attaque, faisant de l'injection SQL une préoccupation plus pressante. Avec une dépendance croissante à la technologie, il est important que les organisations soient conscientes des risques et disposent des connaissances et des outils nécessaires pour se protéger contre de telles attaques.

Source : www.linkedin.com

Source : www.linkedin.com

Objectifs d’apprentissage :

Voici les principaux objectifs d'apprentissage de cet article :

1. Vous apprendrez ce que sont les injections SQL et comment elles fonctionnent.

2. Vous découvrirez les types d'injections SQL et leur impact dans le monde réel.

3. Discutez de scénarios réels dans lesquels des géants de la grande technologie comme Yahoo et Linkedin perdent des millions de dollars en ne prenant pas les injections SQL avec précaution.

4. Parcourez quelques exemples de code pour obtenir une démonstration pratique des injections SQL.

Table des matières

1. Conséquences dévastatrices des attaques par injection SQL

2. Méthodes éprouvées pour empêcher l'injection SQL

3. Différentes formes d'attaques par injection SQL

4. Diverses attaques par injection SQL qui ont fait la une des journaux

5. Exemples de code d'injection SQL

6. Conclusion

Conséquences dévastatrices des attaques par injection SQL

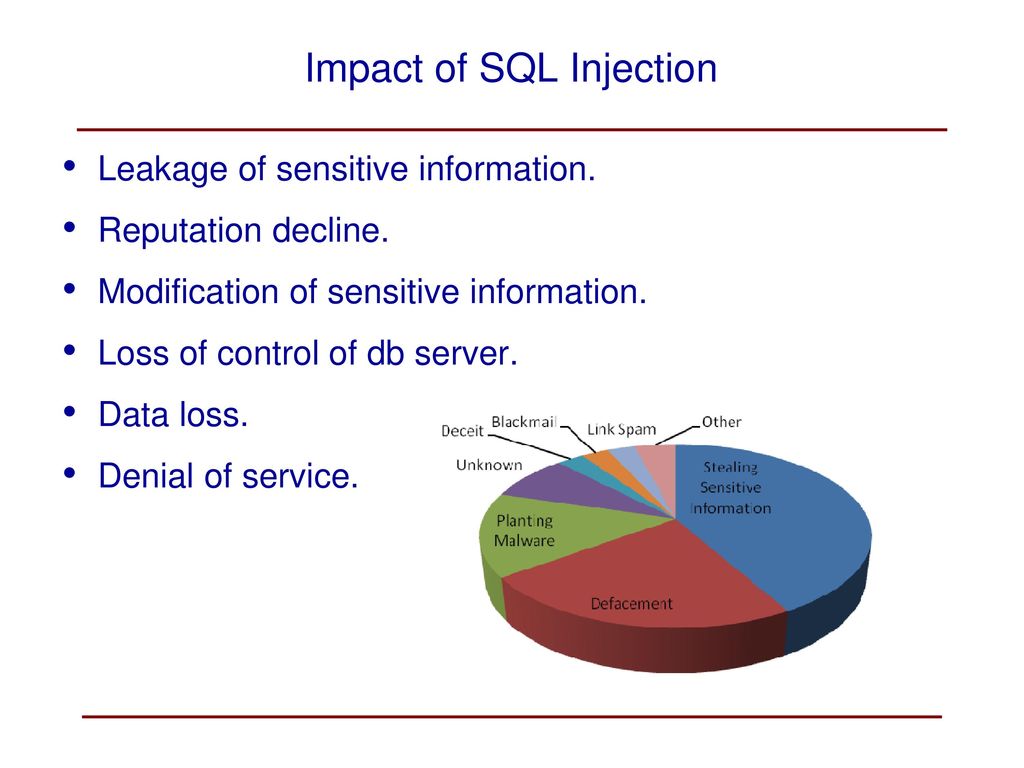

Les attaques par injection SQL peuvent avoir de graves conséquences sur la sécurité et l'intégrité d'une application Web et des données sensibles qu'elle stocke. L'impact d'une attaque par injection SQL réussie peut inclure les éléments suivants :

- Le vol de données: Un attaquant peut utiliser des injections SQL pour obtenir un accès non autorisé à des données sensibles, telles que des noms de clients, des adresses et des informations de carte de crédit, et les exfiltrer.

- Corruption de données: Un attaquant peut utiliser des injections SQL pour modifier ou supprimer des données stockées dans une base de données, causant des dommages à l'application et perturbant potentiellement les opérations commerciales.

- Compromis de serveur : Une attaque par injection SQL réussie peut fournir à un attaquant la possibilité d'exécuter du code arbitraire sur le serveur, prenant potentiellement le contrôle du système sous-jacent et l'accès à d'autres ressources sur le réseau.

- Déni de service (DoS): Un attaquant peut utiliser des injections SQL pour surcharger une base de données ou une application Web, la faisant planter ou devenir indisponible.

- Non-respect de la conformité : Une attaque par injection SQL peut entraîner une violation de données, ce qui peut enfreindre les réglementations et les normes de l'industrie en matière de protection des informations sensibles et entraîner des dommages financiers et de réputation importants pour l'organisation.

Il est important de comprendre l'impact potentiel des attaques par injection SQL, de hiérarchiser et d'investir dans les ressources nécessaires pour les prévenir, les détecter et y répondre.

Méthodes éprouvées pour empêcher l'injection SQL

En mettant en œuvre ces mesures de sécurité et d'autres, les entreprises peuvent protéger efficacement leurs applications Web et leurs bases de données contre les attaques par injection SQL.

- Validation des entrées : Validez toutes les entrées de l'utilisateur pour vous assurer qu'elles sont du type et du format corrects et rejetez toute entrée qui ne répond pas à ces critères.

- Requêtes paramétrées : Utilisez des instructions préparées, des requêtes paramétrées ou des procédures stockées pour séparer l'entrée utilisateur des commandes de requête plutôt que de concaténer l'entrée utilisateur dans une chaîne de requête.

- Caractères spéciaux d'échappement : Échappez tous les caractères spéciaux dans l'entrée de l'utilisateur que nous pourrions utiliser pour injecter du code SQL malveillant, comme les guillemets simples et les points-virgules.

- Limitation des privilèges utilisateur : Limitez les privilèges de l'utilisateur de la base de données associé à l'application Web au minimum nécessaire pour exécuter les fonctions prévues.

- Utilisation de l'ORM : Utilisez les cadres de mappage objet-relationnel (ORM). Il résume les opérations de la base de données et échappe automatiquement les entrées de l'utilisateur.

- Surveillance et inspection régulières : Surveillez et inspectez l'application Web et les bases de données associées pour détecter les signes de tentatives d'injection SQL et d'activités inhabituelles.

- Utilisation du pare-feu d'application Web (WAF) : WAF pour la sécurité des applications Web peut protéger contre les attaques en identifiant et en bloquant le code SQL malveillant avant qu'il n'atteigne l'application.

- Mise à jour du logiciel : Gardez tous les composants logiciels, y compris l'aation Web, le serveur Web et le système de gestion de base de données, à jour avec les derniers correctifs et mises à jour de sécurité.

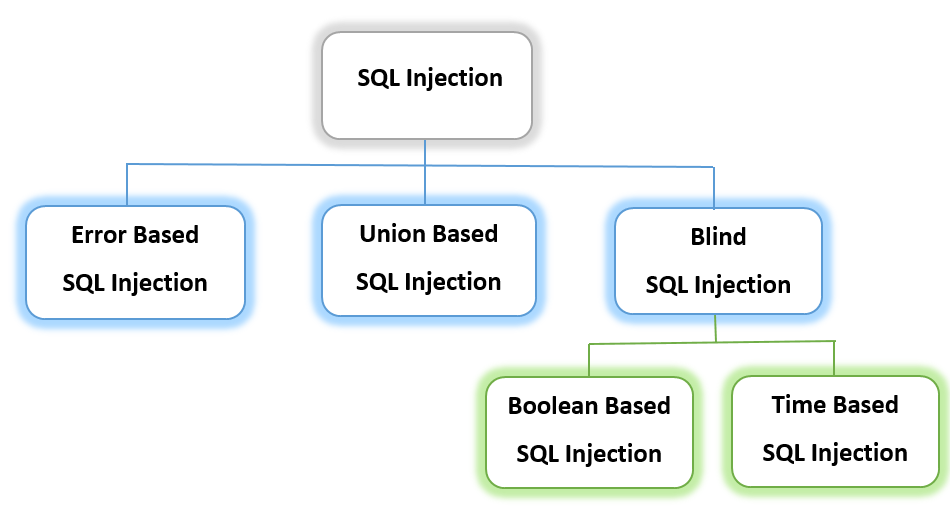

Différentes formes d'attaques par injection SQL

Il est important de comprendre les différents types d'attaques pour être conscient des différentes manières dont les attaquants peuvent tenter d'exploiter les vulnérabilités de votre application et prendre les mesures nécessaires pour s'en protéger.

- Injection SQL classique : Cette attaque consiste à injecter du code SQL malveillant dans un champ de saisie, tel qu'un formulaire de connexion, pour obtenir un accès non autorisé à la base de données.

- Injection SQL aveugle : Ce type d'attaque est utilisé lorsque l'attaquant ne peut pas voir les résultats de son code SQL injecté mais peut toujours amener l'application à répondre d'une manière qui révèle des informations sur la structure ou le contenu de la base de données.

- Injection SQL basée sur le temps : Cette attaque consiste à injecter du code SQL qui provoque un retard dans la réponse de l'application, qui peut ensuite être utilisé pour déduire des informations sur la base de données.

- Injection SQL basée sur les erreurs : Ce type d'attaque tire parti des erreurs ou des messages générés par l'application en réponse au code SQL injecté, qui peuvent révéler des informations sur la base de données.

- Injection SQL intrabande : Cette attaque utilise le même canal pour l'injection et l'extraction de données.

- Injection SQL hors bande : Cette attaque utilise un canal différent pour l'extraction des données, généralement une requête DNS ou HTTP.

- Injection SQL basée sur l'union : Cette attaque est utilisée pour extraire des données de la base de données en utilisant l'opérateur UNION pour combiner les résultats du code SQL injecté avec une requête légitime.

- Injection SQL inférentielle : Ce type d'attaque utilise la synchronisation des réponses de l'application pour déduire des informations sur la structure ou le contenu de la base de données.

Diverses attaques dans l'histoire qui ont fait la une des journaux

Exemples d'attaques par injection SQL réelles qui ont causé des dommages importants aux organisations concernées en ce qui concerne les problèmes financiers

- Société cible : En 2013, Target Corporation, une grande entreprise aux États-Unis, a subi une perte de données due à une attaque par injection SQL. L'attaque a entraîné le vol d'informations sensibles, telles que des numéros de carte de crédit et des données personnelles, de plus de 40 millions de clients. Les attaquants pourraient accéder au réseau de Target en exploitant une vulnérabilité dans le système de point de vente du détaillant. Une fois à l'intérieur du réseau, les attaquants pourraient utiliser une attaque par injection SQL pour voler les données des clients. L'incident a entraîné des pertes financières importantes pour Target et porté atteinte à la réputation de l'entreprise. L'attaque a également conduit à des réglementations et des lois plus strictes sur la sécurité des données et la notification des violations et à un regain d'intérêt pour la protection contre les attaques par injection SQL.

- Yahoo ! : Yahoo, une autre multinationale, a également subi une violation de données similaire en raison d'une attaque par injection SQL en 2013. Les attaquants ont pu obtenir un accès non autorisé à des informations sensibles, telles que des adresses e-mail, des numéros de téléphone et des dates de naissance, de plus de 3 milliards de personnes. Comptes utilisateur Yahoo. Les attaquants ont exploité la vulnérabilité du logiciel personnalisé de l'entreprise en utilisant des injections SQL pour voler des données. L'incident a entraîné des pertes financières importantes pour Yahoo et a également porté atteinte à la réputation de l'entreprise. Cette attaque a attiré l'attention sur l'importance de la protection contre les attaques par injection SQL et sur la nécessité de renforcer les mesures de sécurité pour protéger les données sensibles. Après l'attaque, Yahoo a pris plusieurs mesures pour sécuriser ses systèmes et améliorer ses pratiques de sécurité, et il a également fourni des notifications aux utilisateurs concernés.

- Sony: Dans le cas de Sony, les attaquants ont pu obtenir un accès non autorisé aux informations sensibles, telles que les données personnelles et les identifiants de connexion, de plus de 77 millions d'utilisateurs de Sony Playstation Network et Qriocity. Les attaquants ont pu exploiter une vulnérabilité du réseau de l'entreprise en utilisant des injections SQL pour voler des données. L'incident a entraîné des pertes financières importantes pour Sony et une atteinte à la réputation de l'entreprise. Sony a dû fermer son PlayStation Network pendant un mois pour résoudre le problème, entraînant une perte de revenus et de confiance des clients. Cette attaque a attiré l'attention sur l'importance de la protection contre les attaques par injection SQL et sur la nécessité de renforcer les mesures de sécurité pour protéger les données sensibles. Après l'attaque, Sony a pris plusieurs mesures pour sécuriser ses systèmes et améliorer ses pratiques de sécurité, et il a également fourni des notifications et des services gratuits aux utilisateurs concernés.

- LinkedIn: Les attaquants ont pu obtenir un accès non autorisé à des informations sensibles, telles que des adresses e-mail et des mots de passe hachés, de plus de 167 millions LinkedIn utilisateurs. Les attaquants ont pu exploiter une vulnérabilité du système de l'entreprise en utilisant des injections SQL pour voler des données. L'incident a entraîné des pertes financières importantes pour LinkedIn et une atteinte à la réputation de l'entreprise. Cette attaque a attiré l'attention sur l'importance de la protection contre les attaques par injection SQL et sur la nécessité de renforcer les mesures de sécurité pour protéger les données sensibles. Après l'attaque, LinkedIn a pris plusieurs mesures pour sécuriser ses systèmes et améliorer ses pratiques de sécurité, et il a également fourni des notifications et des services gratuits aux utilisateurs concernés. Il a ensuite été découvert que les données volées étaient vendues sur le dark web, soulignant l'importance de la sécurité des mots de passe et encourageant les utilisateurs à utiliser des mots de passe uniques et forts.

Exemples de code d'injection SQL

Cette section examinera les exemples de base de l'injection SQL.

1. Injection SQL classique : Il est utilisé pour contourner l'authentification de connexion en manipulant la requête SQL pour toujours renvoyer une déclaration vraie. L'exemple que j'ai fourni ci-dessus dans le champ de saisie, admin' OR '1'='1 changera la requête SQL en SELECT * FROM users WHERE username='admin' OR '1'='1′ AND password='{password_entered} .' Cela renverra toujours une déclaration vraie et permettra à l'attaquant de se connecter en tant qu'utilisateur administrateur.

Exemple : input : ' OR '1'='1 Requête SQL : SELECT * FROM utilisateurs WHERE username='' OR '1'='1' AND password='{password_entered}'

2. Injection SQL basée sur l'union : extrait les données d'une base de données en ajoutant une requête SQL supplémentaire à la requête d'origine.

Exemple : Entrée : ' UNION SELECT 1,2,nom d'utilisateur,4,mot de passe FROM utilisateurs WHERE '1'='1 Requête SQL : SELECT * FROM utilisateurs WHERE nom d'utilisateur='' UNION SELECT 1,2,nom d'utilisateur,4,mot de passe FROM utilisateurs OÙ '1'='1'

3. Injection SQL basée sur les erreurs : Il extrait les données d'une base de données, ce qui fait que l'application renvoie des messages d'erreur révélant des informations sur la base de données sous-jacente.

Exemple : Entrée : ' OR 1=1 -- Requête SQL : SELECT * FROM utilisateurs WHERE username='' OR 1=1 --'

4. Injection SQL aveugle : Il est utilisé lorsque l'application ne renvoie aucun message d'erreur, mais l'attaquant peut toujours extraire des informations en envoyant des requêtes qui amènent l'application à répondre différemment en fonction des informations souhaitées.

Exemple : Entrée : admin' AND (SELECT COUNT(*) FROM information_schema.tables) = 0 -- Requête SQL : SELECT * FROM utilisateurs WHERE username='admin' AND (SELECT COUNT(*) FROM information_schema.tables) = 0 - -'

5. Injection SQL basée sur le temps : Ce type d'injection SQL est utilisé lorsque l'attaquant peut extraire des informations, obligeant l'application à retarder sa réponse en fonction des informations qu'elle souhaite.

Exemple : Entrée : admin' AND (SELECT IF(SUBSTR((SELECT password FROM users WHERE username='admin'),1,1)='a', SLEEP(5), 0))=0 -- Requête SQL : SELECT * FROM utilisateurs WHERE username='admin' AND (SELECT IF(SUBSTR((SELECT password FROM users WHERE username='admin'),1,1)='a', SLEEP(5), 0))=0 - -'

Conclusion

En conclusion, les injections SQL sont une vulnérabilité de sécurité critique qui permet aux attaquants de contourner l'authentification, d'extraire des données sensibles et d'exécuter du code malveillant sur une base de données cible. Cela se produit lorsqu'un attaquant insère un code malveillant dans un champ de saisie, tel qu'un formulaire de connexion. La base de données exécute ensuite cela. Plusieurs types d'attaques par injection SQL incluent les attaques classiques, basées sur l'union, basées sur les erreurs, aveugles et basées sur le temps. Ces attaques peuvent avoir de graves répercussions sur les organisations, notamment des violations de données et la perte d'informations sensibles.

Principaux points à retenir de cet article :

1. Nous avons discuté de ce que sont les injections SQL et pourquoi cette technologie doit être connue.

2. Comprenez l'impact et les moyens de le prévenir, comme la validation des entrées, les requêtes paramétrées limitant les entrées de l'utilisateur, etc.

3. Nous avons également discuté de certains types d'injections SQL telles que basées sur les erreurs, basées sur le temps, basées sur les syndicats, etc. Nous avons ensuite discuté de quelques exemples concrets de grandes entreprises comme Linkedin, Yahoo, etc.

4. Appris quelques codes et commandes de base et conclu l'article.

Les médias présentés dans cet article n'appartiennent pas à Analytics Vidhya et sont utilisés à la discrétion de l'auteur.

Services Connexes

- Contenu propulsé par le référencement et distribution de relations publiques. Soyez amplifié aujourd'hui.

- Platoblockchain. Intelligence métaverse Web3. Connaissance Amplifiée. Accéder ici.

- La source: https://www.analyticsvidhya.com/blog/2023/02/sql-injection-the-cyber-attack-hiding-in-your-database/