ESET a collaboré avec la police fédérale du Brésil pour tenter de perturber le botnet Grandoreiro. ESET a contribué au projet en fournissant des analyses techniques, des informations statistiques ainsi que des noms de domaine et des adresses IP de serveurs de commande et de contrôle (C&C) connus. En raison d'un défaut de conception dans le protocole réseau de Grandoreiro, les chercheurs d'ESET ont également pu avoir un aperçu de la victimologie.

Les systèmes automatisés d'ESET ont traité des dizaines de milliers d'échantillons de Grandoreiro. L’algorithme de génération de domaine (DGA) utilisé par le malware depuis octobre 2020 environ produit un domaine principal et éventuellement plusieurs domaines de sécurité par jour. La DGA est le seul moyen par lequel Grandoreiro sait communiquer avec un serveur C&C. Outre la date actuelle, la DGA accepte également les configurations statiques – nous avons observé 105 configurations de ce type à ce jour.

Les opérateurs de Grandoreiro ont abusé de fournisseurs de cloud tels qu'Azure et AWS pour héberger leur infrastructure réseau. Les chercheurs d'ESET ont fourni des données cruciales pour identifier les comptes responsables de la configuration de ces serveurs. Une enquête plus approfondie menée par la police fédérale du Brésil a conduit à la identification et arrestation des personnes contrôlant ces serveurs. Dans cet article de blog, nous examinons comment nous avons obtenu les données pour aider les forces de l'ordre à exécuter cette opération de perturbation.

Contexte

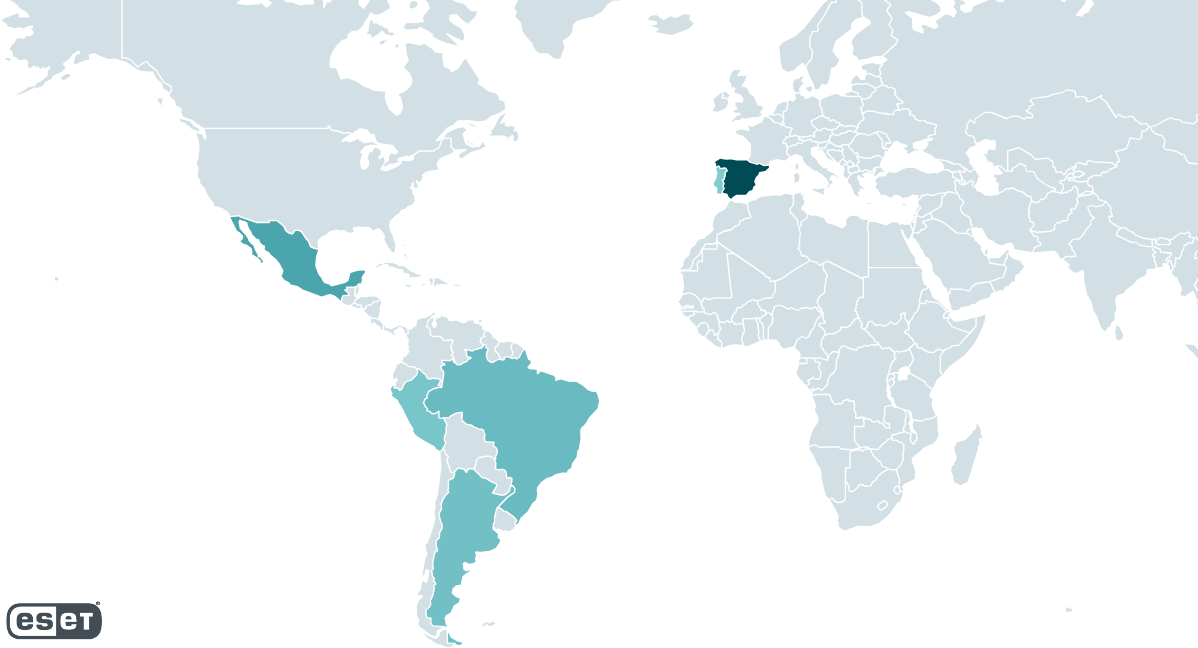

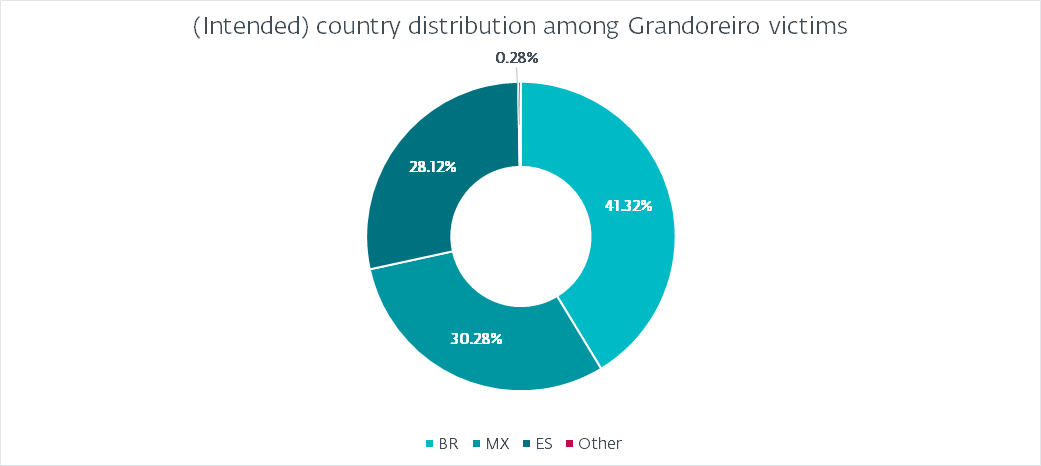

Grandoreiro est l'un des nombreux Trojans bancaires latino-américains. Il est actif depuis au moins 2017 et les chercheurs d’ESET le suivent de près depuis. Grandoreiro cible le Brésil et le Mexique, ainsi que depuis 2019 l’Espagne (voir Figure 1). Alors que l’Espagne était le pays le plus ciblé entre 2020 et 2022, nous avons observé en 2023 un net changement d’orientation vers le Mexique et l’Argentine, cette dernière étant nouvelle à Grandoreiro.

Côté fonctionnalités, Grandoreiro n'a pas beaucoup changé depuis notre dernier article de blog en 2020. Nous proposons un bref aperçu du malware dans cette section et approfondirons plus tard les quelques changements, principalement la nouvelle logique DGA.

Lorsqu'un cheval de Troie bancaire latino-américain réussit à compromettre une machine, il émet généralement une requête HTTP GET à un serveur distant, envoyant des informations de base sur la machine compromise. Alors que les anciennes versions de Grandoreiro implémentaient cette fonctionnalité, au fil du temps, les développeurs ont décidé de l'abandonner.

Grandoreiro surveille périodiquement la fenêtre de premier plan pour en trouver une qui appartient à un processus de navigateur Web. Lorsqu'une telle fenêtre est trouvée et que son nom correspond à n'importe quelle chaîne d'une liste codée en dur de chaînes liées à la banque, alors et seulement alors, le logiciel malveillant initie la communication avec son serveur C&C, envoyant des requêtes au moins une fois par seconde jusqu'à ce qu'il soit terminé.

L'opérateur doit interagir manuellement avec la machine compromise afin de voler l'argent de la victime. Le malware permet :

- bloquer l'écran de la victime,

- enregistrer les frappes au clavier,

- simuler l'activité de la souris et du clavier,

- partager l'écran de la victime, et

- affichant de fausses fenêtres pop-up.

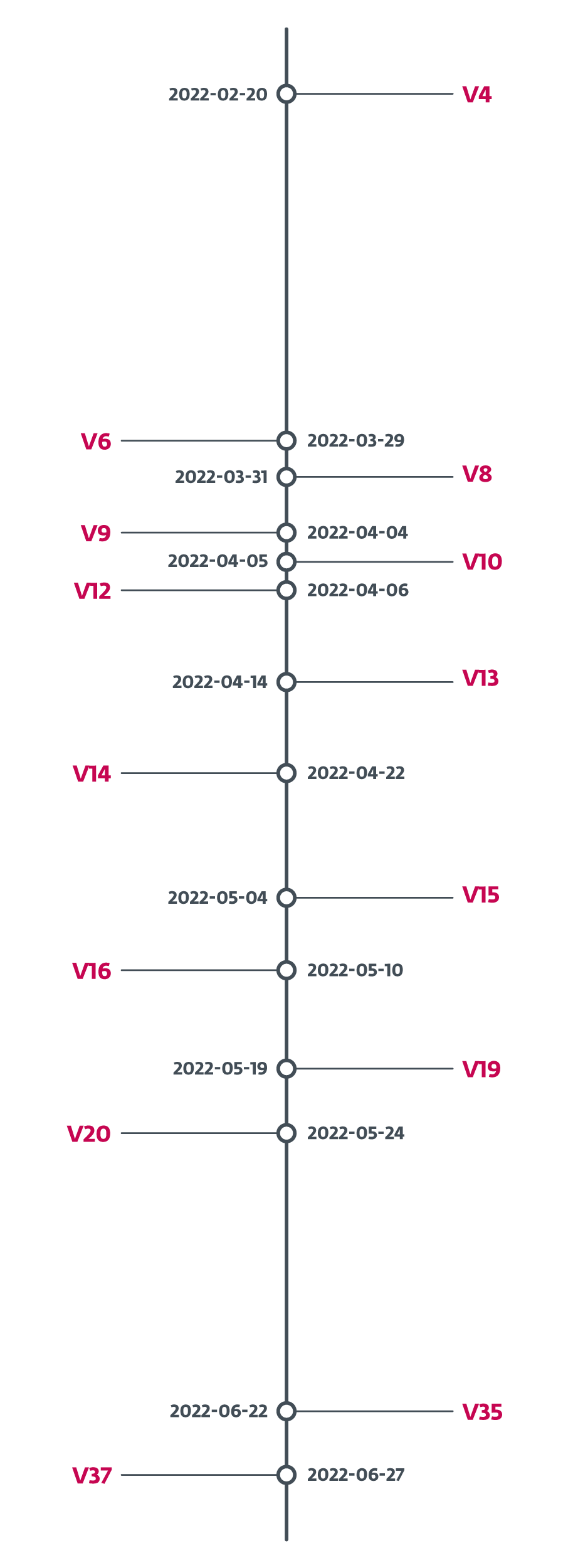

Grandoreiro connaît un développement rapide et constant. Parfois, nous voyions même plusieurs nouvelles constructions par semaine, ce qui rendait difficile le suivi. Pour preuve, en février 2022, les opérateurs de Grandoreiro ont ajouté un identifiant de version aux binaires. Dans la figure 2, nous montrons à quelle vitesse l'identifiant de version a changé. En moyenne, il s'agissait d'une nouvelle version tous les quatre jours entre février 2022 et juin 2022. Dans l'intervalle d'un mois entre le 24 maith, 2022 et June 22nd, 2022, nous avons continué à voir de nouveaux échantillons avec des temps de compilation PE progressifs, mais il leur manquait l'identifiant de version. Le 27 juinth, 2022, l'identifiant de version a été remplacé par V37 et nous n'avons pas vu cela changer depuis, nous laissant conclure que cette fonctionnalité a été abandonnée.

Trojans bancaires latino-américains partagent beaucoup de points communs. Grandoreiro est similaire aux autres chevaux de Troie bancaires d'Amérique latine, principalement par ses fonctionnalités de base évidentes et par le regroupement de ses téléchargeurs dans les installateurs MSI. Dans le passé, nous avons observé quelques cas où ses téléchargeurs étaient partagés avec Mékotio ainsi que Vadokrist, mais pas au cours des deux dernières années. La principale distinction du cheval de Troie bancaire Grandoreiro par rapport aux autres familles était son mécanisme de remplissage binaire unique qui engorge massivement l'exécutable final (décrit dans notre article de blog en 2020). Au fil du temps, les opérateurs de Grandoreiro ont également ajouté cette technique anti-analyse à ses téléchargeurs. À notre grande surprise, au troisième trimestre 3, cette fonctionnalité a été complètement supprimée des chevaux de Troie bancaires et des binaires des téléchargeurs et nous ne l'avons plus observée depuis.

Depuis février 2022, nous suivons un deuxième variante de Grandoreiro qui diffère sensiblement du principal. Nous l'avons vu, lors de petites campagnes, en mars, mai et juin 2022. Sur la base de la grande majorité de ses domaines de serveur C&C qui ne sont pas résolus, de ses fonctionnalités principales qui changent assez souvent et de son protocole réseau qui ne fonctionne pas correctement, nous croyons fermement que c'est le cas. un travail en cours; c'est pourquoi nous nous concentrerons sur la variante principale dans cet article de blog.

Suivi à long terme de Grandoreiro

Les systèmes ESET conçus pour le suivi automatisé à long terme de certaines familles de logiciels malveillants surveillent Grandoreiro depuis fin 2017, extrayant les informations de version, les serveurs C&C, les cibles et, depuis fin 2020, les configurations DGA.

Suivi DGA

La configuration DGA est codée en dur dans le binaire Grandoreiro. Chaque configuration peut être référencée par une chaîne que nous appelons dga_id. L’utilisation de différentes configurations pour la DGA génère différents domaines. Nous approfondirons le mécanisme DGA plus loin dans le texte.

ESET a extrait un total de 105 fichiers différents dga_ids à partir des échantillons de Grandoreiro que nous connaissons. 79 de ces configurations ont généré au moins une fois un domaine qui s'est résolu en une adresse IP de serveur C&C active au cours de notre suivi.

Les domaines générés sont enregistrés via le service Dynamic DNS (DDNS) de No-IP. Les opérateurs de Grandoreiro abusent du service pour changer fréquemment de domaine pour correspondre avec la DGA et pour changer d'adresse IP à volonté. La grande majorité des adresses IP auxquelles ces domaines sont résolus sont fournies par des fournisseurs de cloud, principalement AWS et Azure. Le tableau 1 illustre quelques statistiques sur les adresses IP utilisées pour les serveurs Grandoreiro C&C.

Tableau 1. Informations statistiques sur les adresses IP de Grandoreiro C&C depuis le début de notre suivi

| Informations | Moyen | Minimum | Maximum |

| Nombre de nouvelles adresses IP C&C par jour | 3 | 1 | 34 |

| Nombre d'adresses IP C&C actives par jour | 13 | 1 | 27 |

| Durée de vie de l'adresse IP C&C (en jours) | 5 | 1 | 425 |

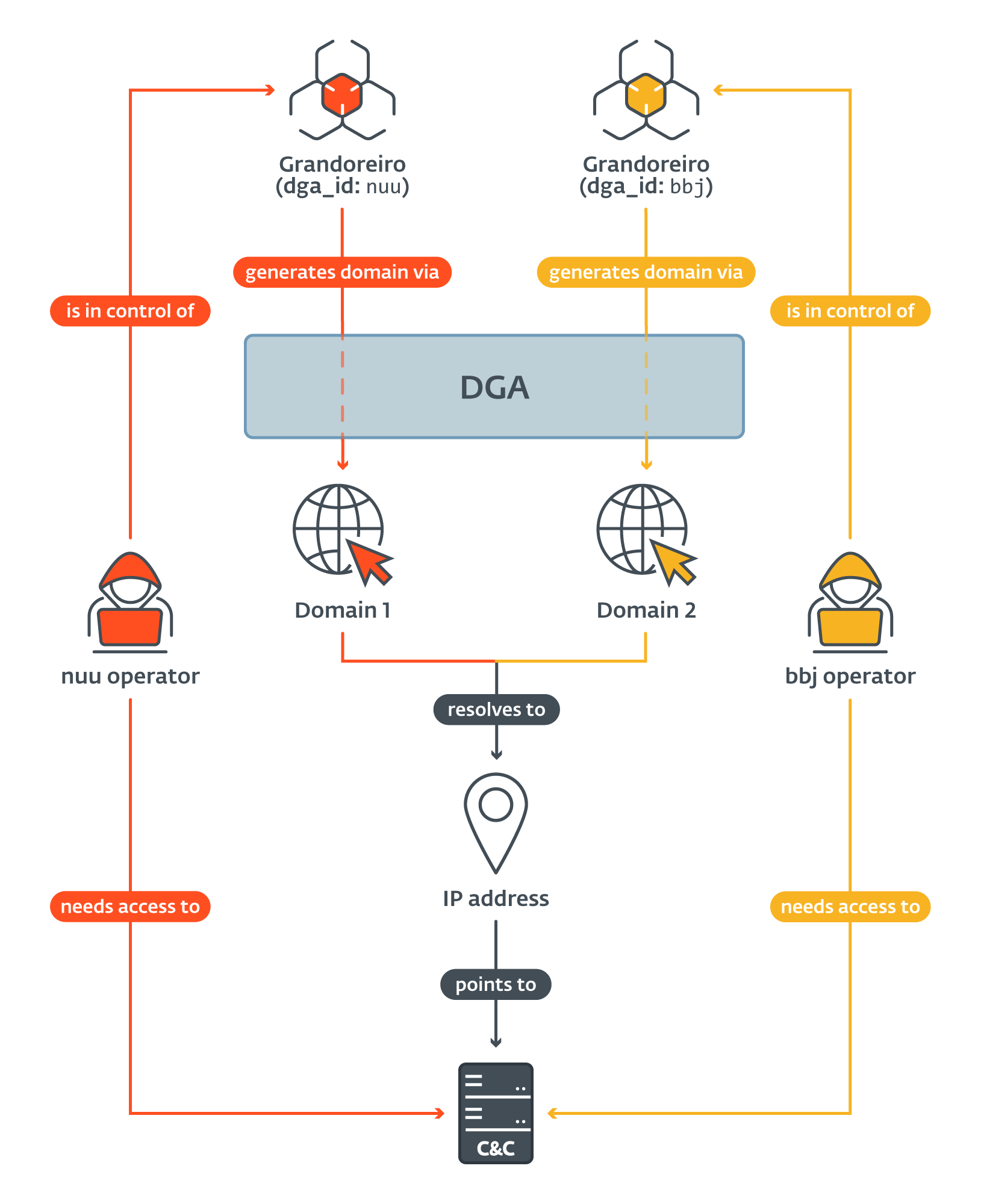

Très peu de temps après avoir commencé à suivre les domaines générés et leurs adresses IP associées, nous avons commencé à remarquer que de nombreux domaines générés par des DGA avec des configurations différentes résolvent la même adresse IP (comme illustré dans la figure 3). Cela signifie qu'un jour donné, les victimes compromises par les échantillons de Grandoreiro avec différents dga_id tous connectés au même serveur C&C. Ce phénomène n’est pas un hasard : nous l’avons observé presque quotidiennement lors de notre suivi.

Dans des cas beaucoup plus rares, nous avons également observé qu'une adresse IP était réutilisée par un autre dga_id quelques jours plus tard. Seulement cette fois, les paramètres utilisés par Grandoreiro pour établir une connexion (expliqués plus loin dans le texte) ont également changé. Cela signifie qu'entre-temps, le côté serveur C&C doit avoir été réinstallé ou reconfiguré.

Notre hypothèse initiale était que le dga_id est unique pour chaque configuration DGA. Cela s'est avéré plus tard incorrect : nous avons observé deux ensembles de configurations différentes partageant le même dga_id. Le tableau 2 les montre tous les deux, « jjk » et « gh », où « jjk » et « jjk(2) » correspondent à deux configurations DGA différentes, identiques à « gh » et « gh(2) ».

Le tableau 2 montre les clusters que nous avons pu observer. Toutes les configurations DGA partageant au moins une adresse IP se trouvent dans le même cluster et leurs adresses associées. dga_ids sont répertoriés. Les clusters qui représentent moins de 1 % de toutes les victimes sont ignorés.

Tableau 2. Clusters Grandoreiro DGA

|

ID de cluster |

dga_id liste |

Taille de cluster |

% de tous les serveurs C&C |

% de toutes les victimes |

|

1 |

b, bbh, bbj, bbn, bhg, cfb, cm, cob, cwe, dee, dnv, dvg, dzr, E, eeo, eri, ess, fhg, fox, gh, gh(2), hjo, ika, jam , jjk, jjk(2), JKM, jpy, k, kcy, kWn, md7, md9, MRx, vtt, n, Nkk, nsw, nuu, occ, p, PCV, pif, rfg, rox3, s, sdd, sdg, sop, tkk, twr, tyj, u, ur4, vfg, vgy, vki, wtt, ykl, Z, zaf, zhf |

62 |

93.6% |

94% |

|

2 |

jl2, jly |

2 |

2.4% |

2.5% |

|

3 |

ibr |

1 |

0.8% |

1.6% |

|

4 |

JYY |

1 |

1.6% |

1.1% |

Le plus grand cluster contient 78 % de tous les actifs dga_ids. Il est responsable de 93.6 % de toutes les adresses IP des serveurs C&C et de 94 % de toutes les victimes que nous avons rencontrées. Le seul autre cluster composé de plus de 1 dga_id est le groupe 2.

Certain sources affirment que Grandoreiro fonctionne comme un logiciel malveillant en tant que service (MaaS). Le backend du serveur Grandoreiro C&C ne permet pas l'activité simultanée de plus d'un opérateur à la fois. D'après le tableau 2, la grande majorité des adresses IP produites par la DGA peuvent être regroupées sans modèle de distribution clair. Enfin, compte tenu des exigences élevées en bande passante du protocole réseau (nous y reviendrons à la fin de l'article), nous pensons que les différents serveurs C&C sont utilisés comme un système d'équilibrage de charge primitif et qu'il est plus probable que Grandoreiro soit exploité par un un seul groupe ou par quelques groupes coopérant étroitement les uns avec les autres.

Suivi C&C

La mise en œuvre par Grandoreiro de son protocole réseau a permis aux chercheurs d'ESET de jeter un coup d'œil derrière le rideau et d'avoir un aperçu de la victimologie. Les serveurs Grandoreiro C&C fournissent des informations sur les victimes connectées au moment de la demande initiale à chaque victime nouvellement connectée. Cela dit, les données sont biaisées par le nombre de requêtes, leurs intervalles et la validité des données fournies par les serveurs C&C.

Chaque victime connectée au serveur Grandoreiro C&C est identifiée par un chaîne_de connexion – une chaîne que Grandoreiro construit lors de l'établissement de la connexion. Différentes versions utilisent différents formats et différents formats contiennent des informations différentes. Nous résumons les informations qui peuvent être obtenues à partir du chaîne_de connexion dans le tableau 3. La colonne Occurrence affiche un pourcentage de tous les formats que nous avons vus et qui contiennent le type d'informations correspondant.

Tableau 3. Aperçu des informations pouvant être obtenues auprès d'une victime de Grandoreiro chaîne_de connexion

|

Informations |

Apparition |

Description |

|

Système d'exploitation |

100% |

Système d'exploitation de la machine de la victime. |

|

nom de l'ordinateur |

100% |

Nom de la machine de la victime. |

|

Pays |

100% |

Pays ciblé par l’exemple Grandoreiro (codé en dur dans l’échantillon de malware). |

|

Version |

100% |

libérer (chaîne_version) de l'échantillon Grandoreiro. |

|

Nom de code de la banque |

92% |

Nom de code de la banque qui a déclenché la connexion C&C (attribué par les développeurs de Grandoreiro). |

|

Uptime |

25% |

Durée (en heures) pendant laquelle la machine de la victime a fonctionné. |

|

Résolution de l'écran |

8% |

Résolution d'écran du moniteur principal de la victime. |

|

Nom d'utilisateur |

8% |

Nom d'utilisateur de la victime. |

Trois des domaines méritent une explication plus détaillée. Le pays est une chaîne codée en dur dans le binaire Grandoreiro plutôt que des informations obtenues via les services appropriés. Il sert donc plutôt à prévu pays de la victime.

Le nom de code de la banque est une chaîne que les développeurs de Grandoreiro associent à une certaine banque ou autre institution financière. La victime a visité le site Web de cette banque, ce qui a déclenché la connexion C&C.

La chaîne_version est une chaîne identifiant une version spécifique de Grandoreiro. Il est codé en dur dans le malware et contient une chaîne qui identifie une série de build spécifique, une version (dont nous avons déjà parlé dans l'introduction) et un horodatage. Le tableau 4 illustre les différents formats et les informations qu'ils contiennent. Notez que certains horodatages contiennent uniquement le mois et le jour, tandis que d'autres contiennent également l'année.

Tableau 4. Liste des différents chaîne_version formats et leur analyse

|

Chaîne de version |

Construisez ID |

Version |

Horodatage |

|

DANILO |

DANILO |

N/D |

N/D |

|

(V37)(P1X)1207 |

P1X |

V37 |

12/07 |

|

(MX)2006 |

MX |

N/D |

20/06 |

|

fox50.28102020 |

fox50 |

N/D |

28/10/2020 |

|

MADMX(RECHARGER)EMAIL2607 |

MADMX(RECHARGER)EMAIL |

N/D |

26/07 |

On pourrait être tenté de dire que le Build ID identifie réellement l’opérateur. Cependant, nous ne pensons pas que ce soit le cas. Le format de cette chaîne est très chaotique, parfois elle fait référence uniquement à un mois au cours duquel le binaire a probablement été construit (comme (AGOSTO)2708). De plus, nous croyons fermement que P1X fait référence à une console utilisée par les opérateurs de Grandoreiro appelée PIXLOGGER.

Suivi du serveur C&C – résultats

Dans cette section, nous nous concentrons sur ce que nous avons trouvé en interrogeant les serveurs C&C. Toutes les données statistiques répertoriées dans cette section ont été obtenues directement à partir des serveurs Grandoreiro C&C, et non à partir de la télémétrie ESET.

Les anciens échantillons sont toujours actifs

Chaque chaîne_de connexion nous avons observé contient le chaîne_version et la grande majorité d'entre eux contiennent les informations d'horodatage (voir Tableau 3 et Tableau 4). Alors que beaucoup d'entre eux ne contiennent que le jour et le mois, comme cela semble être le choix occasionnel du développeur, l'échantillon communicant le plus ancien était horodaté. 15/09/2020 – c’est à partir du moment où cette DGA a été introduite pour la première fois à Grandoreiro. L'échantillon le plus récent a été horodaté 12/23/2023.

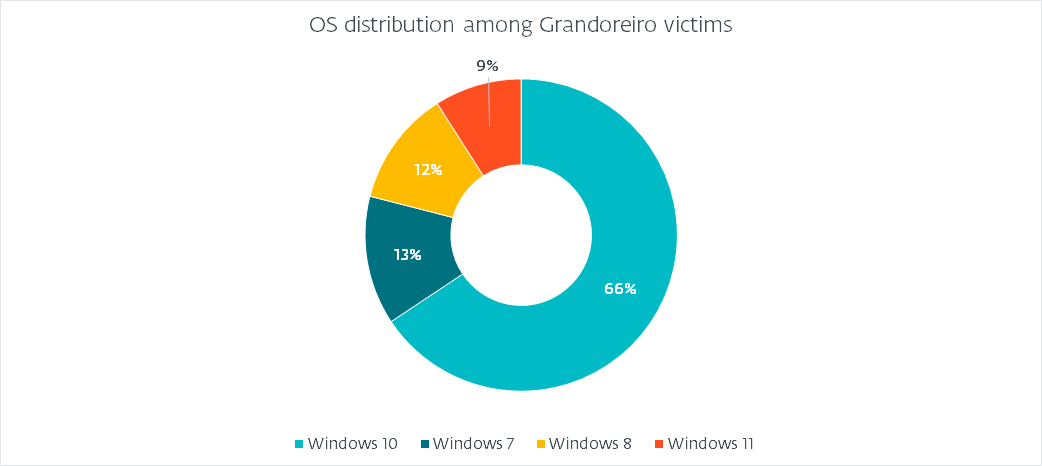

Distribution du système d'exploitation

Puisque tout le chaîne_de connexion Les formats contiennent des informations sur le système d'exploitation, nous pouvons dresser un tableau précis des systèmes d'exploitation victimes, comme l'illustre la figure 4.

Répartition par pays (prévue)

Nous avons déjà mentionné que Grandoreiro utilise une valeur codée en dur au lieu d'interroger un service pour obtenir le pays de la victime. La figure 5 montre la distribution que nous avons observée.

Cette distribution est à prévoir de Grandoreiro. Il est intéressant de noter que cela ne correspond pas à la carte thermique représentée dans la figure 1. L'explication la plus logique est que les builds ne sont pas correctement marqués pour ressembler à leurs cibles prévues. Par exemple, l’augmentation des attaques en Argentine ne se reflète pas du tout dans le marquage codé en dur. Le Brésil représente près de 41 % de toutes les victimes, suivi du Mexique avec 30 % et de l'Espagne avec 28 %. L'Argentine, le Portugal et le Pérou représentent moins de 1 %. Il est intéressant de noter que nous avons vu quelques victimes (moins de 10) marquées comme PM (Saint-Pierre-et-Miquelon), GR (Grèce), ou FR (France). Nous pensons qu’il s’agit soit de fautes de frappe, soit d’une autre signification plutôt que de viser ces pays.

Notez également que même si Grandoreiro a ajouté des cibles de nombreux pays en dehors de l'Amérique latine dès 2020, nous avons observé peu ou pas de campagnes ciblant ces pays et la figure 5 le confirme.

Nombre de victimes

Nous avons observé que le nombre moyen de victimes connectées dans une journée est de 563. Cependant, ce nombre contient certainement des doublons, car si une victime reste connectée longtemps, ce que nous avons observé est souvent le cas, alors le serveur C&C de Grandoreiro le signalera sur plusieurs demandes.

En essayant de résoudre ce problème, nous avons défini un unique la victime comme une personne possédant un ensemble unique de caractéristiques d'identification (comme le nom de l'ordinateur, le nom d'utilisateur, etc.) tout en omettant celles qui sont sujettes à changement (comme la disponibilité). Avec cela, nous nous sommes retrouvés avec 551 unique victimes connectées en une journée en moyenne.

En tenant compte du fait que nous avons observé des victimes qui se connectaient constamment aux serveurs C&C pendant plus d'un an, nous avons calculé un nombre moyen de 114 nouveau unique victimes se connectant chaque jour aux serveurs C&C. Nous sommes arrivés à ce numéro en ignorant unique des victimes que nous avons déjà observées auparavant.

Intérieurs de Grandoreiro

Concentrons-nous en profondeur sur les deux fonctionnalités les plus cruciales de Grandoreiro : le DGA et le protocole réseau.

DGA

Les opérateurs de Grandoreiro ont mis en œuvre plusieurs types de DGA au fil des ans, le plus récent étant apparu en juillet 2020. Bien que nous ayons remarqué quelques changements mineurs, le cœur de l'algorithme n'a pas changé depuis.

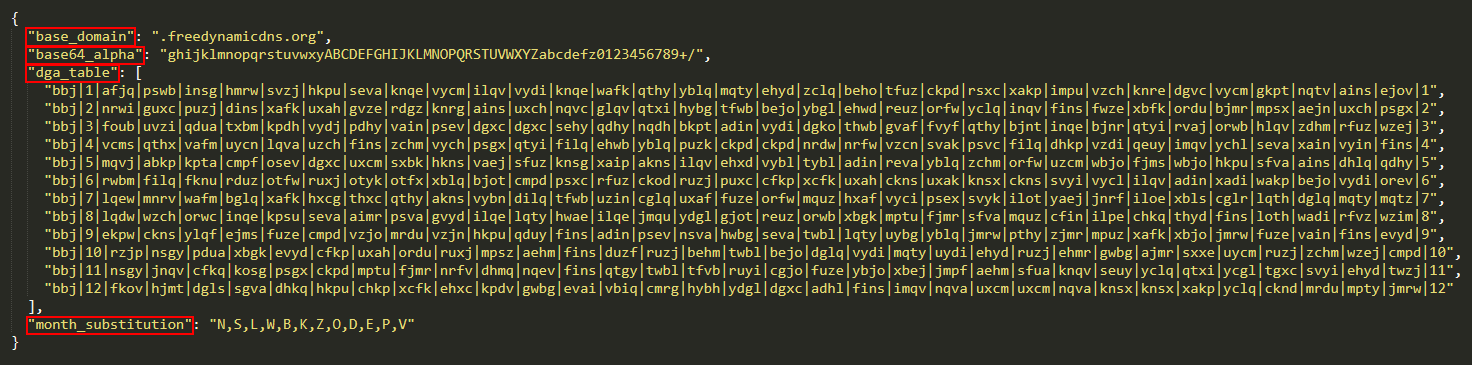

Le DGA utilise une configuration spécifique codée en dur dans le binaire, stockée sous forme de plusieurs chaînes. La figure 6 montre une telle configuration (avec dga_id « bbj »), reformaté en JSON pour une meilleure lisibilité.

Dans la grande majorité des cas, le domaine_base le champ est freedynamicdns.org or zapto.org. Comme déjà mentionné, Grandoreiro utilise No-IP pour son enregistrement de domaine. Le base64_alpha Le champ correspond à l’alphabet base64 personnalisé utilisé par la DGA. Le substitution_mois est utilisé pour remplacer un numéro de mois par un caractère.

La dga_table constitue la partie principale de la configuration. Il se compose de 12 chaînes, chacune comportant 35 champs délimités par |. La première entrée de chaque ligne est le dga_id. La deuxième et dernière entrée représente le mois auquel la ligne est destinée. Les 32 champs restants représentent chacun une valeur pour un jour différent du mois (laissant au moins un champ inutilisé).

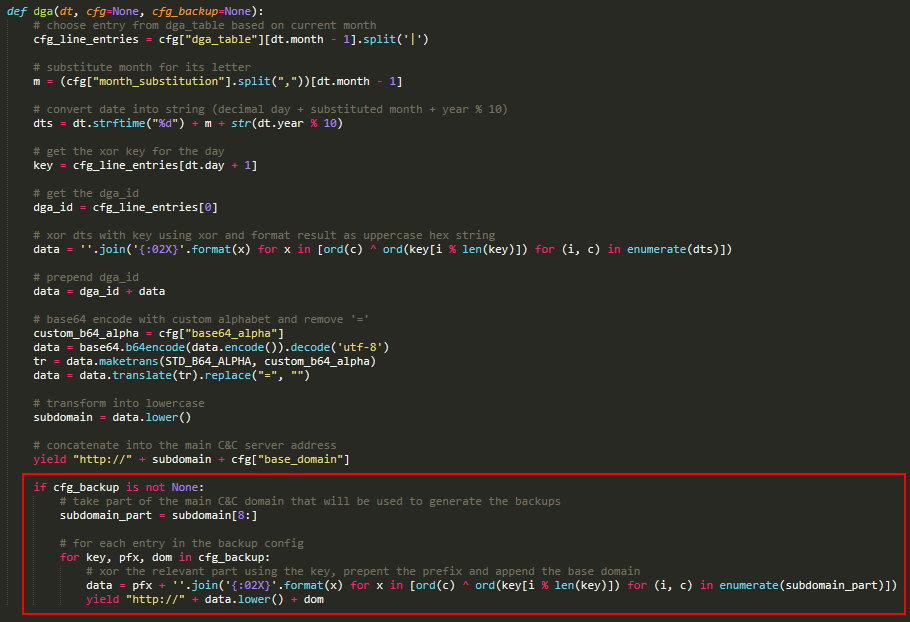

La logique du DGA est illustrée à la figure 7. L'algorithme sélectionne d'abord la ligne correcte et l'entrée correcte, en la traitant comme une clé de quatre octets. Il formate ensuite la date actuelle dans une chaîne et la crypte avec la clé à l'aide d'un simple XOR. Il ajoute ensuite le dga_id au résultat, code le résultat en base64 avec un alphabet personnalisé, puis supprime tous les caractères de remplissage =. Le résultat final est le sous-domaine qui, avec domaine_base, doit être utilisé comme serveur C&C pour la journée en cours. La partie surlignée en rouge est un mécanisme de sécurité et nous en discuterons ensuite.

Grandoreiro a implémenté, dans certaines versions, un mécanisme de sécurité lorsque le domaine principal ne parvient pas à être résolu. Ce mécanisme n'est pas présent dans toutes les versions et sa logique a changé à plusieurs reprises, mais l'idée de base est illustrée dans la figure 7. Il utilise une configuration constante dans les échantillons que nous avons analysés et peut être générée par le code simple présenté dans la figure 8. XNUMX. Chaque entrée se compose d'une clé, d'un préfixe et d'un domaine de base.

L'algorithme de sécurité fait partie du sous-domaine principal C&C. Il parcourt ensuite toutes les entrées de configuration, les chiffre à l'aide de XOR et ajoute un préfixe, similaire à la partie principale de l'algorithme.

Depuis septembre 2022, nous avons commencé à observer des échantillons utilisant un DGA légèrement modifié. L'algorithme reste presque identique, mais plutôt que d'encoder le sous-domaine en base64 lors de l'étape finale, un préfixe codé en dur y est ajouté. D’après notre suivi, cette méthode est devenue la méthode dominante depuis environ juillet 2023.

Protocole réseau

Grandoreiro utilise RTC Portal, un ensemble de composants Delphi construits sur le SDK RealThinClient qui est construit sur HTTP(S). Le portail RTC a été abandonné en 2017 et son code source publié sur GitHub. Essentiellement, le portail RTC permet à un ou plusieurs contrôles d'accéder à distance à un ou plusieurs hôtes. Les hôtes et les contrôles sont séparés par un composant médiateur appelé Gateway.

Les opérateurs de Grandoreiro utilisent une console (agissant comme contrôle) pour se connecter au serveur C&C (agissant comme passerelle) et pour communiquer avec les machines compromises (agissant comme hôtes). Pour se connecter à Gateway, trois paramètres sont requis : une clé secrète, la longueur de la clé et un identifiant.

La clé secrète est utilisée pour chiffrer la requête initiale envoyée au serveur. Par conséquent, le serveur a également besoin de connaître la clé secrète afin de déchiffrer la requête initiale du client.

La longueur de la clé détermine la longueur des clés pour chiffrer le trafic, établie lors de la prise de contact. Le trafic est crypté à l'aide d'un chiffrement de flux personnalisé. Deux clés différentes sont établies : une pour le trafic entrant et une pour le trafic sortant.

Le login peut être n'importe quelle chaîne. La passerelle nécessite que chaque composant connecté dispose d'un identifiant unique.

Grandoreiro utilise deux combinaisons différentes de valeurs de clé secrète et de longueur de clé, toujours codées en dur dans le binaire, et nous avons déjà discuté du chaîne_de connexion qui est utilisé comme connexion.

La documentation RTC indique qu'il ne peut gérer qu'un nombre limité de connexions à la fois. Étant donné que chaque hôte connecté doit envoyer au moins une requête par seconde, sinon sa connexion est interrompue, nous pensons que la raison pour laquelle Grandoreiro utilise plusieurs serveurs C&C est une tentative de ne surcharger aucun d'entre eux.

Conclusion

Dans cet article de blog, nous avons donné un aperçu des coulisses de notre suivi à long terme de Grandoreiro qui a contribué à rendre possible cette opération de perturbation. Nous avons décrit en profondeur le fonctionnement du DGA de Grandoreiro, le nombre de configurations différentes qui existent simultanément et comment nous avons pu repérer de nombreux chevauchements d'adresses IP entre elles.

Nous avons également fourni des informations statistiques obtenues à partir des serveurs C&C. Ces informations fournissent un excellent aperçu de la victimologie et du ciblage, tout en nous permettant également de voir le niveau réel d’impact.

L'opération de perturbation menée par la police fédérale du Brésil visait des individus soupçonnés d'être haut placés dans la hiérarchie de l'opération Grandoreiro. ESET continuera à suivre autres chevaux de Troie bancaires d'Amérique latine tout en surveillant de près toute activité de Grandoreiro suite à cette opération de perturbation.

Pour toute question concernant nos recherches publiées sur WeLiveSecurity, veuillez nous contacter à menaceintel@eset.com.

ESET Research propose des rapports d'intelligence APT privés et des flux de données. Pour toute demande concernant ce service, rendez-vous sur Intelligence des menaces ESET .

IoCs

Fichiers

|

SHA-1 |

Nom de fichier |

Détection |

Description |

|

FB32344292AB36080F2D040294F17D39F8B4F3A8 |

Notif.FEL.RHKVYIIPFVBCGQJPOQÃ.msi |

Win32/Spy.Grandoreiro.DB |

Téléchargeur MSI |

|

08C7453BD36DE1B9E0D921D45AEF6D393659FDF5 |

RYCB79H7B-7DVH76Y3-67DVHC6T20-CH377DFHVO-6264704.msi |

Win32/Spy.Grandoreiro.DB |

Téléchargeur MSI |

|

A99A72D323AB5911ADA7762FBC725665AE01FDF9 |

pcre.dll |

Win32/Spy.Grandoreiro.BM |

Grandoreiro |

|

4CDF7883C8A0A83EB381E935CD95A288505AA8B8 |

iconv.dll |

Win32/Spy.Grandoreiro.BM |

Grandoreiro (avec remplissage binaire) |

Réseau

|

IP |

Domaine |

Fournisseur d'hébergement |

Vu la première fois |

Détails |

|

20.237.166[.]161 |

Généré par la DGA |

Azure |

2024-01-12 |

Serveur C&C. |

|

20.120.249[.]43 |

Généré par la DGA |

Azure |

2024-01-16 |

Serveur C&C. |

|

52.161.154[.]239 |

Généré par la DGA |

Azure |

2024-01-18 |

Serveur C&C. |

|

167.114.138[.]249 |

Généré par la DGA |

OVH |

2024-01-02 |

Serveur C&C. |

|

66.70.160[.]251 |

Généré par la DGA |

OVH |

2024-01-05 |

Serveur C&C. |

|

167.114.4[.]175 |

Généré par la DGA |

OVH |

2024-01-09 |

Serveur C&C. |

|

18.215.238[.]53 |

Généré par la DGA |

AWS |

2024-01-03 |

Serveur C&C. |

|

54.219.169[.]167 |

Généré par la DGA |

AWS |

2024-01-09 |

Serveur C&C. |

|

3.144.135[.]247 |

Généré par la DGA |

AWS |

2024-01-12 |

Serveur C&C. |

|

77.246.96[.]204 |

Généré par la DGA |

VDSina |

2024-01-11 |

Serveur C&C. |

|

185.228.72[.]38 |

Généré par la DGA |

Maître du Web |

2024-01-02 |

Serveur C&C. |

|

62.84.100[.]225 |

N/D |

VDSina |

2024-01-18 |

Serveur de distribution. |

|

20.151.89[.]252 |

N/D |

Azure |

2024-01-10 |

Serveur de distribution. |

Techniques d'ATT&CK D'ONGLET

Ce tableau a été construit avec Version 14 du cadre MITRE ATT&CK.

|

Tactique |

ID |

Nom |

Description |

|

Développement des ressources |

Développer des capacités : logiciels malveillants |

Les développeurs de Grandoreiro développent leurs propres téléchargeurs personnalisés. |

|

|

Accès initial |

Phishing |

Grandoreiro se propage via des e-mails de phishing. |

|

|

Internationaux |

Exécution utilisateur : fichier malveillant |

Grandoreiro fait pression sur les victimes pour qu'elles exécutent manuellement la pièce jointe de phishing. |

|

|

Persistence |

Exécution de démarrage automatique au démarrage ou à l'ouverture de session : clés d'exécution du registre/dossier de démarrage |

Grandoreiro utilise les emplacements de démarrage automatique standard pour la persistance. |

|

|

Flux d'exécution du piratage : piratage de l'ordre de recherche de DLL |

Grandoreiro est exécuté en compromettant l'ordre de recherche des DLL. |

||

|

Évasion défensive |

Désobscurcir/décoder des fichiers ou des informations |

Grandoreiro est souvent distribué dans des archives ZIP protégées par mot de passe. |

|

|

Fichiers ou informations obscurcis : remplissage binaire |

Les EXE de Grandoreiro s'étaient agrandis .rsrc sections avec de grandes images BMP. |

||

|

Exécution du proxy binaire système : Msiexec |

Les téléchargeurs Grandoreiro sont regroupés dans les installateurs MSI. |

||

|

Modifier le registre |

Grandoreiro stocke une partie de ses données de configuration dans le registre Windows. |

||

|

Découverte |

Découverte de la fenêtre d'application |

Grandoreiro découvre les sites Web de banque en ligne en fonction des noms de fenêtres. |

|

|

Découverte de processus |

Grandoreiro découvre des outils de sécurité basés sur les noms de processus. |

||

|

Découverte de logiciels : découverte de logiciels de sécurité |

Grandoreiro détecte la présence de produits de protection bancaire. |

||

|

Découverte des informations système |

Grandoreiro collecte des informations sur la machine de la victime, telles que %NOM DE L'ORDINATEUR% et système d'exploitation. |

||

|

Collection |

Capture d'entrée : Capture d'entrée GUI |

Grandoreiro peut afficher de fausses fenêtres contextuelles et capturer le texte qui y est saisi. |

|

|

Capture d'entrée : enregistrement de frappe |

Grandoreiro est capable de capturer les frappes au clavier. |

||

|

Collecte d'e-mails : collecte d'e-mails locaux |

Les opérateurs de Grandoreiro ont développé un outil pour extraire les adresses e-mail d'Outlook. |

||

|

Commander et contrôler |

Codage des données : codage non standard |

Grandoreiro utilise RTC, qui crypte les données avec un chiffrement de flux personnalisé. |

|

|

Résolution dynamique : algorithmes de génération de domaine |

Grandoreiro s'appuie uniquement sur la DGA pour obtenir les adresses des serveurs C&C. |

||

|

Canal crypté : cryptographie symétrique |

En RTC, le cryptage et le déchiffrement se font à l’aide de la même clé. |

||

|

Port non standard |

Grandoreiro utilise souvent des ports non standard pour la distribution. |

||

|

Protocole de la couche application |

RTC est construit sur HTTP(S). |

||

|

exfiltration |

Exfiltration sur le canal C2 |

Grandoreiro exfiltre les données vers son serveur C&C. |

|

|

Impact |

Arrêt/redémarrage du système |

Grandoreiro peut forcer un redémarrage du système. |

- Contenu propulsé par le référencement et distribution de relations publiques. Soyez amplifié aujourd'hui.

- PlatoData.Network Ai générative verticale. Autonomisez-vous. Accéder ici.

- PlatoAiStream. Intelligence Web3. Connaissance Amplifiée. Accéder ici.

- PlatonESG. Carbone, Technologie propre, Énergie, Environnement, Solaire, La gestion des déchets. Accéder ici.

- PlatoHealth. Veille biotechnologique et essais cliniques. Accéder ici.

- La source: https://www.welivesecurity.com/en/eset-research/eset-takes-part-global-operation-disrupt-grandoreiro-banking-trojan/