Les chercheurs ont attribué la récente violation de JumpCloud à une branche de Le groupe Lazarus de Corée du Nord. Les premières indications suggèrent que le groupe était financièrement motivé, ciblant principalement les sociétés de crypto-monnaie et de blockchain.

JumpCloud est un fournisseur d'annuaire en tant que service d'entreprise desservant plus de 180,000 6 clients, selon son site Web, notamment Monday.com, GoFundMe et d'autres. 32sense classe sa plate-forme au XNUMXe rang des solutions de gestion des identités et des accès (IAM) les plus populaires, avec un 0.2% part de marché.

Le 12 juillet, le CISO de JumpCloud, Robert Phan révélé dans un article de blog "un acteur de menace sophistiqué parrainé par un État-nation qui a obtenu un accès non autorisé à nos systèmes pour cibler un petit groupe spécifique de nos clients." Quel État-nation n'était pas clair jusqu'à aujourd'hui, lorsque Tom Hegel, chercheur principal sur les menaces chez SentinelOne, lié l'infrastructure contrôlée par les hackers à la Corée du Nord. Hegel a également lié l'attaque à une campagne d'ingénierie sociale identifié par Github le 18 juillet.

Crowdstrike, travaillant directement avec JumpCloud, offert une attribution plus spécifique à Reuters aujourd'hui, nommant un sous-secteur du groupe Lazarus qu'ils suivent comme "Labyrinthe Chollima."

Maintenant, en travaillant avec les victimes de la violation, les chercheurs de Mandiant complètent encore plus le puzzle. Dans des recherches à venir, la société de cybersécurité prévoit de révéler que les pirates informatiques ciblent principalement l'industrie du Web3, volant les informations d'identification des sociétés de crypto et de blockchain pour des attaques ultérieures.

Chronologie des violations JumpCloud

JumpCloud a été informé pour la première fois d'une activité suspecte le 27 juin à 3h13 UTC. Cela s'est produit "sur un système d'orchestration interne que nous avons retracé à une campagne sophistiquée de harponnage", a écrit Pham, qui a commencé la semaine précédente, le 22 juin.

Les attaquants avaient réussi à atteindre "une zone spécifique de notre infrastructure", a admis Pham, réussissant une attaque par injection de données contre le cadre de commandes de l'entreprise. Pour atténuer les dégâts, a-t-il écrit, « nous avons effectué une rotation des informations d'identification, reconstruit l'infrastructure et pris un certain nombre d'autres mesures pour sécuriser davantage notre réseau et notre périmètre. De plus, nous avons activé notre plan de réponse aux incidents préparé et travaillé avec notre partenaire de réponse aux incidents (IR) pour analyser tous les systèmes et journaux pour une activité potentielle. C'est également à ce moment-là, dans le cadre de notre plan IR, que nous avons contacté et engagé les forces de l'ordre dans notre enquête.

Les premières preuves de la compromission du client ont été repérées à 3 h 35 UTC le 5 juillet. La société a informé les clients concernés et, plus tard dans la journée, a lancé une rotation forcée de toutes les clés API de l'administrateur.

JumpCloud n'a pas encore révélé combien de clients ont été touchés par sa violation, ni à quel point. Pham a noté que "le vecteur d'attaque utilisé par l'acteur menaçant a été atténué".

Comment les IoC ont pointé du doigt la RPDC

JumpCloud avait identifié ses pirates comme une entité d'État-nation. Mais lequel?

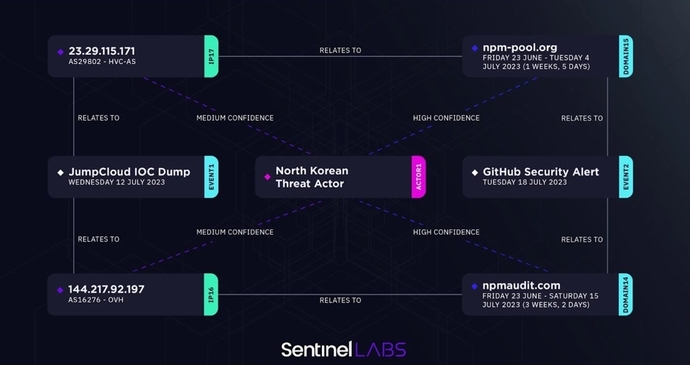

La preuve était dans les indicateurs de compromission divulgués publiquement (CIO). Avec eux, dit Hegel, "je peux commencer à plonger dans les adresses IP elles-mêmes, essayer de comprendre leur profil, voir ce qui est utilisé d'autre sur ce serveur, à quoi ces domaines parlent." Dans un cas, Hegel a connecté une adresse IP à un domaine identifié dans une autre campagne d'ingénierie sociale que GitHub a attribuée à des pirates nord-coréens.

Hegel a lentement cartographié l'infrastructure de commande des attaquants - une adresse IP liée à un domaine, un domaine lié à un cluster ou à une attaque précédemment connue.

Les attaquants ont laissé certaines empreintes numériques comme comment et quand il a été enregistré, ainsi que "le moment où il se résout sur d'autres serveurs, et d'autres caractéristiques techniques aléatoires comme le certificat SSL ou le logiciel exécuté sur ce serveur", clarifie Hegel. "Il existe un million d'attributs différents que nous pouvons utiliser pour profiler l'empreinte digitale d'un serveur, qui, dans ce cas, chevauche d'autres éléments nord-coréens."

L'image ci-dessus montre comment les deux campagnes, ainsi que les différents domaines et IP qu'elles contiennent, sont connectés. « En regroupant tout cela, vous comprenez qu'il s'agit d'un grand ensemble d'infrastructures. Tout est lié », explique Hegel. « Et qui vois-je opérer à partir de cette infrastructure ? À ce stade, nous constatons qu'il se chevauche avec plusieurs groupes d'autres campagnes Lazarus. »

Cibler l'industrie de la cryptographie

En tant que fournisseur de services IAM, JumpCloud fournit un chemin direct aux pirates pour voler les informations d'identification des entreprises qui pourraient s'avérer utiles pour les attaques ultérieures. Mais quel genre d'attaques Lazare avait-il l'intention de poursuivre cette fois ?

Là aussi, rétrospectivement, il y avait des indices. Comme dans le billet de blog de JumpCloud, où Pham a noté comment l'attaque, loin d'être une campagne générale de pulvérisation et de prière, "était extrêmement ciblée et limitée à des clients spécifiques".

Et il y a eu l'attaque GitHub à laquelle Hegel a fait un lien. Dans ce cas, "beaucoup de ces comptes ciblés sont connectés aux secteurs de la blockchain, de la crypto-monnaie ou du jeu en ligne", a noté Github dans son article de blog.

Dans une déclaration sur les attaquants JumpCloud partagée avec Dark Reading, Mandiant a révélé, "avec une grande confiance qu'il s'agit d'un élément axé sur la crypto-monnaie au sein du Bureau général de reconnaissance (RGB) de la RPDC, ciblant les entreprises avec des marchés verticaux de crypto-monnaie pour obtenir des informations d'identification et des données de reconnaissance", a écrit le fournisseur. "Il s'agit d'un acteur menaçant à motivation financière que nous avons vu de plus en plus cibler l'industrie de la crypto-monnaie et diverses plates-formes de blockchain."

Selon Austin Larsen, consultant principal en réponse aux incidents de Mandiant chez Google Cloud, Mandiant n'a identifié aucune conséquence financière pour les victimes de JumpCloud avec lesquelles il a travaillé. Cependant, cela semble uniquement être dû au fait que "cette campagne était principalement axée sur l'obtention d'informations d'identification auprès de cibles prioritaires et de données de reconnaissance pour de futures intrusions", dit-il. Dans au moins un cas, en fait, l'équipe "a identifié des preuves que l'acteur a atteint avec succès son objectif de collecte d'informations d'identification auprès de cibles prioritaires".

Hackers nord-coréens cibler l'industrie de la cryptographie pour financer le régime de Kim n'a rien de nouveau. Mais l'attaque JumpCloud réitère à quel point leur stratégie continue est devenue raffinée et réussie. « Ils sont très créatifs », pense Hegel. "Cela montre vraiment leur compréhension et leur désir de mener des attaques à plusieurs niveaux sur la chaîne d'approvisionnement."

- Contenu propulsé par le référencement et distribution de relations publiques. Soyez amplifié aujourd'hui.

- PlatoData.Network Ai générative verticale. Autonomisez-vous. Accéder ici.

- PlatoAiStream. Intelligence Web3. Connaissance Amplifiée. Accéder ici.

- PlatonESG. Automobile / VE, Carbone, Technologie propre, Énergie, Environnement, Solaire, La gestion des déchets. Accéder ici.

- Décalages de bloc. Modernisation de la propriété des compensations environnementales. Accéder ici.

- La source: https://www.darkreading.com/attacks-breaches/north-korean-attackers-targeted-crypto-companies-in-jumpcloud-breach