Les clients d'aujourd'hui peuvent avoir du mal à mettre en œuvre des contrôles d'accès et des audits appropriés au niveau de l'utilisateur lorsque plusieurs applications sont impliquées dans les flux de travail d'accès aux données. Le principal défi consiste à mettre en œuvre des contrôles d’accès appropriés basés sur le moindre privilège, basés sur l’identité de l’utilisateur lorsqu’une application accède aux données au nom de l’utilisateur dans une autre application. Cela vous oblige soit à accorder à tous les utilisateurs un large accès via l'application sans audit, soit à essayer de mettre en œuvre des solutions complexes sur mesure pour mapper les rôles aux utilisateurs.

En utilisant Centre d'identité AWS IAM, vous pouvez désormais propager l'identité de l'utilisateur à un ensemble de services AWS et minimisez le besoin de créer et de maintenir des systèmes personnalisés complexes pour répartir les rôles entre les applications. IAM Identity Center fournit également une vue consolidée des utilisateurs et des groupes en un seul endroit que les applications interconnectées peuvent utiliser pour l'autorisation et l'audit.

IAM Identity Center permet une gestion centralisée de l'accès des utilisateurs aux comptes et applications AWS à l'aide de fournisseurs d'identité (IDP) comme Okta. Cela permet aux utilisateurs de se connecter une seule fois avec leurs informations d'identification d'entreprise existantes et d'accéder de manière transparente aux services AWS en aval prenant en charge la propagation des identités. Avec IAM Identity Center, les identités et groupes d'utilisateurs Okta peuvent être automatiquement synchronisés à l'aide de SCIM 2.0 pour obtenir des informations utilisateur précises dans AWS.

Amazon EMRStudio est un environnement d'analyse de données unifié dans lequel vous pouvez développer des applications d'ingénierie et de science des données. Vous pouvez désormais développer et exécuter des requêtes interactives sur Amazone Athéna depuis EMR Studio (pour plus de détails, reportez-vous à Amazon EMR Studio ajoute un éditeur de requêtes interactif optimisé par Amazon Athena ). Les utilisateurs d'Athena peuvent accéder à EMR Studio sans se connecter au Console de gestion AWS en activant l'accès fédéré depuis votre IdP via IAM Identity Center. Cela supprime la complexité liée à la gestion des différentes identités et au mappage des rôles d'utilisateur dans votre IdP, EMR Studio et Athena.

Vous pouvez gouverner Groupes de travail Athéna basé sur les attributs utilisateur d'Okta pour contrôler l'accès aux requêtes et les coûts. Formation AWS Lake peut également utiliser les identités Okta pour appliquer des contrôles d'accès précis en accordant et en révoquant des autorisations.

L'intégration d'IAM Identity Center et de l'authentification unique (SSO) Okta rationalise l'accès à EMR Studio et Athena grâce à une authentification centralisée. Les utilisateurs peuvent bénéficier d'une expérience de connexion familière avec leurs identifiants de personnel pour exécuter des requêtes en toute sécurité dans Athena. Les politiques d'accès aux groupes de travail Athena et les autorisations Lake Formation assurent une gouvernance basée sur les profils utilisateur Okta.

Cet article de blog explique comment activer l'authentification unique à EMR Studio à l'aide de l'intégration d'IAM Identity Center avec Okta. Il montre comment propager les identités Okta vers Athena et Lake Formation pour fournir des contrôles d'accès granulaires aux requêtes et aux données. La solution rationalise l'accès aux outils d'analyse grâce à une authentification centralisée à l'aide des informations d'identification du personnel. Il exploite AWS IAM Identity Center, Amazon EMR Studio, Amazon Athena et AWS Lake Formation.

Vue d'ensemble de la solution

IAM Identity Center permet aux utilisateurs de se connecter à EMR Studio sans que les administrateurs aient besoin d'une configuration manuelle Gestion des identités et des accès AWS (IAM) rôles et autorisations. Il permet le mappage des groupes IAM Identity Center avec les rôles et groupes d'identité d'entreprise existants. Les administrateurs peuvent ensuite attribuer des privilèges aux rôles et aux groupes et leur attribuer des utilisateurs, permettant ainsi un contrôle granulaire sur l'accès des utilisateurs. IAM Identity Center fournit un référentiel central de tous les utilisateurs dans AWS. Vous pouvez créer des utilisateurs et des groupes directement dans IAM Identity Center ou connecter des utilisateurs et des groupes existants provenant de fournisseurs tels qu'Okta, Ping Identity ou Azure AD. Il gère l'authentification via la source d'identité choisie et gère un répertoire d'utilisateurs et de groupes pour l'accès à EMR Studio. Les identités d'utilisateurs connues et l'accès aux données enregistrées facilitent la conformité grâce à l'audit des accès des utilisateurs dans AWS CloudTrail.

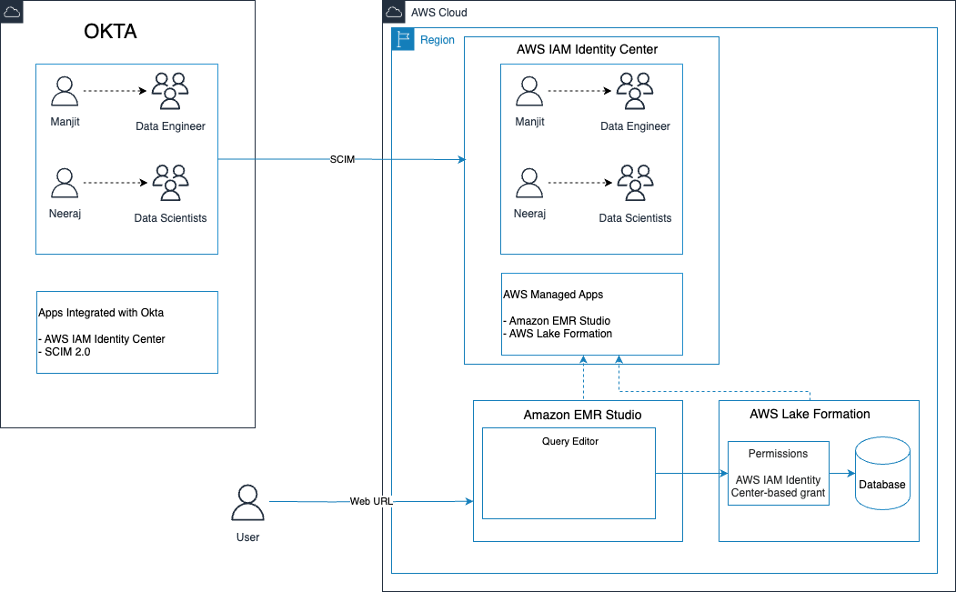

Le diagramme suivant illustre l'architecture de la solution.

Le flux de travail EMR Studio comprend les étapes générales suivantes :

- L'utilisateur final lance EMR Studio à l'aide de l'URL du portail d'accès AWS. Cette URL est fournie par un administrateur IAM Identity Center via le tableau de bord IAM Identity Center.

- L'URL redirige l'utilisateur final vers le fournisseur d'identité du personnel Okta, où l'utilisateur saisit les informations d'identification de l'identité du personnel.

- Une fois l'authentification réussie, l'utilisateur sera connecté à la console AWS en tant qu'utilisateur fédéré.

- L'utilisateur ouvre EMR Studio et accède à l'éditeur de requêtes Athena à l'aide du lien disponible sur EMR Studio.

- L'utilisateur sélectionne le groupe de travail approprié en fonction du rôle d'utilisateur pour exécuter les requêtes Athena.

- Les résultats de la requête sont stockés dans des fichiers séparés Service de stockage simple Amazon (Amazon S3) emplacements avec un préfixe basé sur l’identité de l’utilisateur.

Pour mettre en œuvre la solution, nous effectuons les étapes suivantes :

- Intégrez Okta à IAM Identity Center pour synchroniser les utilisateurs et les groupes.

- Intégrez IAM Identity Center à EMR Studio.

- Attribuez des utilisateurs ou des groupes d'IAM Identity Center à EMR Studio.

- Configurez Lake Formation avec IAM Identity Center.

- Configurez des droits granulaires basés sur les rôles à l'aide de Lake Formation sur les identités d'entreprise propagées.

- Configurez des groupes de travail dans Athena pour gérer l’accès.

- Configurez des autorisations d'accès Amazon S3 pour un accès précis aux ressources Amazon S3 telles que des compartiments, des préfixes ou des objets.

- Accédez à EMR Studio via le portail d'accès AWS à l'aide d'IAM Identity Center.

- Exécutez des requêtes sur l'éditeur Athena SQL dans EMR Studio.

- Examinez la piste d’audit de bout en bout de l’identité du personnel.

Pré-requis

Pour suivre cet article, vous devriez avoir les éléments suivants :

- An Compte AWS – Si vous n’en avez pas, vous pouvez Inscrivez-vous ici.

- An Compte Okta avec un abonnement actif – Vous avez besoin d'un rôle d'administrateur pour configurer l'application sur Okta. Si vous êtes nouveau sur Okta, vous pouvez vous inscrire à un essai gratuit ou compte de développeur.

Pour obtenir des instructions sur la configuration d'Okta avec IAM Identity Center, reportez-vous à Configurer SAML et SCIM avec Okta et IAM Identity Center.

Intégrez Okta à IAM Identity Center pour synchroniser les utilisateurs et les groupes

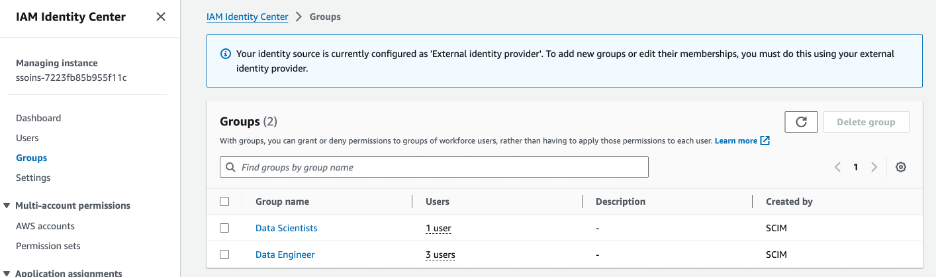

Une fois que vous avez synchronisé avec succès les utilisateurs ou les groupes d'Okta vers IAM Identity Center, vous pouvez les voir sur la console IAM Identity Center, comme indiqué dans la capture d'écran suivante. Pour cet article, nous avons créé et synchronisé deux groupes d'utilisateurs :

- Ingénieur de données

- Data Scientists

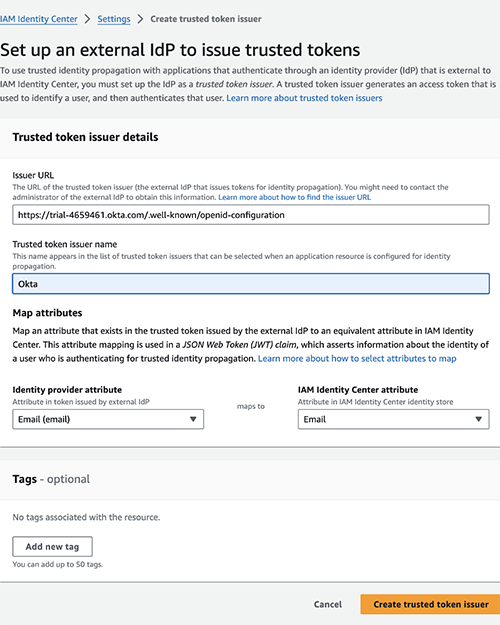

Ensuite, créez un émetteur de jeton approuvé dans IAM Identity Center :

- Sur la console IAM Identity Center, choisissez Paramètres dans le volet de navigation.

- Selectionnez Créer un émetteur de jetons de confiance.

- Pour URL de l'émetteur, saisissez l'URL de l'émetteur du jeton approuvé.

- Pour Nom de l'émetteur du jeton de confiance, entrez Okta.

- Pour Attributs de la carte¸ mapper l'attribut IdP Email à l'attribut E-mail d'IAM Identity Center.

- Selectionnez Créer un émetteur de jetons de confiance.

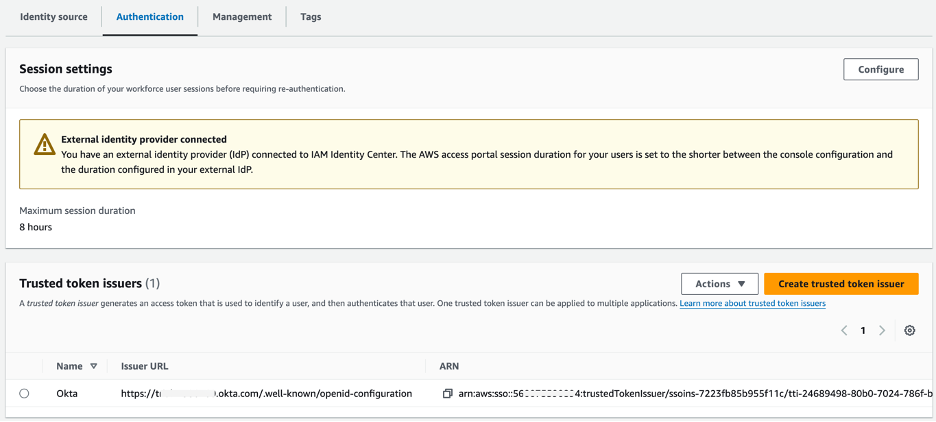

La capture d'écran suivante montre votre nouvel émetteur de jeton approuvé sur la console IAM Identity Center.

Intégrer IAM Identity Center à EMR Studio

Nous commençons par créer une propagation d'identité fiable activée dans EMR Studio.

Un administrateur EMR Studio doit effectuer les étapes pour configurer EMR Studio en tant qu'application compatible IAM Identity Center. Cela permet à EMR Studio de découvrir et de se connecter automatiquement à IAM Identity Center pour recevoir les services de connexion et d'annuaire d'utilisateurs.

L'intérêt d'activer EMR Studio en tant qu'application gérée par IAM Identity Center est que vous pouvez contrôler les autorisations des utilisateurs et des groupes depuis IAM Identity Center ou depuis un fournisseur d'identité tiers source qui y est intégré (Okta dans ce cas). Lorsque vos utilisateurs se connectent à EMR Studio, par exemple ingénieur de données or data-scientist, il vérifie leurs groupes dans IAM Identity Center, et ceux-ci sont mappés aux rôles et aux droits dans Lake Formation. De cette manière, un groupe peut être mappé à un rôle de base de données Lake Formation qui autorise l'accès en lecture à un ensemble de tables ou de colonnes.

Les étapes suivantes montrent comment créer EMR Studio en tant qu'application gérée par AWS avec IAM Identity Center, puis nous voyons comment les applications en aval telles que Lake Formation et Athena propagent ces rôles et droits à l'aide des informations d'identification d'entreprise existantes.

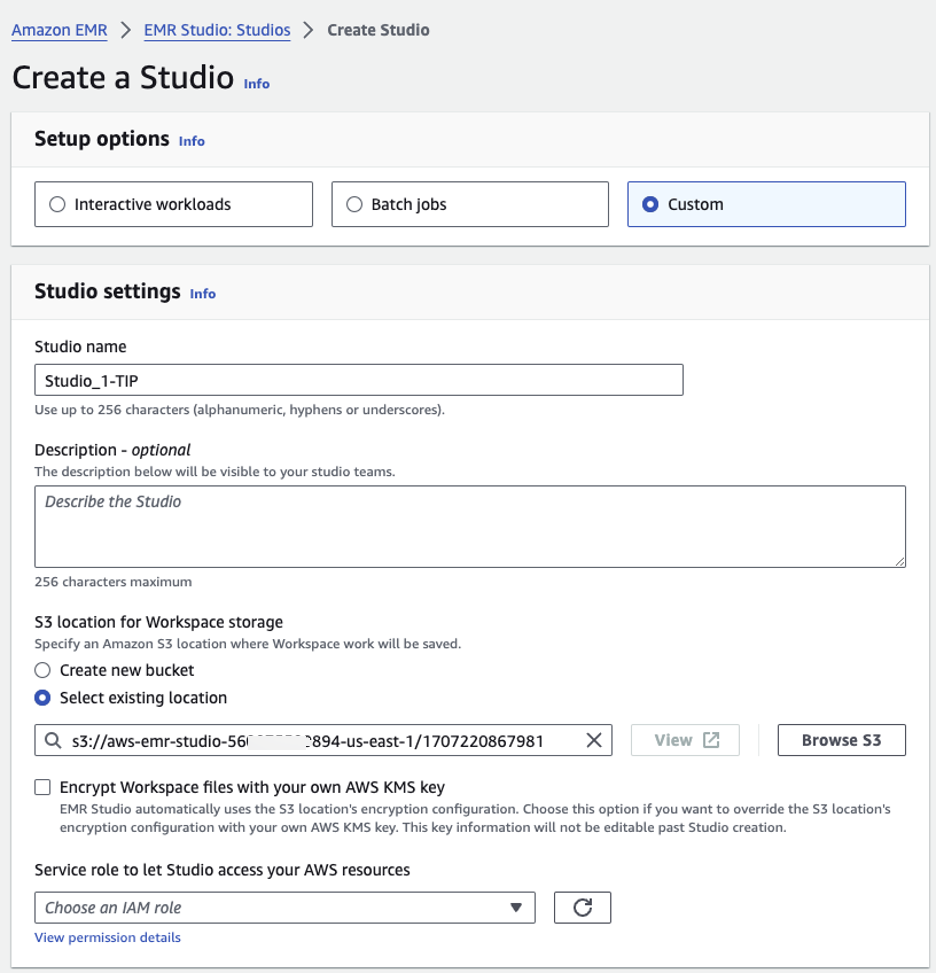

- Sur la console Amazon EMR, accédez à EMR Studio.

- Selectionnez Créer un atelier.

- Pour installation options, sélectionnez Coutume.

- Pour Nom du studio, entrez un nom.

- Pour Emplacement S3 pour le stockage Workspace, sélectionnez Sélectionnez un emplacement existant et entrez l'emplacement Amazon S3.

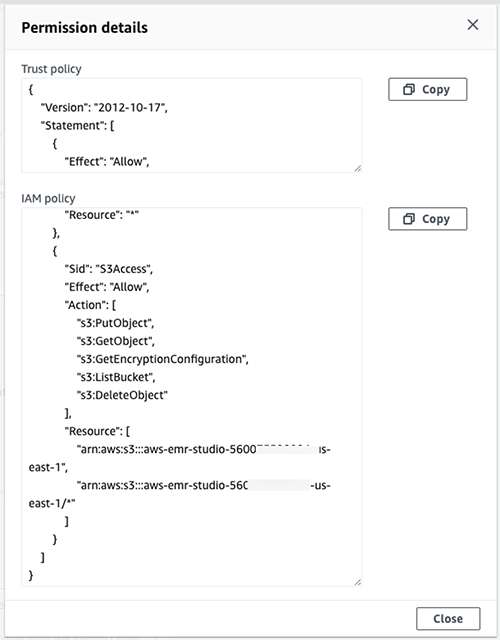

6. Configurez les détails des autorisations pour EMR Studio.

Notez que lorsque vous choisissez Afficher les détails de l'autorisation sous Rôle de service, une nouvelle fenêtre pop-up s'ouvrira. Vous devez créer un rôle IAM avec les mêmes stratégies que celles indiquées dans la fenêtre contextuelle. Vous pouvez utiliser la même chose pour votre rôle de service ainsi que Rôle IAM.

- Sur le Créer un atelier page, pour Authentification, sélectionnez Centre d'identité AWS IAM.

- Pour Rôle d'utilisateur, choisissez votre rôle d'utilisateur.

- Sous Propagation d'identité fiable, sélectionnez Activer la propagation des identités fiables.

- Sous Accès aux applications, sélectionnez Uniquement les utilisateurs et groupes attribués.

- Pour VPC, entrez votre VPC.

- Pour Sous-réseaux, entrez votre sous-réseau.

- Pour Sécurité et accès, sélectionnez Groupe de sécurité par défaut.

- Selectionnez Créer un atelier.

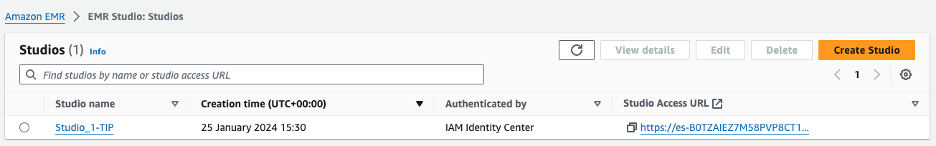

Vous devriez maintenant voir un studio EMR compatible IAM Identity Center sur le Console Amazon EMR.

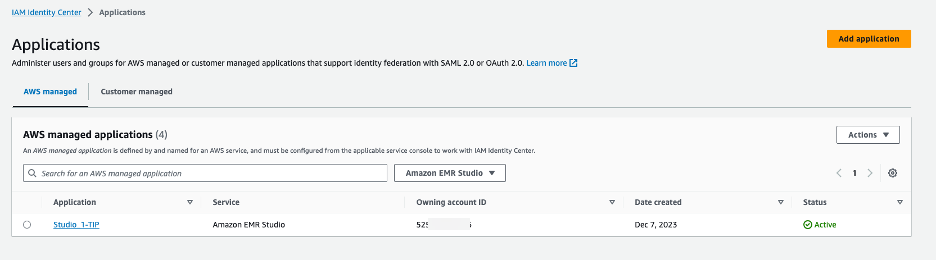

Une fois que l'administrateur d'EMR Studio a fini de créer EMR Studio activé pour la propagation des identités de confiance et enregistré la configuration, l'instance d'EMR Studio apparaît en tant qu'application compatible IAM Identity Center sur le Console IAM Identity Center.

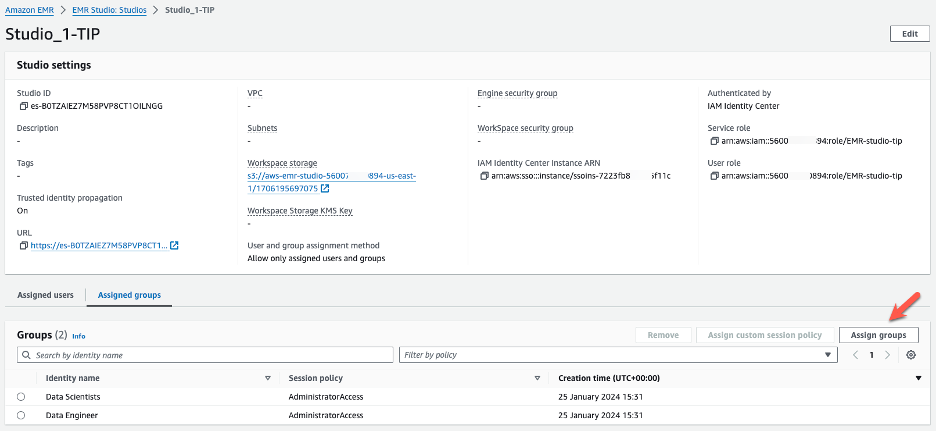

Attribuer des utilisateurs ou des groupes d'IAM Identity Center à EMR Studio

Vous pouvez attribuer des utilisateurs et des groupes de votre répertoire IAM Identity Center à l'application EMR Studio après la synchronisation avec IAM. L'administrateur d'EMR Studio décide quels utilisateurs ou groupes IAM Identity Center inclure dans l'application. Par exemple, si vous disposez de 10 groupes au total dans IAM Identity Center mais que vous ne souhaitez pas qu'ils accèdent tous à cette instance d'EMR Studio, vous pouvez sélectionner les groupes à inclure dans l'application IAM compatible EMR Studio.

Les étapes suivantes attribuent des groupes à l'application IAM Identity Center compatible EMR Studio :

- Sur la console EMR Studio, accédez à la nouvelle instance EMR Studio.

- Sur le Groupes assignés onglet, choisissez Attribuer des groupes.

- Choisissez les groupes IAM Identity Center que vous souhaitez inclure dans l'application. Par exemple, vous pouvez choisir le Data-Scientist ainsi que Groupes Data-Engineer.

- Selectionnez OK.

Cela permet à l'administrateur EMR Studio de choisir des groupes IAM Identity Center spécifiques auxquels attribuer l'accès à cette instance spécifique intégrée à IAM Identity Center. Seuls les groupes sélectionnés seront synchronisés et auront accès, pas tous les groupes du répertoire IAM Identity Center.

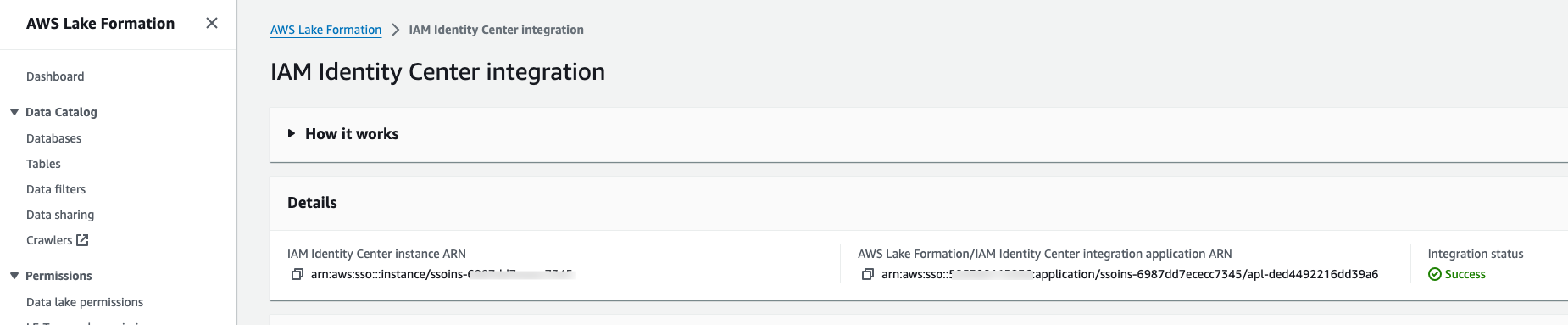

Configurer Lake Formation avec IAM Identity Center

Pour configurer Lake Formation avec IAM Identity Center, assurez-vous d'avoir configuré Okta comme IdP pour IAM Identity Center et confirmez que les utilisateurs et les groupes d'Okta sont désormais disponibles dans IAM Identity Center. Effectuez ensuite les étapes suivantes :

- Sur la console Lake Formation, choisissez Intégration du centre d'identité IAM sous Administration dans le volet de navigation.

Vous verrez le message « IAM Identity Center activé » ainsi que l'ARN de l'application IAM Identity Center.

- Selectionnez Création.

Dans quelques minutes, vous verrez un message indiquant que Lake Formation a été intégré avec succès à vos identités IAM centralisées depuis Okta Identity Center. Plus précisément, le message indiquera « Intégration du centre d'identité créée avec succès avec l'ARN de l'application », ce qui signifie que l'intégration est désormais en place entre Lake Formation et les identités gérées dans Okta.

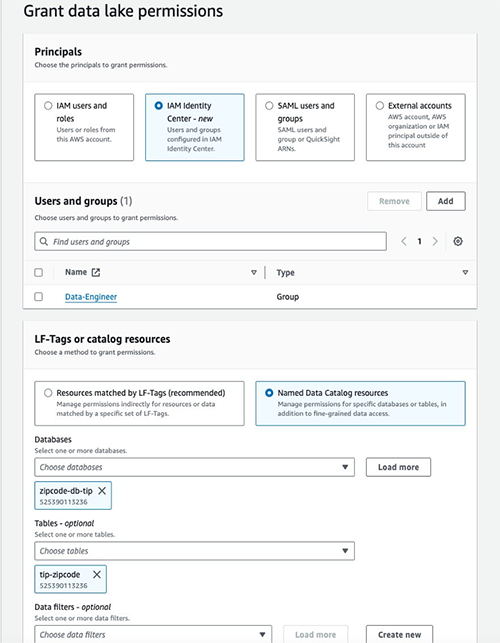

Configurez des droits granulaires basés sur les rôles à l'aide de Lake Formation sur les identités d'entreprise propagées

Nous allons maintenant configurer des droits granulaires pour notre accès aux données dans Lake Formation. Pour cet article, nous résumons les étapes nécessaires pour utiliser les identités d'entreprise existantes sur la console Lake Formation afin de fournir des contrôles et une gouvernance pertinents sur les données, que nous interrogerons plus tard via l'éditeur de requêtes Athena. Pour en savoir plus sur la configuration de bases de données et de tables dans Lake Formation, reportez-vous à Premiers pas avec AWS Lake Formation

Cet article n'entrera pas dans les détails complets de Lake Formation. Au lieu de cela, nous nous concentrerons sur une nouvelle fonctionnalité qui a été introduite dans Lake Formation : la possibilité de configurer des autorisations basées sur vos identités d'entreprise existantes qui sont synchronisées avec IAM Identity Center.

Cette intégration permet à Lake Formation d'utiliser les politiques d'identification et de gestion des accès de votre organisation pour contrôler les autorisations sur les lacs de données. Plutôt que de définir des autorisations à partir de zéro spécifiquement pour Lake Formation, vous pouvez désormais vous appuyer sur vos utilisateurs, groupes et contrôles d'accès existants pour déterminer qui peut accéder aux catalogues de données et aux sources de données sous-jacentes. Dans l'ensemble, cette nouvelle intégration avec IAM Identity Center facilite la gestion des autorisations pour les charges de travail de vos lacs de données à l'aide de vos identités d'entreprise. Cela réduit les frais administratifs liés au maintien des autorisations alignées sur des systèmes distincts. Alors qu'AWS continue d'améliorer Lake Formation, des fonctionnalités comme celle-ci amélioreront encore sa viabilité en tant qu'environnement complet de gestion de lac de données.

Dans cet article, nous avons créé une base de données appelée zipcode-db-tip et a accordé un accès complet au groupe d'utilisateurs Data-Engineer pour interroger la table sous-jacente dans la base de données. Effectuez les étapes suivantes :

- Sur la console Lake Formation, choisissez Accorder des autorisations au lac de données.

- Pour les directeurs, sélectionnez Centre d'identité IAM.

- Pour Utilisateurs et groupes, sélectionnez Data-Engineer.

- Pour LF-Tags ou ressources de catalogue, sélectionnez Ressources du catalogue de données nommées.

- Pour Bases de données, choisissez

zipcode-db-tip. - Pour Tables, choisissez

tip-zipcode.

De même, nous devons fournir l'accès approprié aux tables sous-jacentes aux utilisateurs et aux groupes pour qu'ils puissent interroger les données.

- Répétez les étapes précédentes pour donner accès au groupe Data-Engineer afin de pouvoir interroger les données.

- Pour Droits de table, sélectionnez Sélectionnez, Décrireet Super.

- Pour Autorisations de données, sélectionnez Tous les accès aux données.

Vous pouvez accorder un accès sélectif aux lignes et aux commentaires selon vos besoins spécifiques.

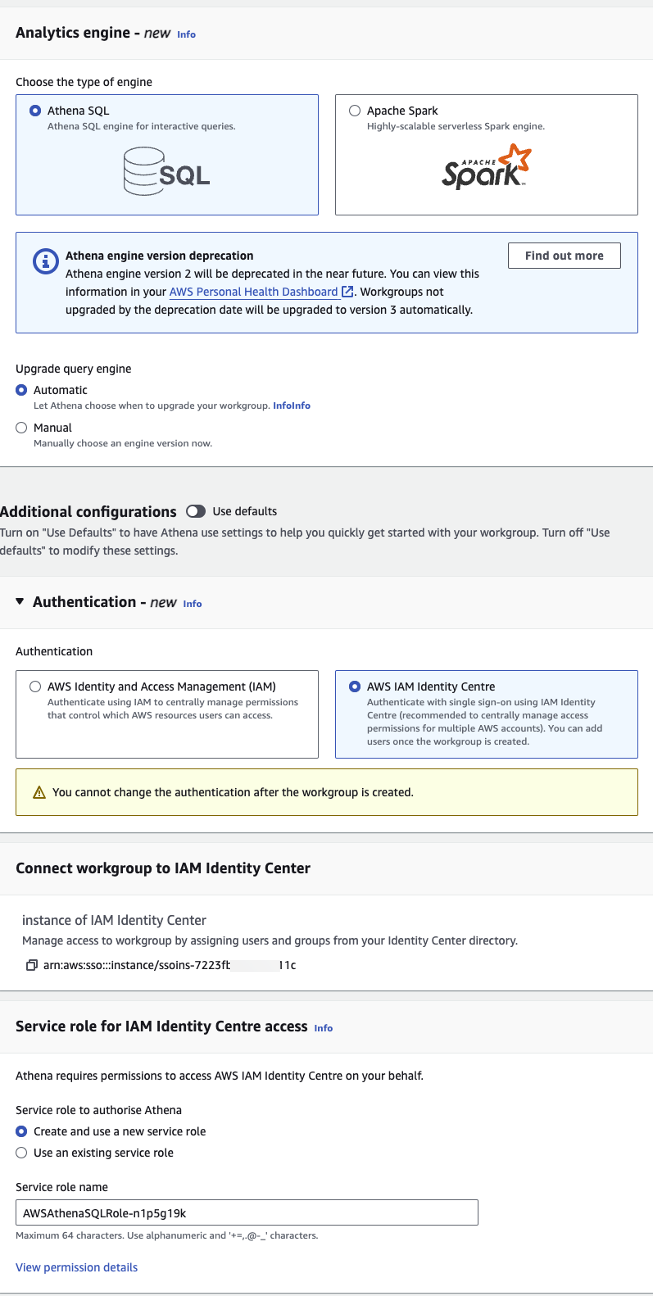

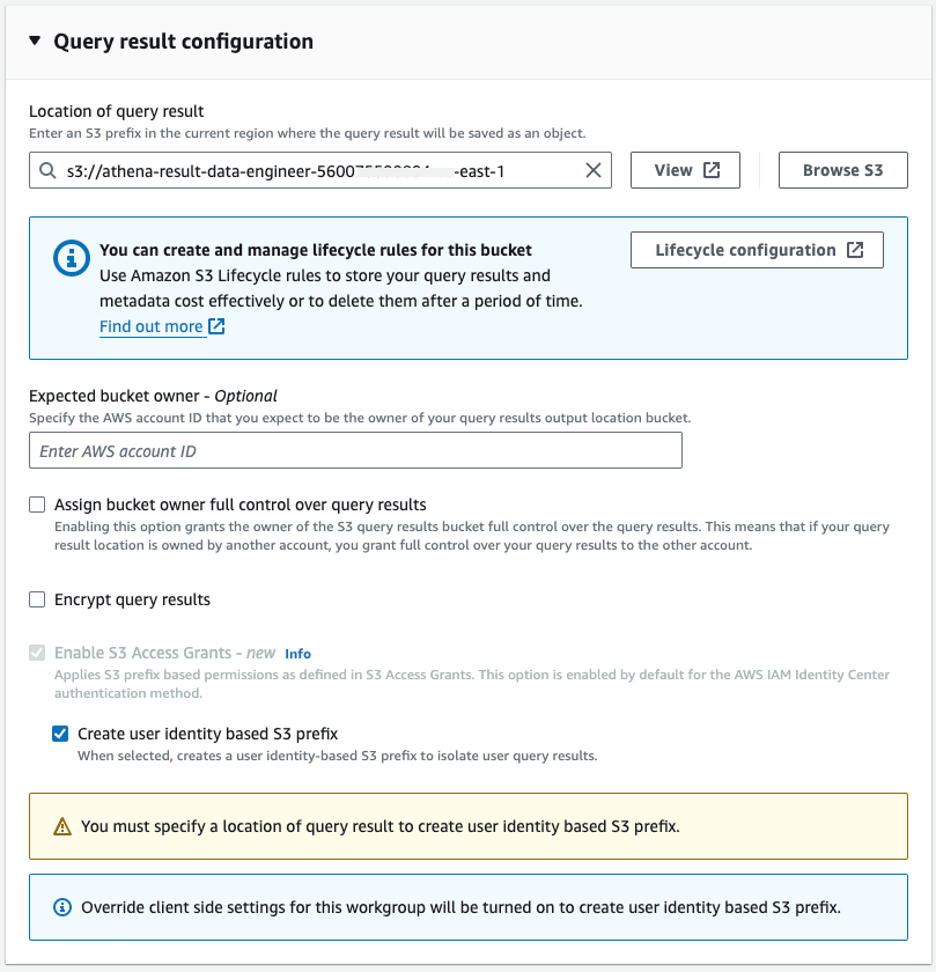

Mettre en place des groupes de travail dans Athena

Les groupes de travail Athena sont une fonctionnalité AWS qui vous permet d'isoler les données et les requêtes au sein d'un compte AWS. Il fournit un moyen de séparer les données et de contrôler l'accès afin que chaque groupe ne puisse accéder qu'aux données qui le concernent. Les groupes de travail Athena sont utiles pour les organisations qui souhaitent restreindre l'accès aux ensembles de données sensibles ou empêcher les requêtes de s'impacter les unes sur les autres. Lorsque vous créez un groupe de travail, vous pouvez lui attribuer des utilisateurs et des rôles. Les requêtes lancées au sein d'un groupe de travail s'exécuteront avec les contrôles d'accès et les paramètres configurés pour ce groupe de travail. Ils permettent des contrôles de gouvernance, de sécurité et de ressources à un niveau granulaire. Les groupes de travail Athena constituent une fonctionnalité importante pour gérer et optimiser l'utilisation d'Athena dans les grandes organisations.

Dans cet article, nous créons un groupe de travail spécifiquement pour les membres de notre équipe Data Engineering. Plus tard, lorsque nous sommes connectés sous les profils utilisateur Data Engineer, nous exécutons des requêtes à partir de ce groupe de travail pour démontrer comment l'accès aux groupes de travail Athena peut être restreint en fonction du profil utilisateur. Cela permet d'appliquer des politiques de gouvernance, garantissant que les utilisateurs ne peuvent accéder qu'aux ensembles de données et aux requêtes autorisés en fonction de leur rôle.

- Sur la console Athena, choisissez Groupes de travail sous Administration dans le volet de navigation.

- Selectionnez Créer un groupe de travail.

- Pour Authentification, sélectionnez Centre d'identité AWS.

- Pour Rôle de service pour autoriser Athena, sélectionnez Créer et utiliser un nouveau rôle de service.

- Pour Nom du rôle de service, entrez un nom pour votre rôle.

- Pour Emplacement du résultat de la requête, entrez un emplacement Amazon S3 pour enregistrer les résultats de votre requête Athena.

Il s'agit d'un champ obligatoire lorsque vous spécifiez IAM Identity Center pour l'authentification.

Après avoir créé le groupe de travail, vous devez lui attribuer des utilisateurs et des groupes. Pour cet article, nous créons un groupe de travail nommé data-engineer et attribuons le groupe Data-Engineer (propagé via la propagation de l'identité de confiance depuis IAM Identity Center).

- Sur le Groupes sur la page de détails de l'ingénieur de données, sélectionnez le groupe d'utilisateurs à attribuer et choisissez Attribuer des groupes.

Configurez les autorisations d'accès Amazon S3 pour séparer les résultats de requête pour chaque identité de personnel

Ensuite, nous mettons en place les subventions Amazon S3.

Vous pouvez regarder la vidéo suivante pour configurer les subventions ou vous référer à Utilisez Amazon EMR avec S3 Access Grants pour faire évoluer l'accès Spark à Amazon S3 pour obtenir des instructions.

Initiez la connexion via l'accès fédéré AWS à l'aide du portail d'accès IAM Identity Center

Nous sommes maintenant prêts à nous connecter à EMR Studio et à la connexion fédérée à l'aide de l'authentification IAM Identity Center :

- Sur la console IAM Identity Center, accédez au tableau de bord et choisissez l'URL du portail d'accès AWS.

- Une fenêtre contextuelle du navigateur vous dirige vers la page de connexion Okta, où vous saisissez vos informations d'identification Okta.

- Une fois l'authentification réussie, vous serez connecté à la console AWS en tant qu'utilisateur fédéré.

- Choisissez l'application EMR Studio.

- Après avoir fédéré avec EMR Studio, choisissez Éditeur de requêtes dans le volet de navigation pour ouvrir un nouvel onglet avec l'éditeur de requêtes Athena.

La vidéo suivante montre un utilisateur fédéré utilisant l'URL du portail d'accès AWS pour accéder à EMR Studio à l'aide de l'authentification IAM Identity Center.

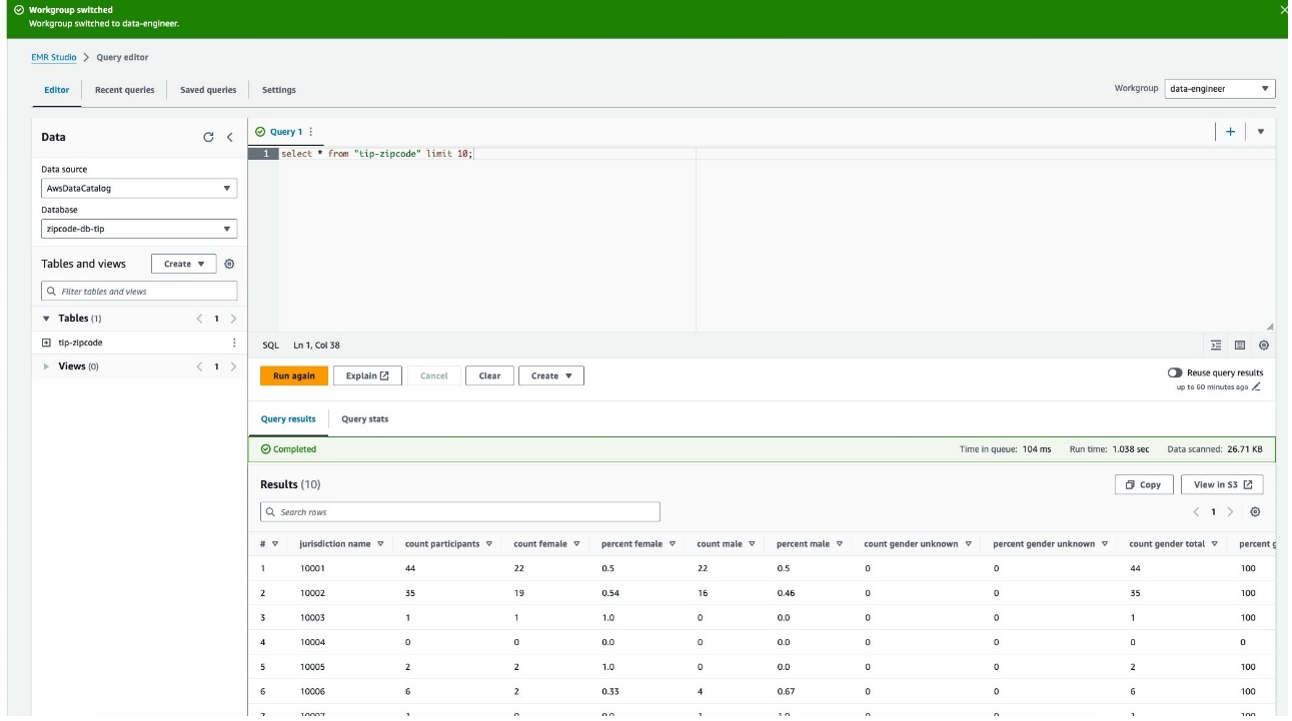

Exécutez des requêtes avec un accès granulaire sur l'éditeur

Sur EMR Studio, l'utilisateur peut ouvrir l'éditeur de requêtes Athena, puis spécifier le groupe de travail approprié dans l'éditeur de requêtes pour exécuter les requêtes.

L'ingénieur de données peut interroger uniquement les tables auxquelles l'utilisateur a accès. Les résultats de la requête apparaîtront sous le préfixe S3, qui est distinct pour chaque identité de personnel.

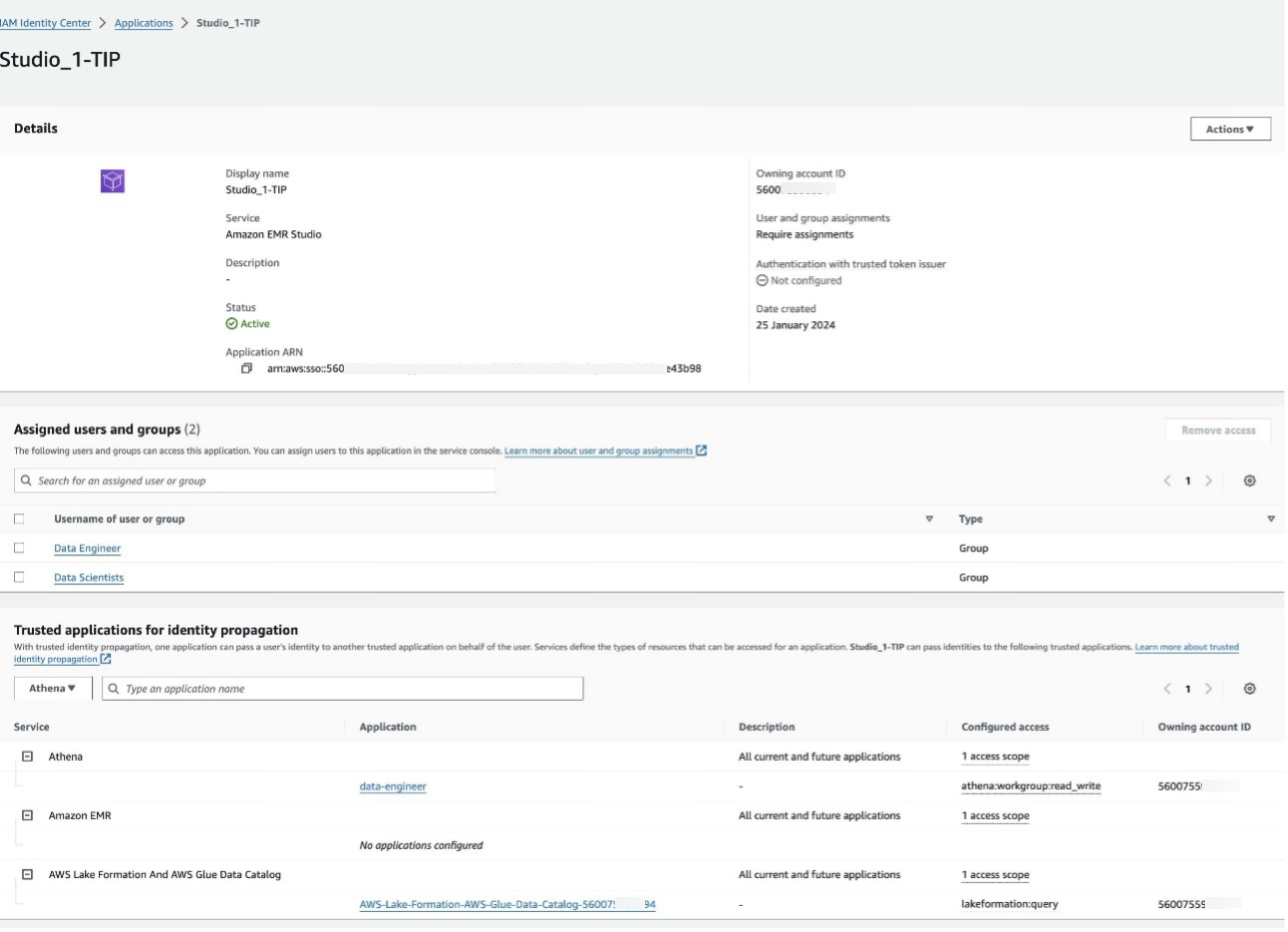

Examinez la piste d’audit de bout en bout de l’identité du personnel

L'administrateur IAM Identity Center peut examiner les applications en aval approuvées pour la propagation des identités, comme illustré dans la capture d'écran suivante de la console IAM Identity Center.

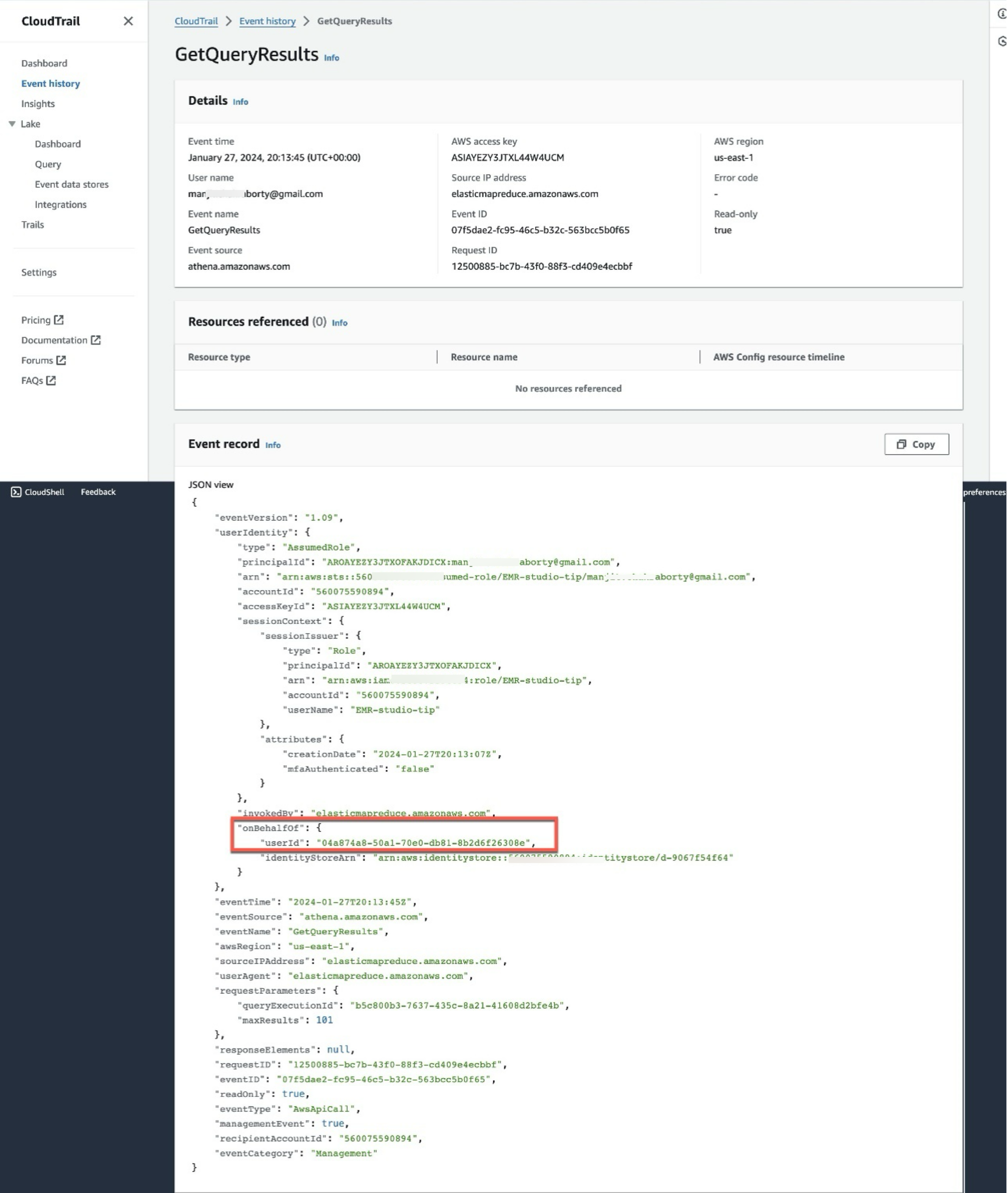

Sur la console CloudTrail, l'historique des événements affiche le nom de l'événement et la ressource accessible par l'identité de la main-d'œuvre spécifique.

Lorsque vous choisissez un événement dans CloudTrail, les auditeurs peuvent voir l'ID utilisateur unique qui a accédé aux services AWS Analytics sous-jacents.

Nettoyer

Effectuez les étapes suivantes pour nettoyer vos ressources :

- Supprimez les applications Okta que vous avez créées pour s'intégrer à IAM Identity Center.

- Supprimez la configuration d'IAM Identity Center.

- Supprimez le studio EMR que vous avez créé pour les tests.

- Supprimez le rôle IAM que vous avez créé pour l'intégration d'IAM Identity Center et d'EMR Studio.

Conclusion

Dans cet article, nous vous avons montré une procédure pas à pas détaillée pour apporter l'identité de votre personnel à EMR Studio et propager l'identité aux applications AWS connectées comme Athena et Lake Formation. Cette solution offre à votre personnel une expérience de connexion familière, sans avoir besoin de mémoriser des informations d'identification supplémentaires ou de maintenir une cartographie complexe des rôles dans différents systèmes d'analyse. De plus, la solution offre aux auditeurs une visibilité de bout en bout sur l’identité des collaborateurs et leur accès aux services d’analyse.

Pour en savoir plus sur la propagation des identités fiables et EMR Studio, reportez-vous à Intégrez Amazon EMR à AWS IAM Identity Center.

À propos des auteurs

Manjit Chakraborty est architecte de solutions senior chez AWS. Il est un professionnel chevronné et axé sur les résultats, possédant une vaste expérience dans le domaine financier, ayant travaillé avec des clients pour conseiller, concevoir, diriger et mettre en œuvre des solutions d'entreprise de base à travers le monde. Dans ses temps libres, Manjit aime pêcher, pratiquer les arts martiaux et jouer avec sa fille.

Manjit Chakraborty est architecte de solutions senior chez AWS. Il est un professionnel chevronné et axé sur les résultats, possédant une vaste expérience dans le domaine financier, ayant travaillé avec des clients pour conseiller, concevoir, diriger et mettre en œuvre des solutions d'entreprise de base à travers le monde. Dans ses temps libres, Manjit aime pêcher, pratiquer les arts martiaux et jouer avec sa fille.

Neeraj Roy est architecte de solutions principal chez AWS basé à Londres. Il travaille avec les clients de Global Financial Services pour accélérer leur parcours AWS. Dans ses temps libres, il aime lire et passer du temps avec sa famille.

Neeraj Roy est architecte de solutions principal chez AWS basé à Londres. Il travaille avec les clients de Global Financial Services pour accélérer leur parcours AWS. Dans ses temps libres, il aime lire et passer du temps avec sa famille.

- Contenu propulsé par le référencement et distribution de relations publiques. Soyez amplifié aujourd'hui.

- PlatoData.Network Ai générative verticale. Autonomisez-vous. Accéder ici.

- PlatoAiStream. Intelligence Web3. Connaissance Amplifiée. Accéder ici.

- PlatonESG. Carbone, Technologie propre, Énergie, Environnement, Solaire, La gestion des déchets. Accéder ici.

- PlatoHealth. Veille biotechnologique et essais cliniques. Accéder ici.

- La source: https://aws.amazon.com/blogs/big-data/bring-your-workforce-identity-to-amazon-emr-studio-and-athena/