Lorsque les chercheurs ont répondu à une annonce les invitant à participer à une opération de ransomware-as-a-service (RaaS), ils se sont retrouvés dans un entretien d'embauche de cybercriminel avec l'un des acteurs de menace les plus actifs du secteur des affiliations, qui s'avère être à l'origine de cette opération. au moins cinq souches différentes de ransomware.

Rencontrez « farnetwork », qui a été démasqué après avoir donné trop de détails à un chercheur sur les menaces du Groupe IB prétendant être un affilié potentiel du réseau. Rançongiciel Nokoyawa groupe. Le cybercriminel est également connu sous des pseudonymes tels que jingo, jsworm, razvrat, piparuka et farnetworkit, a appris l'équipe.

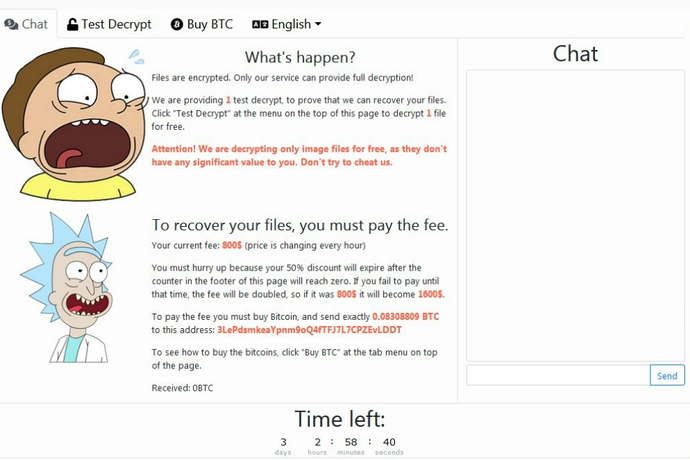

Après que le chercheur infiltré ait pu démontrer qu'il pouvait exécuter une élévation de privilèges, utiliser un ransomware pour chiffrer des fichiers et finalement exiger de l'argent pour une clé de chiffrement, réseau far était prêt à parler des détails.

Au cours de leur correspondance, le chercheur du Group-IB a appris que farnetwork était déjà présent dans divers réseaux d'entreprise et avait juste besoin de quelqu'un pour passer à l'étape suivante, c'est-à-dire déployer le ransomware et collecter de l'argent. L'accord fonctionnerait ainsi, a appris l'équipe du Groupe IB : la filiale Nokoyawa recevrait 65 % de l'argent de l'extorsion, le propriétaire du botnet 20 % et le propriétaire du ransomware 15 %.

Mais Nokayawa n'était que la dernière opération de ransomware menée par farnetwork, a expliqué Group-IB dans son dernier rapport. L'acteur menaçant a finalement fourni suffisamment de détails pour que l'équipe puisse retracer les activités de ransomware de farnetwork dès 2019.

Farnetwork s'est vanté auprès des chercheurs de ses opérations passées avec les ransomwares Nefilim et Karma, et d'avoir reçu des paiements de ransomware pouvant atteindre 1 million de dollars. L'escroc a également mentionné ses travaux antérieurs avec Hive et Nemty.

C'était suffisamment d'informations pour que l'équipe du Group-IB puisse reconstituer un curriculum vitae prolifique en matière de ransomware dans le passé de farnetwork.

De 2019 à 2021, Group-IB a déclaré que farnetwork était à l'origine des souches de ransomware JSWORM, Karma, Nemty, et Néfilim. Le programme RaaS de Nefilim a fait à lui seul plus de 40 victimes, ajoute le rapport.

En 2022, farnetwork a trouvé sa place au sein des opérations de Nokoyawa et, en février dernier, recrutait activement des affiliés au programme.

"Sur la base du calendrier de leurs opérations, il est juste de supposer que farnetwork a été l'un des acteurs les plus actifs sur le marché RaaS", indique le rapport.

Nokoyawa a depuis fermé son Fonctionnement RaaS, et farnetwork ont annoncé leur retraite imminente, mais les chercheurs du Group-IB soupçonnent que l'opérateur de ransomware en série réapparaîtra bientôt avec une autre souche.

"Malgré l'annonce du retrait de farnetwork et la fermeture de Nokoyawa DLS, qui est le dernier projet connu de l'acteur, l'équipe de renseignement sur les menaces du Group-IB ne croit pas que l'acteur menaçant va arrêter", indique le rapport du Group-IB. "Comme cela s'est produit à plusieurs reprises dans le passé, nous sommes très susceptibles d'assister à de nouveaux programmes d'affiliation de ransomwares et à des opérations criminelles à grande échelle orchestrées par farnetwork."

- Contenu propulsé par le référencement et distribution de relations publiques. Soyez amplifié aujourd'hui.

- PlatoData.Network Ai générative verticale. Autonomisez-vous. Accéder ici.

- PlatoAiStream. Intelligence Web3. Connaissance Amplifiée. Accéder ici.

- PlatonESG. Carbone, Technologie propre, Énergie, Environnement, Solaire, La gestion des déchets. Accéder ici.

- PlatoHealth. Veille biotechnologique et essais cliniques. Accéder ici.

- La source: https://www.darkreading.com/threat-intelligence/ransomware-mastermind-uncovered-oversharing-dark-web