La quantité de données collectées, traitées et stockées dans les véhicules explose, tout comme la valeur de ces données. Cela soulève des questions qui n’ont pas encore été entièrement résolues quant à la manière dont ces données seront utilisées, par qui et comment elles seront sécurisées.

Les constructeurs automobiles sont en concurrence sur la base des dernières versions de technologies avancées telles que l'ADAS, la 5G et le V2X, mais les calculateurs, les véhicules définis par logiciel et la surveillance en cabine exigent également de plus en plus de données, et ils utilisent ces données à des fins qui aller au-delà du simple transport du véhicule d’un point A à un point B en toute sécurité. Ils rivalisent désormais pour proposer des services supplémentaires par abonnement en fonction des intérêts des clients, car diverses entités, notamment les compagnies d'assurance, se montrent prêtes à payer pour obtenir des informations sur les habitudes des conducteurs.

La collecte de ces données peut aider les OEM à obtenir des informations et potentiellement générer des revenus supplémentaires. Cependant, leur collecte soulève des problèmes de confidentialité et de sécurité quant à savoir à qui appartiendra cette quantité massive de données et comment elles doivent être gérées et utilisées. Et à mesure que l’utilisation des données automobiles augmente, quel impact cela aura-t-il sur la conception automobile future ?

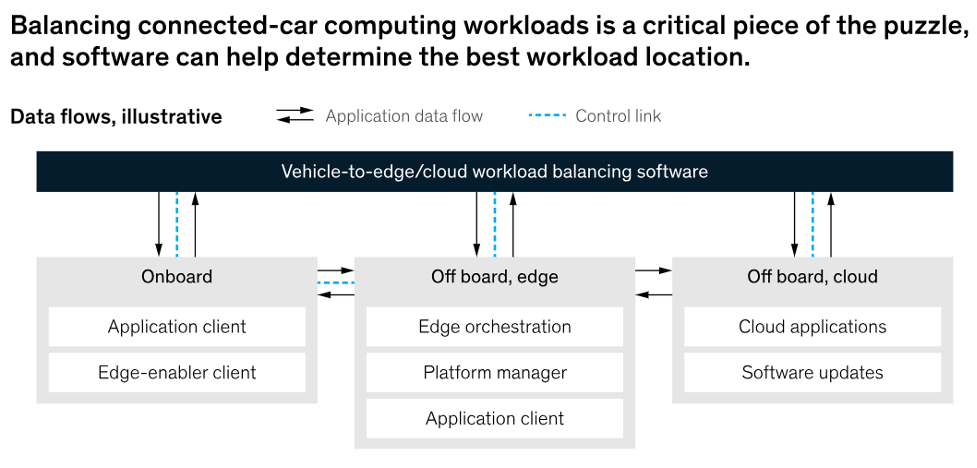

Fig. 1 : Les véhicules connectés s'appuient sur un logiciel pour communiquer entre les véhicules et le cloud. Source : McKinsey & Co.

"La plupart des données générées dans le véhicule auront une immense valeur pour les constructeurs OEM et leurs partenaires pour analyser le comportement du conducteur et les performances du véhicule et pour développer des fonctionnalités nouvelles ou améliorées", a déclaré Sven Kopacz, responsable de la section des véhicules autonomes chez Keysight Technologies. « D’un autre côté, la confidentialité de l’utilisation des données peut être considérée comme un risque pour certains. Mais la vraie valeur – déjà implémentée et utilisée par Tesla et d’autres – réside dans le retour d’information constant pour améliorer ces algorithmes ADAS, permettre un modèle de développement logiciel CI/CD DevOps et permettre le téléchargement rapide des mises à jour. Seul le temps nous dira si les forces de l’ordre et les tribunaux exigeront ces données et comment les législateurs y répondront.

Types de données générées

Selon Precedence Research, la taille du marché mondial des données automobiles passera de 2.19 milliards de dollars en 2022 à 14.29 milliards de dollars d'ici 2032, avec de nombreux types de données collectées, notamment :

- Conduite autonome : Des données à tous les niveaux, de L1 à L5, y compris celles collectées auprès des multiples capteurs installés sur les véhicules.

- Infrastructure: Surveillance à distance, mises à jour OTA et données utilisées pour le contrôle à distance par les centres de contrôle, V2X et les modèles de trafic.

- Infotainment: Informations sur la manière dont les clients utilisent les applications, telles que la commande vocale, les gestes, les cartes et le stationnement.

- Informations connectées : Informations sur le paiement des applications de stationnement tierces, informations sur les accidents, données des caméras du tableau de bord, des appareils portables, des applications mobiles et surveillance du comportement des conducteurs.

- État du véhicule : Dossiers de réparation et d'entretien, souscription d'assurance, consommation de carburant, télématique.

Ces informations peuvent être utiles pour la conception automobile future, la maintenance prédictive et l'amélioration de la sécurité, et les compagnies d'assurance devraient être en mesure de réduire les coûts de souscription grâce à des informations plus complètes sur les accidents. Sur la base des informations collectées, les équipementiers devraient être en mesure de concevoir des voitures plus fiables et plus sûres, et de rester en contact étroit avec les souhaits des clients. Par exemple, des expériences peuvent être menées pour évaluer la demande des clients pour des services sur abonnement tels que le stationnement automatique et des saisies et commandes vocales plus sophistiquées.

« Les données de diagnostic pour l'entretien et la réparation sont au cœur de l'analyse des données automobiles depuis des décennies », a noté Lorin Kennedy, responsable principal de la gestion des produits pour l'analyse sur le terrain SLM chez Synopsys. « Avec l’avènement des véhicules connectés et des analyses avancées d’apprentissage automatique (ML), qui permettent de traiter régulièrement une plus grande quantité de données, ces données ont gagné en valeur de manière exponentielle. Alors que les lecteurs de données présentent des améliorations telles que des expériences de type mobile et des capacités avancées d'aide à la conduite, les équipementiers doivent de plus en plus mieux comprendre la fiabilité des systèmes semi-conducteurs qui alimentent ces nouvelles fonctionnalités. La collecte de données de surveillance et de capteurs à partir de composants électroniques et des semi-conducteurs eux-mêmes constituera une exigence croissante en matière de données de diagnostic dans tous les types de technologies automobiles telles que l'ADAS, l'IVI, les calculateurs, etc. afin de garantir la qualité et la fiabilité de ces nœuds plus avancés.

Mises à jour prévues pour ISO 26262 les réglementations concernant l'application de la maintenance prédictive au matériel, l'identification des défauts intermittents dégradants causés par le vieillissement du silicium et les conditions de contrainte excessive sur le terrain sont également des domaines à aborder. Celles-ci peuvent inclure les technologies de gestion du cycle de vie du silicium (SLM), qui peuvent fournir des connaissances plus complètes sur la santé et la durée de vie utile restante du silicium à mesure qu'il vieillit.

"Cette connaissance, à son tour, permettra des mises à jour de services et de futures versions OTA qui exploiteront une puissance de calcul supplémentaire des semi-conducteurs", a déclaré Kennedy. « Les performances globales de la flotte en bénéficieront, tout comme le processus de conception des semi-conducteurs et des systèmes, à mesure que de nouvelles connaissances permettront d'atteindre une plus grande efficacité. La collaboration entre les équipementiers, les fournisseurs de niveau 1 et les fournisseurs de semi-conducteurs sur ce que les données mettent en lumière – du silicium aux performances du système logiciel – permettra aux véhicules de répondre aux paramètres de conception de sécurité fonctionnelle qui deviennent de plus en plus cruciaux dans l’électronique avancée.

Néanmoins, pour les données générées dans les véhicules, les équipementiers devront donner la priorité aux données qui peuvent apporter une valeur immédiate aux conducteurs et aux données qui doivent être envoyées vers le cloud via des connexions 5G.

"Les compromis entre le traitement embarqué pour réduire le volume de données et les coûts du réseau de transmission de données dicteront probablement la priorisation", a déclaré Kopacz de Keysight. « Par exemple, les données des caméras, lidar et capteurs radar pour les applications ADAS peuvent avoir de la valeur pour la formation des algorithmes ADAS, mais le volume de données brutes sera très coûteux à transmettre et à stocker. De même, les données sur l’attention du conducteur peuvent avoir une grande valeur dans la conception de l’interface utilisateur et il serait préférable de les collecter sous forme de métadonnées. Les données V2X ont un volume de données relativement inférieur et devraient à terme constituer une source de données clé pour l'ADAS, offrant une visibilité hors ligne de vue des autres véhicules, de l'infrastructure routière et de l'état des routes dans la voiture. Le partage sur des liaisons V2N peut permettre des applications de sécurité efficaces, mais les données des capteurs de marche aléatoire d'angle (ARW) doivent être prises en compte avec plus d'attention en raison de leur nature complexe. La diffusion de contenu d'infodivertissement dans le véhicule peut également constituer une source de revenus précieuse pour les constructeurs OEM, ainsi que pour les fournisseurs de contenu, en tant qu'opérateurs de réseaux travaillant ensemble.

Impacts sur la cybersécurité automobile

À mesure que les véhicules deviennent plus autonomes et connectés, l’utilisation des données augmentera, tout comme la valeur de ces données. Cela soulève des problèmes de cybersécurité et de confidentialité des données. Les pirates informatiques souhaitent voler les données personnelles collectées par les véhicules et peuvent pour ce faire utiliser des ransomwares et d’autres attaques. L’idée de prendre le contrôle de véhicules – ou pire, de les voler – attire également les pirates. Les techniques utilisées incluent le piratage des applications des véhicules et des connexions sans fil sur les véhicules (diagnostics, attaques de porte-clés et brouillage sans clé). Protéger l’accès aux données, les véhicules et les infrastructures contre les attaques est de plus en plus important et difficile.

Les risques de cybersécurité augmentent avec les véhicules définis par logiciel. La mémoire devra notamment être sauvegardée.

« L'intégration de technologies avancées dans les véhicules électriques pose d'importants défis en matière de cybersécurité qui nécessitent une attention immédiate et des solutions sophistiquées », a déclaré Ilia Stolov, responsable du centre de solutions de mémoire sécurisée chez Winbond. « Au cœur des forteresses numériques des plates-formes électroniques modernes se trouvent des mémoires flash non volatiles, qui hébergent des actifs inestimables tels que le code, les données privées et les informations d'identification de l'entreprise. Malheureusement, leur omniprésence en a fait des cibles attractives pour les pirates informatiques cherchant un accès non autorisé à des informations sensibles.

Stolov a noté que Winbond travaillait activement pour protéger la mémoire flash contre le piratage.

De plus, il existe des considérations importantes concernant la sécurisation des conceptions de mémoire, telles que :

- Racine de confiance DICE : Le Device Identifier Composition Engine (DICE) doit être utilisé pour créer la racine de confiance Flash sécurisée pour la sécurité matérielle. Cette identité sécurisée constitue la base de l’établissement d’une confiance dans le matériel. D'autres mesures de sécurité peuvent donc s'appuyer sur l'authenticité et l'intégrité du code de démarrage, protégeant ainsi contre les attaques de micrologiciels et de logiciels. Le processus de démarrage initial et l'exécution ultérieure du logiciel sont basés sur des mesures fiables et vérifiées, contribuant ainsi à empêcher l'injection de code malveillant dans le système.

- Code et protection des données : La protection du code et des données est cruciale pour maintenir l’intégrité du système. Les modifications non autorisées du code ou des données peuvent entraîner des dysfonctionnements, une instabilité du système ou l'introduction de codes malveillants, compromettant les fonctionnalités prévues du matériel ou exploitant les vulnérabilités du système.

- Protocoles d'authentification : L'authentification est un élément fondamental et crucial de la cybersécurité, servant de défense de première ligne contre les accès non autorisés et les failles de sécurité potentielles. Il est important d’utiliser des protocoles d’authentification pour restreindre l’accès aux acteurs autorisés et aux couches logicielles approuvées uniquement à l’aide d’informations d’identification cryptographiques.

- Mises à jour logicielles sécurisées avec protection contre la restauration : Les mises à jour régulières vont au-delà des corrections de bogues, notamment les mises à jour à distance du micrologiciel par liaison radio (OTA), protègent contre les attaques par restauration et garantissent l'exécution uniquement des mises à jour légitimes.

- Cryptographie post-quantique : Anticiper l'ère post-informatique quantique pour inclure la cryptographie NIST 800-208 Leighton-Micali Signature (LMS) protège les véhicules électriques contre les menaces potentielles posées par les futurs ordinateurs quantiques.

- Résilience de la plateforme : La détection automatique des modifications de code non autorisées permet une restauration rapide vers un état sécurisé, contrecarrant ainsi efficacement les cybermenaces potentielles. Le respect des recommandations NIST 800-193 en matière de résilience des plateformes garantit un mécanisme de défense robuste.

- Chaîne d'approvisionnement sécurisée : Garantissant l'origine et l'intégrité du contenu Flash tout au long de la chaîne d'approvisionnement, ces dispositifs Flash sécurisés empêchent la falsification du contenu et la mauvaise configuration lors de l'assemblage, du transport et de la configuration de la plateforme. Ceci, à son tour, protège contre les cyber-adversaires.

Compte tenu de la transition vers les SDV et les voitures connectées, la vulnérabilité des données devient encore plus importante.

"En fonction de l'endroit où résident les données, différentes mesures de protection sont en place", a déclaré Kopacz de Keysight. « Les systèmes de détection d'intrusion (IDS), les services de cryptographie et la gestion des clés deviennent des solutions standards dans les véhicules. Les données particulièrement sensibles relatives aux dispositifs de sécurité doivent être protégées et vérifiées. La redondance devient alors plus pertinente. Avec les SDV, le logiciel du véhicule est constamment mis à jour ou modifié tout au long du cycle de vie du véhicule. Les cybermenaces en constante évolution constituent un défi particulièrement complexe. Par conséquent, l’ensemble du logiciel du véhicule doit être vérifié en permanence pour détecter de nouvelles failles de sécurité. Les OEM auront besoin de solutions de test complètes pour minimiser les menaces de sécurité. Cela devra inclure les tests de cybersécurité de l’ensemble de la surface d’attaque, couvrant toutes les interfaces du véhicule – réseaux de communication filaires du véhicule tels que CAN ou Ethernet automobile ou connexions sans fil via Wi-Fi, Bluetooth ou communications cellulaires. Les OEM devront également tester le backend qui fournit des mises à jour logicielles en direct (OTA). De telles solutions peuvent réduire le risque de dommages ou de vol de données par les cybercriminels.

Problèmes de gestion des données et de confidentialité

Un autre problème à résoudre est la manière dont la quantité massive de données collectées sera gérée et utilisée. Idéalement, les données seront analysées pour générer une valeur commerciale sans poser de problèmes de confidentialité. Par exemple, les données des plateformes d’infodivertissement pourraient révéler quels types de musique sont les plus populaires, aidant ainsi l’industrie musicale à améliorer ses stratégies marketing. Mais qui surveillera le transfert de ces données ? Comment les clients seront-ils informés de la collecte de données ? Et auront-ils la possibilité de refuser la vente de leurs données ?

Comme pour les avions, des boîtes noires sur les véhicules sont installées pour enregistrer des informations en vue de les analyser après un accident. Les informations enregistrées comprennent entre autres la vitesse du véhicule, la situation de freinage et l'activation des airbags. Si un accident survient entraînant un décès et que les données de l'ADAS et de l'ECU révèlent une vulnérabilité dans les conceptions, ces données pourraient-elles être utilisées comme preuve devant les tribunaux contre les fabricants ou leurs chaînes d'approvisionnement ? Fort de ces informations, le secteur de l’assurance peut refuser les réclamations. Un ou plusieurs fabricants d'ADAS/ECU seraient-ils tenus de remettre les données sur ordre des autorités ?

"Les exigences de qualité pour les composants électroniques sophistiqués continueront à devenir plus rigides et plus strictes, n'autorisant que quelques pièces défectueuses par milliard (DPPB) en raison de l'impact que les composants défectueux peuvent avoir sur la sécurité et le bien-être de la vie humaine", a noté Guy Cortez. , responsable senior de la gestion des produits pour l'analyse SLM chez Synopsys. « L'analyse des données SLM continuera de jouer un rôle important dans la santé, la maintenabilité et la durabilité de ces appareils tout au long de leur durée de vie dans le véhicule. Grâce à la puissance de l'analyse, vous pouvez effectuer une analyse appropriée des causes profondes de tout appareil défaillant (par exemple, autorisation de retour de marchandise ou RMA). De plus, vous pourrez également trouver des appareils « similaires » qui pourraient finalement présenter un comportement de défaillance similaire au fil du temps. Ainsi habilités, vous pouvez rappeler de manière proactive ces appareils similaires avant qu'ils ne tombent en panne pendant leur fonctionnement sur le terrain. Après une analyse plus approfondie, le ou les appareils en question peuvent nécessiter une nouvelle conception par le développeur de l'appareil afin de corriger tout problème identifié. Avec une solution SLM appropriée déployée dans l’ensemble de l’écosystème automobile, vous pouvez atteindre un niveau de prévisibilité plus élevé, et donc une qualité et une sécurité supérieures pour le constructeur automobile et le consommateur.

Impact du fabricant d'équipement d'origine

Alors que les voitures modernes ont été décrites comme des ordinateurs sur roues, elles ressemblent désormais davantage à des téléphones portables sur roues. Les équipementiers conçoivent des voitures qui ne lésinent pas sur les fonctionnalités. La conduite semi-autonome, les systèmes d'infodivertissement à commande vocale et la surveillance de nombreuses fonctions, notamment le comportement du conducteur, génèrent une grande quantité de données. Bien que ces données puissent être utilisées pour améliorer les conceptions futures. Les approches des constructeurs OEM en matière de sécurité et de confidentialité varient, certains offrant une sécurité et une protection de la confidentialité plus strictes que d'autres.

Mercedes-Benz est attentive à la sécurité et à la confidentialité des données et est conforme à la norme UN ECE R155/R156, une norme européenne pour les systèmes de cybersécurité et de gestion des mises à jour logicielles, selon l'entreprise. Les données traitées dans le cadre des services numériques pour véhicules dépendent des services sélectionnés par le client. Seules les données nécessaires au service concerné seront traitées. De plus, les conditions d'utilisation et les informations de confidentialité de l'application « Mercedes me connect » permettent aux clients de voir de manière transparente à quoi les données sont nécessaires et comment elles sont traitées. Les clients peuvent déterminer les services qu'ils souhaitent utiliser.

Hyundai a indiqué qu'elle suivrait une approche centrée sur l'utilisateur, en donnant la priorité à la sécurité, à la sécurité des informations et à la confidentialité des données, grâce à des architectures logicielles tolérantes aux pannes pour améliorer la cybersécurité. Le centre logiciel mondial de Hyundai Motor Group, 42dot, développe actuellement des solutions de sécurité matérielles/logicielles intégrées qui détectent et bloquent la falsification des données, le piratage et les cybermenaces externes, ainsi que les communications anormales utilisant le Big Data et les algorithmes d'IA.

Et selon le groupe BMW, l'entreprise gère une flotte connectée de plus de 20 millions de véhicules dans le monde. Plus de 6 millions de véhicules sont régulièrement mis à jour en direct. Avec d'autres services, plus de 110 téraoctets de trafic de données sont traités chaque jour entre les véhicules connectés et le backend cloud. Toutes les interfaces des véhicules BMW permettent aux consommateurs d'accepter ou de refuser divers types de collecte et de traitement de données pouvant avoir lieu sur leurs véhicules. S'ils le souhaitent, les clients BMW peuvent à tout moment se désinscrire de toute collecte de données facultative relative à leur véhicule en visitant l'écran BMW iDrive de leur véhicule. De plus, pour arrêter complètement le transfert de données des véhicules BMW vers les services BMW, les clients peuvent contacter l'entreprise pour demander que la carte SIM intégrée à leur véhicule soit désactivée.

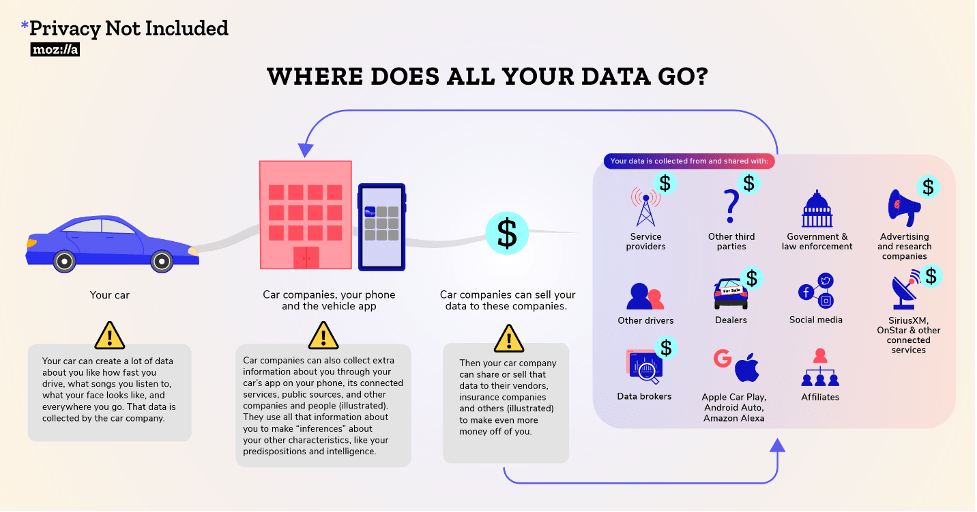

Tous les constructeurs OEM n’ont pas la même philosophie en matière de confidentialité. Selon une étude sur 25 marques menée par la Fondation Mozilla, une organisation à but non lucratif, 56 % partageront des données avec les forces de l'ordre en réponse à une demande informelle, 84 % partageront ou vendront des données personnelles et 100 % obtiendront le « confidentialité non incluse » de la fondation. " mise en garde.

Plus important encore, les clients sont-ils informés ou informés sur la question de la confidentialité ?

Fig. 2 : Une fois les données collectées à partir d'un véhicule, celui-ci peut se rendre vers plusieurs destinations à l'insu des clients. Source : Mozilla, *Confidentialité non incluse.

Appliquer les données à la conception automobile du futur

Les équipementiers collectent de nombreux types différents de données automobiles concernant la conduite autonome, l'infrastructure, l'infodivertissement, les véhicules connectés, ainsi que l'état et l'entretien des véhicules. Toutefois, l’objectif ultime n’est pas seulement de compiler des données brutes massives ; il s’agit plutôt d’en extraire de la valeur. L’une des questions que les équipementiers doivent se poser est de savoir comment appliquer la technologie pour extraire des informations réellement utiles dans la conception automobile du futur.

"Les constructeurs tentent de tester et de valider les différentes fonctions de leurs véhicules", a déclaré David Fritz, vice-président des systèmes virtuels et hybrides chez Siemens EDA. « Cela peut impliquer des millions de téraoctets de données. Parfois, une grande partie des données est redondante et inutile. La vraie valeur des données est, une fois distillées, qu'elles se présentent sous une forme dans laquelle les humains peuvent s'identifier à la signification des données, et qu'elles peuvent également être intégrées aux systèmes pendant leur développement et leurs tests et avant les véhicules. sont même au sol. Nous savons depuis un certain temps que de nombreux pays et organismes de réglementation du monde entier rassemblent ce qu'ils appellent une base de données sur les accidents. Lorsqu'un accident survient, la police arrive sur les lieux et collecte les données pertinentes. « Il y avait un carrefour ici, un panneau stop là. Et cette voiture roulait dans cette direction à environ autant de kilomètres à l'heure. Les conditions météorologiques sont les suivantes. La voiture est entrée dans l'intersection au feu jaune et a provoqué un accident, etc. Il s'agit d'un scénario d'accident. Des technologies sont disponibles pour prendre ces scénarios et les présenter sous une forme standard appelée Scénario Ouvert. Sur la base de ces informations, un nouvel ensemble de données peut être généré pour déterminer ce que les capteurs verraient dans ces situations d'accident, puis le transmettre à la fois à une version virtuelle du véhicule et de l'environnement et dans le futur, et faire passer ces scénarios. les capteurs de ce véhicule physique lui-même. Il s’agit en réalité de la distillation de ces données sous une forme autour de laquelle un humain peut comprendre. Sinon, vous pourriez collecter des milliards de téraoctets de données brutes et essayer de les intégrer à ces systèmes, et cela ne vous aiderait pas plus que si quelqu'un était assis dans une voiture et les traînait sur des milliards de kilomètres.

Mais ces données peuvent aussi être très utiles. "Si un équipementier souhaite obtenir une certification de sécurité, par exemple en Allemagne, il peut fournir un ensemble de données de scénarios sur la manière dont le véhicule naviguera", a déclaré Fritz. « Un équipementier peut fournir un ensemble de données aux autorités allemandes, avec un ensemble de scénarios pour prouver que le véhicule naviguera de manière sûre dans diverses conditions. En comparant cela avec les données de la base de données sur les accidents, le gouvernement allemand peut affirmer que tant que vous évitez 95 % des accidents dans cette base de données, vous êtes certifié. C'est exploitable du point de vue des conducteurs humains, de l'assurance, de l'ingénierie et de la simulation visuelle. Les données prouvent que le véhicule se comportera comme prévu. L’alternative est de conduire, comme dans le cas des véhicules autonomes, et d’essayer de justifier que l’accident n’a pas été causé par le véhicule, tout en faisant face au procès. Cela ne semble pas logique, mais c’est ce qui se passe aujourd’hui.»

Lecture connexe

Limiter les attaques de cybersécurité automobile

Un nombre croissant de normes et de réglementations au sein de l’écosystème automobile promettent de réduire les coûts de développement en repoussant les cyberattaques.

Véhicules définis par logiciel prêts à rouler

Une nouvelle approche pourrait avoir des effets importants sur les coûts, la sûreté, la sécurité et les délais de commercialisation.

- Contenu propulsé par le référencement et distribution de relations publiques. Soyez amplifié aujourd'hui.

- PlatoData.Network Ai générative verticale. Autonomisez-vous. Accéder ici.

- PlatoAiStream. Intelligence Web3. Connaissance Amplifiée. Accéder ici.

- PlatonESG. Carbone, Technologie propre, Énergie, Environnement, Solaire, La gestion des déchets. Accéder ici.

- PlatoHealth. Veille biotechnologique et essais cliniques. Accéder ici.

- La source: https://semiengineering.com/increased-automotive-data-use-raises-privacy-security-concerns/