Αυτή η ανάρτηση είναι γραμμένη με τους Amy Tseng, Jack Lin και Regis Chow από το BMO.

BMO είναι η 8η μεγαλύτερη τράπεζα στη Βόρεια Αμερική από άποψη ενεργητικού. Παρέχει προσωπική και εμπορική τραπεζική, παγκόσμιες αγορές και υπηρεσίες επενδυτικής τραπεζικής σε 13 εκατομμύρια πελάτες. Καθώς συνεχίζουν να εφαρμόζουν τη στρατηγική Digital First για την ταχύτητα, την κλίμακα και την εξάλειψη της πολυπλοκότητας, αναζητούν πάντα τρόπους καινοτομίας, εκσυγχρονισμού και εξορθολογισμού του ελέγχου πρόσβασης δεδομένων στο Cloud. Η BMO έχει συγκεντρώσει ευαίσθητα οικονομικά δεδομένα και χρειαζόταν για τη δημιουργία ενός αναλυτικού περιβάλλοντος που να είναι ασφαλές και αποτελεσματικό. Μία από τις βασικές προκλήσεις της τράπεζας σχετικά με τις αυστηρές απαιτήσεις κυβερνοασφάλειας είναι η εφαρμογή κρυπτογράφησης σε επίπεδο πεδίου για προσωπικά αναγνωρίσιμα στοιχεία (PII), Βιομηχανία καρτών πληρωμής (PCI) και δεδομένα που ταξινομούνται ως υψηλού κινδύνου απορρήτου (HPR). Τα δεδομένα με αυτήν την ασφαλή ταξινόμηση δεδομένων αποθηκεύονται σε κρυπτογραφημένη μορφή τόσο στην αποθήκη δεδομένων όσο και στη λίμνη δεδομένων τους. Μόνο οι χρήστες με τα απαιτούμενα δικαιώματα επιτρέπεται να έχουν πρόσβαση στα δεδομένα σε καθαρό κείμενο.

Amazon RedShift είναι μια πλήρως διαχειριζόμενη υπηρεσία αποθήκης δεδομένων που χρησιμοποιούν δεκάδες χιλιάδες πελάτες για τη διαχείριση των αναλυτικών στοιχείων σε κλίμακα. Το Amazon Redshift υποστηρίζει κορυφαία ασφάλεια στον κλάδο με ενσωματωμένη διαχείριση ταυτότητας και ομοσπονδία για single sign-on (SSO) μαζί με έλεγχο ταυτότητας πολλαπλών παραγόντων. ο Φάσμα Amazon Redshift Η δυνατότητα επιτρέπει την άμεση αναζήτηση της υπηρεσίας απλής αποθήκευσης Amazon (Amazon S3) data lake και πολλοί πελάτες το χρησιμοποιούν για να εκσυγχρονίσουν την πλατφόρμα δεδομένων τους.

Σχηματισμός Λίμνης AWS είναι μια πλήρως διαχειριζόμενη υπηρεσία που απλοποιεί τη δημιουργία, την ασφάλεια και τη διαχείριση λιμνών δεδομένων. Παρέχει λεπτομερή έλεγχο πρόσβασης, προσθήκη ετικετών (Έλεγχος πρόσβασης βάσει ετικετών (TBAC)), και ενσωμάτωση σε αναλυτικές υπηρεσίες. Επιτρέπει την απλοποίηση της διακυβέρνησης των αντικειμένων καταλόγου δεδομένων και την πρόσβαση σε ασφαλή δεδομένα από υπηρεσίες όπως το Amazon Redshift Spectrum.

Σε αυτήν την ανάρτηση, μοιραζόμαστε τη λύση χρησιμοποιώντας Έλεγχος πρόσβασης βάσει ρόλου Amazon Redshift (RBAC) και Βασισμένο σε ετικέτες AWS Lake Formation έλεγχος πρόσβασης για ομοσπονδιακούς χρήστες για να ρωτήσουν τη λίμνη δεδομένων σας χρησιμοποιώντας το Amazon Redshift Spectrum.

Περίπτωση χρήσης

Η BMO είχε περισσότερα από το Petabyte(PB) ευαίσθητων οικονομικών δεδομένων που ταξινομήθηκαν ως εξής:

- Προσωπικά στοιχεία ταυτοποίησης (PII)

- Βιομηχανία Καρτών Πληρωμών (PCI)

- Υψηλός κίνδυνος απορρήτου (HPR)

Η τράπεζα στοχεύει να αποθηκεύσει δεδομένα στην αποθήκη δεδομένων Amazon Redshift και στη λίμνη δεδομένων Amazon S3. Έχουν μια μεγάλη, ποικιλόμορφη βάση τελικών χρηστών σε πωλήσεις, μάρκετινγκ, πιστωτικό κίνδυνο και άλλους επιχειρηματικούς τομείς και πρόσωπα:

- Επιχειρηματικοί αναλυτές

- Μηχανικοί δεδομένων

- Επιστήμονες δεδομένων

Πρέπει να εφαρμοστεί λεπτομερής έλεγχος πρόσβασης στα δεδομένα τόσο στο Amazon Redshift όσο και στα δεδομένα λίμνης δεδομένων στα οποία προσπελάζονται με χρήση του Amazon Redshift Spectrum. Η τράπεζα αξιοποιεί υπηρεσίες AWS όπως Κόλλα AWS και Amazon Sage Maker σε αυτήν την πλατφόρμα αναλυτικών στοιχείων. Χρησιμοποιούν επίσης έναν εξωτερικό πάροχο ταυτότητας (IdP) για να διαχειριστούν τη βάση των προτιμώμενων χρηστών τους και να την ενσωματώσουν με αυτά τα εργαλεία ανάλυσης. Οι τελικοί χρήστες έχουν πρόσβαση σε αυτά τα δεδομένα χρησιμοποιώντας πελάτες SQL τρίτων και εργαλεία επιχειρηματικής ευφυΐας.

Επισκόπηση λύσεων

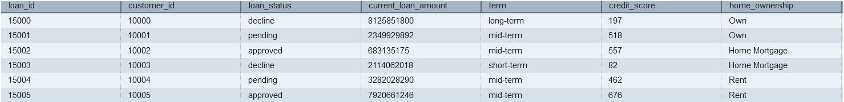

Σε αυτήν την ανάρτηση, θα χρησιμοποιήσουμε συνθετικά δεδομένα πολύ παρόμοια με τα δεδομένα BMO με δεδομένα ταξινομημένα ως PII, PCI ή HPR. Χρήστες και ομάδες υπάρχουν στο Εξωτερικό IdP. Αυτοί οι χρήστες συνενώνονται για απλή σύνδεση στο Amazon Redshift χρησιμοποιώντας εγγενής ομοσπονδία IdP. Θα ορίσουμε τα δικαιώματα χρησιμοποιώντας τον έλεγχο πρόσβασης βάσει ρόλου Redshift (RBAC) για τους ρόλους των χρηστών. Για χρήστες που έχουν πρόσβαση στα δεδομένα στη λίμνη δεδομένων χρησιμοποιώντας το Amazon Redshift Spectrum, θα χρησιμοποιήσουμε τις πολιτικές σχηματισμού λίμνης για έλεγχο πρόσβασης.

Τεχνική λύση

Για την υλοποίηση των αναγκών των πελατών για την εξασφάλιση διαφορετικών κατηγοριών δεδομένων, απαιτείται ο ορισμός πολλαπλών ρόλων AWS IAM, οι οποίοι απαιτούν γνώση των πολιτικών IAM και διατήρησή τους όταν αλλάζουν τα όρια αδειών.

Σε αυτήν την ανάρτηση, δείχνουμε πώς απλοποιήσαμε τη διαχείριση των πολιτικών ταξινόμησης δεδομένων με ελάχιστο αριθμό ρόλων Amazon Redshift AWS IAM ευθυγραμμισμένους με ταξινόμηση δεδομένων, αντί για μεταθέσεις και συνδυασμούς ρόλων ανά γραμμές επιχειρήσεων και ταξινομήσεις δεδομένων. Άλλοι οργανισμοί (π.χ. Ινστιτούτο Χρηματοοικονομικών Υπηρεσιών [FSI]) μπορούν να επωφεληθούν από την εφαρμογή της ασφάλειας δεδομένων και της συμμόρφωσης από το BMO.

Ως μέρος αυτού του ιστολογίου, τα δεδομένα θα μεταφορτωθούν στο Amazon S3. Η πρόσβαση στα δεδομένα ελέγχεται χρησιμοποιώντας πολιτικές που ορίζονται χρησιμοποιώντας το Redshift RBAC για αντίστοιχες ομάδες χρηστών παρόχου ταυτότητας και ο έλεγχος πρόσβασης βάσει TAG θα εφαρμοστεί χρησιμοποιώντας το AWS Lake Formation για δεδομένα στο S3.

Αρχιτεκτονική λύσεων

Το παρακάτω διάγραμμα απεικονίζει την αρχιτεκτονική λύσης μαζί με τα λεπτομερή βήματα.

- Χρήστες IdP με ομάδες όπως

lob_risk_public,Lob_risk_pci,hr_public, ναhr_hprεκχωρούνται σε Εξωτερικό IdP (Identity Provider). - Κάθε χρήστης αντιστοιχίζεται στους τοπικούς ρόλους του Amazon Redshift που αποστέλλονται από το IdP και συμπεριλαμβάνονται

aad:lob_risk_pci,aad:lob_risk_public,aad:hr_public, ναaad:hr_hprστο Amazon Redshift. Για παράδειγμα, ο χρήστης1 που είναι μέρος τουLob_risk_publicκαιhr_hprθα χορηγήσει χρήση ρόλου ανάλογα. - Επισυνάψτε

iam_redshift_hpr,iam_redshift_pcipii, ναiam_redshift_publicΡόλοι AWS IAM στο σύμπλεγμα Amazon Redshift. - Βάσεις δεδομένων AWS Glue που υποστηρίζονται στο s3 (π.χ.

lobrisk,lobmarket,hrκαι οι αντίστοιχοι πίνακες τους) αναφέρονται στο Amazon Redshift. Χρησιμοποιώντας το Amazon Redshift Spectrum, μπορείτε να ρωτήσετε αυτούς τους εξωτερικούς πίνακες και βάσεις δεδομένων (π.χ.external_lobrisk_pci,external_lobrisk_public,external_hr_public, ναexternal_hr_hpr), τα οποία δημιουργούνται χρησιμοποιώντας ρόλους AWS IAMiam_redshift_pcipii,iam_redshift_hpr,iam_redshift_publicόπως φαίνεται στα βήματα της λύσης. - Το AWS Lake Formation χρησιμοποιείται για τον έλεγχο της πρόσβασης στα εξωτερικά σχήματα και πίνακες.

- Χρησιμοποιώντας ετικέτες AWS Lake Formation, εφαρμόζουμε τον λεπτομερή έλεγχο πρόσβασης σε αυτούς τους εξωτερικούς πίνακες για ρόλους AWS IAM (π.χ.

iam_redshift_hpr,iam_redshift_pcipii, ναiam_redshift_public). - Τέλος, παραχωρήστε χρήση για αυτά τα εξωτερικά σχήματα στους ρόλους τους στο Amazon Redshift.

Walkthrough

Οι ακόλουθες ενότητες σας καθοδηγούν στην υλοποίηση της λύσης χρησιμοποιώντας συνθετικά δεδομένα.

Κατεβάστε τα αρχεία δεδομένων και τοποθετήστε τα αρχεία σας σε κουβάδες

Το Amazon S3 χρησιμεύει ως μια επεκτάσιμη και ανθεκτική λίμνη δεδομένων στο AWS. Χρησιμοποιώντας το Data Lake, μπορείτε να φέρετε οποιαδήποτε δεδομένα ανοιχτής μορφής όπως CSV, JSON, PARQUET ή ORC στο Amazon S3 και να εκτελέσετε αναλυτικές πληροφορίες στα δεδομένα σας.

Οι λύσεις χρησιμοποιούν αρχεία δεδομένων CSV που περιέχουν πληροφορίες ταξινομημένες ως PCI, PII, HPR ή Public. Μπορείτε να κάνετε λήψη αρχείων εισόδου χρησιμοποιώντας τους παρακάτω συνδέσμους. Χρησιμοποιώντας τα ληφθέντα αρχεία μεταφορτώνετε στο Amazon S3 δημιουργώντας φάκελο και αρχεία όπως φαίνεται στο παρακάτω στιγμιότυπο οθόνης ακολουθώντας τις οδηγίες εδώ. Οι λεπτομέρειες κάθε αρχείου παρέχονται στην ακόλουθη λίστα:

Καταχωρίστε τα αρχεία στον Κατάλογο δεδομένων κόλλας AWS χρησιμοποιώντας ανιχνευτές

Οι παρακάτω οδηγίες δείχνουν πώς να καταχωρείτε αρχεία που έχουν ληφθεί στον κατάλογο δεδομένων κόλλας AWS χρησιμοποιώντας προγράμματα ανίχνευσης. Οργανώνουμε τα αρχεία σε βάσεις δεδομένων και πίνακες χρησιμοποιώντας τον κατάλογο δεδομένων AWS Glue, σύμφωνα με τα παρακάτω βήματα. Συνιστάται να ανατρέξετε στην τεκμηρίωση για να μάθετε πώς να ρυθμίσετε σωστά ένα Βάση δεδομένων AWS Glue. Τα προγράμματα ανίχνευσης μπορούν να αυτοματοποιήσουν τη διαδικασία εγγραφής των ληφθέντων αρχείων μας στον κατάλογο αντί να το κάνουν με μη αυτόματο τρόπο. Θα δημιουργήσετε τις ακόλουθες βάσεις δεδομένων στον Κατάλογο δεδομένων AWS Glue:

lobrisklobmarkethr

Παραδείγματα βημάτων για τη δημιουργία μιας βάσης δεδομένων AWS Glue για lobrisk τα στοιχεία έχουν ως εξής:

- Πηγαίνετε στο Κονσόλα κόλλας AWS.

- Στη συνέχεια, επιλέξτε Βάσεις Δεδομένων υπό Κατάλογος δεδομένων.

- Επιλέξτε Προσθήκη βάσης δεδομένων και εισάγετε το όνομα των βάσεων δεδομένων ως lobrisk.

- Αγορά Δημιουργία βάσης δεδομένων, όπως φαίνεται στο παρακάτω στιγμιότυπο οθόνης.

Επαναλάβετε τα βήματα για τη δημιουργία άλλης βάσης δεδομένων όπως lobmarket και hr.

Ένας ανιχνευτής κόλλας AWS σαρώνει τα παραπάνω αρχεία και καταγράφει μεταδεδομένα σχετικά με αυτά στον Κατάλογο δεδομένων κόλλας AWS. Ο Κατάλογος Δεδομένων Glue οργανώνει αυτά τα δεδομένα του Amazon S3 σε πίνακες και βάσεις δεδομένων, εκχωρώντας στήλες και τύπους δεδομένων, έτσι ώστε τα δεδομένα να μπορούν να αναζητηθούν χρησιμοποιώντας SQL που μπορεί να κατανοήσει το Amazon Redshift Spectrum. Παρακαλούμε ελέγξτε το Τεκμηρίωση κόλλας AWS σχετικά με τη δημιουργία του Glue Crawler. Μόλις ολοκληρωθεί η εκτέλεση του ανιχνευτή AWS Glue, θα δείτε την παρακάτω αντίστοιχη βάση δεδομένων και πίνακες:

lobrisklob_risk_high_confidential_publiclob_risk_high_confidential

lobmarketcredit_card_transaction_pcicredit_card_transaction_pci_public

hrcustomers_pii_hpr_publiccustomers_pii_hpr

Παραδείγματα βημάτων για τη δημιουργία ενός ανιχνευτή κόλλας AWS για lobrisk τα στοιχεία έχουν ως εξής:

- Αγορά Ανιχνευτές υπό Κατάλογος δεδομένων στην Κονσόλα κόλλας AWS.

- Στη συνέχεια, επιλέξτε Δημιουργία ανιχνευτή. Δώστε το όνομα του ανιχνευτή ως

lobrisk_crawlerΚαι επιλέξτε Επόμενο.

Βεβαιωθείτε ότι έχετε επιλέξει την πηγή δεδομένων ως Amazon S3 και περιηγηθείτε στη διαδρομή Amazon S3 προς το lob_risk_high_confidential_public φάκελο και επιλέξτε μια πηγή δεδομένων Amazon S3.

- Τα προγράμματα ανίχνευσης μπορούν να ανιχνεύσουν πολλούς φακέλους στο Amazon S3. Επιλέγω Προσθέστε μια πηγή δεδομένων και περιλαμβάνουν διαδρομή

S3://<<Your Bucket >>/ lob_risk_high_confidential.

- Αφού προσθέσετε έναν άλλο φάκελο Amazon S3, επιλέξτε Επόμενο.

- Στη συνέχεια, δημιουργήστε ένα νέο IAM ρόλο στο Ασφάλεια διαμόρφωσης ρυθμίσεις.

- Επιλέξτε Επόμενο.

- Επιλέξτε τη βάση δεδομένων στόχου ως

lobrisk. Επιλέξτε Επόμενο.

- Στη συνέχεια, κάτω Βαθμολογία Κριτικής, επιλέξτε Δημιουργία ανιχνευτή.

- Αγορά Εκτελέστε το πρόγραμμα ανίχνευσης. Αυτό δημιουργεί δύο πίνακες:

lob_risk_high_confidential_publicκαιlob_risk_high_confidentialκάτω από τη βάση δεδομένωνlobrisk.

Ομοίως, δημιουργήστε έναν ανιχνευτή AWS Glue για lobmarket και hr δεδομένα χρησιμοποιώντας τα παραπάνω βήματα.

Δημιουργήστε ρόλους AWS IAM

Χρησιμοποιώντας το AWS IAM, δημιουργήστε τους ακόλουθους ρόλους IAM με δικαιώματα Amazon Redshift, Amazon S3, AWS Glue και AWS Lake Formation.

Μπορείτε να δημιουργήσετε ρόλους AWS IAM σε αυτήν την υπηρεσία χρησιμοποιώντας αυτόν τον σύνδεσμο. Αργότερα, μπορείτε να επισυνάψετε μια διαχειριζόμενη πολιτική σε αυτούς τους ρόλους IAM:

iam_redshift_pcipii(Ο ρόλος του AWS IAM συνδέεται με το σύμπλεγμα Amazon Redshift)AmazonRedshiftFullAccessAmazonS3FullAccess- Προσθέστε ενσωματωμένη πολιτική (Lakeformation-inline) για την άδεια Lake Formation ως εξής:

iam_redshift_hpr(Ρόλος AWS IAM συνδεδεμένος στο σύμπλεγμα Amazon Redshift): Προσθέστε τα ακόλουθα διαχειριζόμενα:AmazonRedshiftFullAccessAmazonS3FullAccess- Προσθήκη ενσωματωμένης πολιτικής (Lakeformation-inline), η οποία δημιουργήθηκε προηγουμένως.

iam_redshift_public(Ο ρόλος AWS IAM είναι συνδεδεμένος στο σύμπλεγμα Amazon Redshift): Προσθέστε την ακόλουθη διαχειριζόμενη πολιτική:AmazonRedshiftFullAccessAmazonS3FullAccess- Προσθήκη ενσωματωμένης πολιτικής (Lakeformation-inline), η οποία δημιουργήθηκε προηγουμένως.

LF_admin(Διαχειριστής Lake Formation): Προσθέστε την ακόλουθη διαχειριζόμενη πολιτική:AWSLakeFormationDataAdminAWSLakeFormationCrossAccountManagerAWSGlueConsoleFullAccess

Χρησιμοποιήστε τον έλεγχο πρόσβασης βάσει ετικετών Lake Formation (LF-TBAC) για τον έλεγχο πρόσβασης στους πίνακες καταλόγου δεδομένων AWS Glue.

Το LF-TBAC είναι μια στρατηγική εξουσιοδότησης που ορίζει δικαιώματα με βάση χαρακτηριστικά. Χρησιμοποιώντας LF_admin Διαχειριστής του Lake Formation, μπορείτε να δημιουργήσετε ετικέτες LF, όπως αναφέρεται στις ακόλουθες λεπτομέρειες:

| Κλειδί | αξία |

|---|---|

| Ταξινόμηση:HPR | όχι Ναι |

| Ταξινόμηση:PCI | όχι Ναι |

| Ταξινόμηση: PII | όχι Ναι |

| Ταξινομήσεις | μη ευαίσθητος, ευαίσθητος |

Ακολουθήστε τις παρακάτω οδηγίες για να δημιουργήσετε ετικέτες Lake Formation:

- Συνδεθείτε στην κονσόλα Lake Formation (

https://console.aws.amazon.com/lakeformation/) χρησιμοποιώντας το ρόλο LF-Admin AWS IAM. - Πηγαίνετε στο LF-Ετικέτες και δικαιώματα in Ενότητες αδειών.

- Αγορά Προσθήκη LF-Tag.

- Δημιουργήστε τις υπόλοιπες Ετικέτες LF όπως υποδείχθηκε στον πίνακα παραπάνω. Μόλις δημιουργηθούν, βρίσκετε τις Ετικέτες LF όπως φαίνεται παρακάτω.

Αντιστοιχίστε το LF-TAG στους πίνακες καταλόγου AWS Glue

Η αντιστοίχιση ετικετών Lake Formation σε πίνακες συνήθως περιλαμβάνει μια δομημένη προσέγγιση. Ο Διαχειριστής σχηματισμού λίμνης μπορεί να εκχωρήσει ετικέτες με βάση διάφορα κριτήρια, όπως πηγή δεδομένων, τύπος δεδομένων, επιχειρηματικός τομέας, κάτοχος δεδομένων ή ποιότητα δεδομένων. Έχετε τη δυνατότητα να εκχωρήσετε Ετικέτες LF σε στοιχεία του Καταλόγου Δεδομένων, συμπεριλαμβανομένων βάσεων δεδομένων, πινάκων και στηλών, γεγονός που σας επιτρέπει να διαχειρίζεστε αποτελεσματικά την πρόσβαση στους πόρους. Η πρόσβαση σε αυτούς τους πόρους περιορίζεται σε εντολείς στους οποίους έχουν δοθεί αντίστοιχες ετικέτες LF (ή σε αυτούς στους οποίους έχει παραχωρηθεί πρόσβαση μέσω της ονομαζόμενης προσέγγισης πόρων).

Ακολουθήστε τις οδηγίες στον σύνδεσμο για να αντιστοιχίσετε το LF-TAGS στο Glue Πίνακες καταλόγου δεδομένων:

| Πίνακες καταλόγου κόλλας | Κλειδί | αξία |

|---|---|---|

customers_pii_hpr_public |

Ταξινόμηση | μη ευαίσθητη |

customers_pii_hpr |

Ταξινόμηση:HPR | Ναί |

credit_card_transaction_pci |

Ταξινόμηση:PCI | Ναί |

credit_card_transaction_pci_public |

Ταξινομήσεις | μη ευαίσθητη |

lob_risk_high_confidential_public |

Ταξινομήσεις | μη ευαίσθητη |

lob_risk_high_confidential |

Ταξινόμηση: PII | Ναί |

Ακολουθήστε τις παρακάτω οδηγίες για να αντιστοιχίσετε ένα LF-Tag σε Glue Tables από την κονσόλα AWS ως εξής:

- Για πρόσβαση στις βάσεις δεδομένων στην κονσόλα Lake Formation, μεταβείτε στο Κατάλογος δεδομένων και επιλέξτε Βάσεις Δεδομένων.

- Επιλέξτε το lobrisk βάση δεδομένων και επιλέξτε Προβολή πινάκων.

- Αγορά lob_risk_high_confidential πίνακα και επεξεργαστείτε το LF-Ετικέτες.

- Εκχωρήστε το Ταξινόμηση:HPR as Αντιστοιχισμένα κλειδιά και Αξίες ως Ναι. Επιλέγω Αποθήκευση.

- Ομοίως, εκχωρήστε την Ταξινόμηση Κλειδί και αξία ως μη ευαίσθητο για το

lob_risk_high_confidential_publicπίνακα.

Ακολουθήστε τις παραπάνω οδηγίες για να αντιστοιχίσετε πίνακες στους υπόλοιπους πίνακες για lobmarket και hr βάσεων δεδομένων.

Εκχωρήστε δικαιώματα σε πόρους χρησιμοποιώντας μια παραχώρηση έκφρασης LF-Tag στους ρόλους Redshift IAM

Επιχορήγηση επιλέξτε, περιγράφουν Άδεια Lake Formation για το ρόλο LF-Tags και Redshift IAM χρησιμοποιώντας το Lake Formation Administrator στην κονσόλα Lake formation. Για να χορηγήσετε, ακολουθήστε τα τεκμηρίωση.

Χρησιμοποιήστε τον παρακάτω πίνακα για να εκχωρήσετε τον αντίστοιχο ρόλο IAM στις ετικέτες LF:

| IAM ρόλο | Κλειδί LF-Tags | LF-Tag Value | Άδεια |

|---|---|---|---|

iam_redshift_pcipii |

Ταξινόμηση: PII | Ναί | Περιγραφή, Επιλέξτε |

| . | Ταξινόμηση:PCI | Ναί | . |

iam_redshift_hpr |

Ταξινόμηση:HPR | Ναί | Περιγραφή, Επιλέξτε |

iam_redshift_public |

Ταξινομήσεις | μη ευαίσθητη | Περιγραφή, Επιλέξτε |

Ακολουθήστε τις παρακάτω οδηγίες για να εκχωρήσετε δικαιώματα σε ετικέτες LF και ρόλους IAM:

- Επιλέξτε Άδειες λίμνης δεδομένων in Δικαιώματα ενότητα στην κονσόλα AWS Lake Formation Console.

- Επιλέξτε Επιχορηγήσεις. Επιλέγω Χρήστες IAM και ρόλους σε Διευθυντές.

- Στο LF-tags ή στους πόρους καταλόγου επιλέξτε Κλειδί as

Classificationsκαι αξιών asnon-sensitive.

- Στη συνέχεια, επιλέξτε Δικαιώματα πίνακα as Επιλέξτε & Περιγράψτε. Επιλέξτε επιχορηγήσεις.

Ακολουθήστε τις παραπάνω οδηγίες για τις υπόλοιπες Ετικέτες LF και τους ρόλους IAM τους, όπως φαίνεται στον προηγούμενο πίνακα.

Αντιστοιχίστε τις ομάδες χρηστών IdP στους ρόλους Redshift

Στο Redshift, χρησιμοποιήστε την Native IdP Federation για να αντιστοιχίσετε τις ομάδες χρηστών IdP στους ρόλους Redshift. Χρήση Επεξεργαστής ερωτημάτων V2.

Δημιουργία εξωτερικών σχημάτων

Στο Redshift, δημιουργήστε εξωτερικά σχήματα χρησιμοποιώντας ρόλους AWS IAM και χρησιμοποιώντας βάσεις δεδομένων AWS Glue Catalog. Τα εξωτερικά σχήματα δημιουργούνται σύμφωνα με την ταξινόμηση δεδομένων χρησιμοποιώντας iam_role.

Επαλήθευση λίστας πινάκων

Επαληθεύστε τη λίστα των πινάκων σε κάθε εξωτερικό σχήμα. Κάθε σχήμα παραθέτει μόνο τους πίνακες στους οποίους έχει παραχωρήσει το Lake Formation IAM_ROLES χρησιμοποιείται για τη δημιουργία εξωτερικού σχήματος. Παρακάτω είναι η λίστα των πινάκων στην έξοδο Redshift Query Edit v2 στην επάνω αριστερή πλευρά.

Παραχωρήστε χρήση σε εξωτερικά σχήματα σε διαφορετικούς τοπικούς ρόλους Redshift

Στο Redshift, παραχωρήστε χρήση σε εξωτερικά σχήματα σε διαφορετικούς τοπικούς ρόλους του Redshift ως εξής:

Επαληθεύστε την πρόσβαση σε εξωτερικό σχήμα

Επαληθεύστε την πρόσβαση σε εξωτερικό σχήμα χρησιμοποιώντας χρήστη από την ομάδα Lob Risk. Χρήστης lobrisk_pci_user ενοποιήθηκε στον τοπικό ρόλο του Amazon Redshift rs_lobrisk_pci_role. Ρόλος rs_lobrisk_pci_role έχει πρόσβαση μόνο σε εξωτερικό σχήμα external_lobrisk_pci.

Στον πίνακα ερωτήσεων από external_lobmarket_pci schema, θα δείτε ότι η άδειά σας έχει απορριφθεί.

Παροχή αυτοματοποιημένης πρόσβασης της BMO

Σε συνεργασία με την τράπεζα, αναπτύξαμε ένα πλαίσιο παροχής πρόσβασης που επιτρέπει στην τράπεζα να δημιουργήσει ένα κεντρικό αποθετήριο χρηστών και σε ποια δεδομένα έχουν πρόσβαση. Το αρχείο πολιτικής αποθηκεύεται στο Amazon S3. Όταν το αρχείο ενημερώνεται, υποβάλλεται σε επεξεργασία, τοποθετούνται μηνύματα Amazon SQS. AWS Lambda με χρήση API δεδομένων χρησιμοποιείται για την εφαρμογή ελέγχου πρόσβασης σε ρόλους Amazon Redshift. ΤΑΥΤΟΧΡΟΝΑ, AWS Lambda χρησιμοποιείται για την αυτοματοποίηση του ελέγχου πρόσβασης βάσει ετικετών στο AWS Lake Formation.

Τα οφέλη από την υιοθέτηση αυτού του μοντέλου ήταν:

- Δημιούργησε μια επεκτάσιμη διαδικασία αυτοματισμού που επιτρέπει τη δυναμική εφαρμογή μεταβαλλόμενων πολιτικών.

- Βελτιστοποιήθηκαν οι προσβάσεις των χρηστών κατά την επιβίβαση και την επεξεργασία με την υπάρχουσα διαχείριση εταιρικής πρόσβασης.

- Εξουσιοδοτήθηκε κάθε επιχειρηματικός κλάδος να περιορίζει την πρόσβαση σε ευαίσθητα δεδομένα που κατέχει και να προστατεύει τα δεδομένα και το απόρρητο των πελατών σε εταιρικό επίπεδο.

- Απλοποίησε τη διαχείριση και τη συντήρηση ρόλων AWS IAM με σημαντικά μειωμένο αριθμό ρόλων που απαιτούνται.

Με την πρόσφατη κυκλοφορία της ενσωμάτωσης του Amazon Redshift με το κέντρο ταυτότητας AWS που επιτρέπει τη διάδοση ταυτότητας σε όλη την υπηρεσία AWS μπορεί να αξιοποιηθεί για να απλοποιηθεί και να κλιμακωθεί αυτό εκτέλεση.

Συμπέρασμα

Σε αυτήν την ανάρτηση, σας δείξαμε πώς να εφαρμόσετε ισχυρούς ελέγχους πρόσβασης για ευαίσθητα δεδομένα πελατών στο Amazon Redshift, τα οποία ήταν προκλητικά όταν προσπαθούσαμε να ορίσουμε πολλούς διαφορετικούς ρόλους AWS IAM. Η λύση που παρουσιάζεται σε αυτήν την ανάρτηση δείχνει πώς οι οργανισμοί μπορούν να ανταποκριθούν στις ανάγκες ασφάλειας δεδομένων και συμμόρφωσης με μια ενοποιημένη προσέγγιση—χρησιμοποιώντας ένα ελάχιστο σύνολο ρόλων AWS IAM που οργανώνονται βάσει ταξινόμησης δεδομένων και όχι επιχειρηματικών γραμμών.

Χρησιμοποιώντας την εγγενή ενσωμάτωση του Amazon Redshift με Εξωτερικό IdP και ορίζοντας πολιτικές RBAC τόσο στο Redshift όσο και στο AWS Lake Formation, μπορούν να εφαρμοστούν λεπτομερή έλεγχοι πρόσβασης χωρίς να δημιουργηθεί ένας υπερβολικός αριθμός διακριτών ρόλων. Αυτό επιτρέπει τα οφέλη της πρόσβασης βάσει ρόλων, ενώ ελαχιστοποιεί τα διοικητικά έξοδα.

Άλλα ιδρύματα χρηματοοικονομικών υπηρεσιών που επιδιώκουν να εξασφαλίσουν δεδομένα πελατών και να πληρούν τους κανονισμούς συμμόρφωσης μπορούν να ακολουθήσουν παρόμοια ενοποιημένη προσέγγιση RBAC. Ο προσεκτικός ορισμός πολιτικής, ευθυγραμμισμένος με την ευαισθησία δεδομένων και όχι με τις επιχειρηματικές λειτουργίες, μπορεί να συμβάλει στη μείωση του πολλαπλασιασμού των ρόλων AWS IAM. Αυτό το μοντέλο εξισορροπεί την ασφάλεια, τη συμμόρφωση και τη διαχειρισιμότητα για τη διαχείριση ευαίσθητων δεδομένων στο Amazon Redshift και σε ευρύτερες πλατφόρμες δεδομένων cloud.

Εν ολίγοις, ένα κεντρικό μοντέλο RBAC που βασίζεται στην ταξινόμηση δεδομένων εξορθολογίζει τη διαχείριση της πρόσβασης, ενώ εξακολουθεί να παρέχει ισχυρή ασφάλεια και συμμόρφωση δεδομένων. Αυτή η προσέγγιση μπορεί να ωφελήσει κάθε οργανισμό που διαχειρίζεται ευαίσθητες πληροφορίες πελατών στο cloud.

Σχετικά με τους Συγγραφείς

Έιμι Τσενγκ είναι Διευθύνων Σύμβουλος Ενσωμάτωσης Δεδομένων και Αναλύσεων (DnA) στην BMO. Είναι ένας από τους AWS Data Hero. Έχει πάνω από 7 χρόνια εμπειρίας στη μετεγκατάσταση δεδομένων και Analytics Cloud στο AWS. Εκτός δουλειάς, η Amy λατρεύει τα ταξίδια και την πεζοπορία.

Έιμι Τσενγκ είναι Διευθύνων Σύμβουλος Ενσωμάτωσης Δεδομένων και Αναλύσεων (DnA) στην BMO. Είναι ένας από τους AWS Data Hero. Έχει πάνω από 7 χρόνια εμπειρίας στη μετεγκατάσταση δεδομένων και Analytics Cloud στο AWS. Εκτός δουλειάς, η Amy λατρεύει τα ταξίδια και την πεζοπορία.

Jack Lin είναι Διευθυντής Μηχανικής στην Πλατφόρμα Δεδομένων στο BMO. Έχει πάνω από 20 χρόνια εμπειρίας στη μηχανική πλατφόρμας και στη μηχανική λογισμικού. Εκτός δουλειάς, ο Τζακ λατρεύει να παίζει ποδόσφαιρο, να παρακολουθεί αγώνες ποδοσφαίρου και να ταξιδεύει.

Jack Lin είναι Διευθυντής Μηχανικής στην Πλατφόρμα Δεδομένων στο BMO. Έχει πάνω από 20 χρόνια εμπειρίας στη μηχανική πλατφόρμας και στη μηχανική λογισμικού. Εκτός δουλειάς, ο Τζακ λατρεύει να παίζει ποδόσφαιρο, να παρακολουθεί αγώνες ποδοσφαίρου και να ταξιδεύει.

Regis Chow είναι Διευθυντής Ενσωμάτωσης DnA στο BMO. Έχει πάνω από 5 χρόνια εμπειρία εργασίας στο cloud και του αρέσει να λύνει προβλήματα μέσω της καινοτομίας στο AWS. Εκτός δουλειάς, ο Regis λατρεύει όλα τα πράγματα σε εξωτερικούς χώρους, είναι ιδιαίτερα παθιασμένος με το γκολφ και τη φροντίδα του γκαζόν.

Regis Chow είναι Διευθυντής Ενσωμάτωσης DnA στο BMO. Έχει πάνω από 5 χρόνια εμπειρία εργασίας στο cloud και του αρέσει να λύνει προβλήματα μέσω της καινοτομίας στο AWS. Εκτός δουλειάς, ο Regis λατρεύει όλα τα πράγματα σε εξωτερικούς χώρους, είναι ιδιαίτερα παθιασμένος με το γκολφ και τη φροντίδα του γκαζόν.

Nishchai JM είναι Αρχιτέκτονας Ειδικών Λύσεων Analytics στις υπηρεσίες Web της Amazon. Ειδικεύεται στη δημιουργία εφαρμογών Big-data και βοηθά τους πελάτες να εκσυγχρονίσουν τις εφαρμογές τους στο Cloud. Πιστεύει ότι το Data είναι νέο πετρέλαιο και ξοδεύει τον περισσότερο χρόνο του στην εξαγωγή πληροφοριών από τα Δεδομένα.

Nishchai JM είναι Αρχιτέκτονας Ειδικών Λύσεων Analytics στις υπηρεσίες Web της Amazon. Ειδικεύεται στη δημιουργία εφαρμογών Big-data και βοηθά τους πελάτες να εκσυγχρονίσουν τις εφαρμογές τους στο Cloud. Πιστεύει ότι το Data είναι νέο πετρέλαιο και ξοδεύει τον περισσότερο χρόνο του στην εξαγωγή πληροφοριών από τα Δεδομένα.

Harshida Patel είναι ένας κύριος αρχιτέκτονας λύσεων, Analytics με AWS.

Harshida Patel είναι ένας κύριος αρχιτέκτονας λύσεων, Analytics με AWS.

Raghu Kuppala είναι ένας αρχιτέκτονας λύσεων Specialist Analytics με εμπειρία στη δουλειά στις βάσεις δεδομένων, την αποθήκευση δεδομένων και τον χώρο ανάλυσης. Εκτός δουλειάς, του αρέσει να δοκιμάζει διαφορετικές κουζίνες και να περνά χρόνο με την οικογένεια και τους φίλους του.

Raghu Kuppala είναι ένας αρχιτέκτονας λύσεων Specialist Analytics με εμπειρία στη δουλειά στις βάσεις δεδομένων, την αποθήκευση δεδομένων και τον χώρο ανάλυσης. Εκτός δουλειάς, του αρέσει να δοκιμάζει διαφορετικές κουζίνες και να περνά χρόνο με την οικογένεια και τους φίλους του.

- SEO Powered Content & PR Distribution. Ενισχύστε σήμερα.

- PlatoData.Network Vertical Generative Ai. Ενδυναμώστε τον εαυτό σας. Πρόσβαση εδώ.

- PlatoAiStream. Web3 Intelligence. Ενισχύθηκε η γνώση. Πρόσβαση εδώ.

- PlatoESG. Ανθρακας, Cleantech, Ενέργεια, Περιβάλλον, Ηλιακός, Διαχείριση των αποβλήτων. Πρόσβαση εδώ.

- PlatoHealth. Ευφυΐα βιοτεχνολογίας και κλινικών δοκιμών. Πρόσβαση εδώ.

- πηγή: https://aws.amazon.com/blogs/big-data/how-bmo-improved-data-security-with-amazon-redshift-and-aws-lake-formation/