محرر استعلام Amazon Redshift v2 هو تطبيق عميل SQL قائم على الويب يمكنك استخدامه لتأليف الاستعلامات وتشغيلها على جهازك الأمازون الأحمر مستودع البيانات. يمكنك تصور نتائج الاستعلام باستخدام المخططات والتعاون من خلال مشاركة الاستعلامات مع أعضاء فريقك. يمكنك استخدام محرر الاستعلام v2 لإنشاء قواعد البيانات والمخططات والجداول وتحميل البيانات منها خدمة تخزين أمازون البسيطة (Amazon S3) باستخدام أمر COPY أو باستخدام المعالج. يمكنك استعراض قواعد بيانات متعددة وتشغيل الاستعلامات في مستودع بيانات Amazon Redshift أو مستودع البيانات، أو تشغيل الاستعلامات الموحدة لقواعد البيانات التشغيلية مثل أمازون أورورا. نظرًا لأنه محرر SQL مُدار في متصفحك ومتكامل مع موفر تسجيل الدخول الموحد (SSO)، فإن الإصدار الثاني من محرر استعلام Amazon Redshift يقلل عدد الخطوات للاستعلام الأول حتى تحصل على رؤى بشكل أسرع.

يعمل تكامل الإصدار الثاني من محرر استعلام Amazon Redshift مع موفر الهوية (IdP) على إعادة توجيه متصفح المستخدم تلقائيًا إلى وحدة تحكم الإصدار 2 لمحرر الاستعلام بدلاً من وحدة تحكم Amazon Redshift. يتيح ذلك للمستخدمين إمكانية الوصول بسهولة إلى مجموعات Amazon Redshift من خلال الإصدار 2 من محرر الاستعلام باستخدام بيانات الاعتماد الموحدة دون إدارة مستخدمي قاعدة البيانات وكلمات المرور.

في هذا المنشور، نركز على Okta باعتباره IdP ونوضح كيفية إعداد تطبيق Okta الخاص بك و إدارة الهوية والوصول AWS (IAM) أذونات. نوضح أيضًا كيف يمكنك تقييد وصول المستخدمين لديك لاستخدام محرر الاستعلام الإصدار 2 فقط دون منحهم حق الوصول لأداء أي وظائف إدارية على وحدة تحكم إدارة AWS.

حل نظرة عامة

الخطوات عالية المستوى في هذا المنشور هي كما يلي:

- قم بإعداد Okta، الذي يحتوي على المستخدمين الخاصين بك المنظمين في مجموعات منطقية وتطبيق اتحاد حساب AWS.

- قم بإعداد دورين من IAM: أحدهما ينشئ علاقة ثقة بين IdP وAWS، والدور الثاني الذي تستخدمه Okta للوصول إلى Amazon Redshift.

- أكمل التكوين المتقدم لـ Okta:

- قم بإنهاء تكوين Okta عن طريق إدخال الأدوار التي قمت بإنشائها للتو.

- حدد حالة ترحيل افتراضية لتوجيه المستخدمين إلى الإصدار 2 من محرر استعلام Amazon Redshift بعد مصادقة SAML الناجحة.

- قم بتكوين SAML PrincipalTagAttribute. يتيح لك هذا العنصر تمرير السمات كعلامات جلسة في تأكيد SAML. لمزيد من المعلومات حول علامات الجلسة، راجع تمرير علامات الجلسة في AWS STS.

- قم بإعداد مجموعات قاعدة بيانات Amazon Redshift:

- قم بإنشاء مجموعات داخل قاعدة بيانات Amazon Redshift لمطابقة مجموعات Okta.

- تخويل هذه المجموعات للوصول إلى مخططات وجداول معينة.

- يمكنك الوصول إلى الإصدار الثاني من محرر استعلام Amazon Redshift باستخدام بيانات اعتماد مؤسستك والاستعلام عن قاعدة بيانات Amazon Redshift الخاصة بك.

- قم بتسجيل الدخول إلى حساب Okta الخاص بك والوصول إلى التطبيق المخصص لك. يوجهك التطبيق إلى الإصدار الثاني من محرر استعلام Amazon Redshift باستخدام تسجيل الدخول الموحد.

- الوصول إلى قاعدة بيانات Amazon Redshift والاستعلام عنها.

المتطلبات الأساسية المسبقة

تفترض هذه المشاركة أن لديك المتطلبات الأساسية التالية:

قم بإعداد أوكتا

أولاً، قمنا بإعداد تطبيق Okta وإنشاء المستخدمين والمجموعات. أكمل الخطوات التالية:

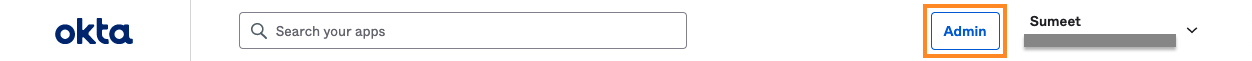

- قم بتسجيل الدخول إلى وحدة تحكم المشرف الخاصة بـ Okta باستخدام عنوان URL

https://<prefix>-admin.okta.com/admin/dashboard، حيث خاص بحسابك وتم إنشاؤه عند إعداد الحساب. - في وحدة تحكم المشرف، اختر إداري.

- تحت دليل في جزء التنقل ، اختر مجتمع.

- لإضافة مستخدمين، اختر إضافة شخص.

توضح لقطة الشاشة التالية المستخدمين الذين أنشأناهم. - لإضافة مجموعات إلى Okta، اختر المجموعة في جزء التنقل ، ثم اختر إضافة مجموعة.

تعرض لقطة الشاشة التالية مجموعتين قمنا بإنشائهما. أضفناJaneإلىanalyst_usersوMikeإلىbi_users.

- تحت التطبيقات في جزء التنقل ، اختر التطبيقات واختر تصفح كتالوج التطبيقات.

- البحث عن اتحاد حسابات AWS واختر أضف.

- بعد إضافة التطبيق، اختر اتحاد حسابات AWS.

- اترك القيم في إعدادات عامة في الافتراضي واختيار التالى.

- تحت خيارات تسجيل الدخول، حدد SAML 2.0 تحديث.

- اختيار البيانات الوصفية لموفر الهوية رابط لتنزيل ملف البيانات التعريفية بتنسيق xml.

تكوين أدوار IAM

بعد ذلك، تقوم بإعداد دور IAM الذي ينشئ علاقة ثقة بين IdP وAWS. يمكنك أيضًا إنشاء دور IAM الذي تستخدمه Okta للوصول إلى الإصدار 2 من محرر استعلام Amazon Redshift.

- على وحدة تحكم IAM ، تحت ادارة الوصول في جزء التنقل ، اختر موفرو الهوية.

- اختار إضافة مزود.

- في حالة نوع المزودتحديد SAML.

- في حالة اسم المزودإدخال اسم.

- اختار اختر ملف وقم بتحميل ملف البيانات الوصفية الذي قمت بتنزيله.

- اختار إضافة مزود.

الآن يمكنك إنشاء دور اتحاد IAM SAML 2.0. - في وحدة تحكم IAM ، اختر الأدوار في جزء التنقل.

- اختار خلق دور.

- في حالة نوع الكيان الموثوق به، حدد اتحاد SAML 2.0.

- في حالة مزود المستند إلى SAML 2.0، اختر موفِّر الهوية (IdP) الذي قمت بإنشائه في الخطوة السابقة.

- أختار السماح بالوصول البرمجي ووصول وحدة الإدارة في AWS.

- اختار التالى ثم اختر خلق السياسة.

يوفر الإصدار الثاني من محرر استعلام Amazon Redshift سياسات مُدارة متعددة للوصول إلى محرر الاستعلام. للحصول على قائمة بالسياسات المُدارة، راجع تكوين حساب AWS الخاص بك. تمكنك السياسة المُدارة من تقييد وصول المستخدمين لديك لاستخدام الإصدار 2 من محرر الاستعلام فقط دون منحهم حق الوصول لأداء أي وظائف إدارية على وحدة التحكم. لهذا المنصب، ونحن نستخدم AmazonRedshiftQueryEditorV2ReadSharing السياسة المُدارة وإنشاء سياسة مخصصة.

في التعليمة البرمجية التالية، قم بتوفير المنطقة والحساب ومعلمات المجموعة لمنح الوصول إلى Amazon Redshift للحصول على بيانات اعتماد المجموعة وإنشاء مستخدمين والسماح للمستخدمين بالانضمام إلى المجموعات:

تستمر عضوية المجموعة طوال مدة جلسة المستخدم فقط. بالإضافة إلى ذلك، لا يوجد CreateGroup إذن لأنه يلزم إنشاء المجموعات يدويًا ومنحها امتيازات قاعدة البيانات.

- قم بإرفاق السياسة التي قمت بإنشائها بالدور.

تعرض لقطة الشاشة التالية صفحة ملخص الدور.

- قم بتعديل علاقات الثقة لدورك وقم بإضافتها

sts:TagSessionالإذن.

عند استخدام علامات الجلسة ، يجب أن تحتوي سياسات الثقة لجميع الأدوار المتصلة بعلامات تمرير موفر الهوية على الامتداد sts: TagSession إذن. بالنسبة للأدوار بدون هذا الإذن في نهج الثقة ، فإنAssumeRoleفشل العملية. - اختار سياسة التحديث.

قم بإعداد التكوين المتقدم Okta

في هذا القسم، يمكنك الانتهاء من تكوين Okta عن طريق إضافة أدوار IAM التي قمت بإنشائها للتو. لقد قمت بإعداد SAML PrincipalTag سمات مثل RedshiftDbUser و RedshiftDbGroups، والتي تم تمريرها في تأكيد SAML لتوحيد الوصول إلى الإصدار 2 من محرر استعلام Amazon Redshift. يمكنك أيضًا تحديد حالة ترحيل افتراضية، وهي عنوان URL الذي يتم توجيه المستخدمين إليه بعد المصادقة الناجحة من خلال SAML.

- في حساب Okta الخاص بك، افتح تطبيق AWS Account Union.

- على سجل دخولك علامة التبويب، مجموعة حالة الترحيل الافتراضية إلى عنوان URL لمحرر الاستعلام، باستخدام التنسيق

https://<region>.console.aws.amazon.com/sqlworkbench/home. لهذا المنصب ، نستخدمهhttps://eu-west-1.console.aws.amazon.com/sqlworkbench/home. - اختار السمات وقم بإعداد تعيينات السمات التالية:

- قم بتعيين مستخدم قاعدة البيانات باستخدام

PrincipalTag:RedshiftDbUser. يستخدم هذا اسم المستخدم في الدليل. هذه علامة مطلوبة وتحدد مستخدم قاعدة البيانات الذي يستخدمه محرر الاستعلام v2. - قم بتعيين مجموعات قاعدة البيانات باستخدام

PrincipalTag:RedshiftDbGroups. يستخدم هذا مجموعات Okta لملء العلامات الرئيسية. يجب أن تكون قيمتها قائمة مفصولة بنقطتين. - اضبط مفاتيح متعدية باستخدام

TransitiveTagKeys. هذا يمنع المستخدمين من تغيير علامات الجلسة في حالة تسلسل الأدوار.

- قم بتعيين مستخدم قاعدة البيانات باستخدام

يتم إرسال هذه العلامات إلى redshift:GetClusterCredentials API للحصول على بيانات الاعتماد لمجموعتك. يلخص الجدول التالي تكوين السمات الخاصة بهم.

- تحت إعدادات تسجيل الدخول المتقدمةتحديد استخدم تعيين المجموعة.

- أدخل أسماء ARN الخاصة بدور IdP وIAM، والتي تعتبر فريدة عالميًا، وتأكد من توجيه Okta إلى حساب AWS الخاص بك.

- قم بتفويض المستخدمين لاستخدام تطبيق AWS Account Union عن طريق تحديد المجموعات الخاصة بهم أو حسابات المستخدمين الفردية. في هذا المثال، قمنا بتفويض المستخدمين حسب المجموعة.

قم بإعداد مجموعات قاعدة بيانات Amazon Redshift

بعد ذلك، يمكنك إعداد مجموعات في قاعدة بيانات Amazon Redshift لمطابقة مجموعات Okta. يمكنك أيضًا السماح لهذه المجموعات بالوصول إلى مخططات وجداول معينة.

- قم بتسجيل الدخول إلى مجموعة Amazon Redshift الخاصة بك باستخدام حساب المسؤول.

- أنشئ مجموعات تطابق أسماء مجموعات موفر الهوية (IdP)، وامنح الأذونات المناسبة للجداول والمخططات:

في Okta، قمت بإنشاء المستخدم Jane وتعيينه Jane إلى analyst_users المجموعة.

في قاعدة بيانات Amazon Redshift، قمت بإنشاء مجموعتين من قواعد البيانات: analyst_users و bi_users.

عندما المستخدم Jane بتسجيل الدخول عبر المصادقة الموحدة إلى Amazon Redshift باستخدام الإصدار 2 من محرر الاستعلام، يتم إنشاء المستخدم إذا لم يكن موجودًا بالفعل ويتم analyst_users يفترض مجموعة قاعدة البيانات. المستخدم Jane يمكن الاستعلام عن الجداول فقط في sales_analysis مخطط.

لأن المستخدم Jane ليس جزءًا من bi_users المجموعة ، عندما يحاولون الوصول إلى sales_bi المخطط، يحصلون على خطأ رفض الإذن.

يوضح الرسم البياني التالي هذا التكوين.

الوصول إلى محرر استعلام Amazon Redshift v2

أنت الآن جاهز للاتصال بمجموعة Amazon Redshift الخاصة بك باستخدام الإصدار الثاني من محرر استعلام Amazon Redshift باستخدام تسجيل الدخول الموحد. قم بتسجيل الدخول إلى حساب Okta الخاص بك باستخدام بيانات اعتماد المستخدم الخاصة بك وتحت تطبيقاتيأختر محرر استعلام Amazon Redshift V2.

ستتم إعادة توجيهك إلى عنوان URL v2 لمحرر استعلام Amazon Redshift الذي حددته كحالة الترحيل الافتراضية.

اتصل بقاعدة بيانات Amazon Redshift وقم بتشغيل الاستعلامات

لنقم الآن بإعداد الاتصال بمجموعة Amazon Redshift الخاصة بك.

- في محرر الاستعلام، اختر مجموعتك (انقر بزر الماوس الأيمن) ثم اختر إنشاء اتصال.

- في حالة قاعدة البيانات، إدخال اسم.

- في حالة التحقّق من المُستخدم ، حدد مستخدم متحد.

تتم تعبئة اسم المستخدم مسبقًا بمعلومات تسجيل الدخول الموحدة الخاصة بك. - اختار إنشاء اتصال.

عندما تكون متصلاً بقاعدة بيانات Amazon Redshift الخاصة بك، يمكنك التحقق من تفاصيل الاتصال، كما هو موضح في لقطة الشاشة التالية. لاحظ ارتباط المجموعة على مستوى الجلسة وفقًا لمهمة المجموعة في تكوين تطبيق Okta الخاص بك. في هذه الحالة، يتم تعيين المستخدم Jane إلى analyst_users المجموعة.

هذا المستخدم لديه حق الوصول إلى تحديد كافة الجداول في sales_analysis المخطط ولا يمكن الوصول إلى sales_bi مخطط. يمكنك تشغيل العبارات التالية لاختبار وصولك.

تعرض لقطة الشاشة التالية نتائج الاستعلام إلى sales_analysis.store_sales_us الجدول.

عندما المستخدم Jane يحاول الوصول إلى الجداول الموجودة في sales_bi المخطط، يحصلون على خطأ رفض الإذن.

نبذة عامة

في هذا المنشور، أوضحنا كيفية توحيد الوصول الموحّد (SSO) إلى الإصدار الثاني من محرر استعلام Amazon Redshift باستخدام Okta باعتباره IdP الخاص بك. لقد أظهرنا كيفية إعداد Okta، وضبطه بشكل مختلف PrinicpalTag سمات محرر الاستعلام الإصدار 2، وتمرير عضويات المجموعة المحددة في Okta IdP إلى مجموعة Amazon Redshift الخاصة بك. لقد أظهرنا كيفية تسجيل الدخول إلى الإصدار 2 من محرر استعلام Amazon Redshift باستخدام تسجيل الدخول الموحد والتحقق من صحة التكوين عن طريق تشغيل بعض الاستعلامات. يتيح لك هذا الحل التحكم في الوصول إلى كائنات قاعدة بيانات Amazon Redshift، ويمكن للمستخدمين الوصول بسهولة إلى مجموعات Amazon Redshift من خلال الإصدار 2 من محرر الاستعلام باستخدام بيانات الاعتماد الموحدة دون إدارة مستخدمي قاعدة البيانات وكلمات المرور.

إذا كان لديك أي ملاحظات أو أسئلة ، فيرجى تركها في التعليقات.

حول المؤلف

سوميت جوشي هو مهندس حلول متخصص في التحليلات مقره في نيويورك. إنه متخصص في بناء حلول تخزين البيانات على نطاق واسع. يتمتع بخبرة تزيد عن 16 عامًا في مجال تخزين البيانات والفضاء التحليلي.

سوميت جوشي هو مهندس حلول متخصص في التحليلات مقره في نيويورك. إنه متخصص في بناء حلول تخزين البيانات على نطاق واسع. يتمتع بخبرة تزيد عن 16 عامًا في مجال تخزين البيانات والفضاء التحليلي.

بهانو بيتامبالي هو مهندس حلول متخصص في التحليلات مقره في دالاس. متخصص في بناء الحلول التحليلية. خلفيته في البيانات والتحليلات لأكثر من 14 عامًا. يمكن العثور على ملفه الشخصي على LinkedIn هنا.

بهانو بيتامبالي هو مهندس حلول متخصص في التحليلات مقره في دالاس. متخصص في بناء الحلول التحليلية. خلفيته في البيانات والتحليلات لأكثر من 14 عامًا. يمكن العثور على ملفه الشخصي على LinkedIn هنا.

إرول مورتيزا أوغلوهو مدير تقني للمنتجات في AWS ، وهو مفكر فضولي ومتحمس لديه دافع لتحسين الذات والتعلم. يتمتع بخلفية تقنية قوية ومثبتة في تطوير البرمجيات والهندسة المعمارية ، متوازنة مع الدافع لتقديم منتجات ناجحة تجاريًا. يقدّر Erol بشدة عملية فهم احتياجات العملاء ومشاكلهم ، من أجل تقديم حلول تتجاوز التوقعات.

إرول مورتيزا أوغلوهو مدير تقني للمنتجات في AWS ، وهو مفكر فضولي ومتحمس لديه دافع لتحسين الذات والتعلم. يتمتع بخلفية تقنية قوية ومثبتة في تطوير البرمجيات والهندسة المعمارية ، متوازنة مع الدافع لتقديم منتجات ناجحة تجاريًا. يقدّر Erol بشدة عملية فهم احتياجات العملاء ومشاكلهم ، من أجل تقديم حلول تتجاوز التوقعات.

يانيس تلوماتن هو مهندس تطوير برمجيات في AWS. يكمن شغفه في بناء برامج موثوقة وإنشاء أدوات للسماح للمهندسين الآخرين بالعمل بكفاءة أكبر. في السنوات الماضية ، عمل على الهوية والأمن وموثوقية خدمات Redshift

يانيس تلوماتن هو مهندس تطوير برمجيات في AWS. يكمن شغفه في بناء برامج موثوقة وإنشاء أدوات للسماح للمهندسين الآخرين بالعمل بكفاءة أكبر. في السنوات الماضية ، عمل على الهوية والأمن وموثوقية خدمات Redshift